今天我们要分析的app 是聚美优品, 版本号v8.781 (当前最新版),小伙伴们可以去各大应用商定自行下载。

转载请注明出处:

https://blog.csdn.net/weixin_38819889/article/details/122488891?spm=1001.2014.3001.5501

同系列文章推荐下:

1.聚美app之 _sign参数分析

2.大润发优鲜app之paramsMD5参数分析

3.美图秀秀 sig参数分析

4.贝壳app Authorization参数分析

5.豆瓣app sig参数分析

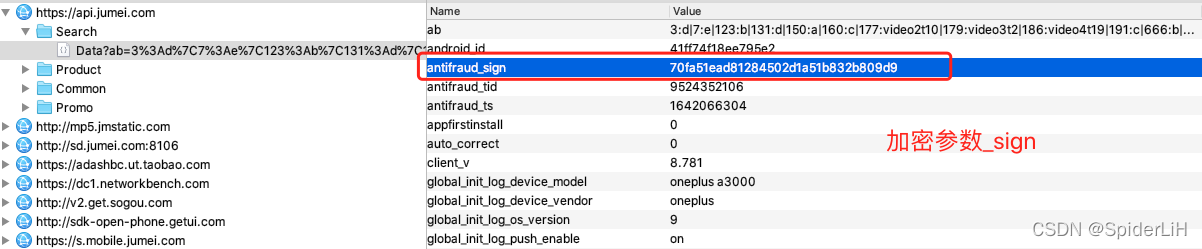

1.先来抓个包

经分析该app没有壳,里面有一个antifraud_sign参数加密,使用postman发起请求,发现不携带该参数,也可以拿到数据。说明服务器并没有对该参数做校验,但是我们处于研究的目的,就好好分析一下。

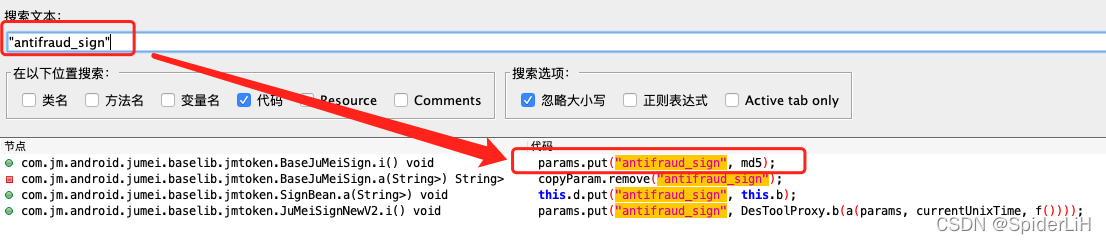

2.jadx静态分析

直接搜索文本antifraud_sign,看到第一个地方(params.put(“antifraud_sign”, md5);),这里面还有一个MD5,刚好参数长度也是32位 很像,来跟进去看一看。

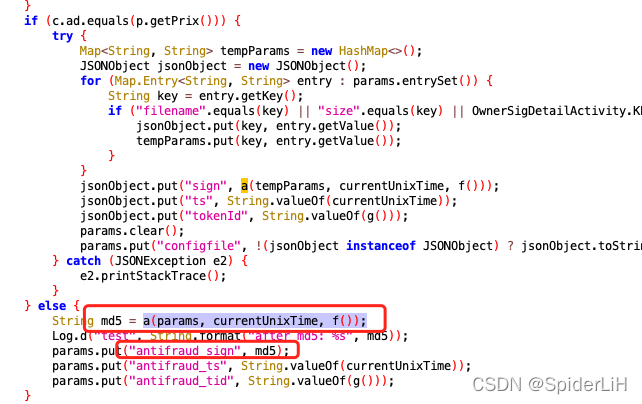

来到这里,可以看到antifraud_sign = a(params, currentUnixTime, f());,这个a()方法是个啥,跟进去看一看。

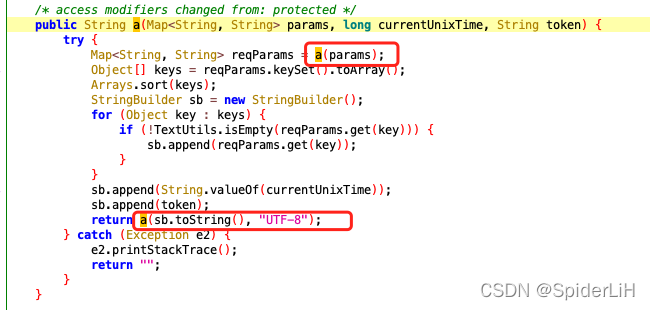

然后又来到这里了。

大概的看了一下逻辑,params 参数是一个map字典,currentUnixTime 一看就是时间戳,token 就是校验用户身份的。处理的逻辑大概就是 把传递的params做了一个a(params)的处理,然后对字典排个序,拼接成字符串,再在尾部拼接个时间戳和token(算是盐值),最后返回的时候让a(sb.toString(), "UTF-8")方法处理下。

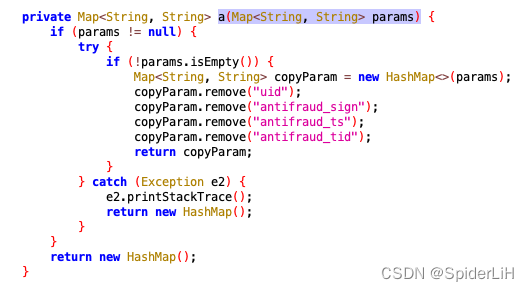

这是a(Map<String, String> params) 方法。

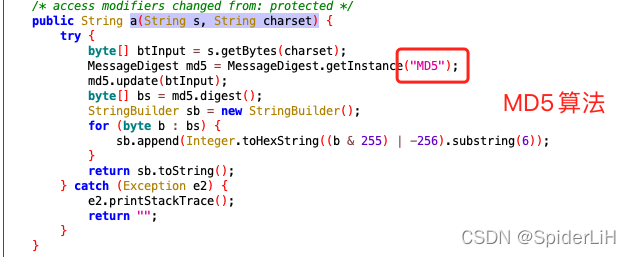

这是a(String s, String charset)方法,一看关键词就是MD5,和我们开始猜想几乎差不多,确定了这里就是加密的地方。

3. frida动态调试

打开frida服务,运行命令:

frida -U com.jm.android.jumei -l hook_sig.js

js命令如下:

Java.perform(function (){

var BaseJuMeiSign = Java.use("com.jm.android.jumei.baselib.jmtoken.BaseJuMeiSign");

BaseJuMeiSign.a.overload("java.util.Map","long", "java.lang.String").implementation = function(v1,v2,v3){

console.log("↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓");

var it = v1.keySet().iterator();

var result = "";

while(it.hasNext()){

var keystr = it.next().toString();

var valuestr = v1.get(keystr).toString();

result += keystr + "=" + valuestr + "&";

}

console.log("Sig入参-参数v1:" + result);

console.log("Sig入参-参数v2:" + v2);

console.log("Sig入参-参数v3:" + v3);

var res = this.a(v1,v2,v3);

console.log("Sig加密后的数据:" + res);

console.log("↑↑↑↑↑↑↑↑↑↑↑↑↑↑↑↑↑↑↑↑↑↑↑↑");

return res;

}

BaseJuMeiSign.a.overload("java.lang.String", "java.lang.String").implementation = function(n1,n2){

console.log("md5入参-参数n1:" + n1);

console.log("md5入参-参数n2:" + n2);

var md5_res = this.a(n1,n2);

console.log("md5加密后的数据:" + md5_res);

return md5_res;

}

})

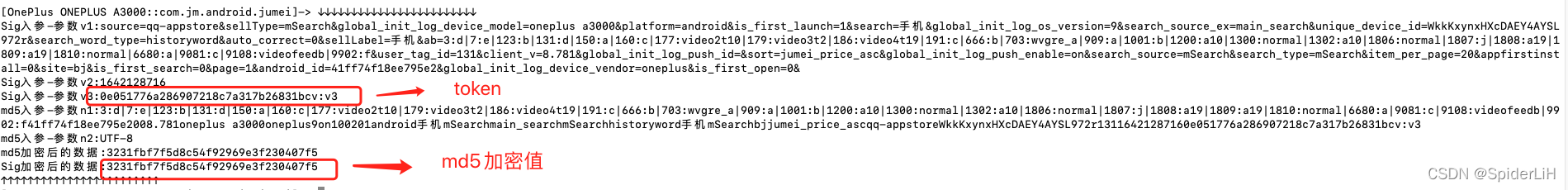

效果如下图所示:

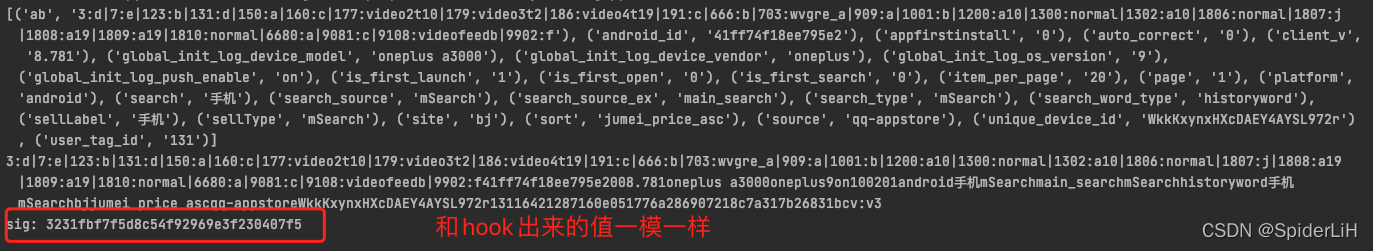

处理的逻辑并不是很复杂,接下来python还原一下,效果如下:

然后就成功的计算出 _sign 值了和 frida hook出来的结果一模一样,但是有一点和抓包拿到的值不一样,奇怪了,想半天没发现问题出在哪里,算了,先这样吧。

完事,手工。