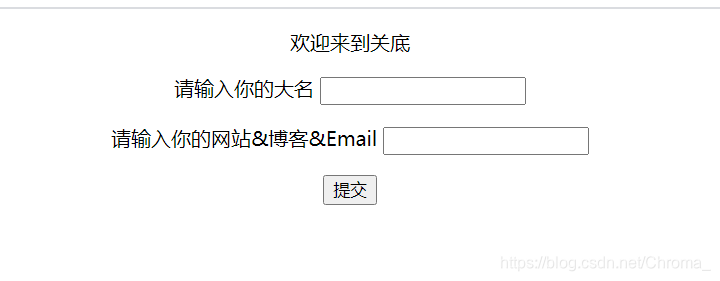

梦之光芒黑客小游戏攻略

地址:http://monyer.com/game/game1/

直接查看页面源码

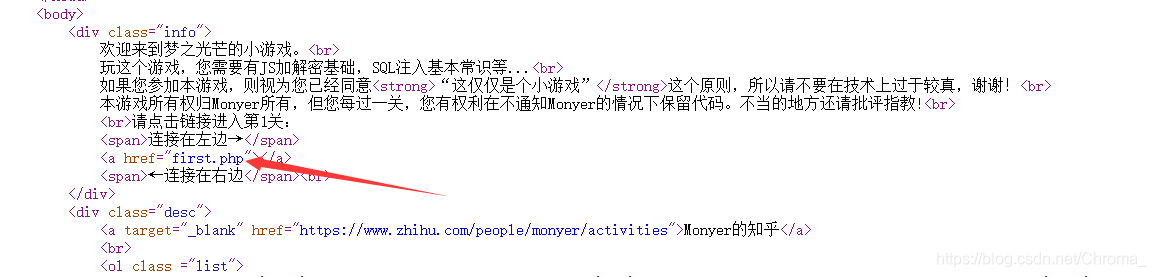

第一关

first.php就是了,点击它就来到了第一关

f12查看源码

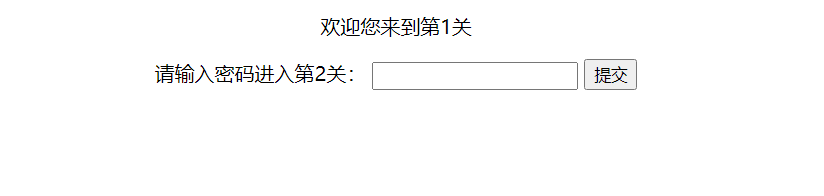

这里尝试输入,两个空格试试:

第二关

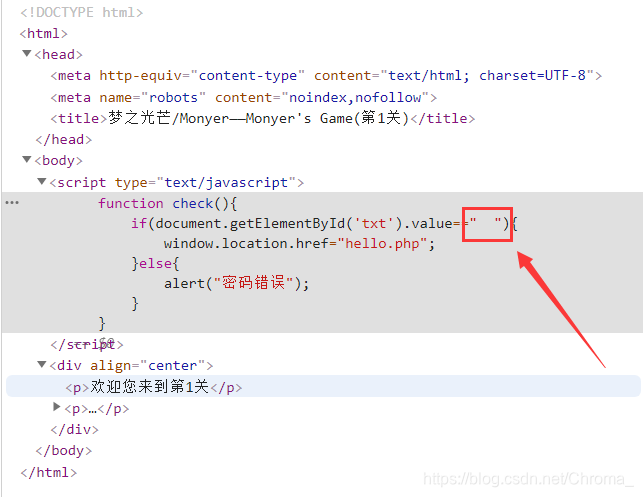

这就来到了第二关,继续查看源码。

这里右键被禁用了,我们按f12来查看源码

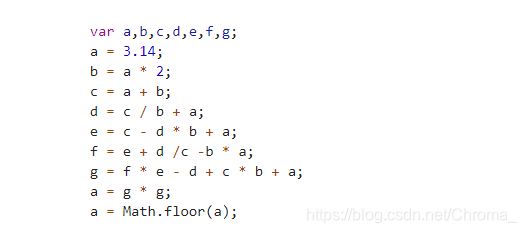

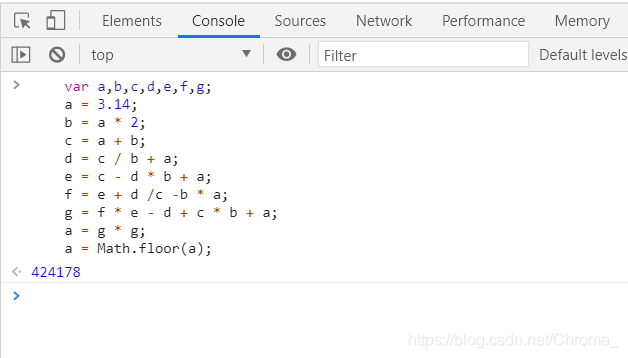

发现一段代码

直接放到控制台运行

所以应该输入 424178

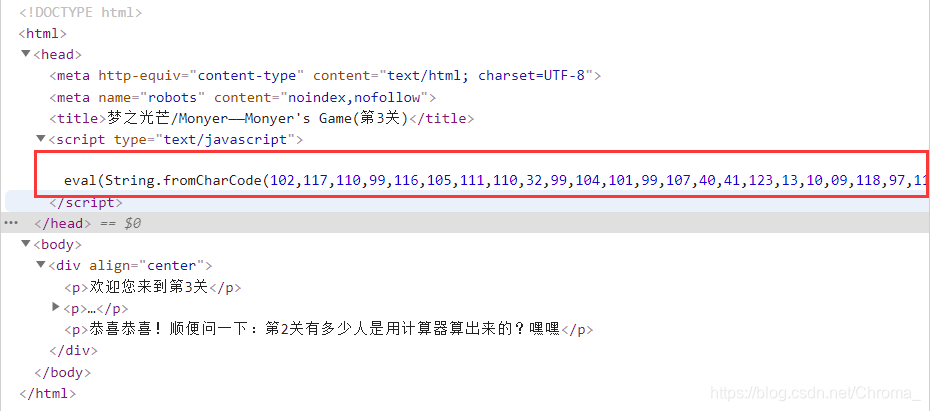

第三关

来到第三关,老办法继续查看源码

发现js脚本, ascii码

去掉eval,控制台运行

所以这密码应该是 d4g

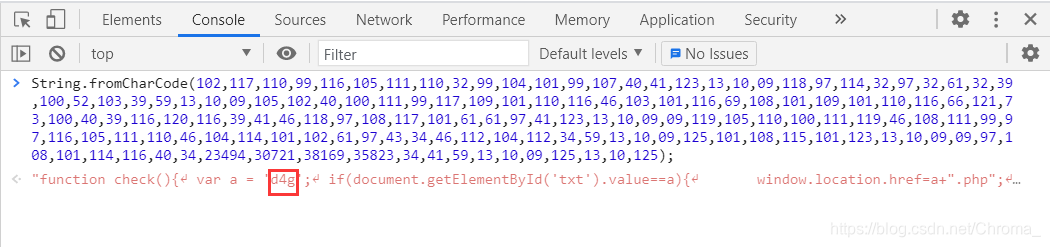

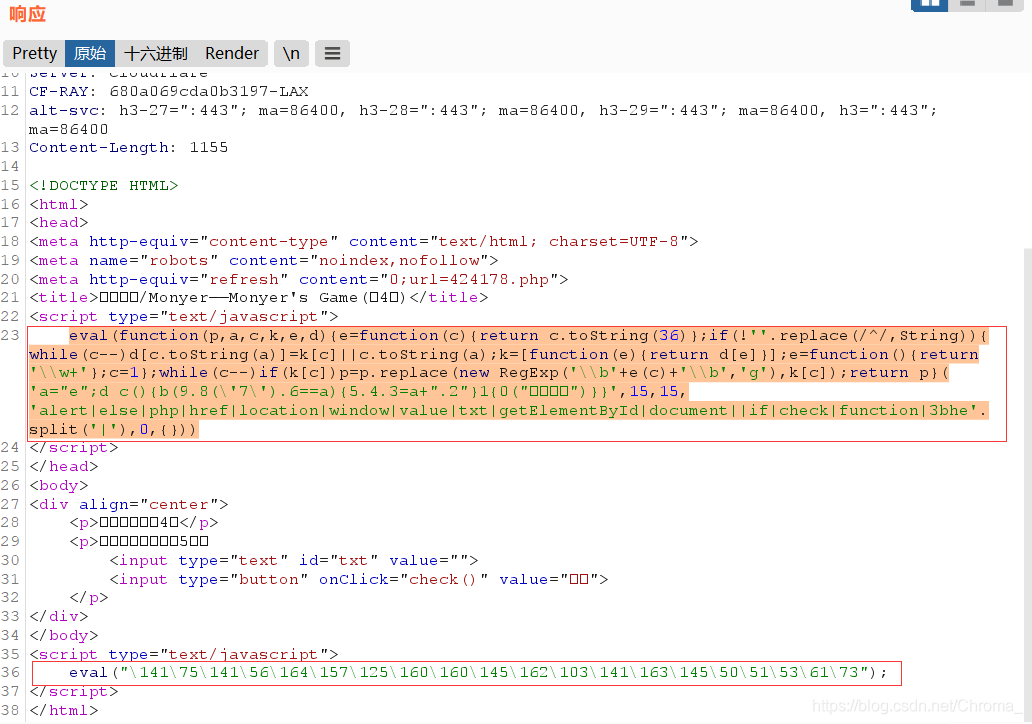

第四关

输入进去进入第四关,却马上返回第三关

不管它,先抓个包看看

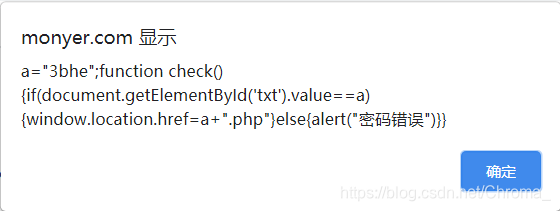

两段代码,第一段其实和以前差不多,还是判断值等于a,第二段应该就是a的值

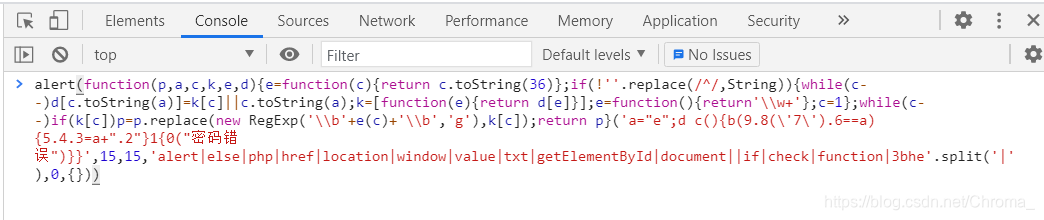

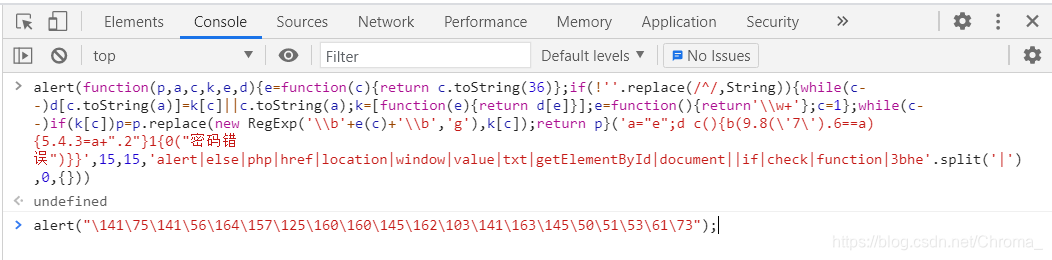

eval()这个函数是典型的过关加密函数,就是把括号里的东西转换成js语言执行。解决这个可以用alert()和documnet.write()两个函数来代替。

这里将 eval 改成 alert 可以直接看到

a=3bhe

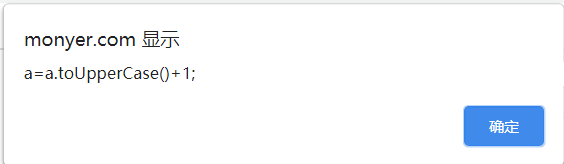

a的值就是a变成大写 然后加上一个1 ,就是3BHE1

这里用谷歌浏览器 按 esc 可以停止跳转。

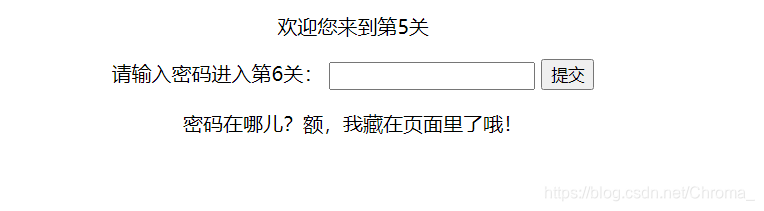

第五关

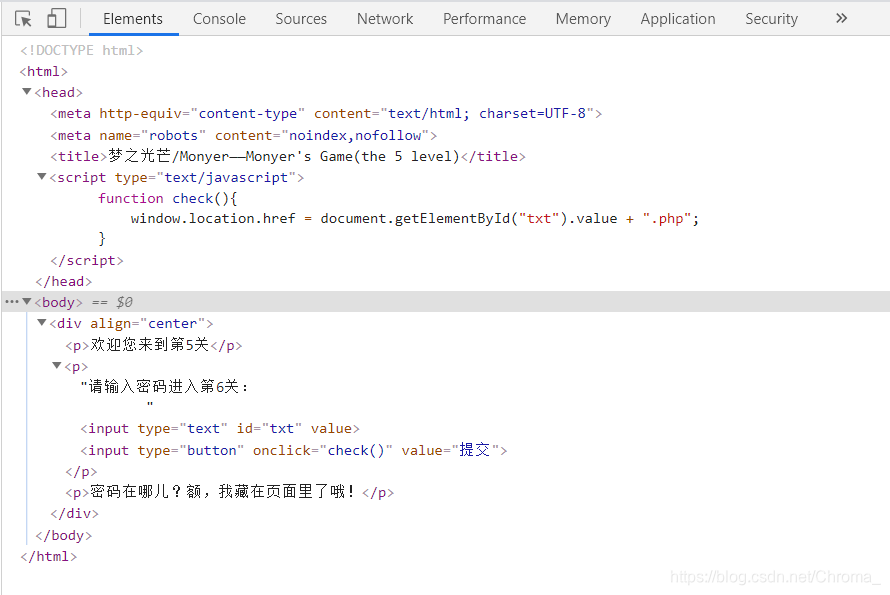

开到第五关,老方法查看源码

呃。。。。啥也没有

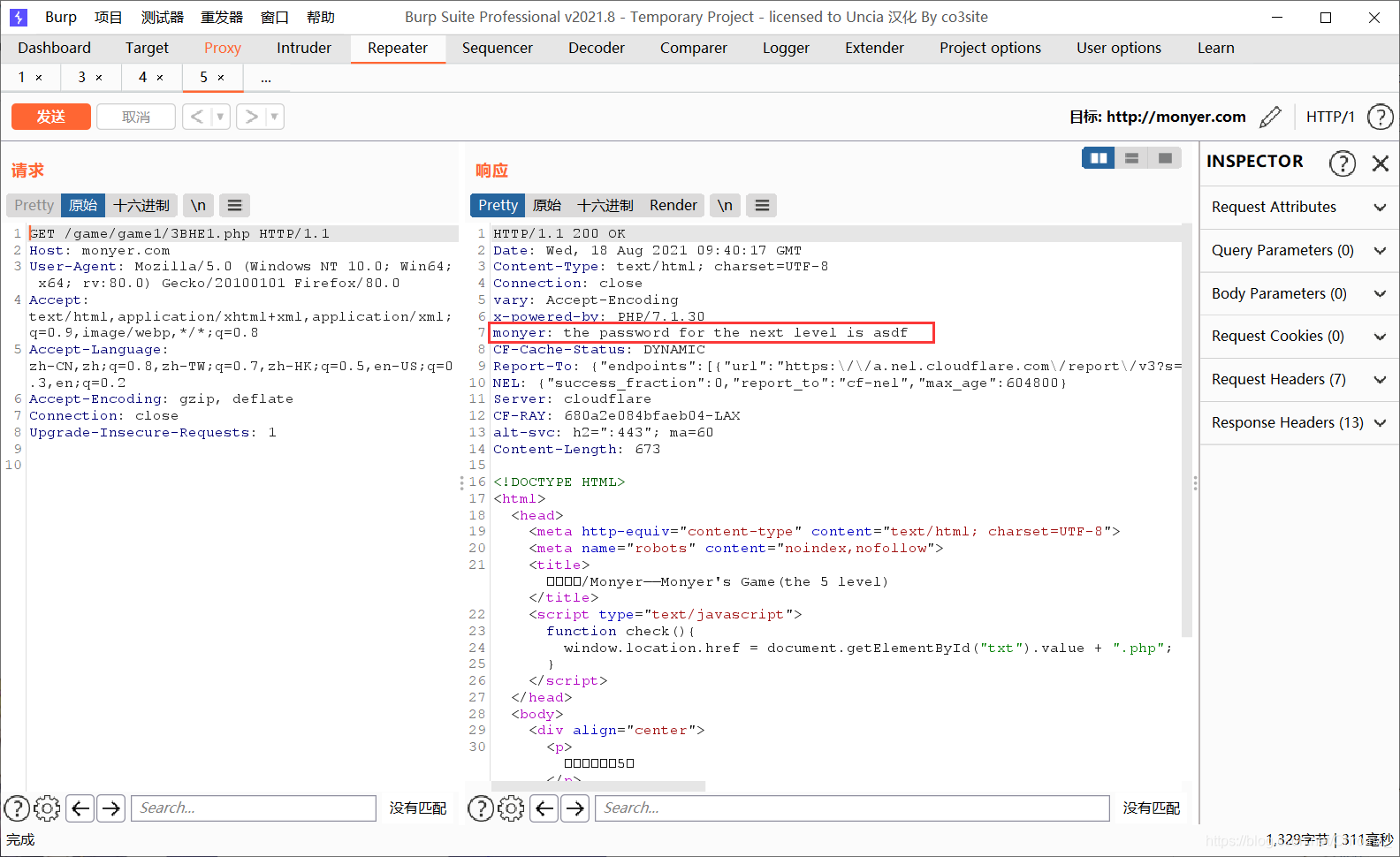

抓包试试

monyer: the password for the next level is asdf

输入 asdf;

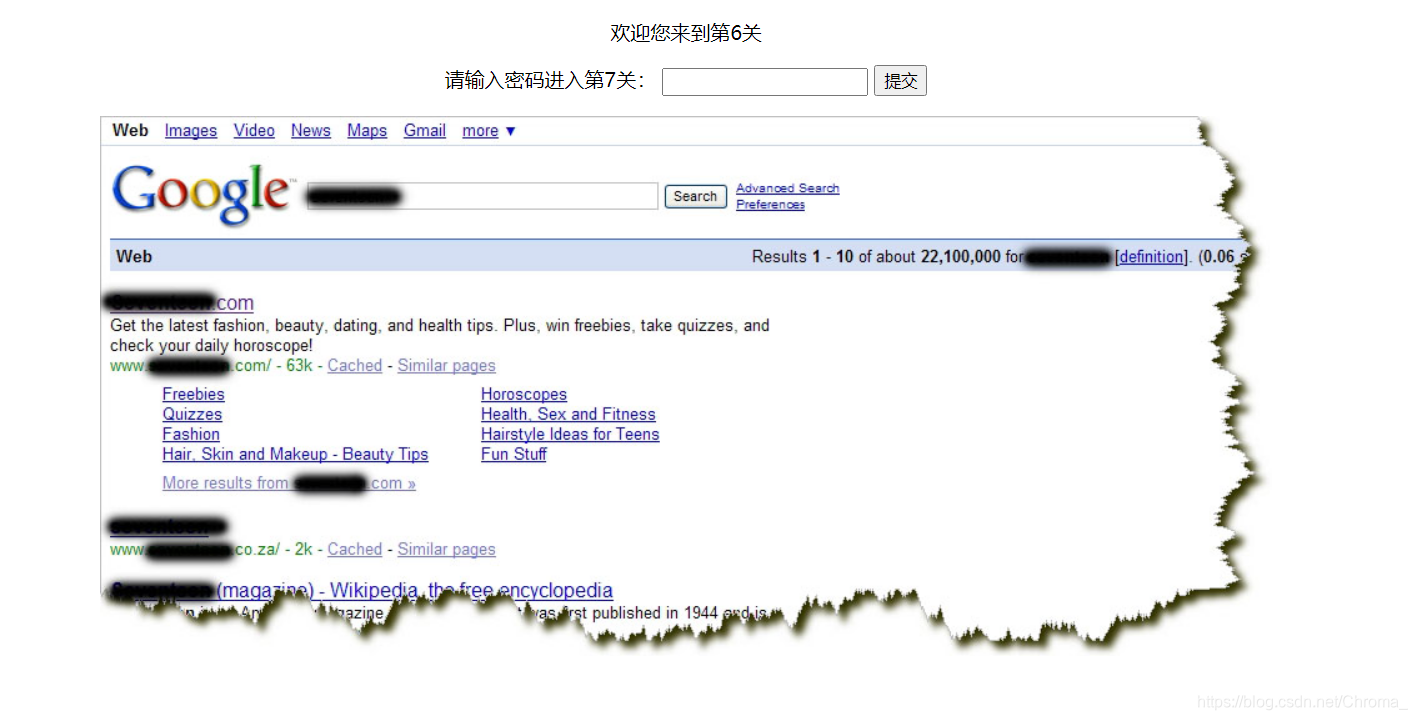

第六关

检查源码

查看源代码发现提示“根据图片中的线索寻找密码”

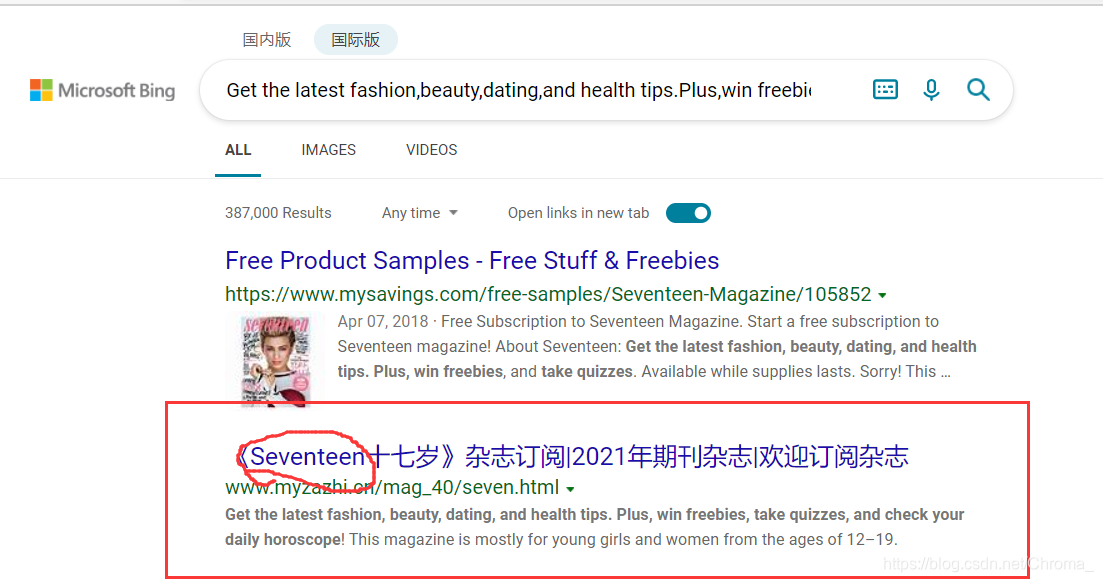

仔细观察图片,被黑色挡住的部分应该就是答案,根据没有被挡住的地方搜索信息:

Get the latest fashion,beauty,dating,and health tips.Plus,win freebies,take quizzes,and check your daily horoscope!

现在看来最有可能是 seventeen

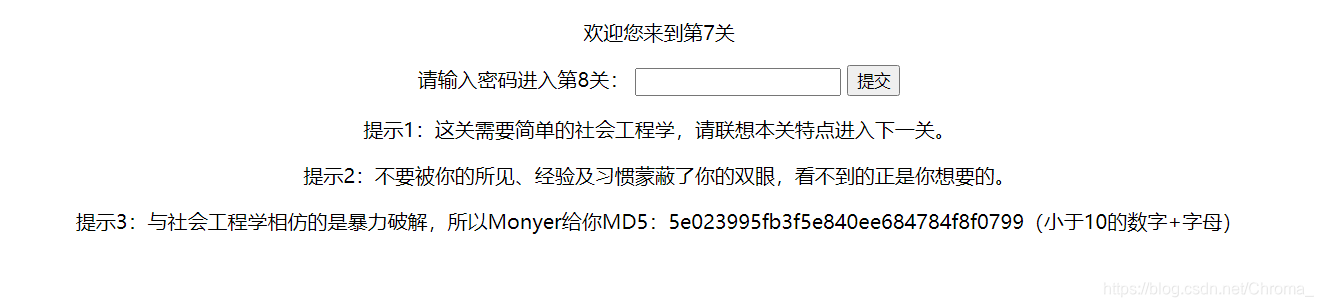

第七关

解密

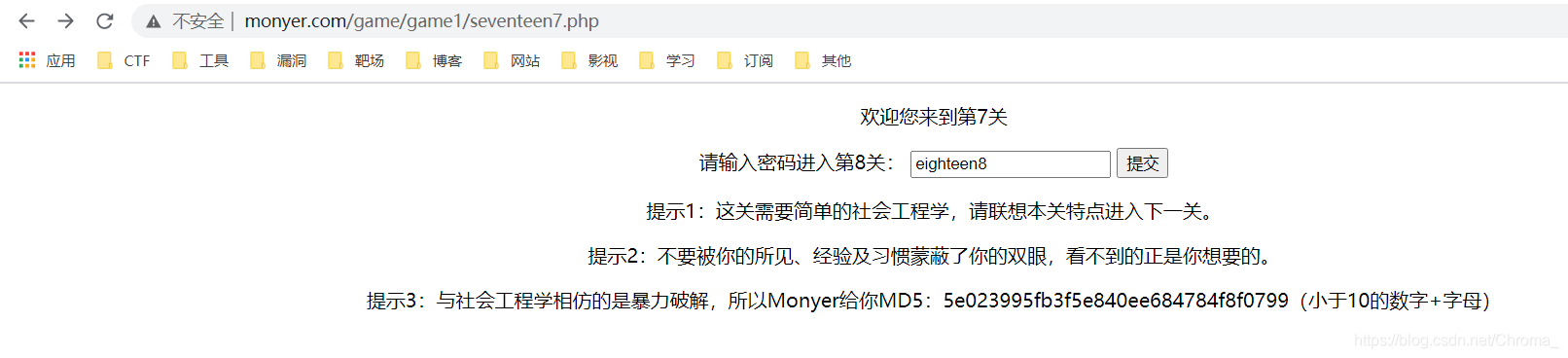

输入eighteen8

跳转

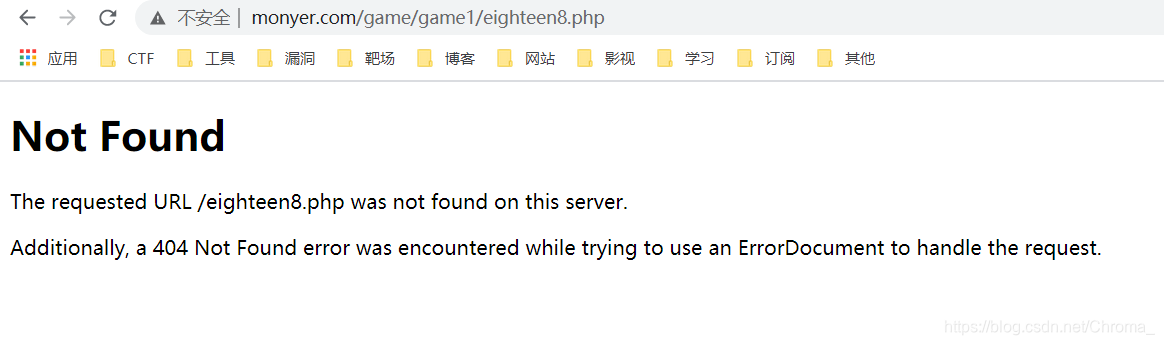

错了???

对比两个url才发现被骗了

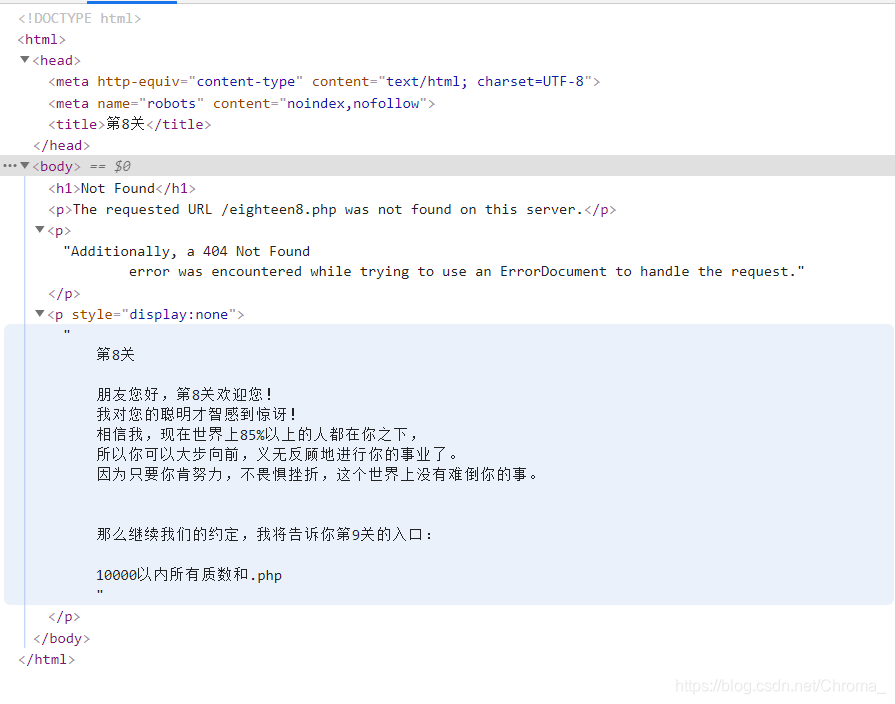

第八关

查看源码

用python直接写程序:

sum = 0

def zhishu(num):

if num > 1:

for i in range(2, num):

if (num % i) == 0:

return 0

break

else:

return 1

else:

return 1

for i in range(2,10000):

if(zhishu(i)==1):

sum+=i

print(sum)

结果是:5736396

将 5736396 放进 url 中,回车

第九关

这是一道隐写术,下载图片,用记事本打开

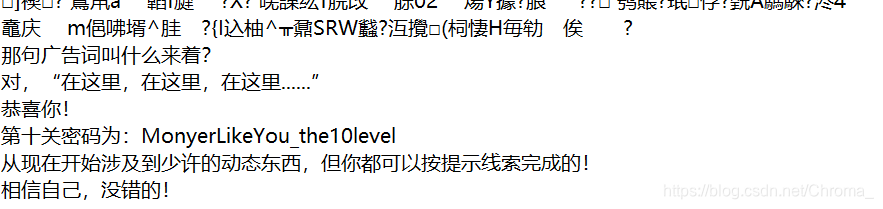

所以密码就是:MonyerLikeYou_the10level

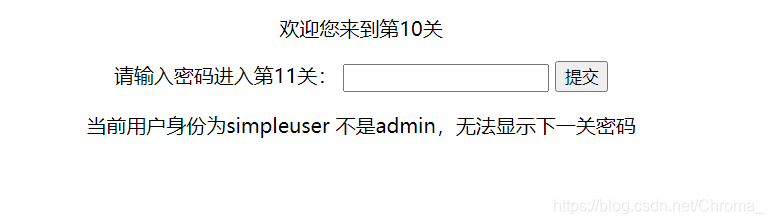

第十关

当前用户身份,提醒我们注意cookie,用审查元素看cookie

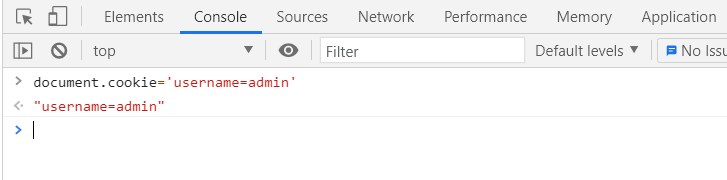

用js命令改掉,在控制台写js命令:document.cookie=‘username=admin’ 然后刷新页面

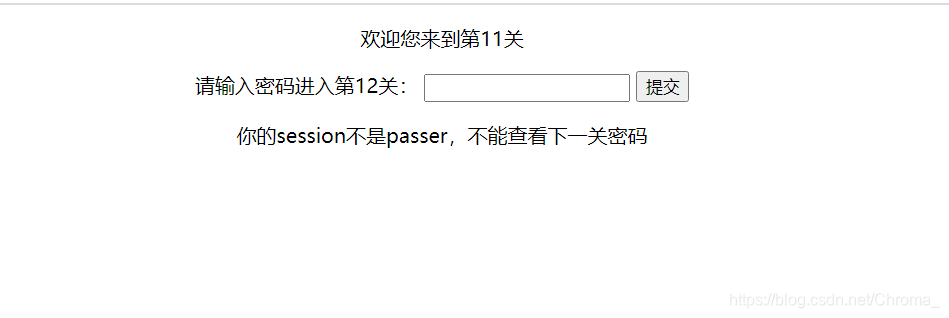

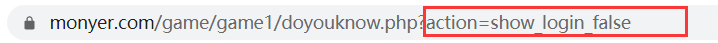

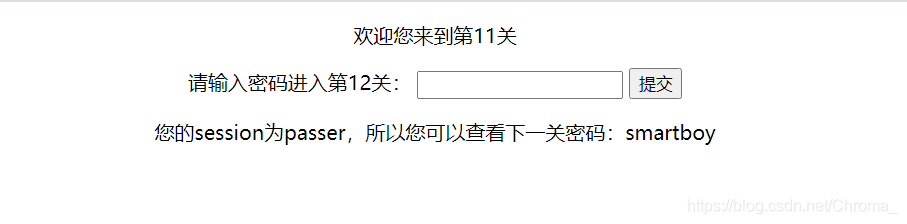

第十一关

session不能更改,因为它是存储在服务端的,不过在url中发现一个可疑参数

尝试将false改成ture,然后回车

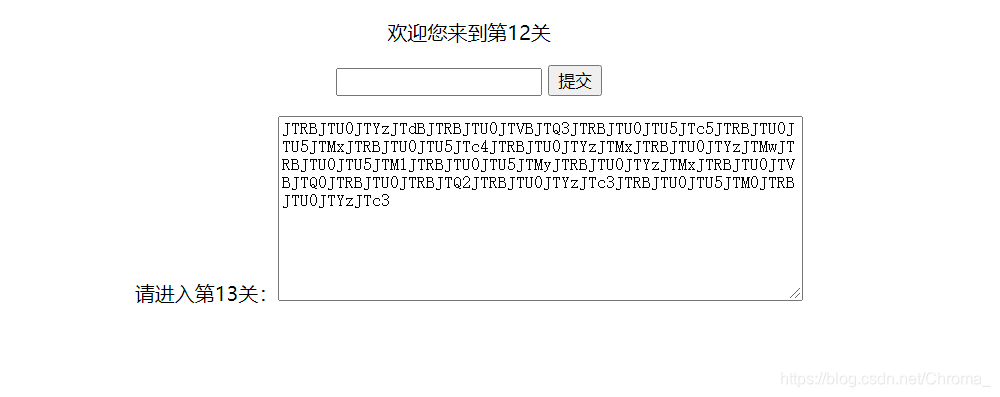

第十二关

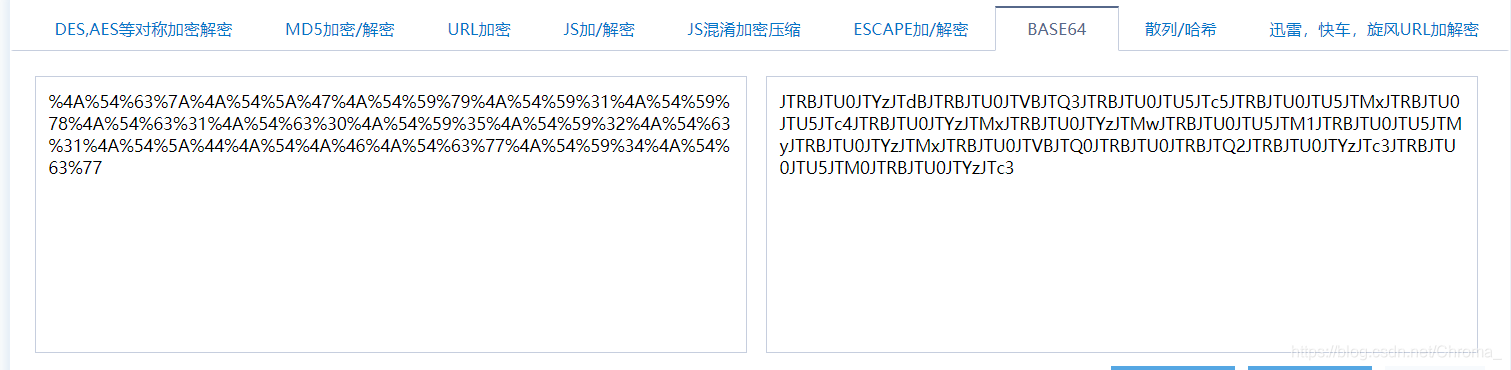

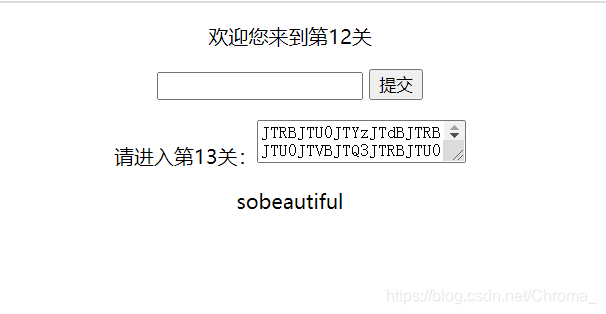

看到一串奇怪的字符串,先习惯性用base64解码

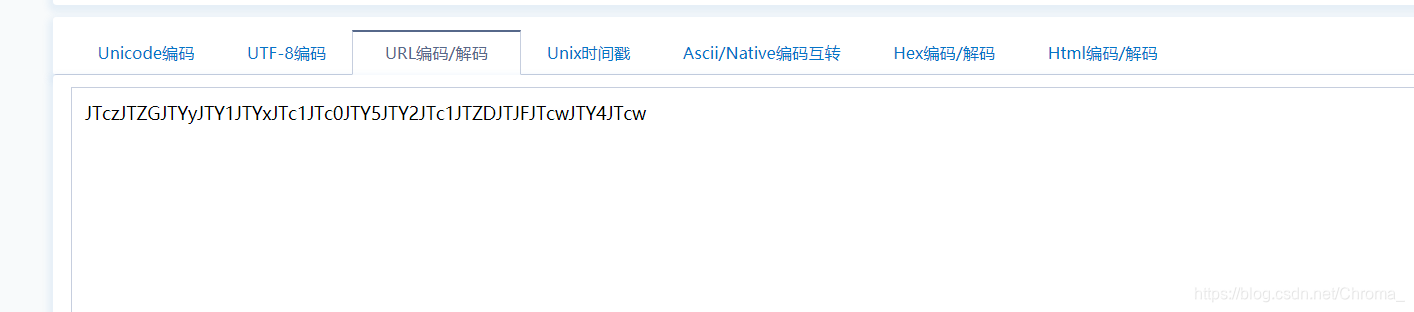

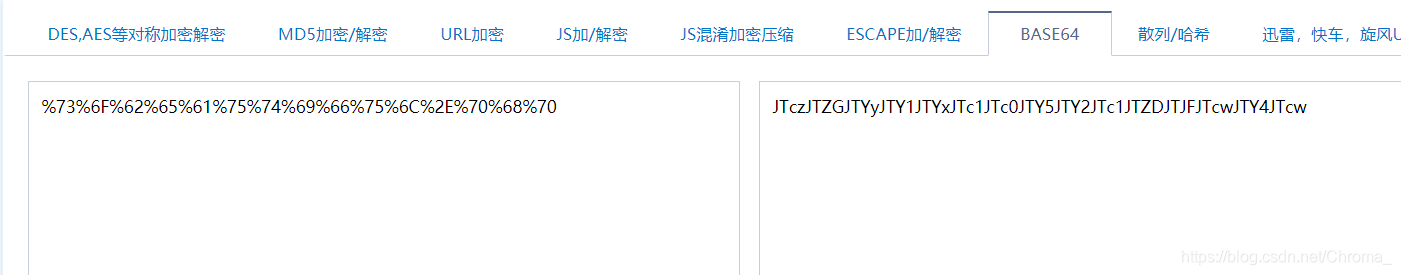

看到%,想到URL解码

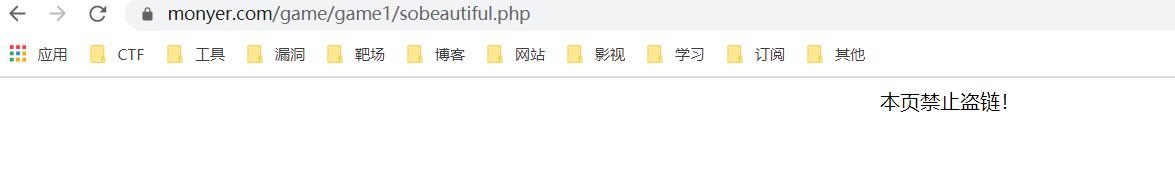

在地址栏框输入URL访问发现不行:

在输入框中输入sobeautiful,看到如下画面

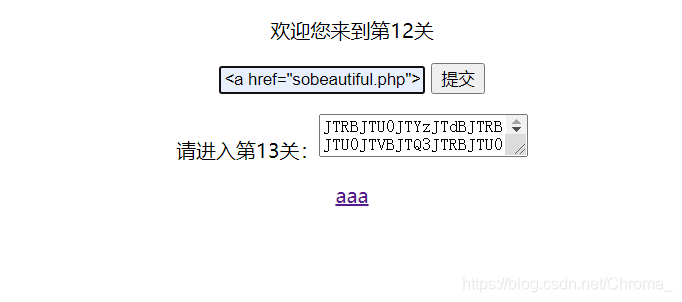

防盗链技术就是检测用户是从哪个页面跳转到当前页面的,如果不是内部页面跳过来的就拦住。看来第13关要从第12关的页面跳转过去才行。而由上图可见,用户的输入会显示在页面上,这是构造xss的好机会,我们构造一个a标签跳转链接。

<a href="sobeautiful.php">aaa</a>

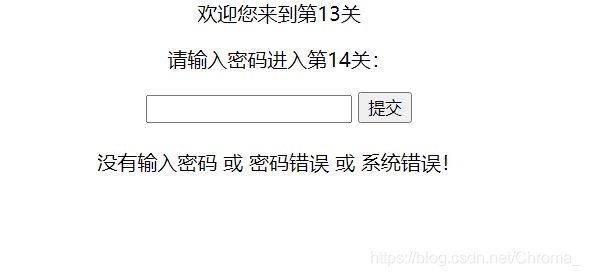

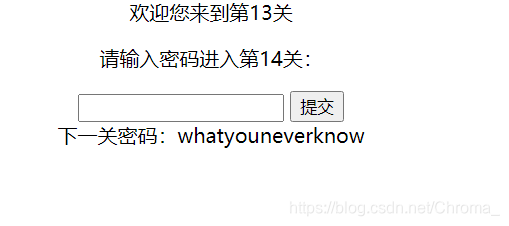

第十三关

查看源码

有一段数据库:

这里应该是最简单的,直接用sql的万能密码 'or 1=1 搞定:

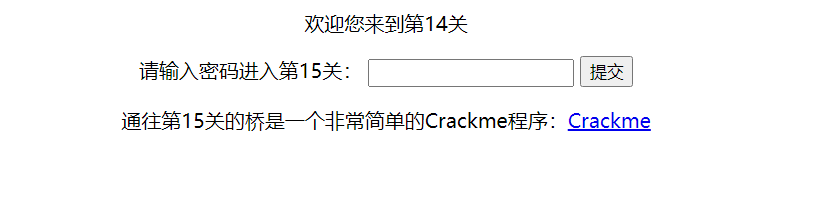

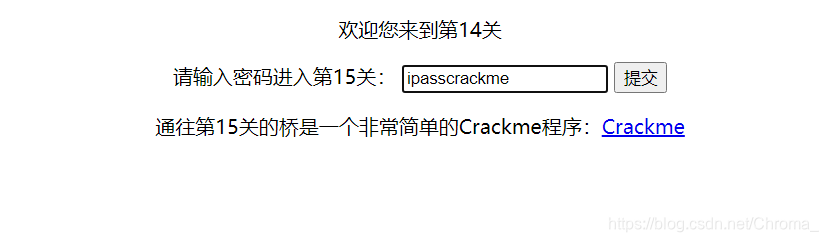

第十四关

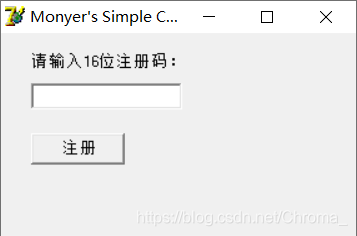

下载Crackme程序

打开运行

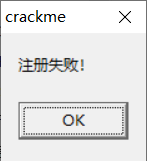

随便输入16位数

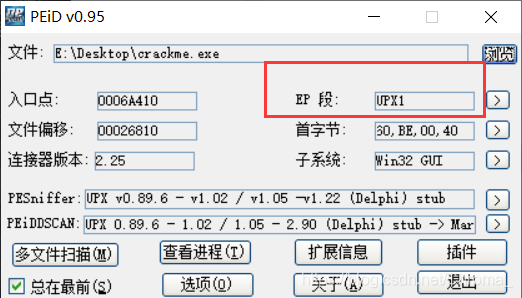

先用PEid查壳,发现UPX壳

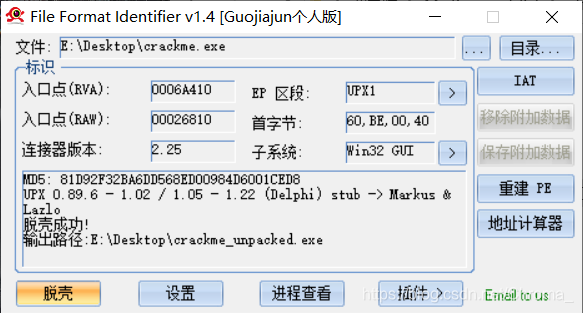

用脱壳工具脱壳

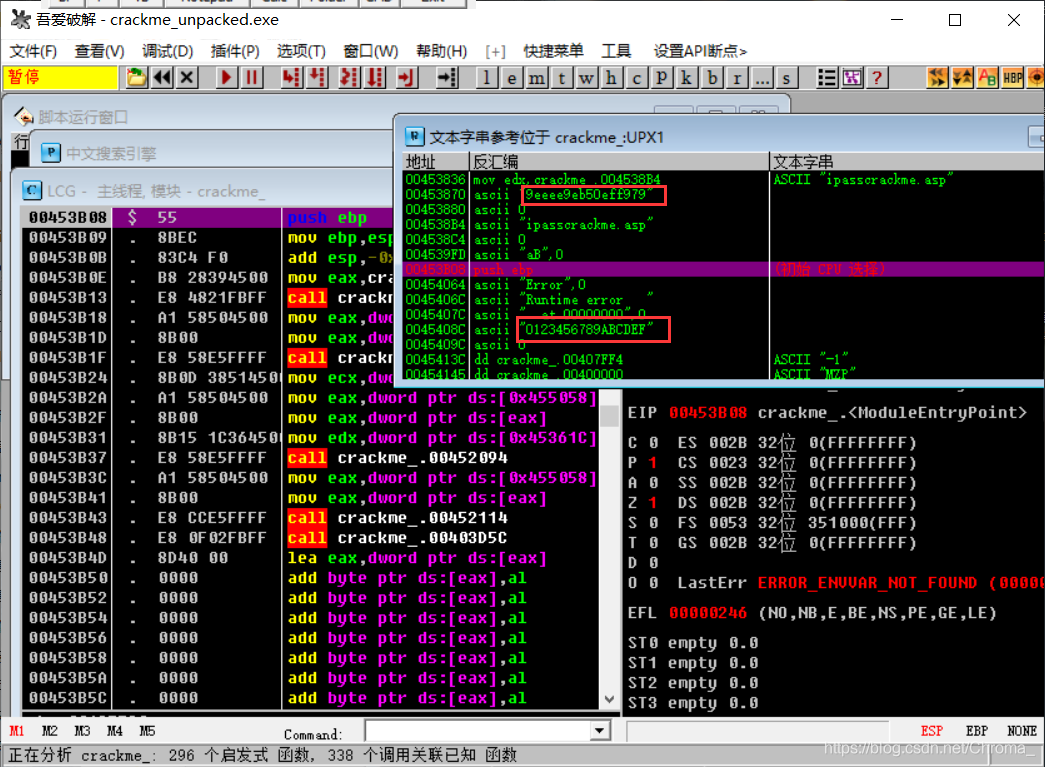

然后拖用OD逆向分析,先用OD运行程序,然后右键查找,所有参考文本字串

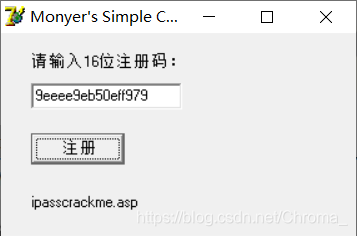

一下子就看到两个可疑字符串,先试第一个去注册

注册成功,下面显示另一个字符串,看来是密码了。

过关