本次更新ScanV MAX漏洞检测插件特征库至版本:20210922

共更新6次,新增漏洞检测插件13个,优化历史插件1个。

一、新增漏洞检测插件1.VMware vCenter Server未授权任意文件上传漏洞(CVE-2021-22005),插件更新时间:2021年09月22日

2.北京中创视讯科技有限公司HIM基础管理平台任意文件读取漏洞(CNVD-2021-29179),插件更新时间:2021年09月18日

3.RabbitMQ 默认口令漏洞,插件更新时间:2021年09月17日

4.ZOHO ManageEngine ADSelfService Plus远程代码执行漏洞(CVE-2021-40539),插件更新时间:2021年09月17日

5.Lukashinsch Spring Boot Actuator Logview 路径遍历漏洞,插件更新时间:2021年09月17日

6.Tecnick.com TCExam 信息泄露漏洞(CVE-2021-20114),插件更新时间:2021年09月16日

7.ActiveMQ 默认口令漏洞,插件更新时间:2021年09月16日

8.安徽阳光心健心理测量平台未授权访问漏洞(CNVD-2021-56032),插件更新时间:2021年09月16日

9.极通 EWEBS 任意文件读取漏洞,插件更新时间:2021年09月14日

10.Ntopng 权限绕过漏洞(CVE-2021-28073),插件更新时间:2021年09月14日

11.TamronOS (腾龙)IPTV系统命令执行漏洞(CNVD-2021-46841),插件更新时间:2021年09月14日

12.极通 EWEBS 信息泄漏漏洞,插件更新时间:2021年09月14日

13.Eclipse Jetty WEB-INF敏感信息泄漏漏洞(CVE-2021-34429),插件更新时间:2021年09月13日

一、漏洞相关信息:

1.VMware vCenter Server未授权任意文件上传漏洞(CVE-2021-22005)

漏洞插件更新时间:

2021年09月22日

漏洞来源:

https://www.vmware.com/security/advisories/VMSA-2021-0020.html

漏洞等级:

高危

漏洞影响:

攻击者可通过VMware vCenter Server 443端口上传恶意文件,在vCenter Server上执行任意代码。

影响范围:

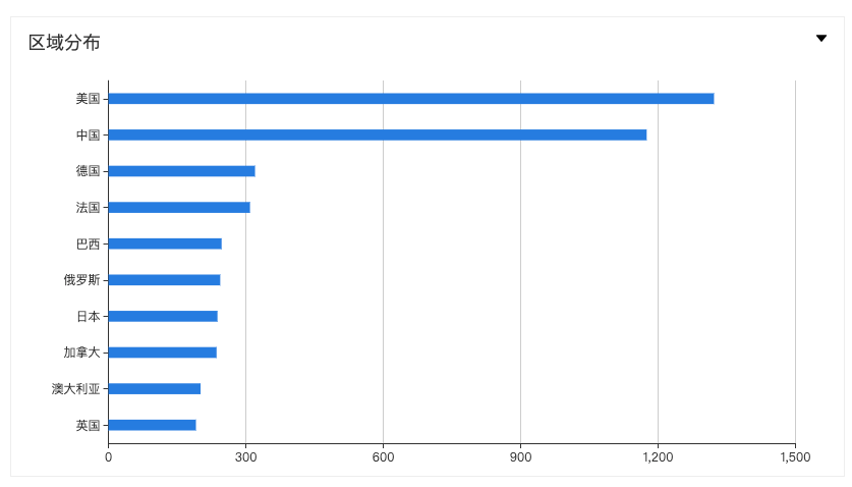

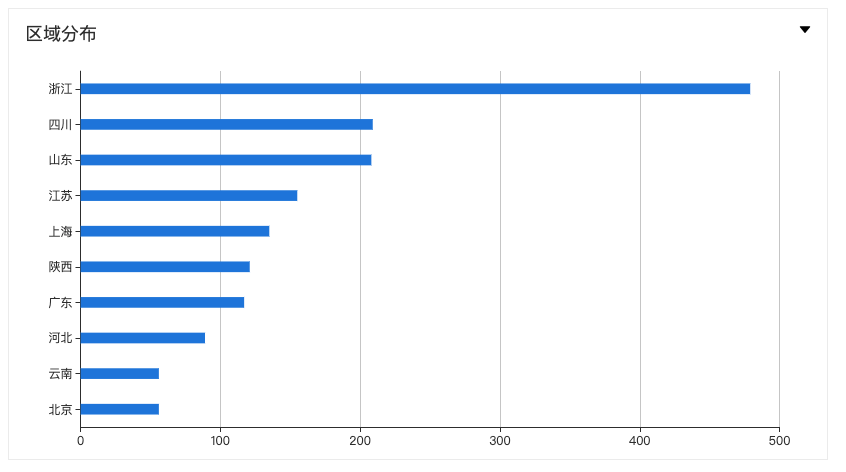

根据ZoomEye网络空间搜索引擎关键字app:"VMware vCenter"对潜在可能目标进行搜索,共得到7,034条IP历史记录,主要分布在美国、中国等国家。

(ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=app%3A%22VMware%20vCenter%22)

全球分布:

建议解决方案:

官方已修复该漏洞,请受影响的用户及时安装安全补丁或升级至最新安全版本,详情:https://kb.vmware.com/s/article/85717。

参考链接:

https://cve.mitre.org/cgi-bin/cvekey.cgi?keyword=CVE-2021-22005

https://www.vmware.com/security/advisories/VMSA-2021-0020.html

2.北京中创视讯科技有限公司HIM基础管理平台任意文件读取漏洞(CNVD-2021-29179)

漏洞插件更新时间:

2021年09月18日

漏洞来源:

https://www.cnvd.org.cn/flaw/show/CNVD-2021-29179

漏洞等级:

中危

漏洞影响:

北京中创视讯科技有限公司HIM基础管理平台存在任意文件读取漏洞,攻击者可利用该漏洞读取服务器所有文件。

影响范围:

根据ZoomEye网络空间搜索引擎关键字"/him/api/rest/v1.0/node/role"对潜在可能目标进行搜索,共得到 280条IP历史记录,主要分布在中国。

(ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=%22%2Fhim%2Fapi%2Frest%2Fv1.0%2Fnode%2Frole%22)

全球分布:

建议解决方案:

联系厂商获取解决方案或临时将该URI加入访问控制,请关注厂商主页及时更新:http://www.hjtcloud.com/。

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2021-29179

3.RabbitMQ 默认口令漏洞漏洞插件更新时间:

2021年09月17日

漏洞等级:

高危

漏洞影响:

未修改默认口令的情况下,攻击者可以利用默认口令登录系统,获取系统敏感信息。

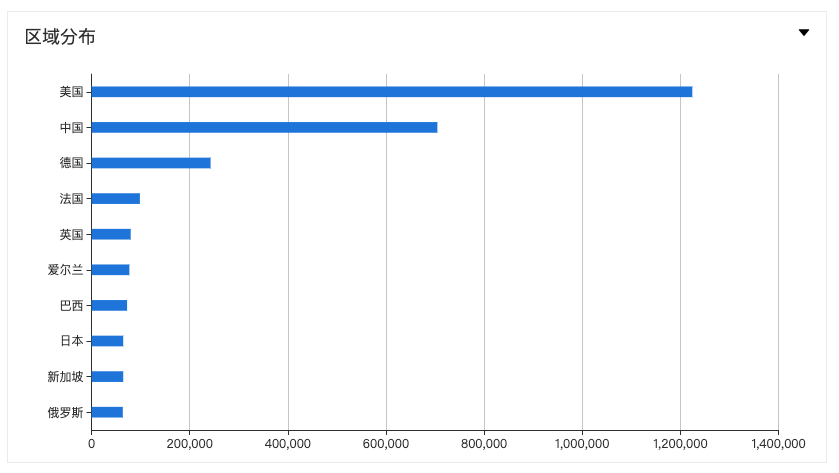

影响范围:

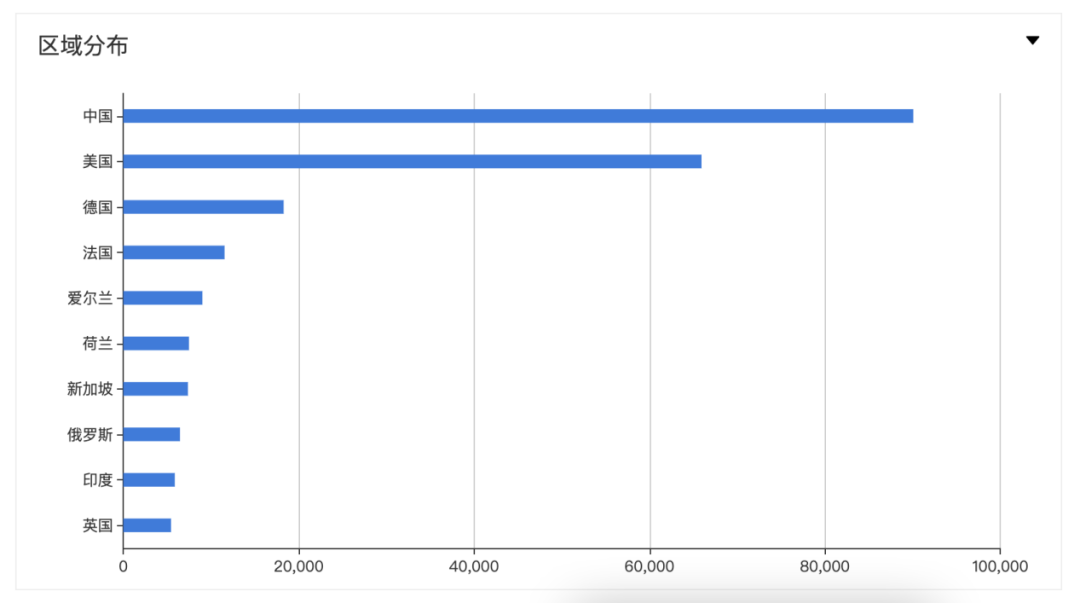

根据ZoomEye网络空间搜索引擎关键字rabbitmq对潜在可能目标进行搜索,共得到268,959条IP历史记录,主要分布在中国、美国、德国等国家。

(ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=rabbitmq)

全球分布:

建议解决方案:

修改默认口令,加强口令强度,设置口令为8位以上大小写字母、数字、特殊符号组合,并定期更换密码,避免使用弱口令。

4.ZOHO ManageEngine ADSelfService Plus远程代码执行漏洞(CVE-2021-40539)漏洞插件更新时间:

2021年09月17日

漏洞来源:

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-40539

漏洞等级:

高危

漏洞影响:

Zoho ManageEngine ADSelfService Plus版本6113及更早版本易受REST API身份验证绕过的攻击,从而导致远程代码执行。

影响范围:

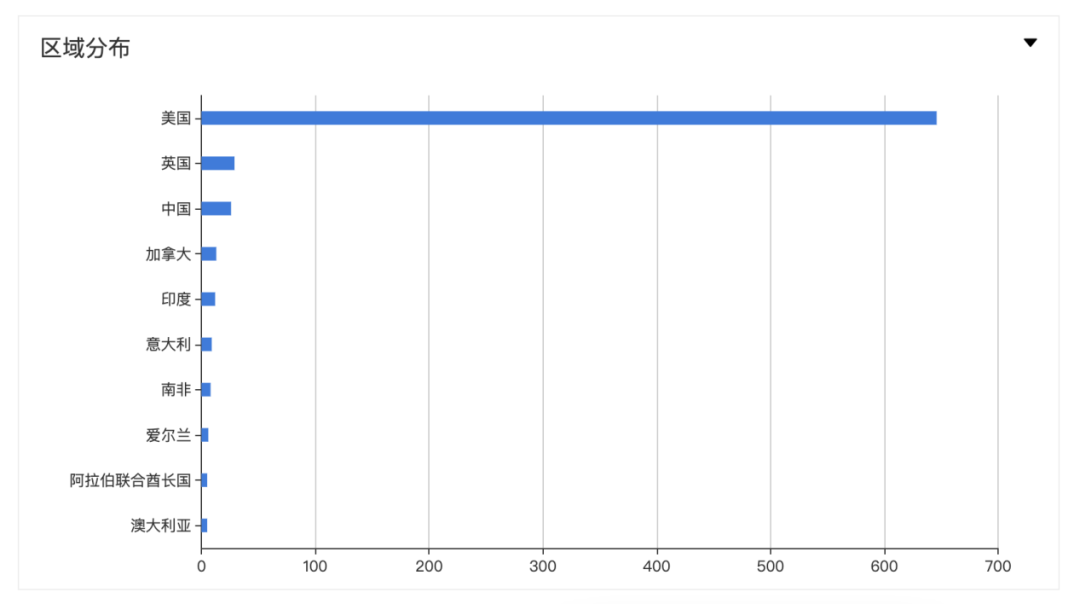

根据ZoomEye网络空间搜索引擎关键字title:"ManageEngine -ADSelfService Plus"对潜在可能目标进行搜索,共得到843条IP历史记录,主要分布在美国、英国等国家。

(ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=title%3A%22ManageEngine%20-ADSelfService%20Plus%22)

全球分布:

建议解决方案:

供应商已发布安全补丁以修复此漏洞,补丁链接:https://www.manageengine.com/products/self-service-password/release-notes.html#6102

参考链接:

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-40539

5.Lukashinsch Spring Boot Actuator Logview 路径遍历漏洞(CVE-2021-21234)漏洞插件更新时间:

2021年09月17日

漏洞来源:

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-21234

漏洞等级:

高危

漏洞影响:

系统敏感文件泄漏可能导致密码泄漏等问题,攻击者可利用该漏洞收集系统信息获取系统权限,控制系统成为肉鸡、矿机等。

建议解决方案:

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:https://github.com/lukashinsch/spring-boot-actuator-logview/commit/760acbb939a8d1f7d1a7dfcd51ca848eea04e772

参考链接:

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-21234

6.Tecnick.com TCExam 信息泄露漏洞(CVE-2021-20114)漏洞插件更新时间:

2021年09月16日

漏洞来源:

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-20114

漏洞等级:

高危

漏洞影响:

远程攻击者可利用该漏洞访问缓存备份目录,包括敏感的数据库备份文件。该漏洞允许远程攻击者获得未经授权的访问权限。

影响范围:

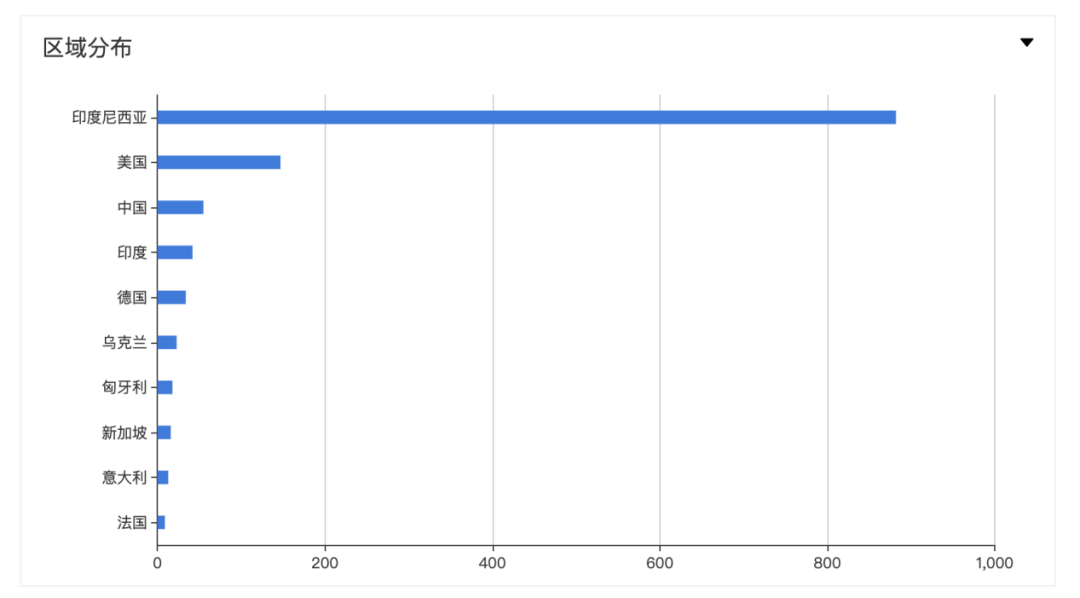

根据ZoomEye网络空间搜索引擎关键字"TCExam"对潜在可能目标进行搜索,共得到1,329条IP历史记录,主要分布在印度尼西亚、美国、中国等国家。

(ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=%22TCExam%22)

全球分布:

建议解决方案:

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:https://zh-cn.tenable.com/security/research/tra-2021-32?tns_redirect=true

参考链接:

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-20114

7.ActiveMQ 默认口令漏洞漏洞插件更新时间:

2021年09月16日

漏洞等级:

高危

漏洞影响:

未修改默认口令的情况下,攻击者可以利用默认口令登录系统获取系统敏感信息。

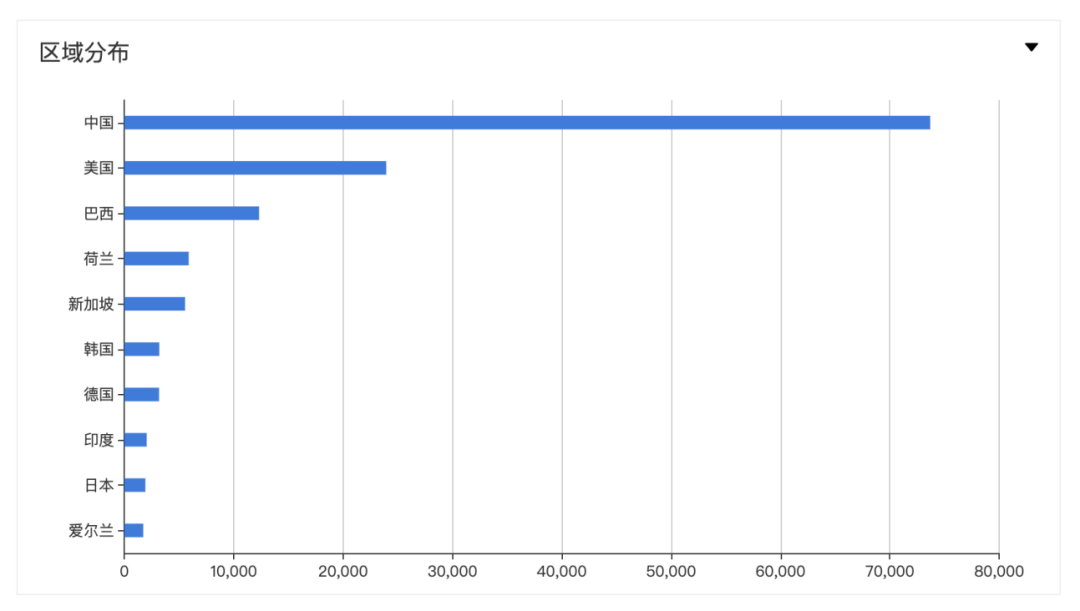

影响范围:

根据ZoomEye网络空间搜索引擎关键字app:"Apache ActiveMQ"对潜在可能目标进行搜索,共得到149,599条IP历史记录,主要分布在中国、美国等国家。

(ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=app%3A%22Apache%20ActiveMQ%22)

全球分布:

建议解决方案:

修改默认口令,加强口令强度,设置口令为8位以上大小写字母、数字、特殊符号组合,并定期更换密码,避免使用弱口令。

8.安徽阳光心健心理测量平台未授权访问漏洞(CNVD-2021-56032)

漏洞插件更新时间:

2021年09月16日

漏洞来源:

https://www.cnvd.org.cn/flaw/show/CNVD-2021-56032

漏洞等级:

中危

漏洞影响:

安徽阳光心健科技发展有限公司心理测量平存在未授权访问漏洞,攻击者可利用该漏洞获取敏感信息。

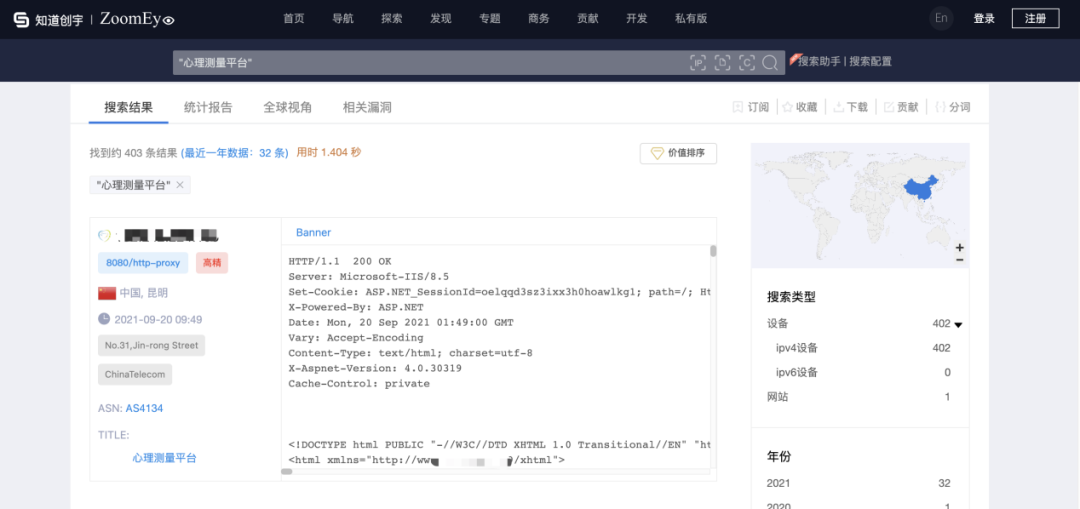

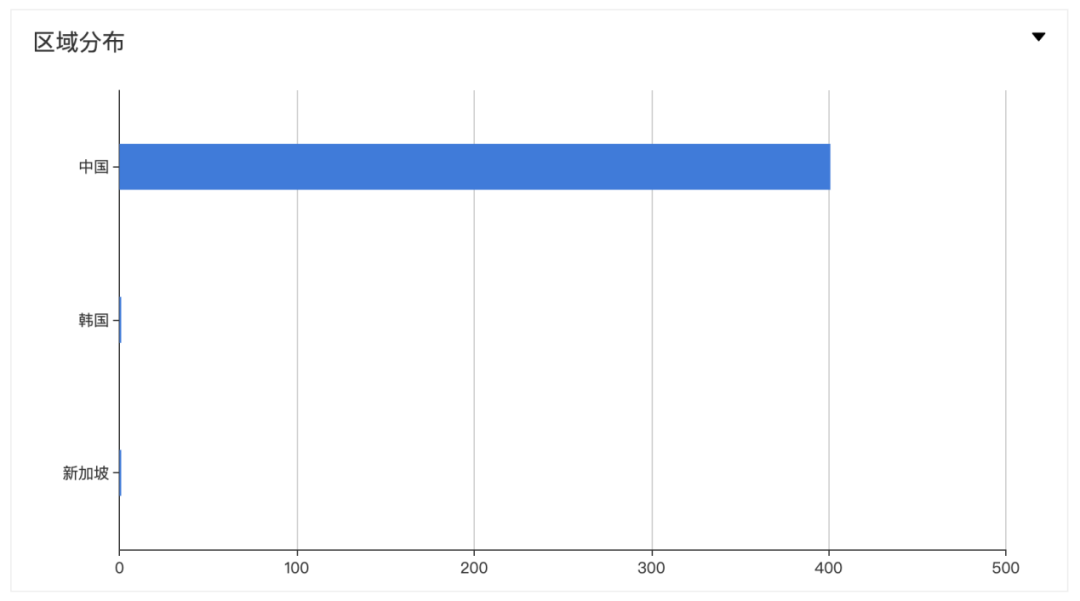

影响范围:

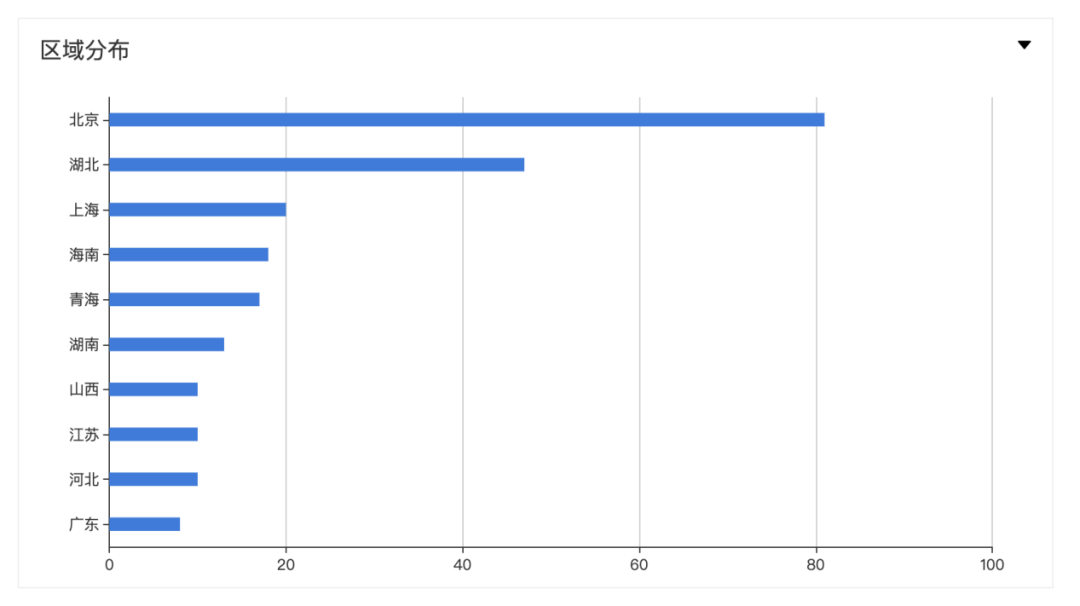

根据ZoomEye网络空间搜索引擎关键字"心理测量平台"对潜在可能目标进行搜索,共得到403条IP历史记录,主要分布在中国。

(ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=%22%E5%BF%83%E7%90%86%E6%B5%8B%E9%87%8F%E5%B9%B3%E5%8F%B0%22)

全球分布:

建议解决方案:

对相关页面进行严格的访问权限的控制以及对访问角色进行权限检查。

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2021-56032

9.极通 EWEBS 任意文件读取漏洞漏洞插件更新时间:

2021年09月14日

漏洞来源:

https://www.seebug.org/vuldb/ssvid-90249

漏洞等级:

高危

漏洞影响:

极通EWEBS应用虚拟化的系统文件casmain.xgi存在任意系统文件读取漏洞,攻击者可利用此漏洞读取该系统上的敏感信息。

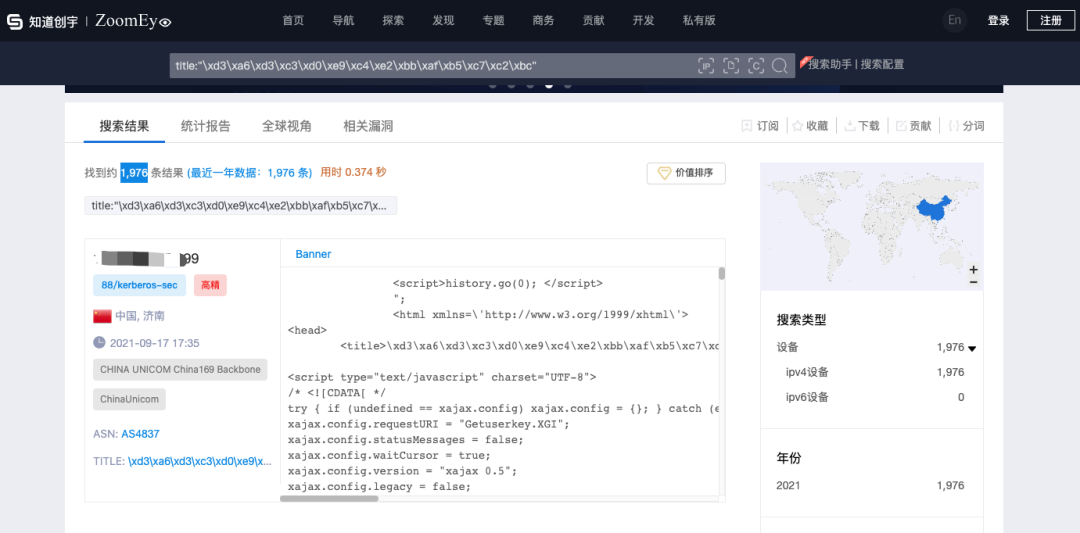

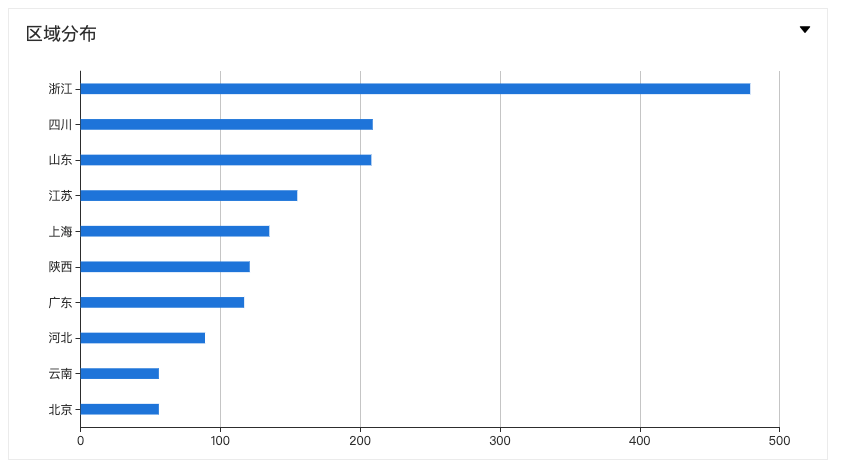

影响范围:

根据ZoomEye网络空间搜索引擎关键字title:"\xd3\xa6\xd3\xc3\xd0\xe9\xc4\xe2\xbb\xaf\xb5\xc7\xc2\xbc"对潜在可能目标进行搜索,共得到1,976条IP历史记录,主要分布在中国。

(ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=title%3A%22%5Cxd3%5Cxa6%5Cxd3%5Cxc3%5Cxd0%5Cxe9%5Cxc4%5Cxe2%5Cxbb%5Cxaf%5Cxb5%5Cxc7%5Cxc2%5Cxbc%22)

全球分布:

建议解决方案:

联系厂商获取修复方案或临时将该URL加入访问控制。

参考链接:

https://www.seebug.org/vuldb/ssvid-90249

10.Ntopng 权限绕过漏洞(CVE-2021-28073)漏洞插件更新时间:

2021年09月14日

漏洞来源:

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-28073

漏洞等级:

高危

漏洞影响:

攻击者可构造恶意请求绕过相关认证,配合相关功能造成任意代码执行,控制服务器。

影响范围:

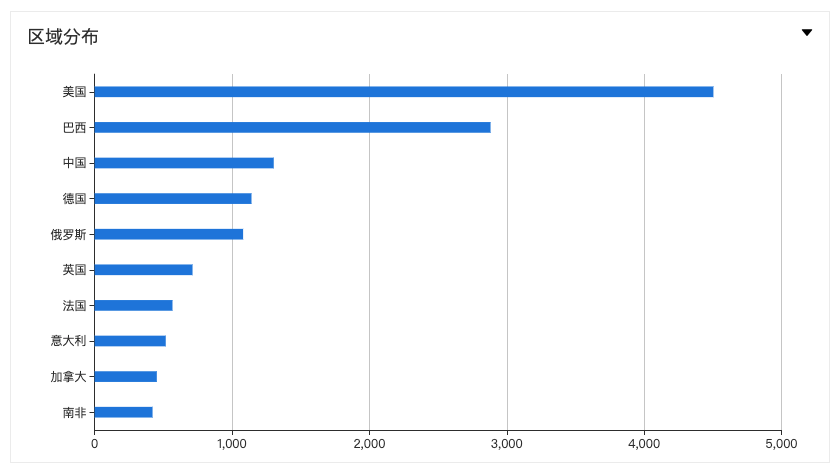

根据ZoomEye网络空间搜索引擎关键字app:"ntopng http interface"对潜在可能目标进行搜索,共得到19,738条IP历史记录,主要分布在美国、巴西、中国等国家。

(ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=app%3A%22ntopng%20http%20interface%22)

全球分布:

建议解决方案:

官方已发布补丁修复该漏洞,请受影响的用户升级到最新版本。

参考链接:

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-28073

11.TamronOS(腾龙) IPTV系统命令执行漏洞(CNVD-2021-46841)

漏洞插件更新时间:

2021年09月14日

漏洞来源:

https://www.cnvd.org.cn/flaw/show/CNVD-2021-46841

漏洞等级:

高危

漏洞影响:

利用命令执行漏洞,攻击者可利用该漏洞获取系统的控制权限。

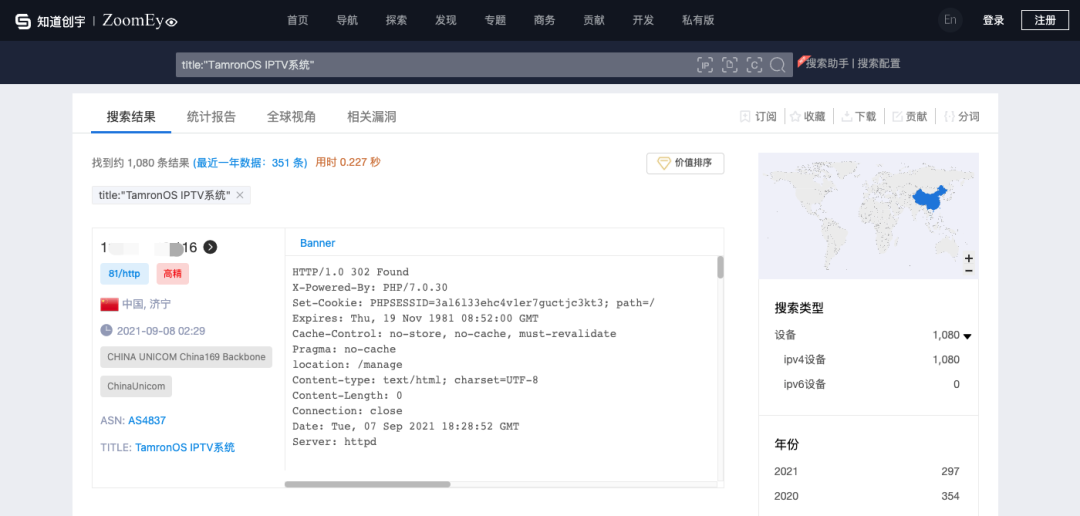

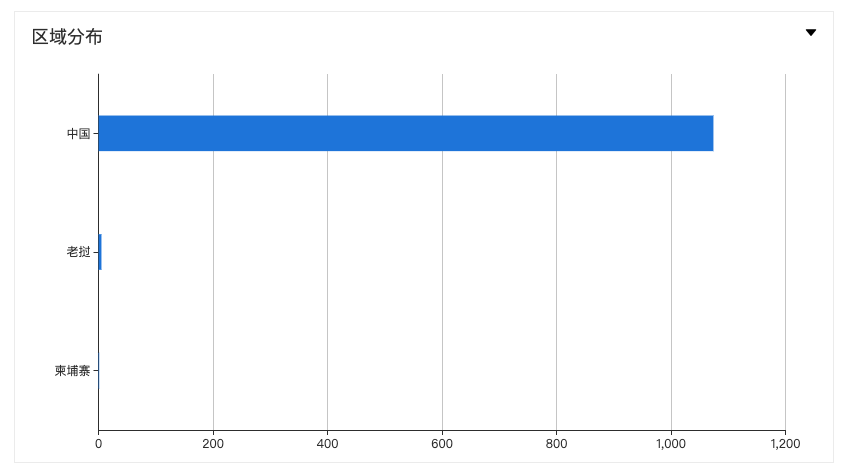

影响范围:

根据ZoomEye网络空间搜索引擎关键字title:"TamronOS IPTV系统"对潜在可能目标进行搜索,共得到1,080 条IP历史记录,主要分布在中国。

(ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=title%3A%22TamronOS%20IPTV%E7%B3%BB%E7%BB%9F%22)

全球分布:

建议解决方案:

厂商暂未修复该漏洞,受影响的用户可临时将漏洞URL加入访问控制,关注厂商更新,及时打补丁。

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2021-46841

12.极通 EWEBS 信息泄漏漏洞漏洞插件更新时间:

2021年09月14日

漏洞来源:

https://www.seebug.org/vuldb/ssvid-89637

漏洞等级:

中危

漏洞影响:

极通EWEBS 应用虚拟化系统 存在敏感信息泄露,攻击者可利用该漏洞获取敏感信息。

影响范围:

根据ZoomEye网络空间搜索引擎关键字title:"\xd3\xa6\xd3\xc3\xd0\xe9\xc4\xe2\xbb\xaf\xb5\xc7\xc2\xbc"对潜在可能目标进行搜索,共得到1,976条IP历史记录,主要分布在中国。

(ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=title%3A%22%5Cxd3%5Cxa6%5Cxd3%5Cxc3%5Cxd0%5Cxe9%5Cxc4%5Cxe2%5Cxbb%5Cxaf%5Cxb5%5Cxc7%5Cxc2%5Cxbc%22)

全球分布:

建议解决方案:

官方未提供补丁,建议删除相关测试文件或将漏洞URL加入访问控制。

参考链接:

https://www.seebug.org/vuldb/ssvid-89637

13.Eclipse Jetty WEB-INF敏感信息泄漏漏洞(CVE-2021-34429)漏洞插件更新时间:

2021年09月13日

漏洞来源:

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-34429

漏洞等级:

中危

漏洞影响:

WEB-INF中通常包括一些网站的配置信息,如路径映射信息等,攻击者可以利用该信息获取后台地址或利用其他敏感信息进一步攻击系统。

影响范围:

根据ZoomEye网络空间搜索引擎关键字"Server: Jetty"对潜在可能目标进行搜索,共得到3,361,506条IP历史记录,主要分布在美国、中国等国家。

(ZoomEye搜索链接:https://www.zoomeye.org/searchResult/report?q=%22Server%3A%20Jetty%22)

全球分布:

建议解决方案:

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:https://github.com/eclipse/jetty.project/security/advisories/GHSA-vjv5-gp2w-65vm

参考链接:

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-34429

二、插件优化1个1.优化ShowDoc文档工具默认口令漏洞检测方式

以上插件更新、优化来源于创宇安全智脑大数据分析平台,对近期漏洞利用情况及利用方式分析后做出的优化更新,同时支持WebSOC系列。

👇?点击阅读原文

开启ScanV MAX多维度立体监测