0x01. 进入环境,下载附件

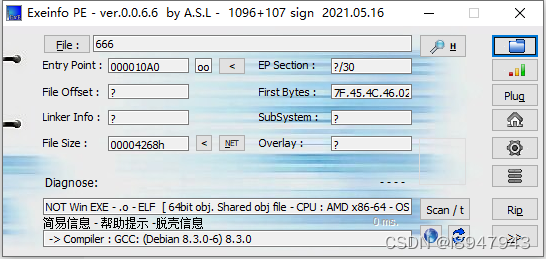

给的一个压缩包,解压后是无后缀文件,没有什么东东,使用exeinfo PE检查一下壳子,如图:

没有壳子,64位的文件。

0x02. 问题分析

老套路,丢入ida,找main函数,F5反编译,代码如下:

int __cdecl main(int argc, const char **argv, const char **envp)

{

char s; // [rsp+0h] [rbp-1E0h]

char v5; // [rsp+F0h] [rbp-F0h]

memset(&s, 0, 0x1EuLL);

printf("Please Input Key: ", 0LL);

__isoc99_scanf((__int64)"%s", (__int64)&v5); // 输入v5

encode(&v5, (__int64)&s); // 对v5编码,存入s中

if ( strlen(&v5) == key ) // v5的长度为18

{

if ( !strcmp(&s, enflag) ) // 编码的s与enflag一致判断

puts("You are Right");

else

puts("flag{This_1s_f4cker_flag}");

}

return 0;

}

上述代码经过阅读,双击key,得知key为18(0x12),双击enflag,得知enflag为izwhroz"“w"v.K”.Ni,如图:

发现encode函数为核心函数,代码如下:

int __fastcall encode(const char *a1, __int64 a2)

{

char v3[32]; // [rsp+10h] [rbp-70h]

char v4[32]; // [rsp+30h] [rbp-50h]

char v5[40]; // [rsp+50h] [rbp-30h]

int v6; // [rsp+78h] [rbp-8h]

int i; // [rsp+7Ch] [rbp-4h]

i = 0;

v6 = 0;

if ( strlen(a1) != key )

return puts("Your Length is Wrong");

for ( i = 0; i < key; i += 3 )

{

v5[i] = key ^ (a1[i] + 6);

v4[i + 1] = (a1[i + 1] - 6) ^ key;

v3[i + 2] = a1[i + 2] ^ 6 ^ key;

*(_BYTE *)(a2 + i) = v5[i];

*(_BYTE *)(a2 + i + 1LL) = v4[i + 1];

*(_BYTE *)(a2 + i + 2LL) = v3[i + 2];

}

return a2;

}

可以看到,对于输入a1的每个字符进行异或编码处理,然后送入a2对应的位置,那么我们可以根据上述代码,反写解码代码,如下:

enflag = 'izwhroz""w"v.K".Ni'

key = 0x12

flag = ''

for i in range(0, key, 3):

tmp1 = (key ^ ord(enflag[i])) - 6

tmp2 = (ord(enflag[i + 1]) ^ key) + 6

tmp3 = ord(enflag[i + 2]) ^ 6 ^ key

flag += chr(tmp1)

flag += chr(tmp2)

flag += chr(tmp3)

print(flag)

PS:注意加括号啊,算术运算符优先级高于逻辑运算符,如果不加括号会导致先进行 key +6 的运算,导致结果出错。

最终答案为:unctf{b66_6b6_66b}。