Nmap

目标

掌控信息,发现漏洞,便于渗透测试利用

主机发现

# 使用TCP扫描

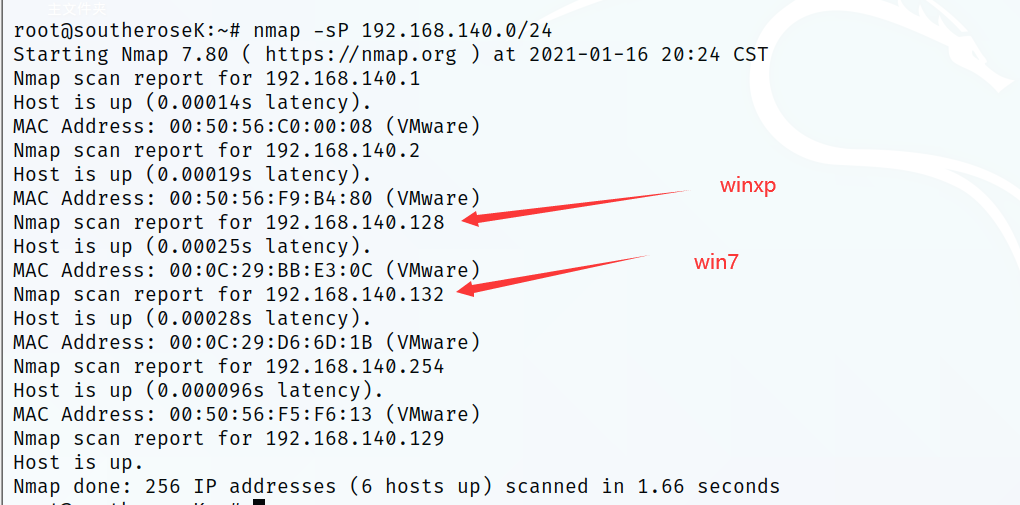

nmap -sP 192.168.140.0/24 #使用ICMP协议ping

nmap -sP 192.168.140.0/24 #使用ICMP协议ping

nmap -PS 192.168.140.0/24 #使用SYN协议ping,不会在靶机log留下痕迹

nmap -PA 192.168.140.0/24 #使用ACK协议ping

nmap -PU 192.168.140.0/24 #使用UDP协议ping

#Tips:除了扫描网段,也可扫描域名以及ip段

图为使用ICMP协议扫描截图↑

端口扫描

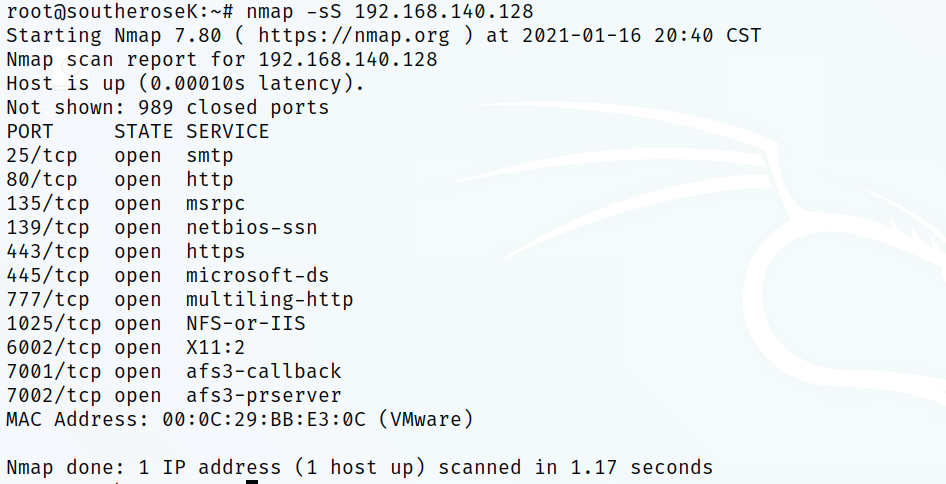

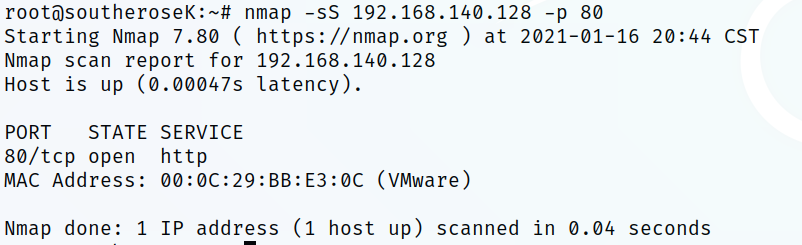

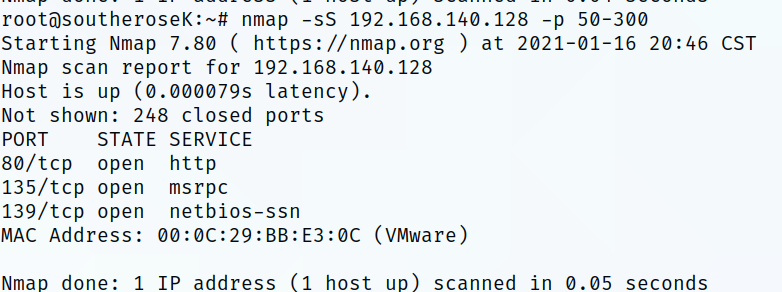

nmap -sS 192.168.140.128 #使用SYN扫描win7开放端口

nmap -sS 192.168.140.132 #使用SYN扫描winxp开放端口

nmap -sT {ip} #默认使用TCP扫描

nmap -sT {ip} -p {port} #使用TCP扫描,制定端口

nmap -sA {ip} #使用ACK扫描

nmap -sU {ip} #使用UDP扫描

Tips:ip和port可以写成范围,如ip20-100,port 1-65535

图为使用SYN扫描win7的开放端口↑

图为使用SYN扫描winxp开放端口↑

图为使用SYN扫描winxp且指定端口为80↑

图为使用SYN扫描winxp且指定端口范围为50-300↑

开放服务和操作系统检测

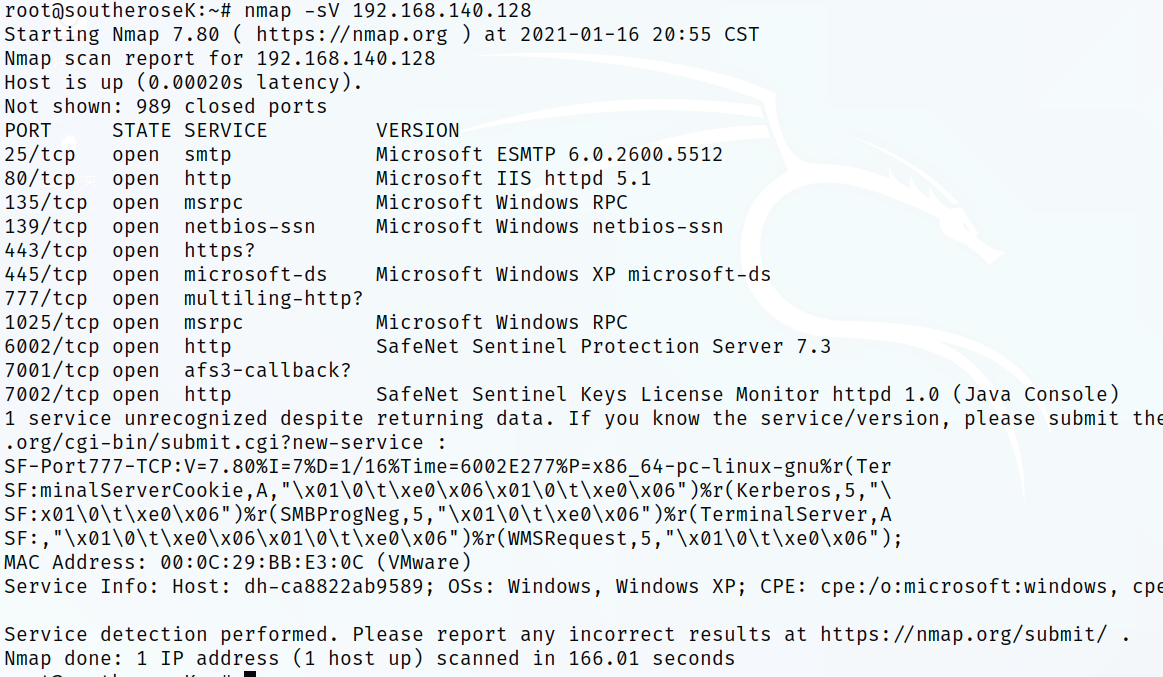

nmap -sV 192.168.140.128 #探测winxp的开放服务

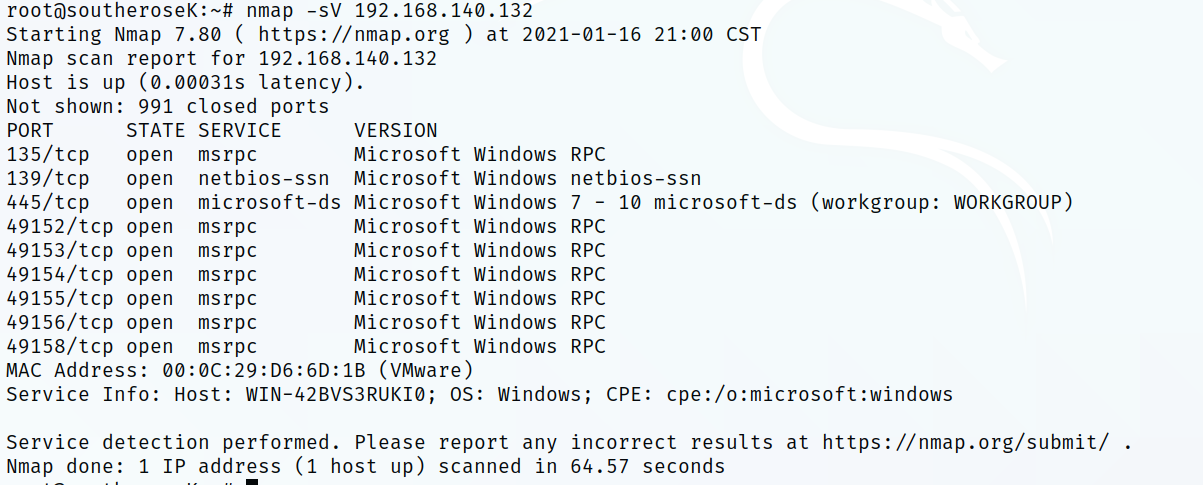

nmap -sV 192.168.140.132 #探测win7的开放服务

图为使用-sv参数探测winxp的开放服务↑

图为使用-sv参数探测win7的开放服务↑

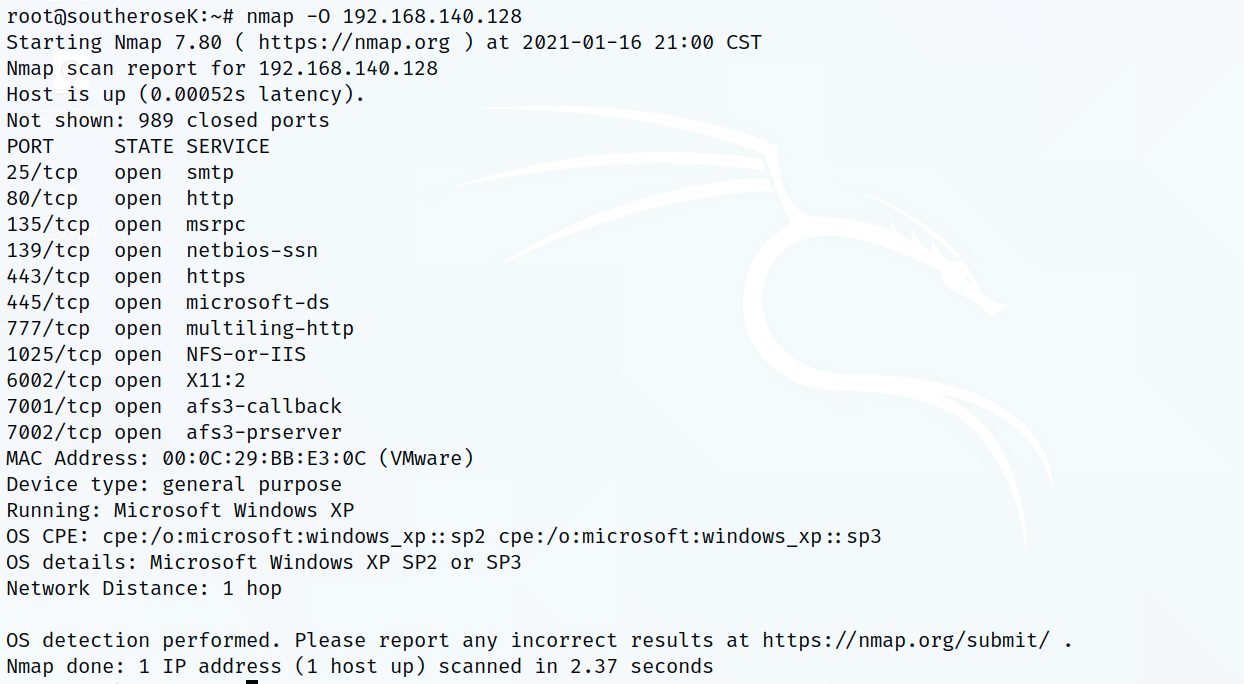

图为探测winxp的操作系统↑

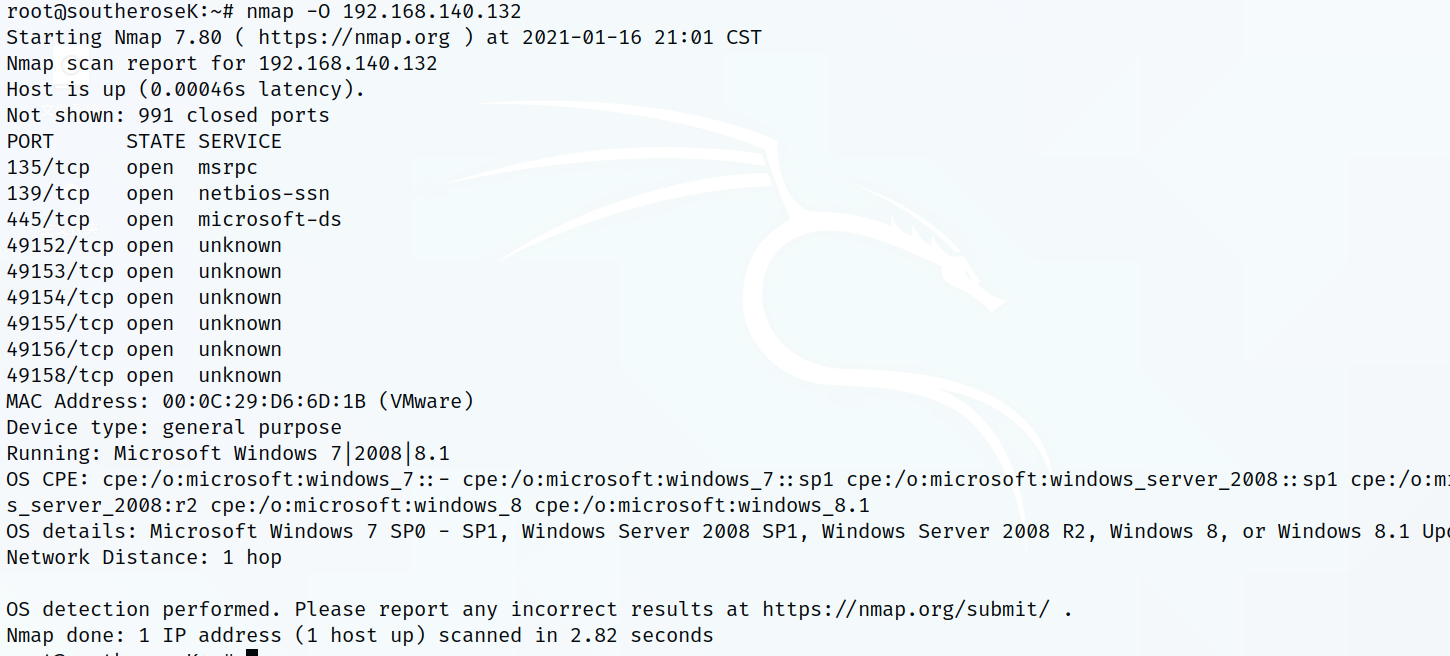

图为探测win7的操作系统↑

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-DwjhB9oH-1625300175478)(C:\Users\Polaris\AppData\Roaming\Typora\typora-user-images\image-20210116211443702.png)]

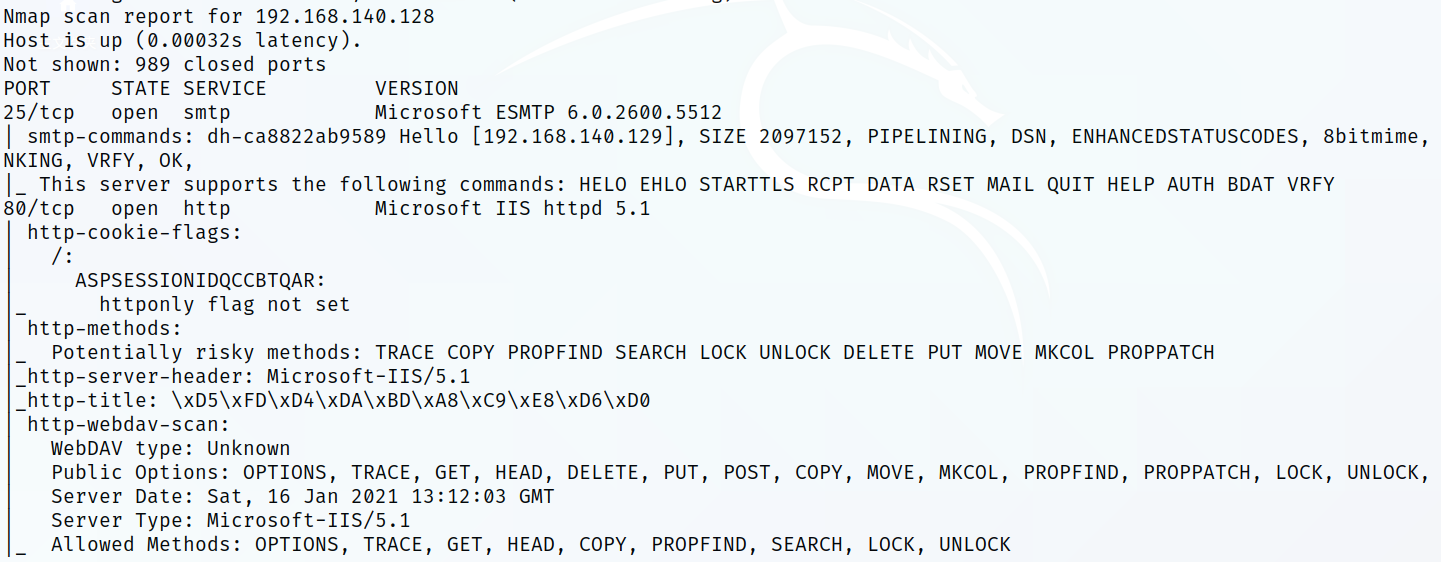

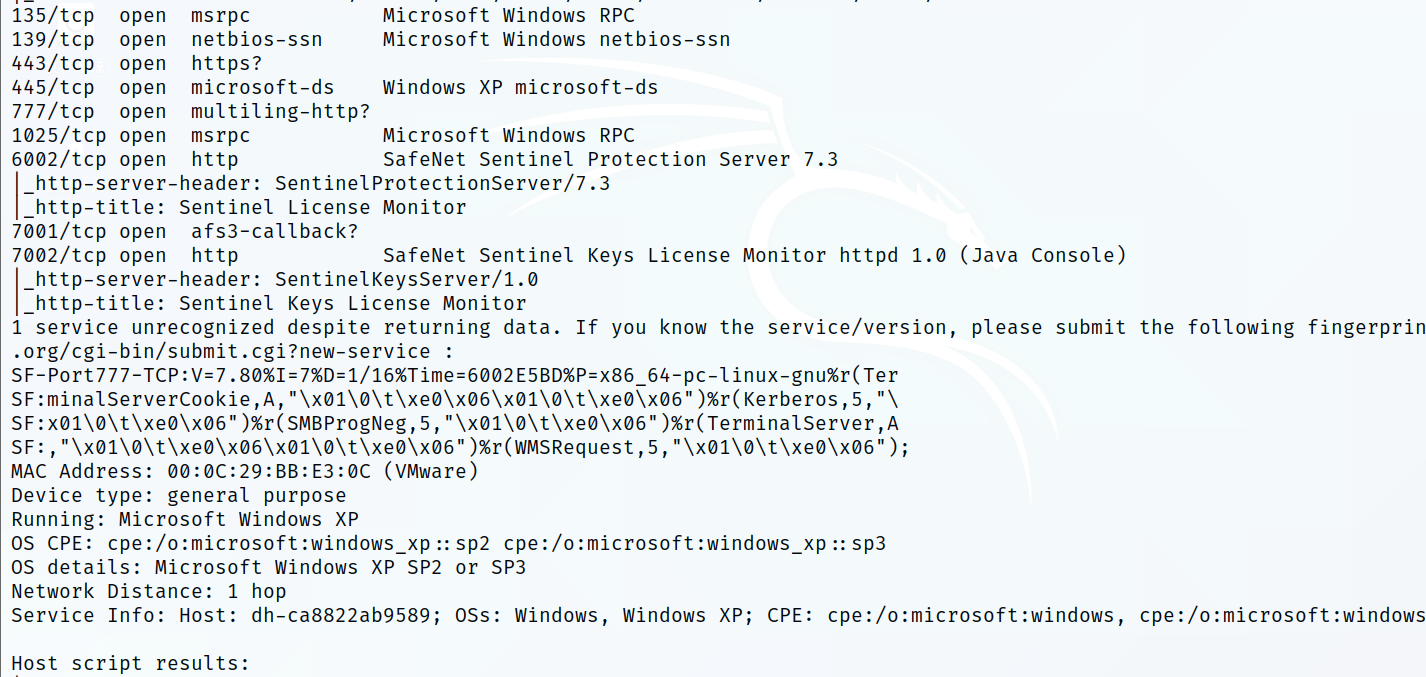

图为使用参数-A来检测winxp开放的服务版本与操作系统版本↑

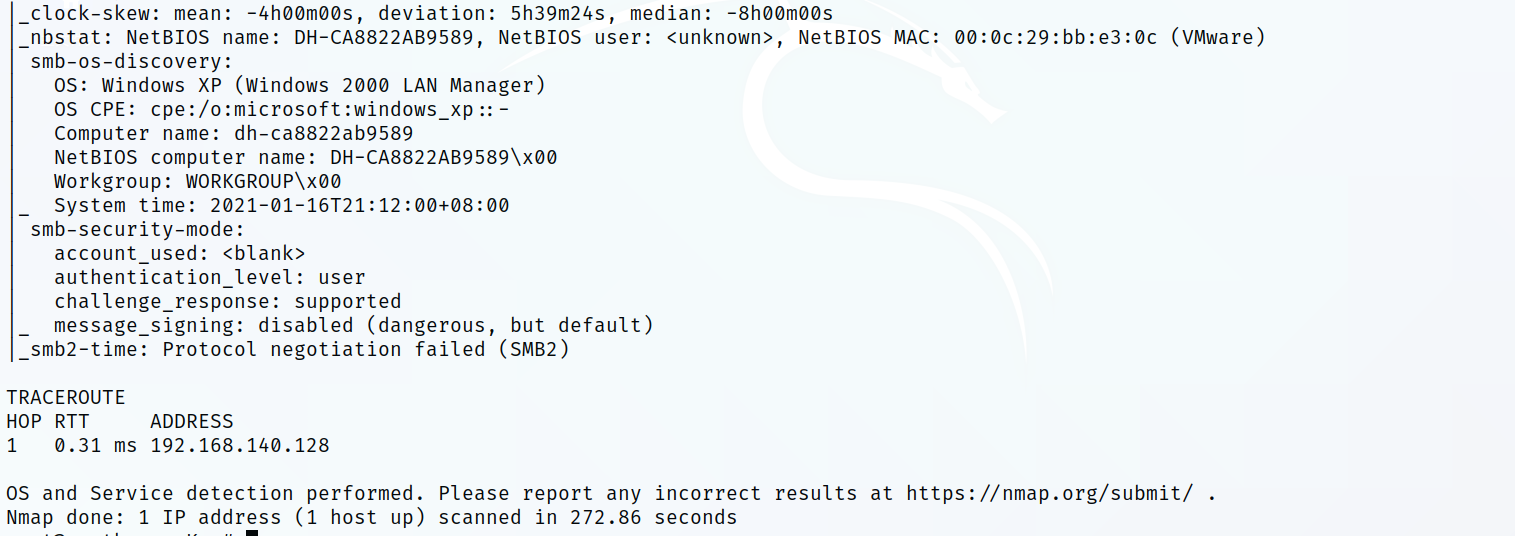

图为使用参数-A来检测win7开放的服务版本与操作系统版本↑

脚本扫描

locate ms17-010 #查找要找的ms17-010的脚本文件

nmap -sS {ip} --script={scirptname} #使用nmap脚本扫描win7是否存在ms17-010漏洞

图为使用脚本来检测win7是否存在ms17-010漏洞↑

其他

-

详见nmap官方教程

-

nmap思维导图

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-J94MWDip-1625300175483)(https://gitee.com/southerose/PictureBed/raw/master/img/nmap%E6%80%9D%E7%BB%B4%E5%AF%BC%E5%9B%BE.png)]

Nessus

目标

掌控信息,发现漏洞,便于渗透测试利用

开启服务

service nessusd start

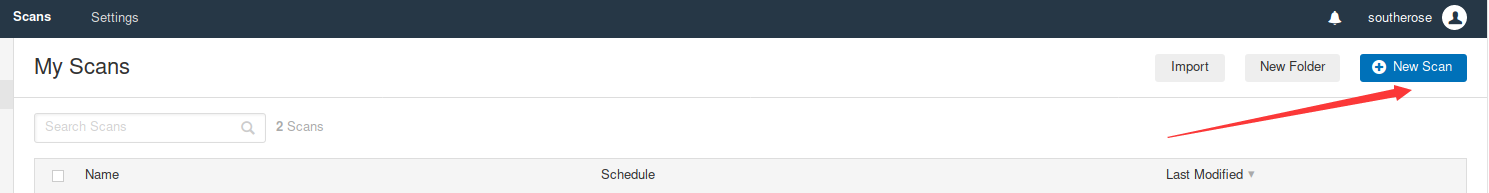

进入扫描界面

端口:8334

https://127.0.0.1:8834

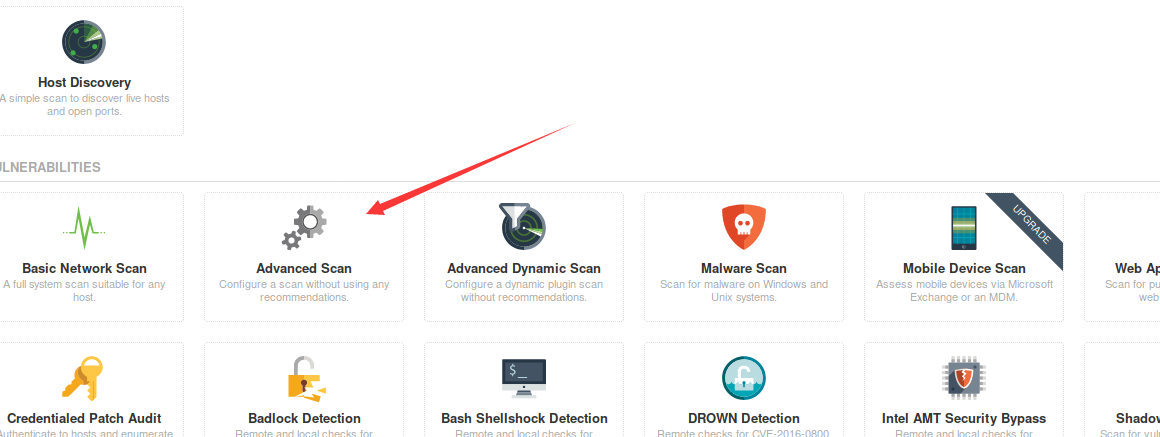

使用高级扫描

Tips:根据扫描的对象针对性开启扫描插件及其他服务,例如:扫描windows系统可以只开启扫描windows的插件,还可以指定扫描的端口等。

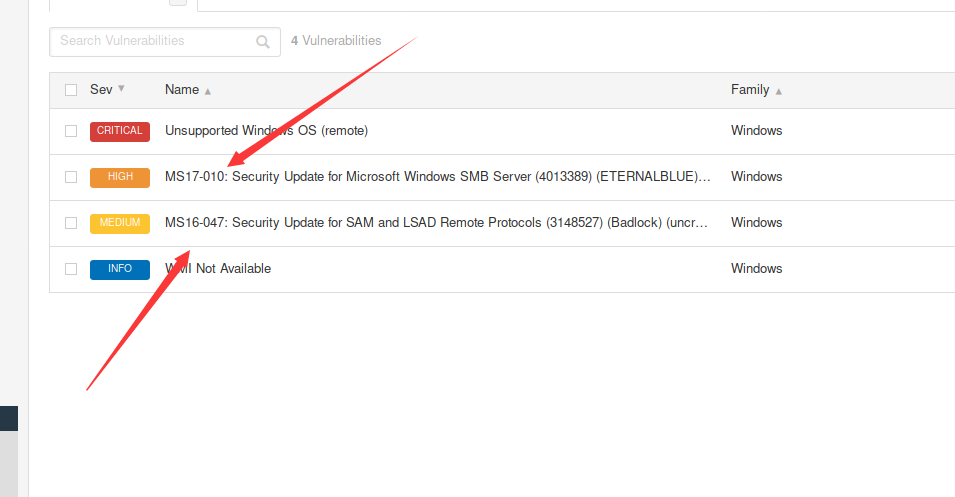

扫描win7

其他

[参考文档](