任务:检查pcap数据包查找出哪台主机感染了什么恶意软件。

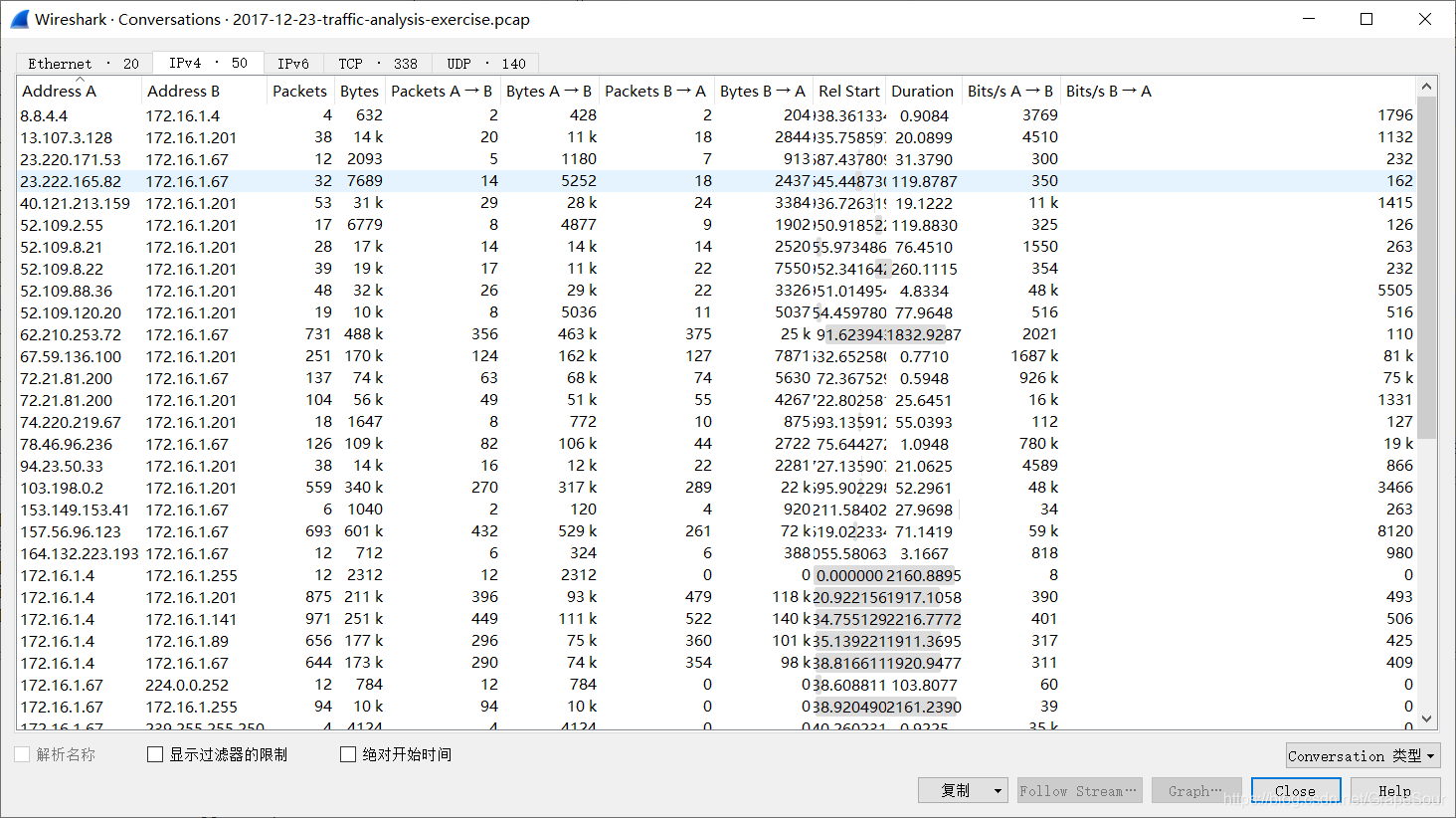

首先查看局域网内有几台主机

统计->Conversations->ipv4

所以确定有总共5台,分别为

172.16.1.67

172.16.1.89

172.16.1.141

172.16.1.201

172.16.1.255

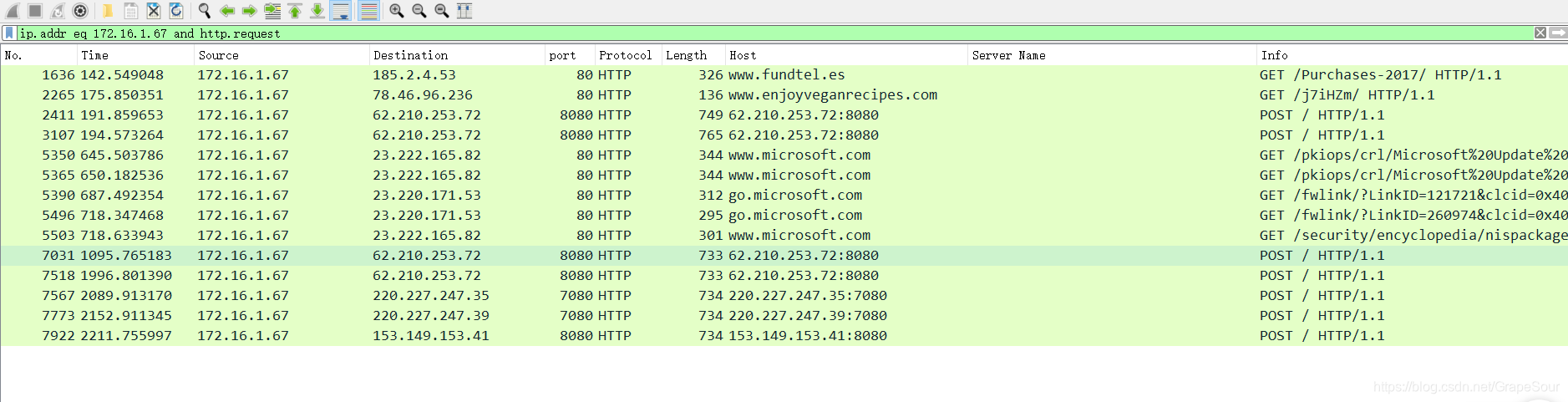

首先我们来看172.16.1.67

将他的http请求过滤出来

发现他连续发送了两条一模一样的get请求,所以推测他感染了Emotet木马

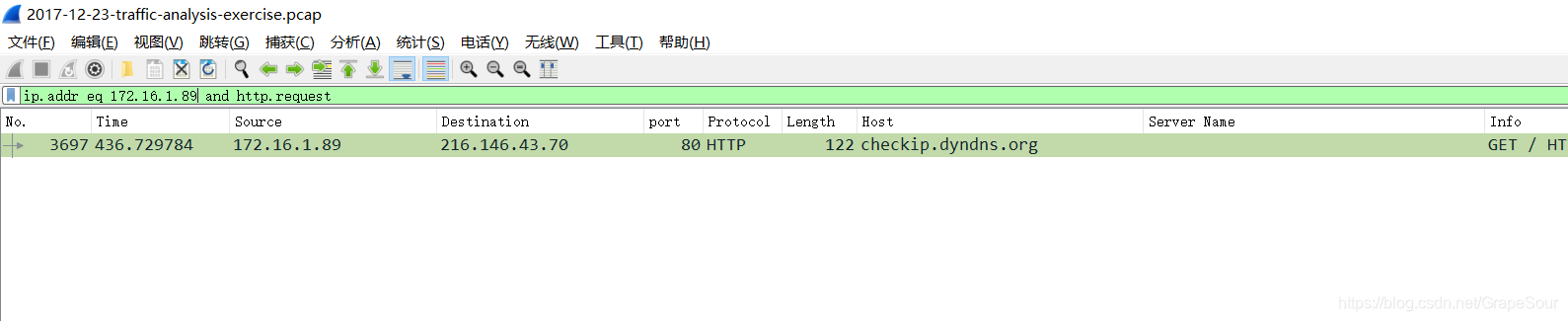

再看172.16.1.89

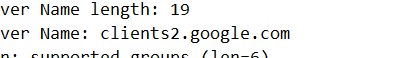

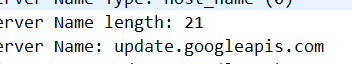

这个流量没有什么用,那就看一下https的

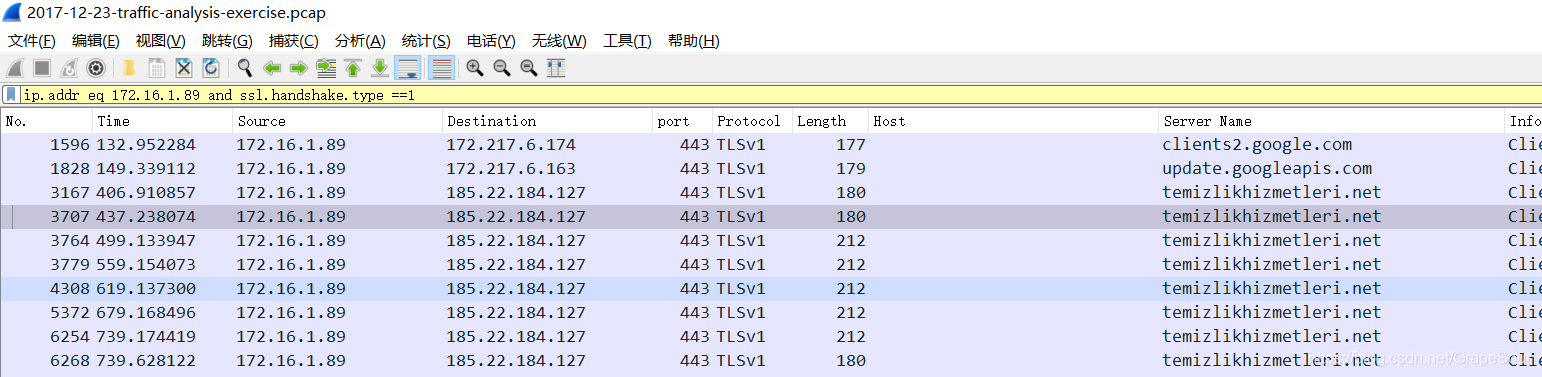

前面两个ip地址一看就是google

所以看第三个185.22.184.127

发现不对经,去百度上搜索,发现是一个NonoCore RAT malware恶意

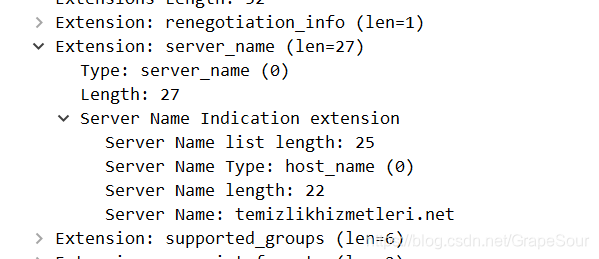

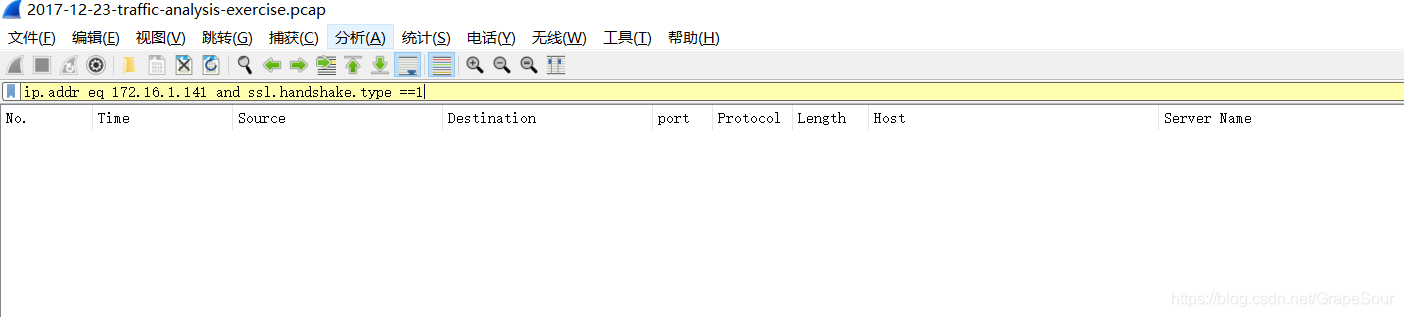

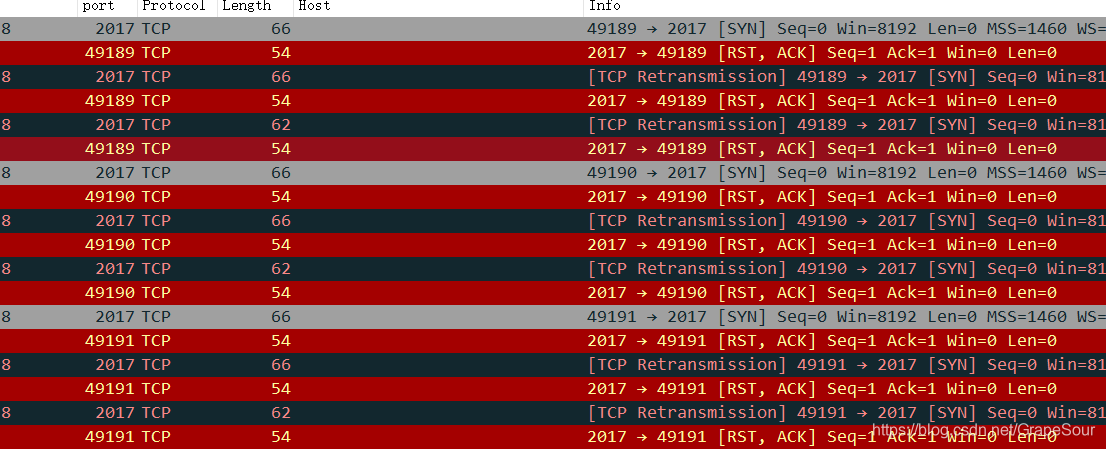

172.16.1.141

首先查看http和https

发现并没有什么有用的东西

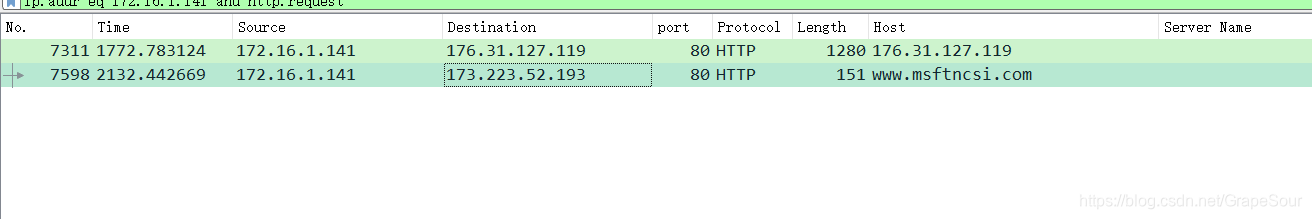

熟悉tcp的三次握手的流程都知道,第一步是发送syn,syn的flag是0x0002,同时因为我们要找的流量其目的地址不应该是同个局域网内的,这又是一个过滤条件,所以结合分析过滤条件为

ip.addr eq 172.16.1.141 and tcp.flags eq 0x0002 and !(ip.dst eq 172.16.1.0/24)

发现一个2017的可疑端口,他的目的ip是174.127.99.158,对这个ip进行过滤

发现只有syn和rst包,却没有正常该有的syn ack,说明这里流量是有问题的,我们用搜索引擎查查这个ip,发现是一个黑名单ip

接下来结合告警日志看看

可以看到是 Tempedreve malware,恶意文件名可能为21Payment Slip.exe

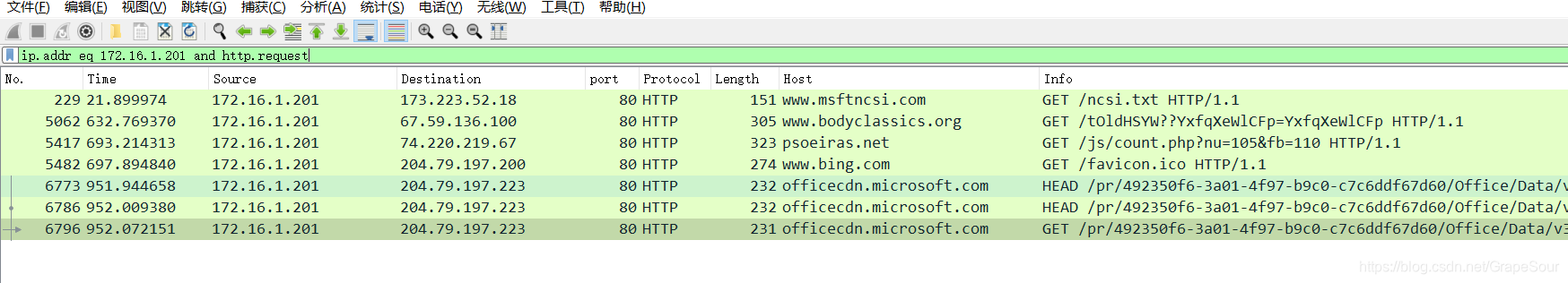

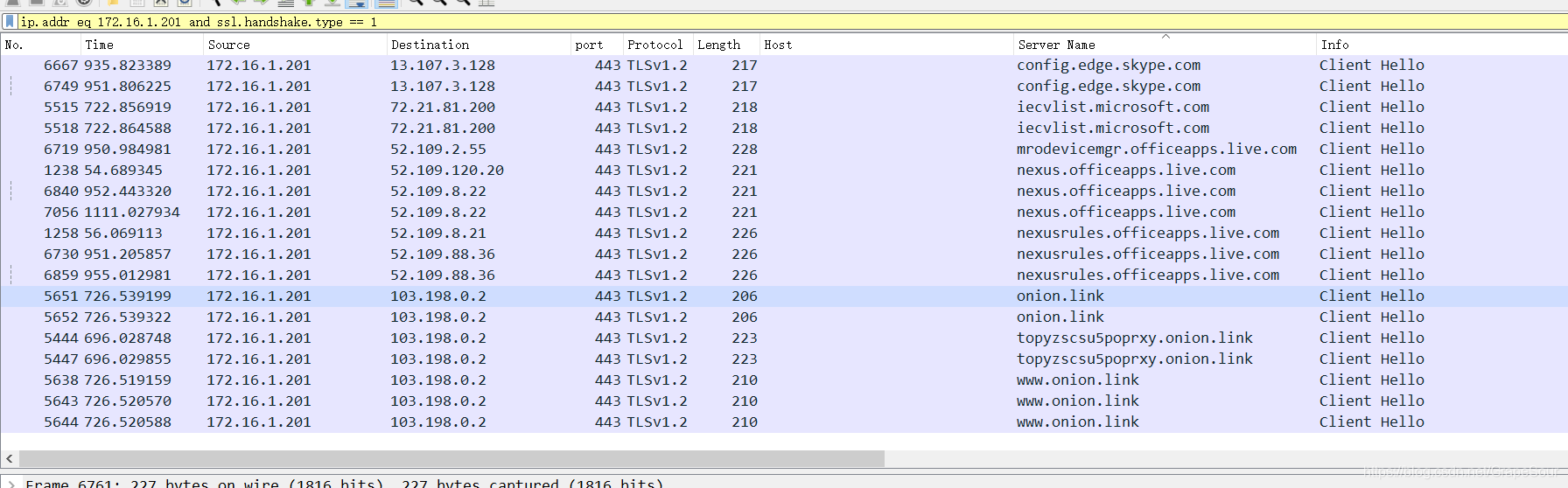

172.16.1.201

发现一个洋葱路由

所以分析出来为GLobelmposter Ransomware.