一、 实验目的

- 利用kali使用Kdevelop和c++/libpcap实现抓包。

- ARP欺骗攻击实践。

二、 实验内容

1安装libpcap

1.1 安装libpcap的依赖

Sudo apt-get install flex bison

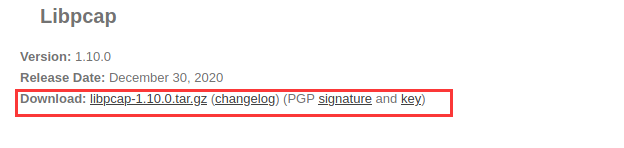

1.2下载libpcap

下载完成后,在下载目录下打开一个终端,解压:sudo tar -zxvf libpcap-1.10.0.tar.gz

1.3进入解压后的libpcap目录

依次运行:sudo ./configure

Sudo make

Sudo make install

没有报错,安装完成。

安装后头文件路径在:/usr/local/include/pcap/pcap.h

库文件路径在:/usr/local/lib/

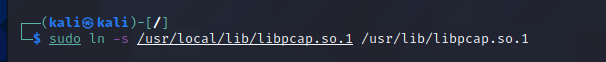

将 libpcap.so.1 在/usr/lib 目录下建立一个链接:

sudo ln -s /usr/local/lib/libpcap.so.1 /usr/lib/libpcap.so.1

2编译运行

新建源文件后,gcc filename.c -lpcap

生成out文件则可以运行,使用sudo获得权限。

3安装kdevelop

3.1升级cmake

Sudo apt-get updata

Sudo apt-get install cmake

3.2下载kdevelop

访问官网:https://www.kdevelop.org/download

Sudo chmod+x KDevelop.Applmage

Sudo ./KDevelop.Applmage

4.新建项目

4.1project菜单->New from template

4.2增加编译选项

展开窗口左侧的 Project,双击打开 CMakeLists.txt 文件

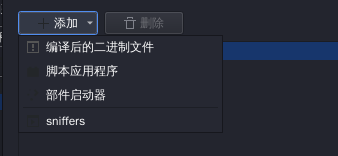

4.3运行,在工具栏点击 Execute,在弹出窗口中点击 Add 添加编译后的二进制文件。直接点击窗口右下角的 OK 按钮,不需要做任何修改。

再次点击 execute,在 run 窗口可以观察到输出结果。

5.示例libpcap抓包代码。

抓包结果:

6.ARP欺骗实践攻击

6.1实现环境:

攻击主机A:IP地址:192.168.91.139 物理地址:00:0c:29:66:69:f6 系统:kali

目标主机B:IP地址192.168.91.133 物理地址00-0C-29-C5-DD-75 系统:Win7

目标主机:C:IP:192.168.91.140. 物理地址:00-0C-29-55-6D-09. 系统:XP

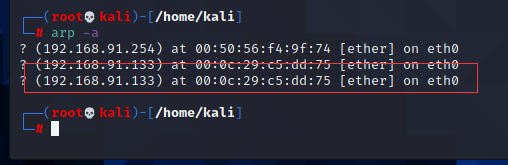

6.2用kali去ping目标主机B,目的是获取B的ip和mac的对应关系,得到:

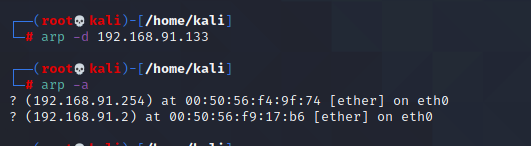

ping完之后拿arp -a命令进行查看,发现存在目标主机B的地址映射表:

使用arp -d命令删除这条缓存记录,如下:

6.3使用主机A kali向主机B发送ping命令,同时打开wireshark观察数据包的流通情况。如下:

完成连通后,再次用命令arp-a观察主机A的ARP缓存表,发现了主机B的ip地址和mac地址。

6.4使用主机B向主机C发送消息,尝试使用攻击主机A进行截获。

在kali上开启IP转发功能

使用主机B向主机C进行ping操作,在主机A处使用wireshark抓包,观察数据包的流通情况。

6.5使用nmap 命令寻找存活主机

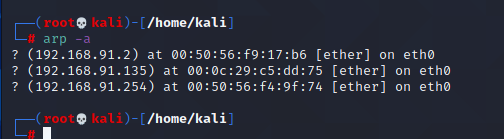

在攻击前先看一下目标主机B的ARP缓存

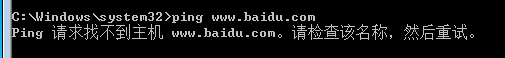

Ping以下百度,ping的通,没有问题。

开始断网攻击,使用arpspoof命令

再次目标主机B去ping百度,发现ping不通了。

停止攻击,再次查看: