校园内外网安全体系不健全

大部分高校基于传统的网络边界隔离防护架构,常用的网络安全设备有防火墙,IDS/IPS,VPN等,用于隔离内外网。

比如现阶段的传统VPN,用于网络接入内网资源。对于这种虚拟专用网络,信任范围较大,一旦攻击者通过VPN接入校园网,网络薄弱点将一一暴露,形成一个大的攻击面。并且当高校的业务更多的迁移到公有云上,对于VPN等安全设备的管理将会很复杂,网络管理员需要根据需要来调正VPN策略。

(没看懂,为啥当高校业务迁移到公有云上的时候,对于VPN的安全设备的管理会变得很复杂?,又啥是调整VPN策略?)

应用服务器的安全防护不到位

传统数据中心的三层架构(哪三层架构)无法满足海量虚拟机的配置和不断扩大的业务需求,越来越多的高校在数据中心设计中采用虚拟化技术。也就是,服务器虚拟化将以服务器为主的硬件平台分为一个或者多个虚拟机,虚拟机成为业务应用系统运行的直接载体。同时,在物理服务器内引入了虚拟交换机,这样网络内部的主机是可信的,外部部署的网络安全设备不会对网络内部流量进行过滤,原有的安全访问机制将变得形如虚设。加强服务器自身的安全和采取必要的安全措施来防范来自内外网攻击的发生,是目前虚拟化网络安全领域面临的新的挑战。

高校基于零信任SDP的构建设计

软件定义边界SDP(software-defined-perimeter)

SDP是基于零信任理念的软件定义边界的解决方案,它是由国际云安全联盟CSA在2013提出的一个安全模型。它基于用户ID,设备,需要访问的服务,应用程序和网络使用身份的细粒度来访问网络,这样可以替代信任过度的网络接入。可信代理对流量进行加密,对应用进行隐藏。访问权限需要持续验证,以缩小攻击界面。

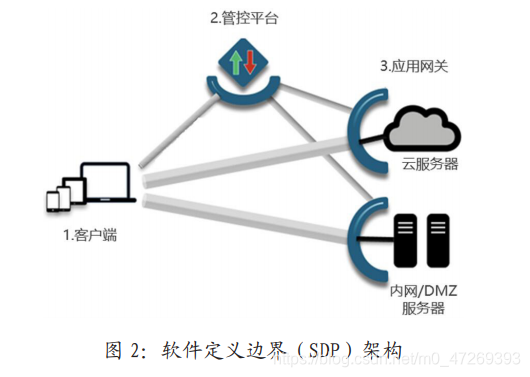

SDP架构如下图:

架构由三部分组成:SDP客户端,SDP管控平台和SDP应用网关软件。

SDP客户端:具有SPA单包授权能力,用来做各种的身份验证,为校园网用户提供统一的门户入口。

SDP管控平台:负责对SDP客户端的管理和对应网关的管理,对用户,设备进行身份认证,生成和下发访问策略。

SDP应用网关:对所有业务系统的访问进行验证和过滤,对安全应用进行发布。

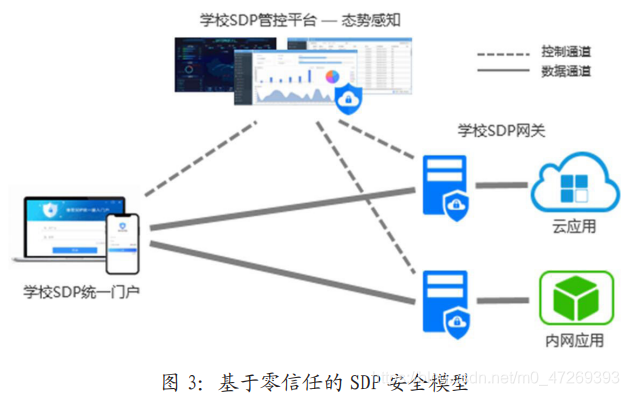

在SDP方案中,利用SPA技术和DOH技术(这是啥技术)将业务系统的DNS,端口等信息进行网络隐身,即对外部不可见,更有效地阻止攻击者发现目标,以减少攻击面。

SDP客户端为各种接入场景提供统一体验的工作门户,实现校园网互联网统一入口,通过客户端实现统一登录,实现跨设备的统一管理。SDP客户端还可以直观展示组织的安全策略执行和SDP架构中细粒度的安全效果(这是神什么意思?)

SDP管控平台对用户身份进行管理,始终遵循最小权限原则,这样可以保证用户身份和设备的合法性。

另外SDP客户端和SDP认证服务器,SDP客户端和SDP应用网关之间的数据交换采用带有相互身份验证的TLS或互联网密钥交换IKE隧道,防止通讯数据被非法人员监听,篡改或破坏,保证数据的安全传输。

一种基于高校零信任SDP安全的架构设计

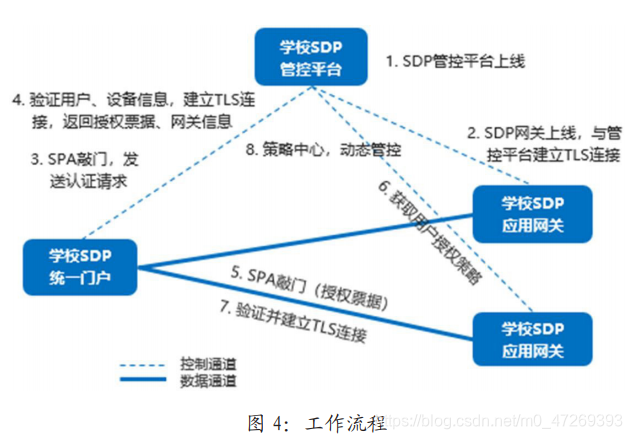

具体的工作流程如下:

1):SDP管控平台上线

2):SDP网关上线,到SDP管控平台注册,与管控平台建立TLS连接

3):SDP统一门户通过SPA敲门技术向管控平台发送访问请求

4):SDP管控平台对用户信息进行验证,进而返回授权,网关策略和策略信息

5):SDP管控平台将用户信息和策略信息发送给SDP应用网关

6):拿到授权的SDP统一门户通过SPA技术向SDP网关发送访问请求

7):SDP应用网关验证SDP管控平台发来的安全策略,验证SDP统一门户发送的访问请求,建立双向加密链接。

8):SDP管控平台会对建立的连接进行随时监控,一旦发现不符合安全策略,即使进行动态管控。

这个架构。以SDP统一门户为边界,结合SDP网关,通过SPA敲门技术只对授权用户开放指定端口,进行网络隐身从而屏蔽大多数网络攻击,构建其一张隐形的互联网。这种SDP架构不仅验证用户身份,还需要对登录的设备进行验证,这种双验证可以严格控制高校用户的访问,在一定程度上满足了高校安全访问体系的要求。

缺陷:

虽然SDP架构相比传统的防火墙和VPN可以提供以用户为中心可管理并且安全的网络接入,但SDP统一门户作为互联网接入认证控制器的安全问题是SDP架构的最大能力缺陷。当初始请求被允许同行后,认证的信息包括策略信息和端口号,将会通过SDP网关建立一个带有应用程序服务的隧道,从而暴露出原有应用的漏洞。因此,SDP架构无法解决内网横向攻击。