零信任SDP

传统的网络接入控制是先接入再认证,由于端口暴露在互联网上,很容易遭受攻击,但是零信任SDP安全模型跟传统的网络接入控制模型不同,通过网络隐身技术实现先认证后连接,端口不暴露在互联网。

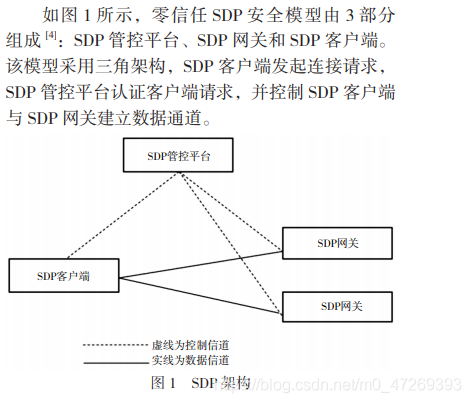

具体架构和功能如下:

网络隐身技术

网络隐身作为零信任SDP最关键的技术之一,其目标之一是克服传输控制协议/互联网协议地址(TCP/TP)开放和不安全的基本特性(没看懂,tcp/ip是因为开放而不安全吗?这个意思?)该特性允许“先连接后认证”,而SDP架构的应用被隐藏在SDP网关之后,实现了“先认证后连接”,从而只有哦被授权的用户才能可靠地访问,而未授权用户则看不到服务(传统的网络应用是允许先连接后认证,但是对于SDP而言必须先认证后连接)

单包授权(SPA)是实现网络隐身的核心网络安全协议。在允许访问控制器,网关等相关系统组件所在的网络之前先验证设备和用户身份,实现零信任“先认证,再连接”的安全模型理念。SPA包括请求方的IP地址等在内的连接请求的信息,在单一的网络信息中被加密和认证,通过配置默认丢弃的防火墙策略使保护的服务对外不可见。SPA的目的是允许服务器防火墙隐藏起来并默认丢弃,这样,该防火墙就会丢弃所有的TCP和UDP数据包,不回复连接尝试,从而不为潜在的攻击者提供任何关于该端口是否正在被监听的信息。

SDP网络隐身设计

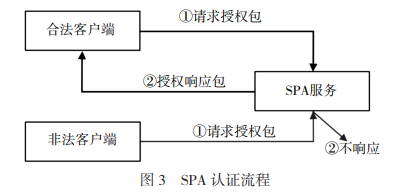

SAP架构下保护的业务服务只允许被认为是合法的报文进行访问,丢弃“非法”报文,从而实现了业务服务隐身。SPA认证流程如下:

认证处理流程如下:

(1):客户端发送一个签名的请求授权访问后端服务的数据包给SPA服务。

(2):SPA服务对收到的请求授权包进行解包,验签等操作,对无效请求直接丢弃。对于检查通过的,设置防火墙访问规则并回复授权响应包给合法客户端

SPA是通信层的访问保护,主要在网络通信层保护防火墙之后的后端服务。SPA首包认证作为网络通信的授权认证手段,有效地防范未信任数据包的风险