史上最大DDoS攻击

2020年5月29日,AWS发布威胁态势报告,披露一次流量峰值高达2.3Tbps的攻击,号称史上最大DDoS攻击。

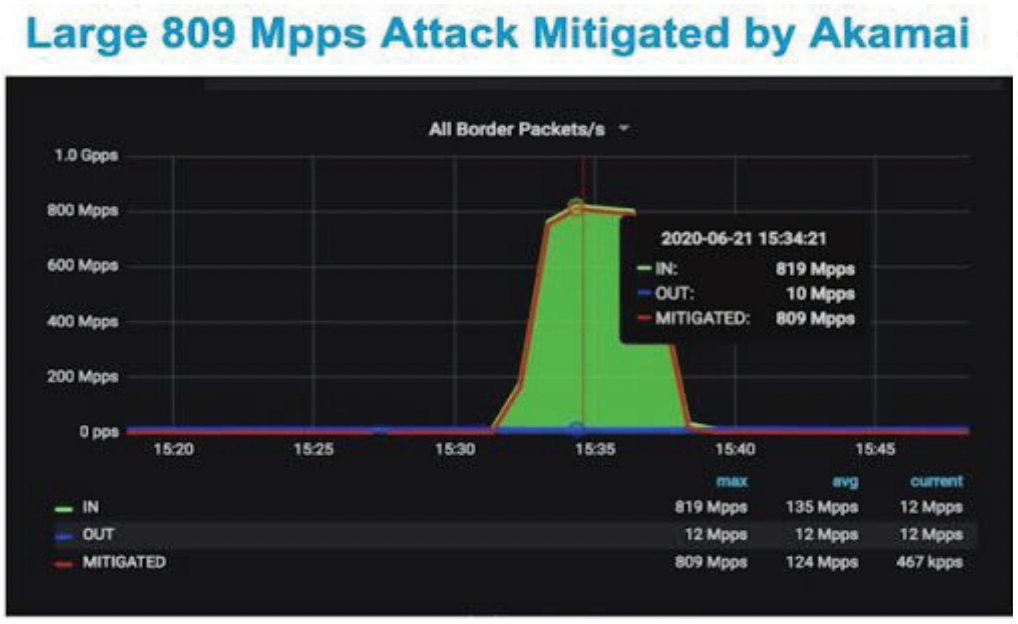

紧接着在6月25日,Akamai写Blog提到一次包速率峰值高达809Mpps的攻击,也号称史上最大DDoS攻击。

又过4个月, Google在Blog中发文声称,其全球系统早在3年前防御了一次流量峰值高达2.54Tbps的DDoS攻击,并表示这才是迄今为止最大DDoS攻击。Google的这一声明似乎炫耀3年前就实现了小目标——防御了”史上最大DDoS攻击”。

3个史上最大DDoS攻击,谁才是真的最大,数据是王道。从公开数据对比分析,发现了一些有意思的信息。

AWS

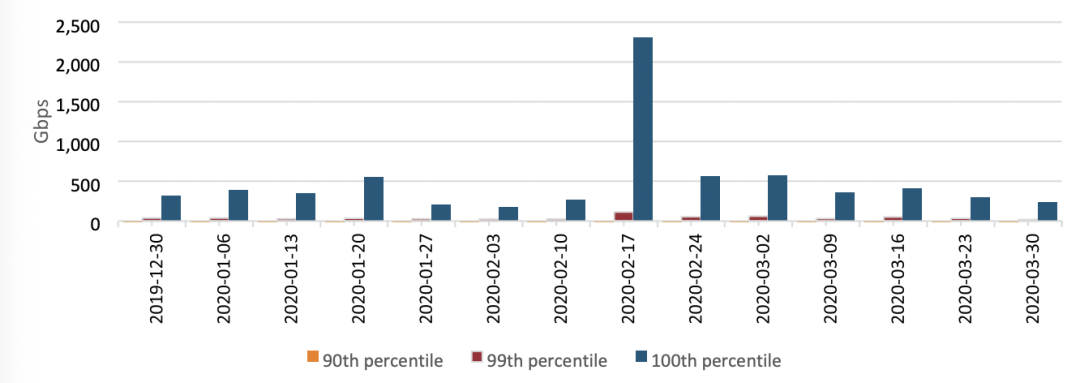

AWS的报告展示了2020年Q1威胁态势,数据中显示在02-17那周的攻击流量峰值达到了2.3Tbps,如下图所示:

图1 ?Q1 DDoS攻击流量峰值(来源AWS)

Q1期间的攻击包速率峰值趋势则不相同,流量峰值最大那周对应的包速率峰值却很低,图上显示60Mpps左右,如下图示:

图2 ?Q1 DDoS攻击包速率峰值(来源AWS)

直接计算得到此次DDoS攻击的平均包长达4792字节,显然不合理。如果取02-24那周包速率290Mpps计算单包平均大小约为991字节,难道是AWS制表时对应错了吗?由于时间关系,未能找到相关人员求证。

Akamai

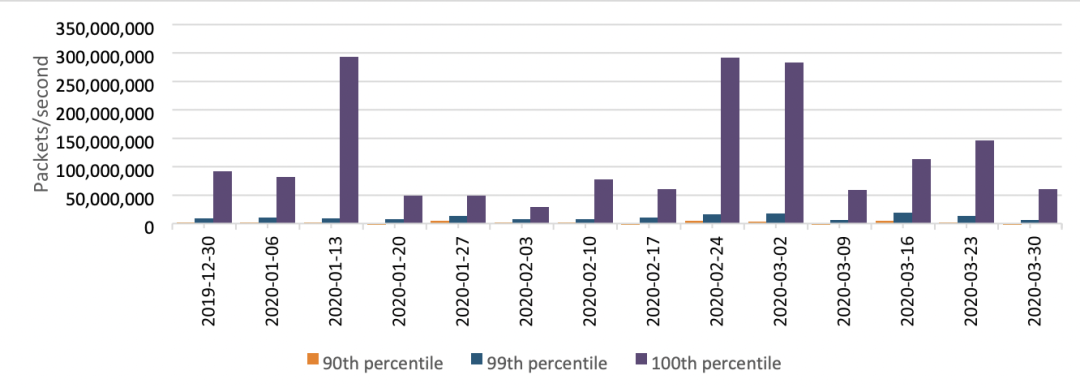

Akamai在blog中披露了发生在6月21日的一起包速率高达809Mpps的DDoS攻击:

图3 DDoS攻击包速率趋势(来源Akamai)

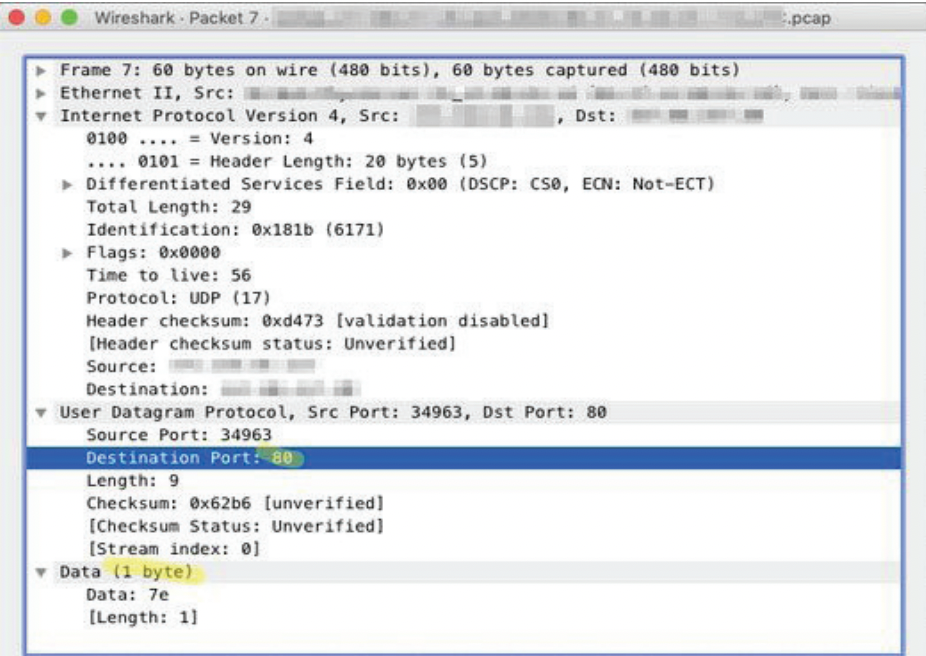

前面AWS最大的攻击包速率接近300Mpps,那这个809Mpps会不会超过2.3T呢?Akamai没有直接给出数据,但他说明了此次攻击的细节:攻击者采用udpflood方式,每包payload只有1个字节。

图4 攻击包详情(来源Akamai)

了解以太网的同学会知道,网络上跑的数据包长度小于60字节时会被自动填充。采用科学的带宽计算方式,需要再加上每包的帧间隙20字节和FCS 4个字节,得到此次攻击流量峰值为:(60+20+4)*8*809M=543.6Gbps。

Akamai号称的史上最大DDoS攻击强调的是包速率峰值。

谷歌在文章中描述攻击者以167Mpps速率发送伪造数据包到18万个反射源,这些反射源响应数据包的流量峰值达到了2.54Tbps。Google从攻击者视角给出了攻击规模数据,这个数据很有意思,无法直接确认包速率规模,是否能够超过809Mpps呢,跟167Mpps又是什么关系?

我们猜测167Mpps是根据反射源的响应包计算得到的,反射数据包可能会由于超过MTU值造成分片,首包包含UDP包头与端口号,其他片段不包含端口号,而是包含IP层的片段偏移量,因此通过计算收到的初始碎片包数,可以得到攻击者向反射源发送伪造数据包的速率。

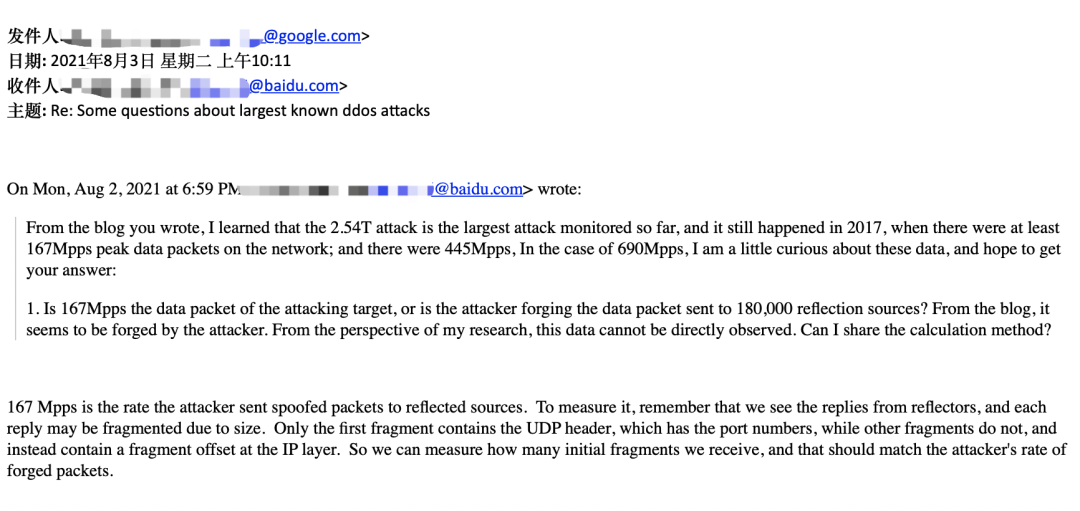

带着疑问与猜测,我们向文章作者Damian进行了咨询:

图5 回复详情

Damian在回复中对167Mpps的数据的计算方式与笔者的猜测基本一致,但还是没有直接得到史上攻击的包速率规模,按其提供的计算方式,最大的包速率规模应该可以达到334Mpps。

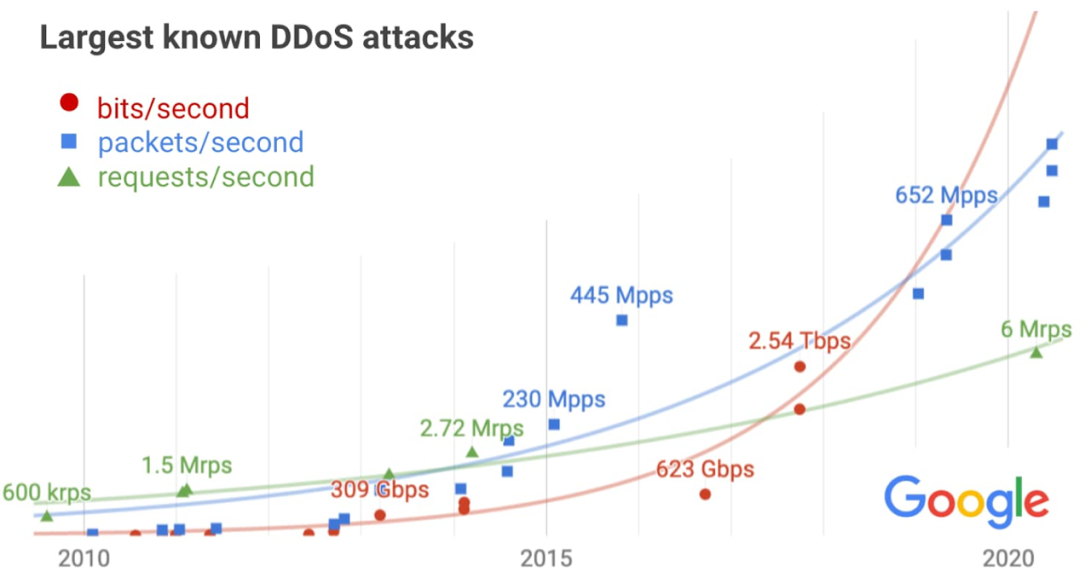

从上述几个最大DDoS攻击事件呈现的数量来看,主是通过流量峰值、包速率峰值、反射源规模、伪造请求包速率等来衡量的。下图是Google提供的3个指标趋势:

图6 攻击规模趋势(来源Google)

其中的rps,通常指HTTP/HTTPS的请求速率,一般用于统计CC攻击规模。CC攻击也是分布式拒绝服务的典型攻击,与通常的流量型DDoS不同,攻击者模拟用户请求对目标实施攻击是使用了真实IP,那这样的攻击又如何评估最大呢?

由Google提供的趋势图可知,2020年达到了6Mrps,即600万每秒。

事实上,每拦截1个攻击请求,会响应一些数据,不同的防御平台响应数据流大小不同,CF的JS验证会达到5KB左右,这将是一个非常大的带宽消耗,可以计算下:6Mrps*5KB*8=240Gbps。

2017年2月23日,智云盾团队成功防护了某金融支付接口遭遇的特大规模CC攻击,持续近1天,总计有超过200万个独立的IP参与攻击。当时做了比较深入的溯源分析,在客户的要求下对该事件低调处理。

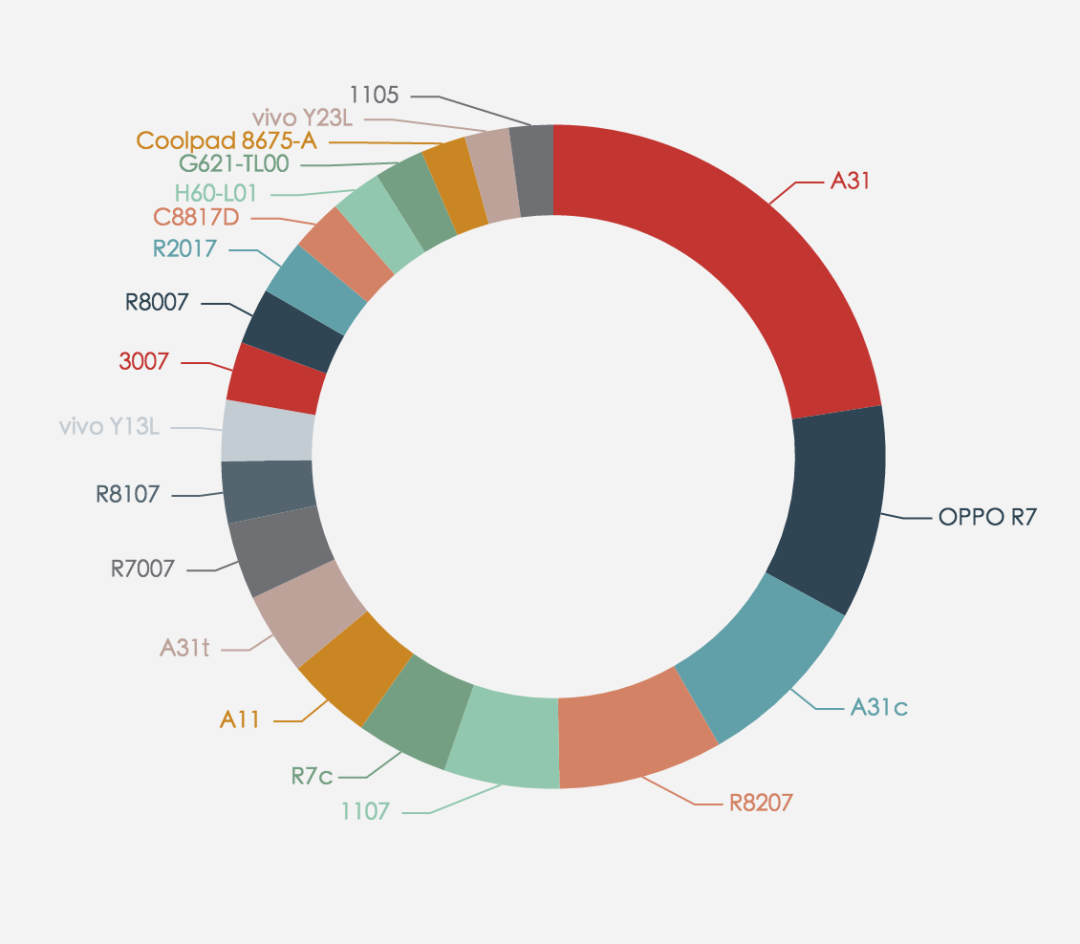

这次攻击,包括3种攻击资源参与,其中一种是一系列的色情APP(安卓APP)在参与攻击,通过UA数据统计到手机型号(代号)分布如下图示:

图7 参与攻击的手机型号(代号)分布

这次攻击由于防御节点出向带宽资源有限,系统自动验证请求IP为恶意攻击后,持续对恶意IP进行网络层拦截,最终形成了流量峰值达20Gbps的synflood攻击,相当与29.8Mpps的syn请求规模。

一个又一个的史上最大DDoS攻击,让我们了解各大厂的防御能力之高,也让我们了解到黑客掌握的攻击资源远超想象,突出显示了当前互联网面临非常严峻的大规模攻击的风险。

智云盾团队介绍

百度智云盾是百度安全专注在互联网基础设施网络安全攻防的团队,提供T级云防、定制端防和运营商联防等DDoS/CC防御解决方案。一直服务于搜索、贴吧、地图、云等百度业务,在保障百度全场景业务之余也进行防御能力外部输出,为互联网客户提供一体化的防御服务。

为网络安全共同努力

随着互联网带宽、移动技术的高速发展与普及,网络安全问题已经成为了全球瞩目的焦点。网络安全需要我们每个人也需要我们安全行业的公司,更需要我们安全企业各方面的支持,我们呼吁每个人加入我们的队列,为网络安全共同努力,只有安全的互联网才有美好的互联网,只有保障安全互联网才有未来。