?使用wireshark分析RTP/RTSP包是件很容易的事,但如果是TCP负载的,那就不好解码为RTP/RTSP协议分析了。我想到的小技巧就是把数据转成UDP再分析!rtsp流修改转流小程序都数据方式即可。

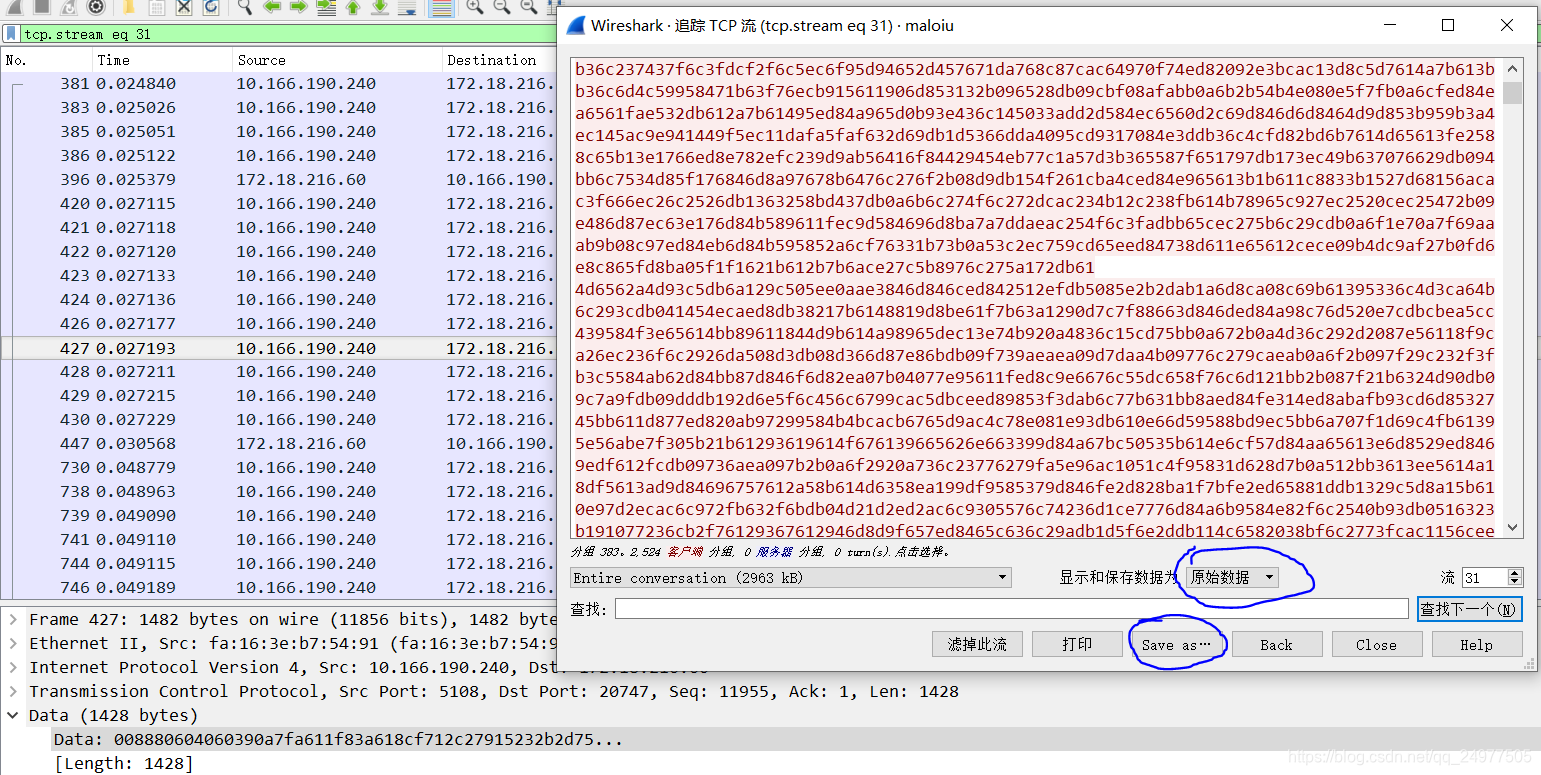

第一步:跟踪TCP流,设置“显示和保存数据为” 【原始数据】,然后保存数据stream.data。

?第二步:写个小程序将rtp包读出来,再用UDP的方式发出来。

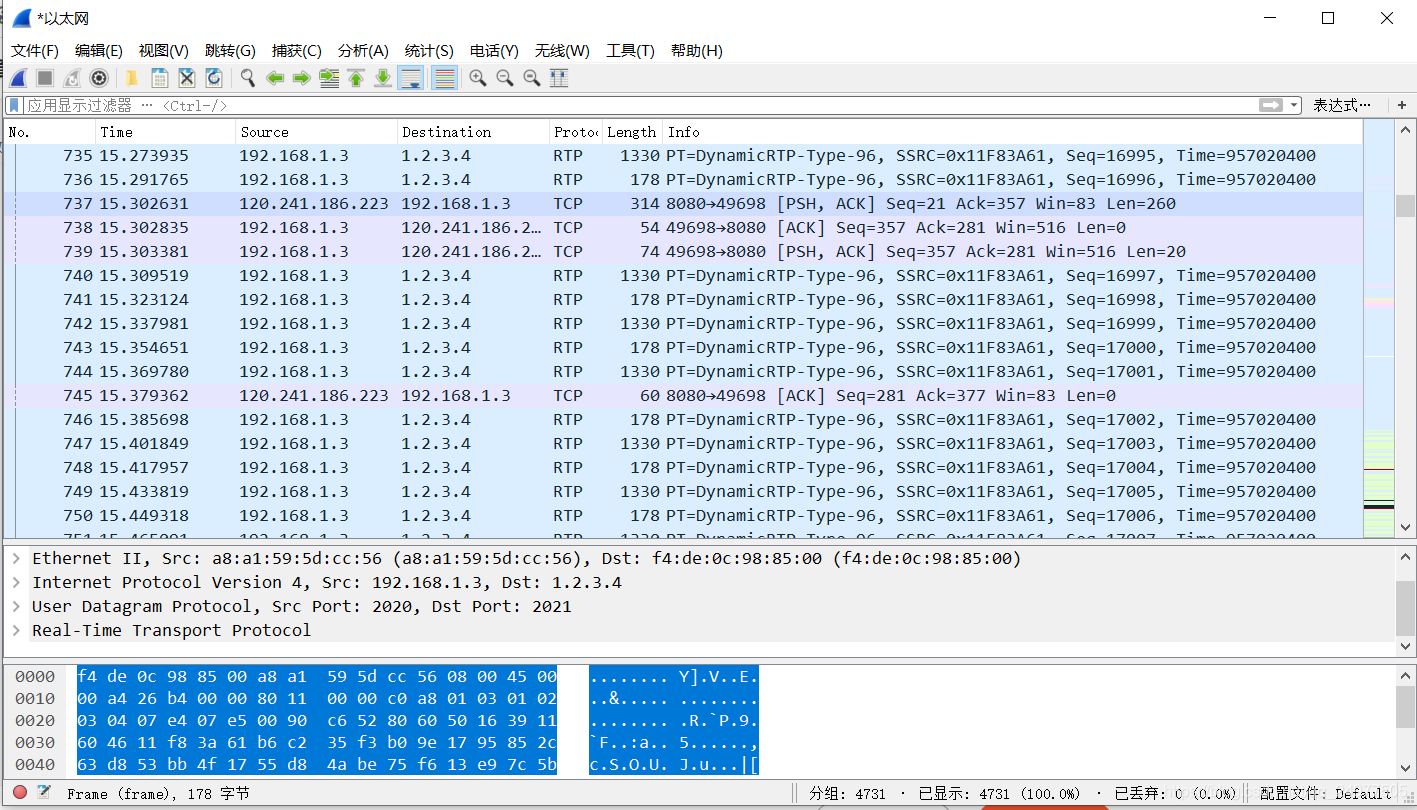

第三步:打开wireshark抓包,就得到第二步中发出的UDP包了,TCP变UDP完成。

小程序代码:

#define _CRT_SECURE_NO_WARNINGS // 消除fopen告警

#define _WINSOCK_DEPRECATED_NO_WARNINGS

#include <cstdio>

#include <winsock2.h>

#pragma comment(lib, "ws2_32.lib")

int main(int argn, char*agrv[])

{

if(argn < 2)

{

printf("请把要解析的文件作为第一个参数.\n");

getchar();

return 0;

}

FILE *fp = fopen(agrv[1], "rb");

if (!fp)

{

printf("打开文件 %s 失败.\n", agrv[1]);

getchar();

return 0;

}

WSADATA WSAData;

WSAStartup(MAKEWORD(2, 0), &WSAData);

int Sockfd = socket(AF_INET, SOCK_DGRAM, 0);

struct sockaddr_in sin;

memset(&sin, 0, sizeof(sin));

sin.sin_family = AF_INET;

sin.sin_port = htons(2020);

if (bind(Sockfd, (struct sockaddr*) &sin, sizeof(sin)) < 0)

{

printf("服务绑定端口%d失败,请检查端口是否被其他服务占用!\n", 2020);

closesocket(Sockfd);

return -1;

}

struct sockaddr_in dst;

memset(&dst, 0, sizeof(dst));

dst.sin_family = AF_INET;

dst.sin_addr.s_addr = inet_addr("1.2.3.4");;

dst.sin_port = htons(2021);

char *buf = new char[64 * 1024];

int addr_len = sizeof(dst);

unsigned short rtp_len;

while (true)

{

if (2 != fread(&rtp_len, 1, 2, fp))

break;

rtp_len = ntohs(rtp_len);

if (rtp_len != fread(buf, 1, rtp_len, fp))

break;

sendto(Sockfd, buf, rtp_len, 0, (sockaddr*)&dst, addr_len);

Sleep(1);

}

printf("转换完毕.\n");

delete buf;

return 0;

}

?效果图:

?