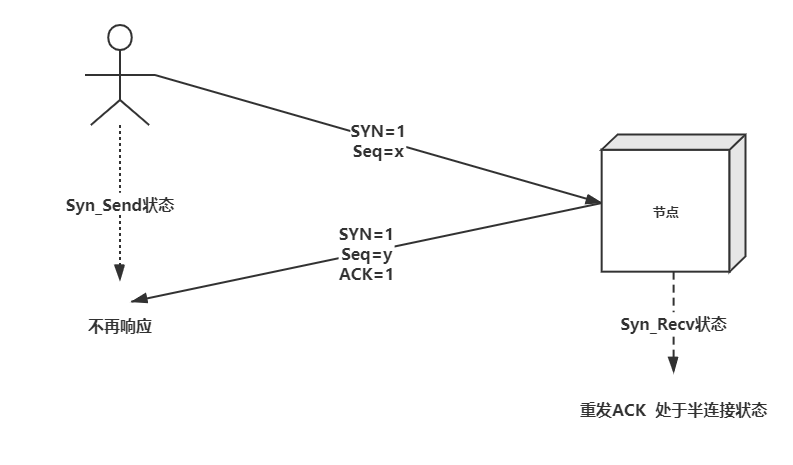

SYN攻击

拒绝服务攻击DOS以及分布式拒绝服务攻击DDOS是利用短时间内占用服务器大量得内存、网络、存储等资源,使得正常访问者无法访问。

而SYN攻击是利用TCP三次握手的漏洞,攻击者发起大量的SYN握手包然后不再回应,使得服务器存在大量处于SYN_Recv状态的半连接,消耗服务器资源。

SYN泛滥的实现细节

攻击者伪造建立链接的TCP握手报文,需要在外层填充自己的IP地址:

需要随机填充那些无法访问的IP源地址

- 如果采取自身的IP地址进行填充,那么会暴露,另外,填充的IP地址如果是其它真实存在的IP地址X,那么X会恢复RST报文,半连接也就结束了,无法达到占用服务器资源的攻击目的,因此填充的伪造IP应该不可访问。

- 攻击者短时间内伪造SYN攻击报文,其中开销最大的部分是校验和计算,实际中会采取一些高效的算法达到短时间伪造大量SYN攻击报文。

SYN泛滥的防御

若一个服务主机失去响应,若通过Netstat查看发现存在大量处于SYN_RECV的半连接,那么可以认定遭遇了SYN泛滥攻击。

防御方式:

- 减小半连接timeout时间,使得主机释放半连接时间缩短

- 采取服务器转移策略,转移IP地址,因为SYN_FLOOD攻击基于IP地址,服务器域名不变的情况下转移IP地址可以有效防御。

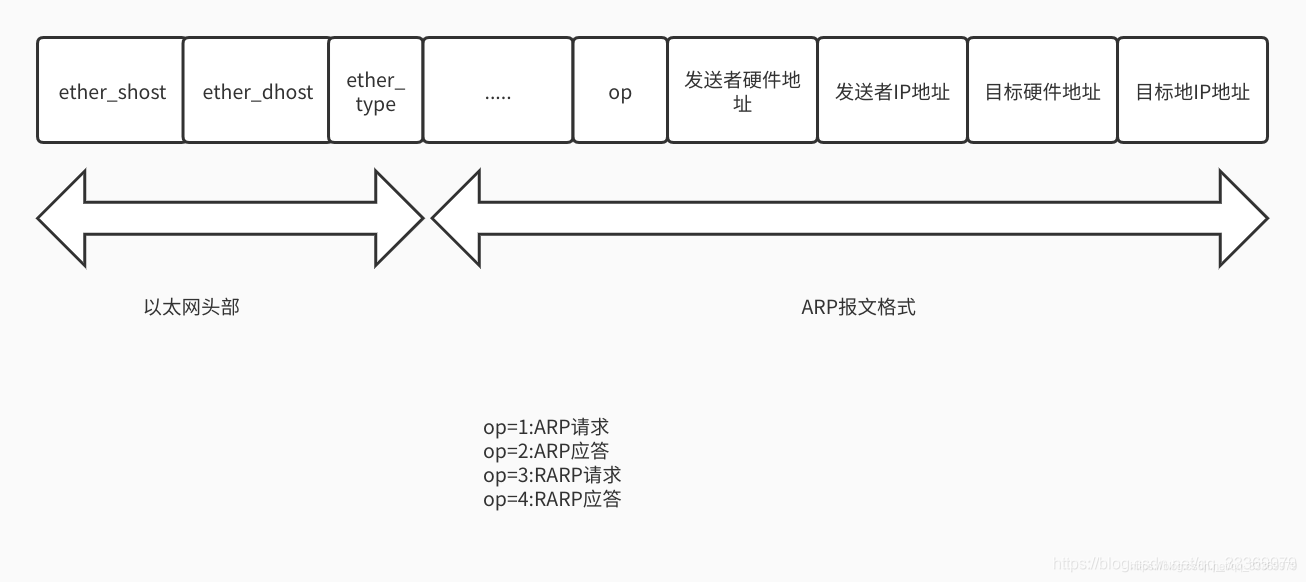

ARP攻击

在网络层利用TCP/IP协议栈中的漏洞,通过伪造ARP响应包、发送大量无效ARP请求包使得局域网内传输受阻。

ARP报文:

ARP协议建立在局域网各网络节点互信的基础上,即收到ARP响应包后主机的ARP翻译表会直接修改,利用这个漏洞可以完成ARP欺骗。

ARP欺骗:欺骗者通过伪造假的ARP响应包,从而污染ARP请求者的地址翻译缓存表。

ARP泛滥:另外一种攻击方式是ARP泛滥攻击,即攻击者短时间内向外发送大量的无效的ARP请求报文,使得网络堵塞。

ARP攻击防范方式

-

采取静态手动的ARP映射表,只信任那些可信的节点设备,适合于网络设备稳定的局域网。

-

假设ARP服务器,即对ARP映射表的查询依赖于可信的服务器

-

停止使用ARP,将ARP缓存永久保存到映射表,适用于网络不再更改的情况。