目录

?(1)创建拓扑图:4台FTP客户机,一台二层交换机,两台路由器,一台FTP服务器;

1、ACL定义:

访问控制列表(ACL)是一种基于包过滤的访问控制技术,它可以根据设定的条件对接口上的数据包进行过滤,允许其通过或丢弃。访问控制列表被广泛地应用于路由器和三层交换机,借助于访问控制列表,可以有效地控制用户对网络的访问,从而最大程度地保障网络安全。

2、ACL的用途:

访问控制列表具有许多作用,如限制网络流量、提高网络性能;通信流量的控制;

例如ACL可以限定或简化路由更新信息的长度,从而限制通过路由器某一网段的通信流量;提供网络安全访问的基本手段,在路由器端口处决定哪种类型的通信流量被转发或被阻塞;

例如,用户可以允许E-mail通信流量被路由,拒绝所有的 Telnet通信流量等。

3、ACL是一种策略:

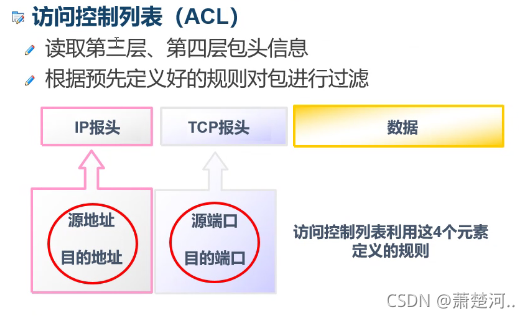

ACL--访问控制列表(是一种策略)

作用:读取第三层,第四层包头信息;

根据预先定义好的规则对流量进行筛选,过滤。

三层头部信息:源、目IP;

四层头部信息:TCP/UDP协议、源、目端口号;

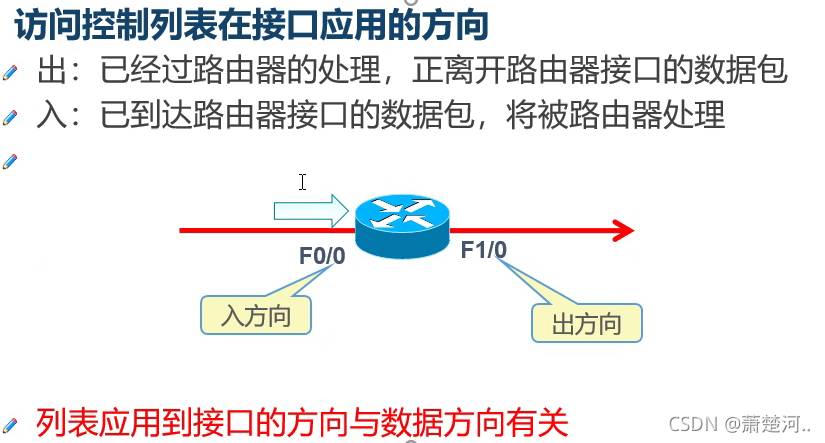

4、访问控制列表的调用的方向:

出:已经被本地路由器处理过了,流量将离开本地路由器;

入:流量将要进入本地路由器,将被本地路由器处理;

策略做好后,在入接口调用和出接口调用的区别:

(1)入接口调用的话,是对本地路由器生效;

(2)出接口调用的话,对本地路由器不生效,流量将在数据转发过程中的下一台路由器生效;

所谓的接口的出和入方向和流量的走向有关系。

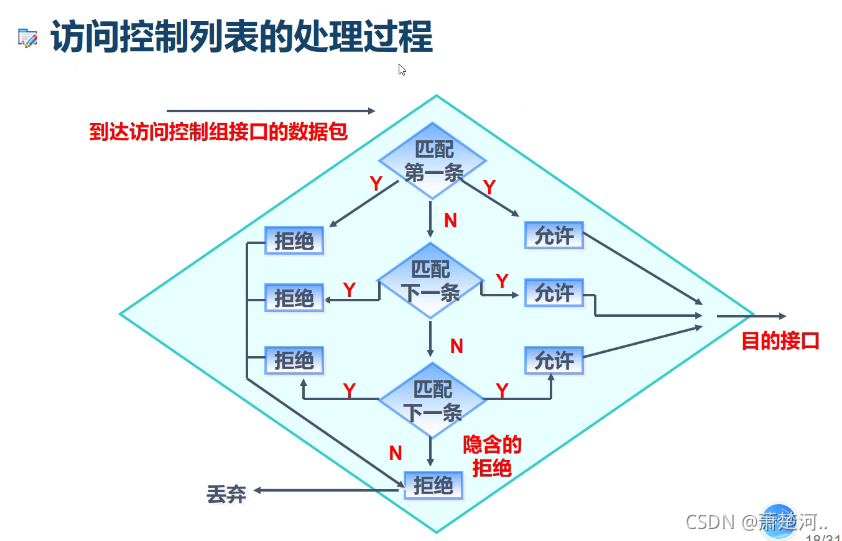

5、访问控制列表的处理过程:

(1)路由条目只会被匹配一次;

(2)路由条目在ACL访问列表中匹配的顺序是从上往下匹配;

(3)ACL访问控制列表隐含一个拒绝所有;

(4)ACL访问控制列表至少要放行一条路由条目;

注意:

(1)ACL是从上至下逐条匹配,一旦匹配成功则不再向下匹配;

(2)ACL包含的规则是:华为ACL隐含规则是允许所有,思科的是拒绝所有;

(3)路由器的一个接口一个方向最多只可以应用一个ACL,但是可以有N条条目;

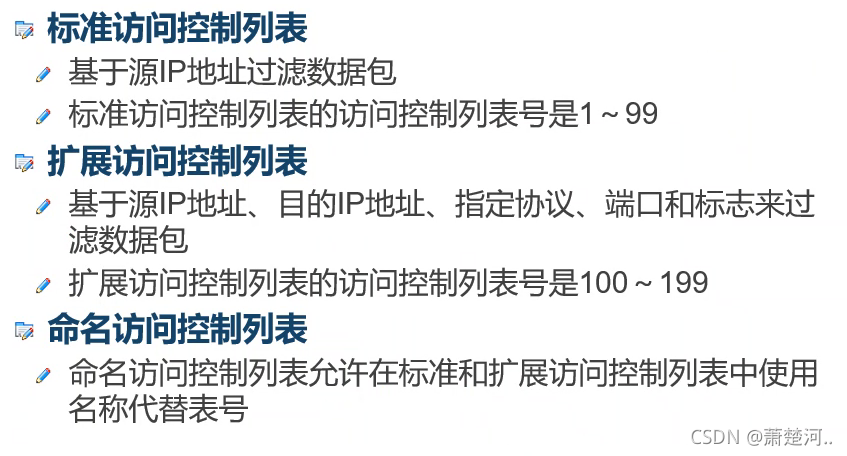

6、访问控制列表的类型:

(1)标椎访问控制列表:

只能基于源IP地址进行过滤;

标椎访问控制列表的列表号是:2000--2999

调用原则:靠近目标

(2)扩展访问控制列表:

可以根据源、目IP地址,TCP/IP协议,源、目端口号进行过滤;

相比较标椎访问控制列表,流量控制的更加精确;

扩展访问控制列表的列表号是3000-3999

调用原则:靠近源

?7、标椎访问控制列表实验:

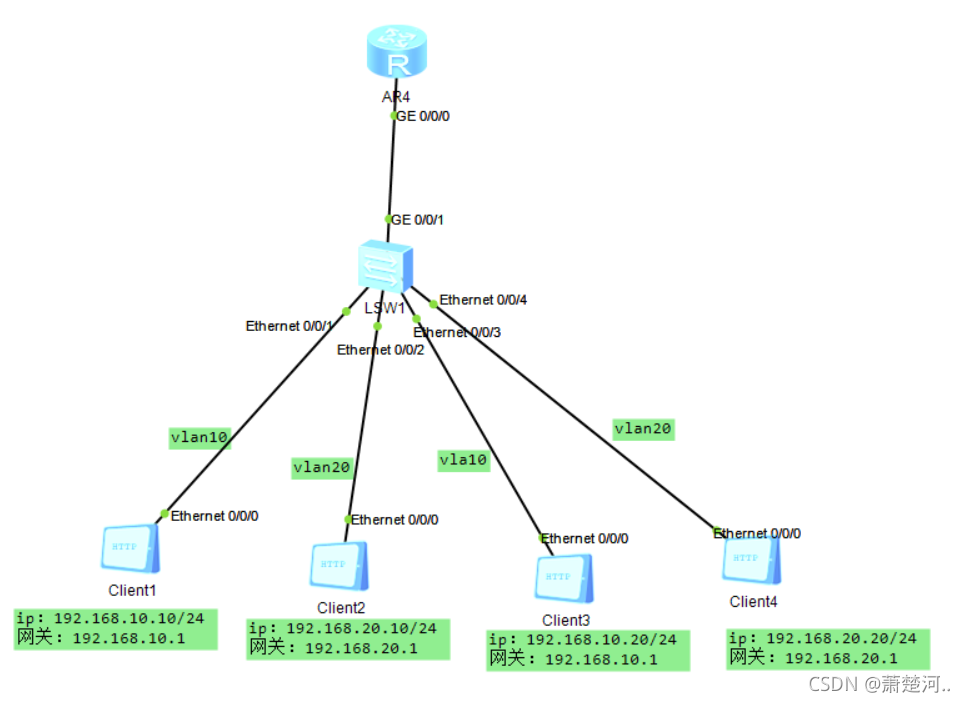

(1)创建拓扑图:4台PC机,一台二层交换机,一台路由器:

? ? ? ? 前期做单臂路由配置;后面开始进行创建标椎访问控制列表;

?(2)对二层交换机进行相关配置:

二层交换机SW1:

[ ]vlan bat 10 20 //创建vlan10,vlan20

[ ]int e0/0/1 //进入接口e0/0/1

[ ]port link-type access //设置接口链路类型为access

[ ]port default vlan 10 //将接口划分进vlan10

[ ]int e0/0/2 //进入接口e0/0/2

[ ]port link-type access //设置接口链路类型为access

[ ]port default vlan 20 //将接口划分进vlan20

[ ]int e0/0/3 //进入接口e0/0/3

[ ]port link-type access //设置接口链路类型为access

[ ]port default vlan 10 //将接口划分进vlan10

[ ]int e0/0/4 //进入接口e0/0/4

[ ]port link-type access //设置接口链路类型为access

[ ]port default vlan 20 //将接口划分进vlan20

[ ]int g0/0/1 //进入接口g0/0/1

[ ]port link-type trunk //设置接口链路类型为trunk

[ ]port trunk allow-pass vlan all //将所有vlan纳入trunk白名单中(3)对路由器R1进行路由配置:

路由器R1:

[ ]int g0/0/0 //进入接口g0/0/0

[ ]undo shutdown //开启g0/0/0接口

[ ]int g0/0/0.1 //进入接口g0/0/0.1

[ ]dot1q termination vid 10 //将接口划分进vlan10,封装方式为802.1q

[ ]ip add 192.168.10.1 24 //设置IP和子网掩码长度

[ ]arp broadcast enable //开启ARP广播功能

[ ]int g0/0/0.2 //进入接口g0/0/0.2

[ ]dot1q termination vid 20 //将接口划分进vlan20,封装方式为802.1q

[ ]ip add 192.168.20.1 24 //设置IP和子网掩码长度

[ ]arp broadcast enable //开启ARP广播功能

[ ]acl 2000 //创建标椎访问控制列表,列表号2000

[ ]rule deny source 192.168.10.0 0.0.0.255 //拒绝92.168.10.0网段(子网掩码为反掩码)

[ ]rule permit source any //放行其他路由条目

[ ]int g0/0/0.2 //进入接口g0/0/0.2

[ ]traffic-filter outbound acl 2000 //接口下调用ACL 2000(4)对PC机进行配置IP地址,子网掩码和网关:

PC1设置IP地址,子网掩码和网关:192.168.10.10 ?255.255.255.0 ?192.168.10.1

PC2设置IP地址,子网掩码和网关:192.168.20.10 ?255.255.255.0 ?192.168.20.1

PC3设置IP地址,子网掩码和网关:192.168.10.20 ?255.255.255.0 ?192.168.10.1

PC4设置IP地址,子网掩码和网关:192.168.20.20 ?255.255.255.0 ?192.168.20.1

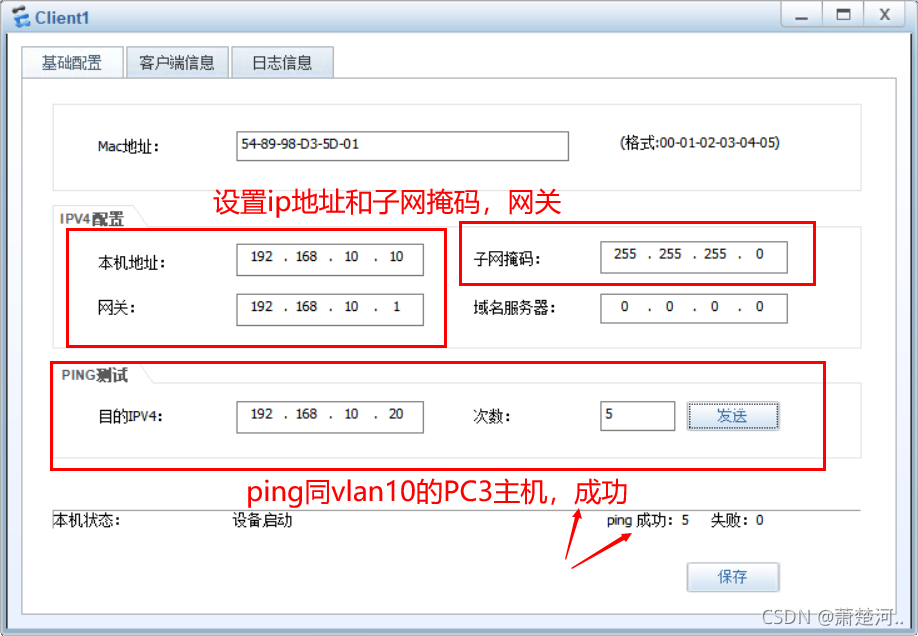

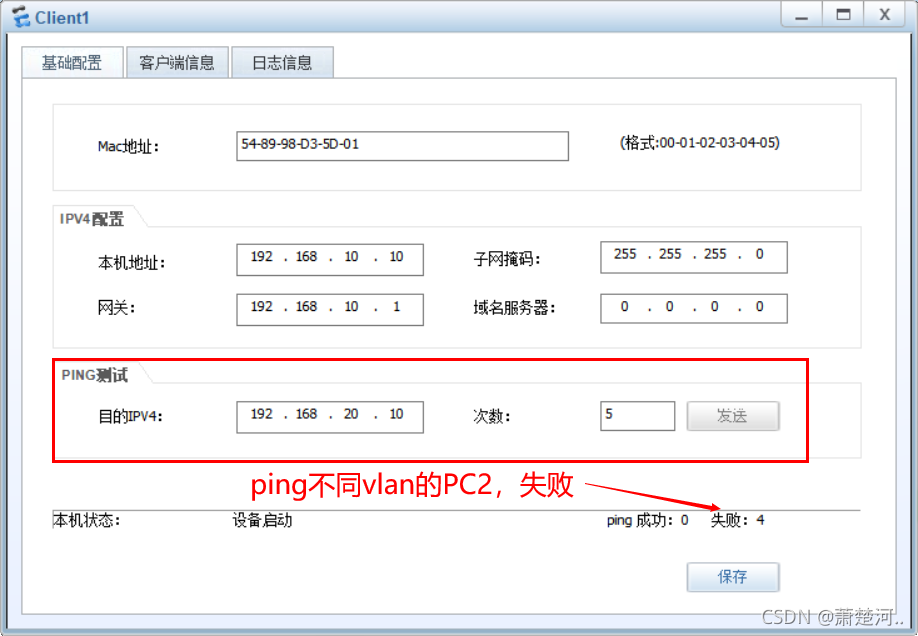

测试:各PC机之间两两互ping;

PC1pingPC2:ping 192.168.20.10

PC1pingPC3:ping 192.168.10.20

PC1pingPC4:ping 192.168.20.20

效果图:

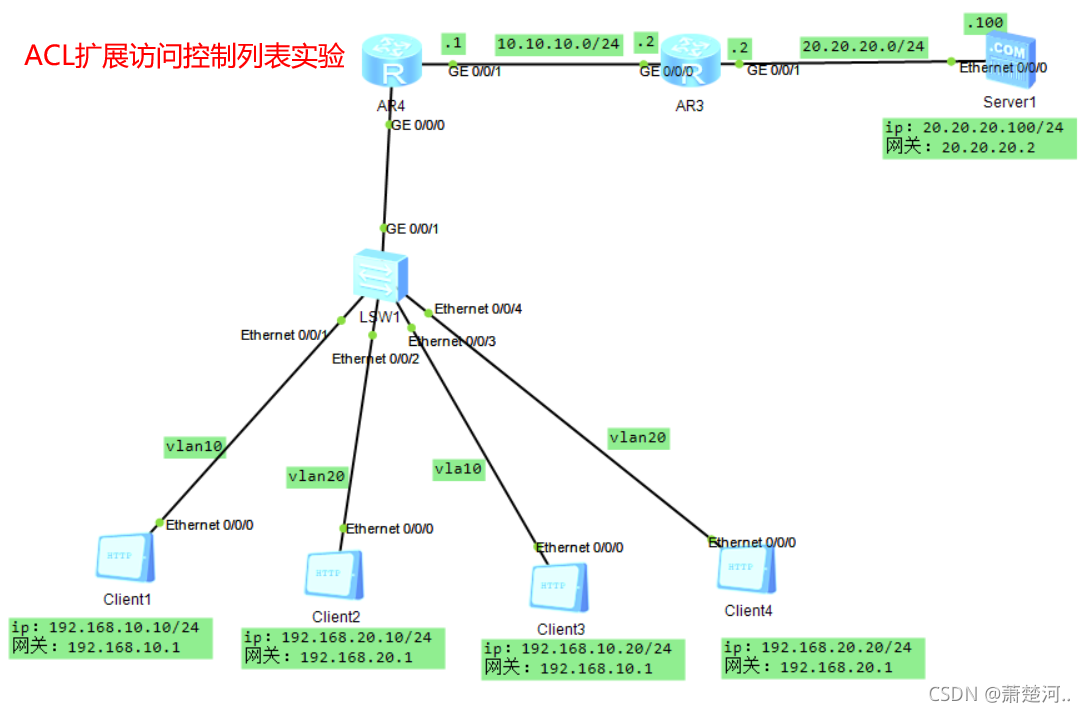

?8、ACL扩展访问控制列表实验:

?(1)创建拓扑图:4台FTP客户机,一台二层交换机,两台路由器,一台FTP服务器;

? ? ? ? ? 这个实验是在标椎访问控制列表实验上添加配置的;

?(2)交换机SW2的相关配置:

二层交换机SW1:

[ ]vlan bat 10 20 //创建vlan10,vlan20

[ ]int e0/0/1 //进入接口e0/0/1

[ ]port link-type access //设置接口链路类型为access

[ ]port default vlan 10 //将接口划分进vlan10

[ ]int e0/0/2 //进入接口e0/0/2

[ ]port link-type access //设置接口链路类型为access

[ ]port default vlan 20 //将接口划分进vlan20

[ ]int e0/0/3 //进入接口e0/0/3

[ ]port link-type access //设置接口链路类型为access

[ ]port default vlan 10 //将接口划分进vlan10

[ ]int e0/0/4 //进入接口e0/0/4

[ ]port link-type access //设置接口链路类型为access

[ ]port default vlan 20 //将接口划分进vlan20

[ ]int g0/0/1 //进入接口g0/0/1

[ ]port link-type trunk //设置接口链路类型为trunk

[ ]port trunk allow-pass vlan all //将所有vlan纳入trunk白名单中(3)路由器R2的相关配置:

? ? ? ? ? 这里我先配置路由器R2,回过头来在配置路由器R1,这样不会遗忘;

路由器R2:

[ ]int g0/0/0 //进入接口g0/0/0

[ ]undo shutdown //开启g0/0/0接口

[ ]ip add 10.10.10.2 24 //设置IP和子网掩码长度

[ ]int g0/0/1 //进入接口g0/0/1

[ ]undo shutdown //开启g0/0/1接口

[ ]ip add 20.20.20.2 24 //设置IP和子网掩码长度

[ ]ip route-static 0.0.0.0 0 10.10.10.1 //添加默认路由:网段为0.0.0.0,

子网掩码长度为0,下一跳入接口ip为10.10.10.1(4)对路由器R1进行相关实验配置:

? ? ? ? ?这里包含了标椎访问控制列表的实验配置:

路由器R1:

[ ]int g0/0/0 //进入接口g0/0/0

[ ]undo shutdown //开启g0/0/0接口

[ ]int g0/0/0.1 //进入接口g0/0/0.1

[ ]dot1q termination vid 10 //将接口划分进vlan10,封装方式为802.1q

[ ]ip add 192.168.10.1 24 //设置IP和子网掩码长度

[ ]arp broadcast enable //开启ARP广播功能

[ ]int g0/0/0.2 //进入接口g0/0/0.2

[ ]dot1q termination vid 20 //将接口划分进vlan20,封装方式为802.1q

[ ]ip add 192.168.20.1 24 //设置IP和子网掩码长度

[ ]arp broadcast enable //开启ARP广播功能

[ ]acl 2000 //创建标椎访问控制列表,列表号2000

[ ]rule deny source 192.168.10.0 0.0.0.255 //拒绝92.168.10.0网段(子网掩码为反掩码)

[ ]rule permit source any //放行其他路由条目

[ ]int g0/0/0.2 //进入接口g0/0/0.2

[ ]traffic-filter outbound acl 2000 //出接口下调用ACL 2000

[ ]int g0/0/1 //进入接口g0/0/1

[ ]undo shutdown //开启g0/0/1接口

[ ]ip add 10.10.10.1 24 //设置IP和子网掩码长度

[ ]ip route-static 0.0.0.0 0 10.10.10.2 //添加默认路由:网段为0.0.0.0,

子网掩码长度为0,下一跳入接口ip为10.10.10.2

[ ]acl 3000 //创建标椎访问控制列表,列表号3000

[ ]rule deny tcp source 192.168.10.10 0.0.0.0 destination 20.20.20.100 0.0.0.0

destination-port eq 21//禁止PC1访问FTP服务

[ ]rule permit tcp source any destination any destination-port eq 21 //放行其他客户机访问FTP服务

[ ]rule permit ip source any destination any //放行其他客户机的网络流量

[ ]int g0/0/0.1 //进入接口g0/0/0.1

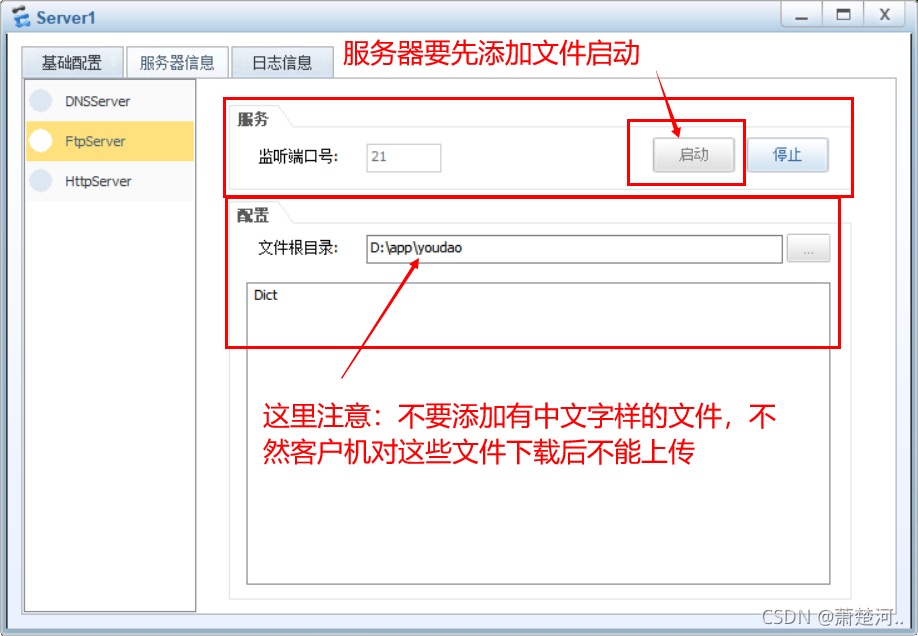

[ ]traffic-filter inbound acl 3000 //入接口下调用ACL 2000(5)设置服务器IP地址,子网掩码和网关,启动服务器:

设置服务器IP地址,子网掩码和网关:20.20.20.100 ?255.255.255.0 ?20.20.20.2

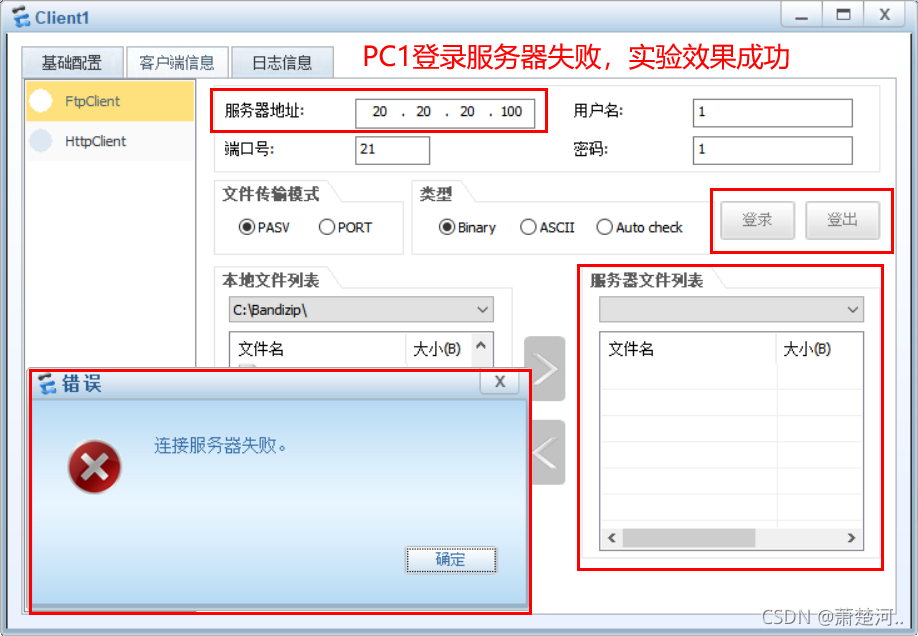

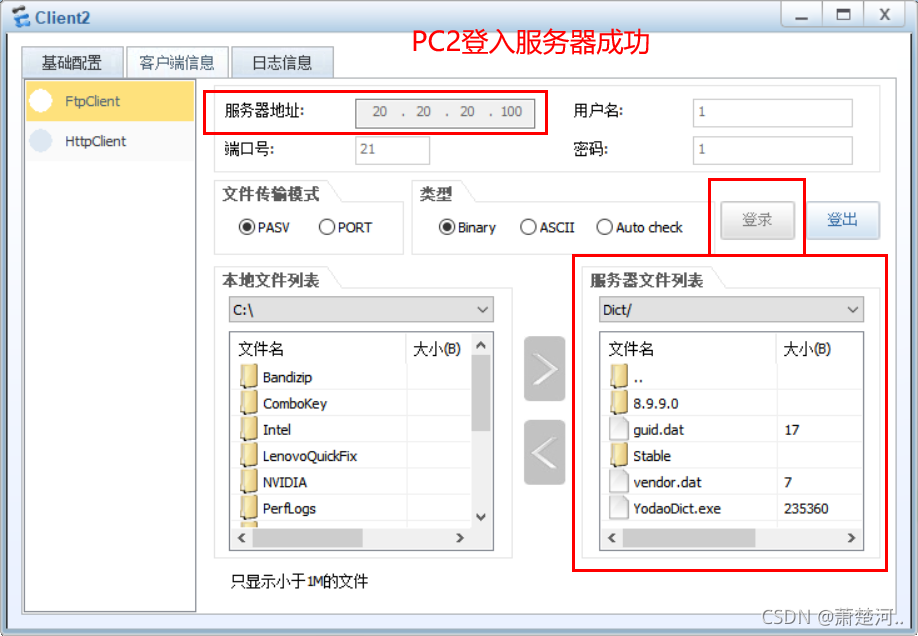

(6)客户机登录服务器测试:

PC1登入服务器:20.20.20.100

PC2登入服务器:20.20.20.100

PC3登入服务器:20.20.20.100

PC4登入服务器:20.20.20.100

?这里,扩展访问控制列表成功完成。

总结:

1、访问控制列表(ACL)是一种基于包过滤的访问控制技术;

2、访问控制列表(ALC)是一种策略;

3、接口的出和入方向和流量的走向有关系;

4、访问控制列表实验要注意禁止流量后要放行流量;