其实这个漏洞原理我也没怎么看明白,原理及详细介绍请看文末的链接。

🐞详细描述

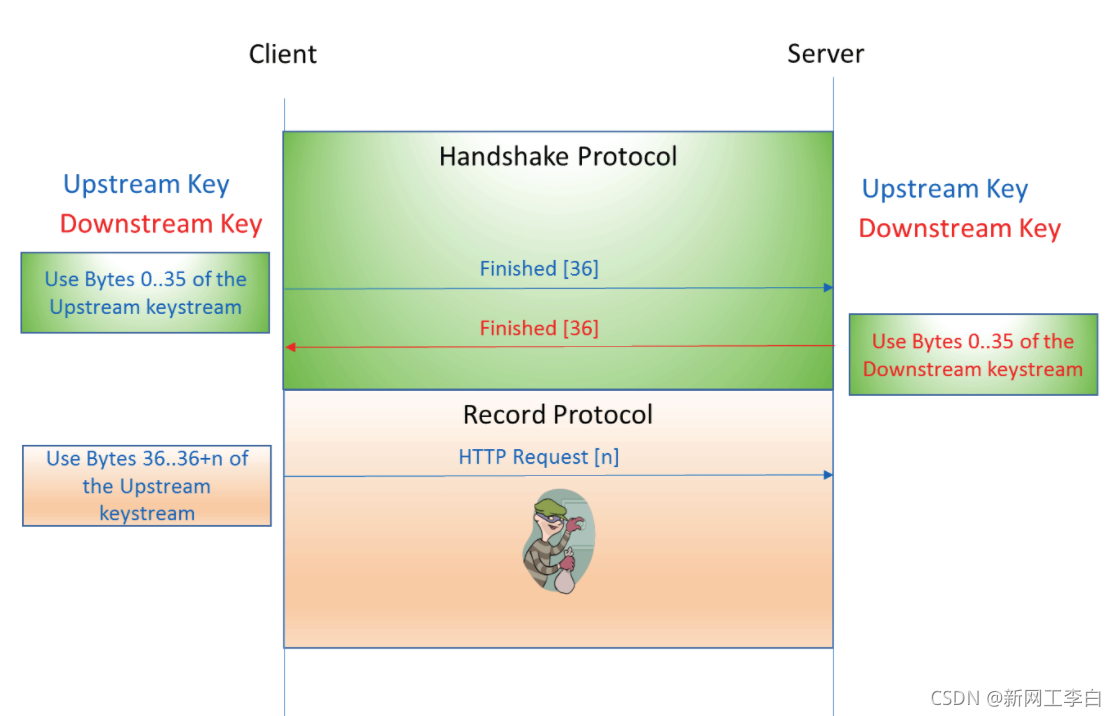

该漏洞是由功能较弱而且已经过时的RC4加密算法中一个问题所导致的。它能够在某些情况下泄露SSL/TLS加密流量中的密文,从而将账户用户名密码、信用卡数据和其他敏感信息泄露给黑客。

🐛解决办法

1、服务器端禁止使用RC4加密算法。

2、客户端应在浏览器TLS配置中禁止RC4。

3、临时修复方案

- 禁止apache服务器使用RC4加密算法

vi /etc/httpd/conf.d/ssl.conf

修改为如下配置

SSLCipherSuite HIGH:MEDIUM:!aNULL:!MD5:!RC4

需要重启apache服务

/etc/init.d/httpd restart

🐌验证方法

根据SSL/TLS 存在Bar Mitzvah Attack漏洞原理,通过跟目标站点进行SSL握手并根据目标站点返回的Server Hello消息中的加密算法进行漏洞验证。

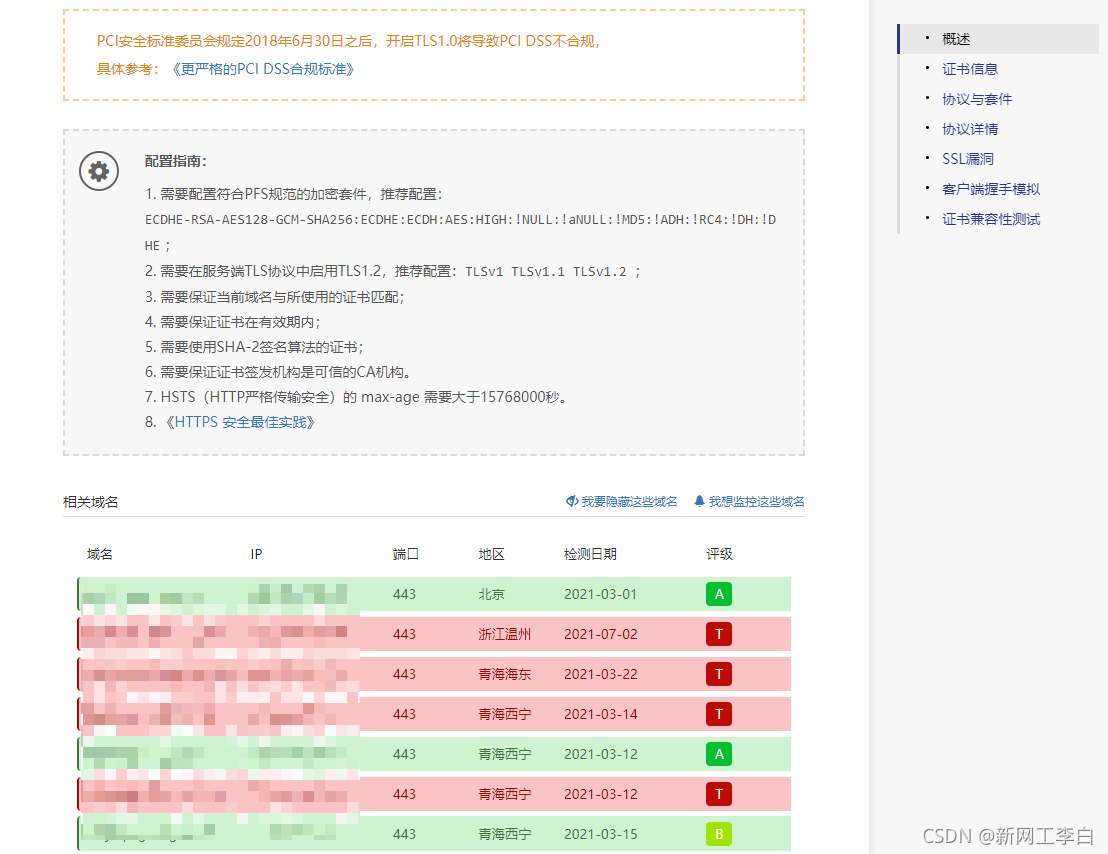

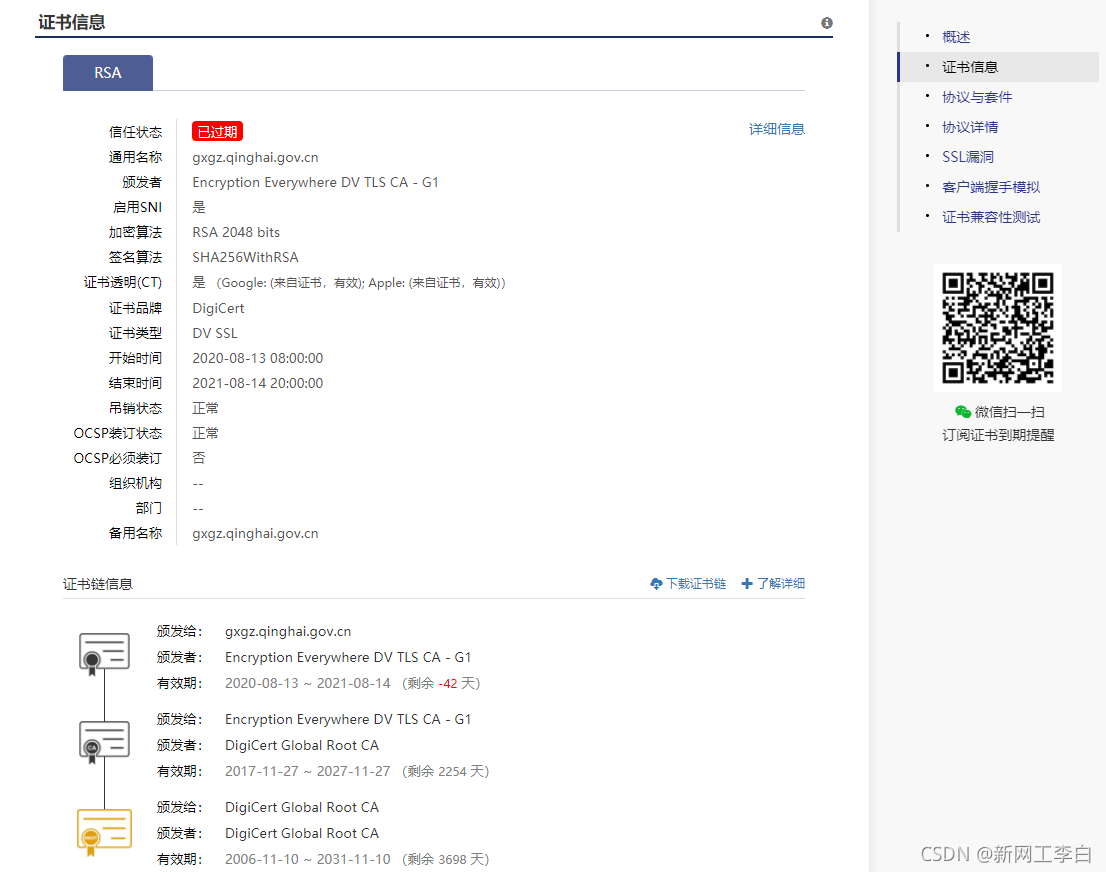

🐜SSL状态检测

在线监测是否存在该漏洞

https://myssl.com/ssl.html

漏洞详情参考链接

https://www.sobug.com/article/detail/17

🚟网络安全2021必备资料&渗透测试&面试

不管你是小白还是工作已久不管你在面试还是已跳槽,都应该好好看看这份资料真的超级超级全面几乎打败了市面上90%的自学资料并覆盖了整个网络安全 来 肝了它!肯定会对你有帮助!

2021最新整理网络安全\渗透测试/运维安全学习资料(全套视频、大厂面经、精品手册。必备工具包)

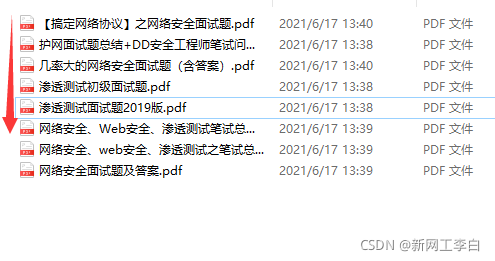

网络安全面试题

SRC技术文档(共186页)干货满满!!

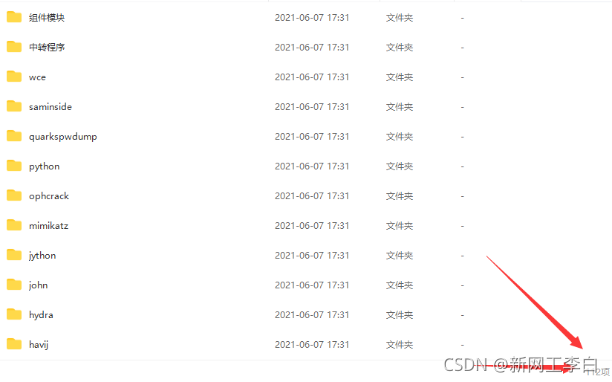

工具包(最多,不用费劲搜索)

点击下方加关注后台回复“渗透测试”免费领⑧