WEB安全知识学习 - day01 --Burp Suite工具的使用

Burp Suite是一个集合了多种渗透测试组件的渗透工具,使我们自动化地或手工地能更好的 完成对web应用的渗透测试和攻击。Burp Suite代理工具是以拦截代理的方式,拦截所有通过代理的网络流量,如客户端的请求数据、服务器端的返回信息等。

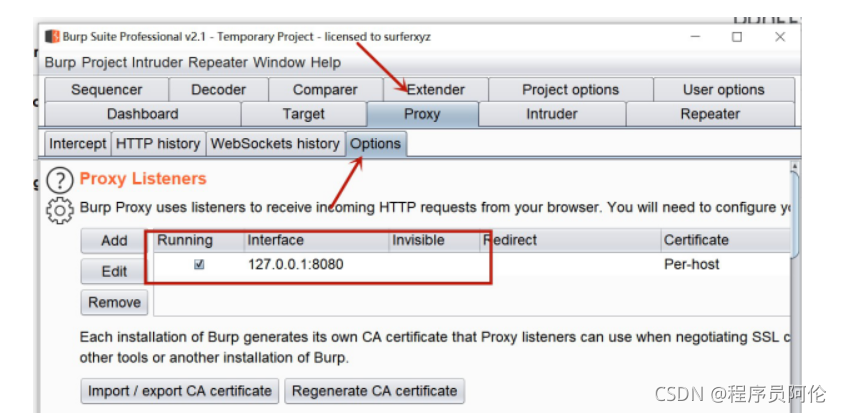

代理设置

启动BurpSuite后,默认拦截的是本地的8080端口.

同时,需要在浏览器中进行代理设置。可以通过FoxyProxy或SwitchyOmega这两种插件来设置。

设置代理协议为HTTP或HTTPS,代理服务器为127.0.0.1(Burp Suite部署的位置),端口为8080。

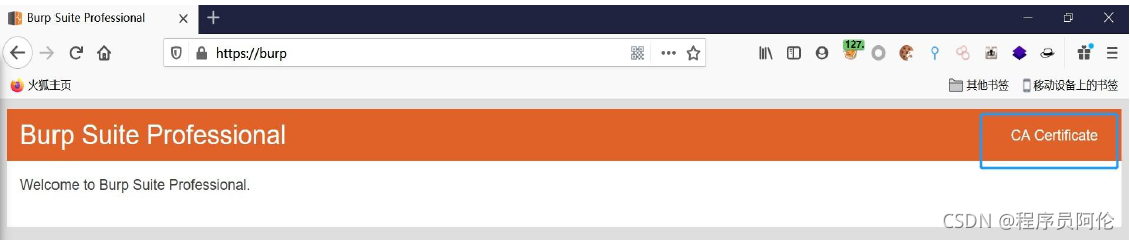

证书导入

通常情况下burp默认只抓HTTP的包,HTTPS因为含有证书,因而存在HTTP严格传输安全(HSTS)而导致无法正常抓取,抓HTTPS数据包就需要设置可信证书。

常用浏览器设置证书的方式如下:

- chrome:访问http://burp下载证书,在设置 --> 管理证书选项 —>受信人的根证书颁发机构–>导入之前下载好的证书,存在PortSwigger CA的证书即可。

- firefox:访问http://burp下载证书,在选项 --> 高级 —>证书—>查看证书—>证书机构–>导入之前下载好的证书,存在PortSwigger CA的证书即可。

模块使用

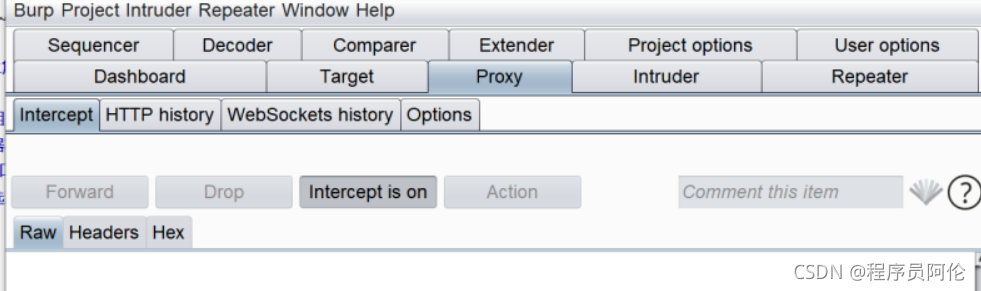

一、使用burp 代理进行抓包

- 打开burp suite,Proxy—Intercept。当现实Intercept is on,则表示现在拦截是开启的状态,所有从被代理主机对应端口发出去的请求都将被Burp拦截。

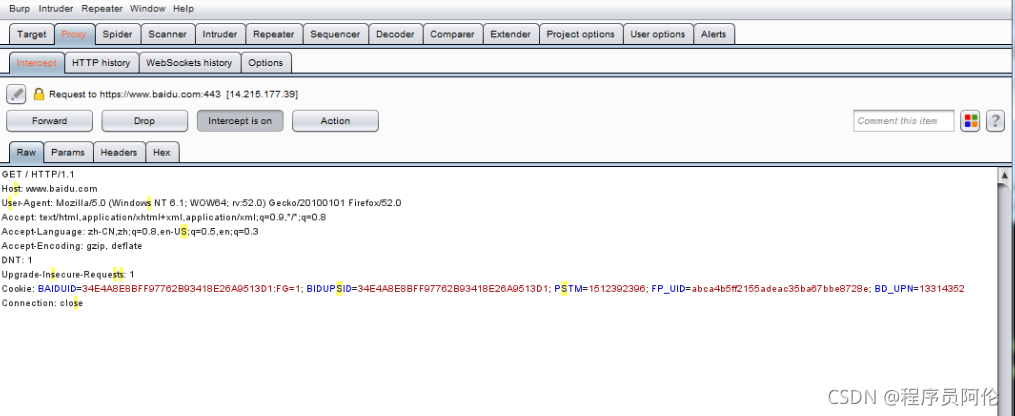

- 打开浏览器,输入想要跳转网址的URL并敲击回车。此时会发现页面并未跳转,进入Burp Suite,发现对应的请求被Burp拦截了(需要关注下请求发送的地址和我们需要拦截的是否一致,有些浏览器会自己自动发送请求,也会被拦截)。

- 此时如果点击Forward,请求会继续发往目的地址,点击Drop,则请求会被丢弃,客户端会看到如下响应。

二、请求分析

在intercept选项卡里,可以看到请求的详细信息,包含四项:Raw、Params、Headers、Hex

1、Raw

web请求的raw格式,包含请求地址、http协议版本、主机头、浏 览器信息、Accept可接受的内容类型、字符集、编码方式、cookie等。我们可以手工去修改这些信息,对服务器端进行渗透测试。

2、Params

客户端请求的参数信息、包括GET或者POST请求的参数、 Cookie参数。渗透人员可以通过修改这些请求参数来完成对服务器端的渗透测试。

3、Header

与Raw显示的信息类似,只是在这里面展示得更直观。

4、Hex

这个视图显示的是Raw的二进制内容,渗透测试人员可以通过hex编辑器对请求的内容进行修改。