渗透测试-信息收集

前言

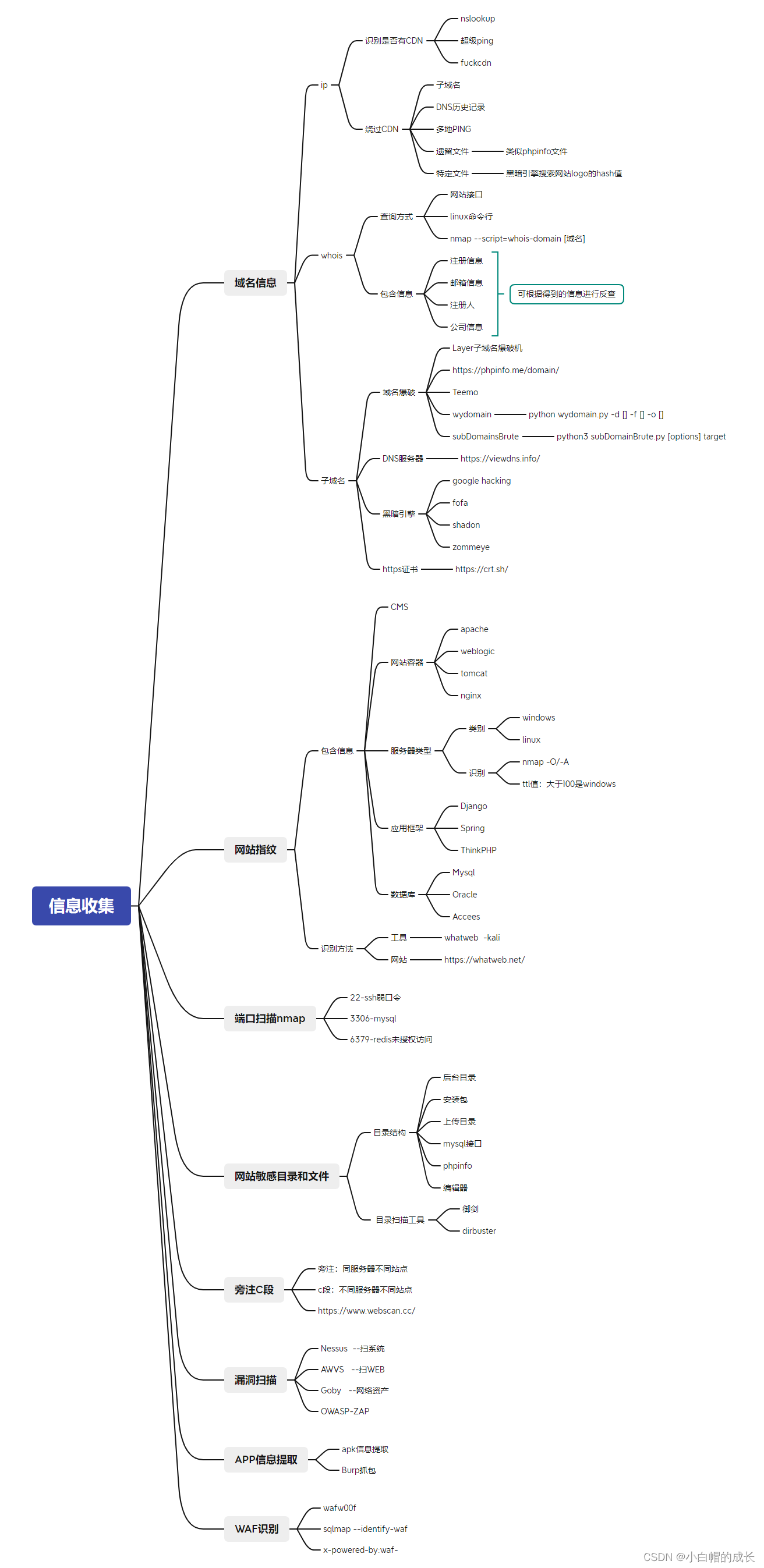

信息收集是决定渗透测试成功与否的关键步骤。

提示:以下是本篇文章正文内容,下面案例可供参考

一、域名信息

IP信息收集

首先要判断目标网站是否含有cdn,才能继续下一步操作

CDN识别

1.cmd命令:nslookup [域名] —如果返回结果超过两个以上,可判断为有cdn

2.超级ping https://ping.chinaz.com/ :如果地区不同,ip不同,判断为有cdn

3.fuckcdn https://github.com/Tai7sy/fuckcdn

CDN绕过

cdn绕过就是在获取的ip列表中,找到网站的真实ip地址

1.子域名ip查询

查看子站ip和主站ip是否相同,网站有可能只对主站做了cdn服务,而没有对子站做cdn服务,那么子站就会暴露真实的IP地址

子域名小技巧:

网站有可能只对www.xxx.com做了cdn,而xxx.com没有做cdn

ping www.xxx.com 显示有cdn服务,而ping xxx.com没有cdn服务

2.邮件服务查询

一般不会对邮箱服务器做cdn服务

查看网站发来的邮件的源码,Received:from xxx.com [ip]

3.国外地址请求

国内的网站一般不会在国外设cdn,所以通过国外地址请求网站,得到真实ip的几率较大

使用冷门国家的vpn

海外网站测速:http://www.webkaka.com/UrlCheck.aspx

4.遗留文件

phpinfo()等遗留文件中包含网站的真实ip地址

5.黑暗引擎搜索特定文件

首先使用python脚本获取网站logo的hash值

#Python2 开发别搞错了执行环境

#安装 mmh3 失败记得先安装下这个#Microsoft Visual C++ 14.0

import mmh3

import requests

response = requests.get('http://www.xx.com/favicon.ico') #修改url路径,网站图标的地址

favicon = response.content.encode('base64')

hash = mmh3.hash(favicon)

print 'http.favicon.hash:'+str(hash)

然后复制hash值使用shodan进行搜索

使用fofa可以直接复制icon的url进行搜索,自动转换hash值

6.DNS历史

可能网站在以前没有使用CDN服务

https://ping.chinaz.com/

https://viewdns.info/

https://securitytrails.com/list/ip

https://get-site-ip.com/

whois信息查询

Whois信息的查询:域名的WHOIS信息一般指该域名的所有人、注册日期、过期日期等信息,这些信息由管理该顶级域名的管理机构提供,比如中国的CN域名由CNNIC提供,COM/NET由VeriSign提供。

查询方式:

1.网站接口

http://whois.chinaz.com/

http://whois.bugscaner.com/

2.linux命令行

whois [域名]

3.nmap

nmap --script=whois-domain [域名]

子域名收集

参考文章:https://mp.weixin.qq.com/s?__biz=MzI5MDQ2NjExOQ==&mid=2247484017&idx=1&sn=a0035790dc2d92ea94b15b4798c71ae6&chksm=ec1e3259db69bb4f47049efe8bd81335a3e97171fac8b81aeed847b8bb9970faccb9fbff2ca4&scene=21#wechat_redirect1.域名爆破

工具爆破

- Layer子域名挖掘机

- Teemo

https://github.com/bit4woo/teemo.git - wydomain

https://github.com/ring04h/wydomain - subDomainBrute

https://github.com/lijiejie/subDomainsBrute

网站接口

https://phpinfo.me/domain/

python+字典爆破

import socket

url = 'www.hjrich.cn'

url = url.replace('www.','')

for i in open('dic.txt'):

zym_list = i.replace('\n','')

zym_url = zym_list+'.'+url

try:

ip = socket.gethostbyname(zym_url)

print(zym_url+' -> '+ip)

except Exception as e:

pass

2.DNS服务器

https://viewdns.info/

3.黑暗引擎

- Google Hacking

- fofa

- shadon

- zoomeye

4.https证书

https://crt.sh/

二、网站指纹

web指纹扫描主要用于对应用名称(版本)、服务器软件(版本)、编程语言(版本)、应用框架(版本)四大特征的识别,以实现对目标应用的准确标识。

网站指纹信息包括:应用名、版本、前端框架、后端框架、服务端语言、服务器操作系统、网站容器、内容管理系统和数据库等。

设备指纹信息包括:应用名、版本、开放端口、操作系统、服务名、地理位置等

工具识别

whatweb --kali

网站接口

https://whatweb.net/

参考文章:https://blog.csdn.net/whoim_i/article/details/104333714三、端口扫描

常见端口对应服务:

端口号 端口说明 服务

21/20 ftp文件传输协议 ftp 20数据端口、21监听端口

22 SSH远程连接 SSH

23 Telnet远程连接 爆破、嗅探、弱口令

25 SMTP邮件服务 邮件伪造

53 DNS域名系统 允许区域传送、DNS挟持、欺骗

67/68 DHCP服务 挟持、欺骗

80 常见web端口 http

110 POP3服务 邮件服务

139 Samba服务

143 IMAP服务 邮件服务

443 常见web加密端口 https

445 SMB服务 SMB

1433 MSSQL数据库 MSSQL

1521 Oracle数据库 Oracle

3306 MYSQL Mysql

3389 远程桌面连接 Windows远程桌面服务

8080 常见web服务 tomcat