链接:https://pan.baidu.com/s/1aCnEQLhYbpvFiLZY_bV92g?

提取码:d9dd

RADIUS协议

RADIUS最初是针对拨号用户的AAA协议,后来随着用户接入方式的多样化发展,RADIUS也适应多种用户接入方式,如以太网接入、ADSL接入。它通过认证授权来提供接入服务,通过计费来收集、记录用户对网络资源的使用。该协议定义了基于UDP的RADIUS帧格式及其消息传输机制,并规定UDP端口1812、1813分别作为认证(包括授权)、计费端口。

实验背景

交换机aaa理解,配置。

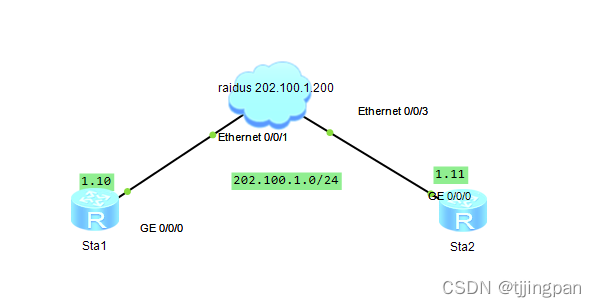

拓扑图

Ata1允当Radius客户端,云后面有一台winserver 2003虚拟机,当Radius服务器。Ata2当难客户端。?

radius服务器

在win server 2003上配置radius

将系统设置为域控制器,参见(121条消息) Windows Server 2003域环境搭建_weixin_34007020的博客-CSDN博客

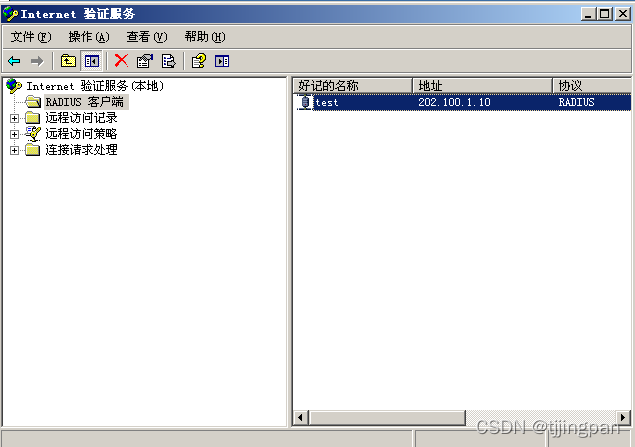

增加Internet验证服务

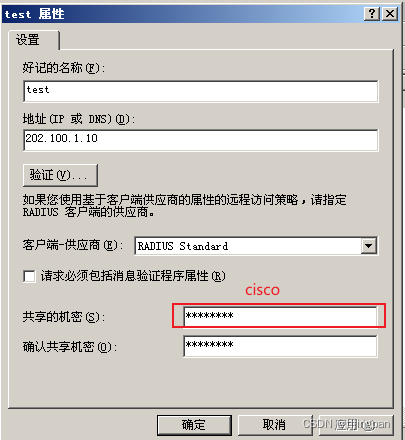

增加RADIUS客户端

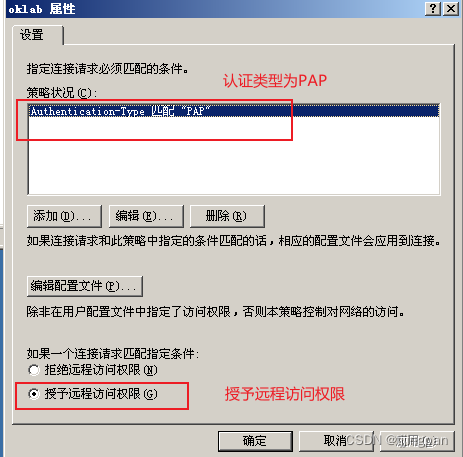

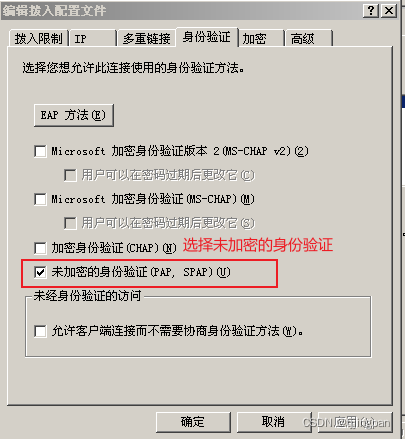

增加远程访问策略

?

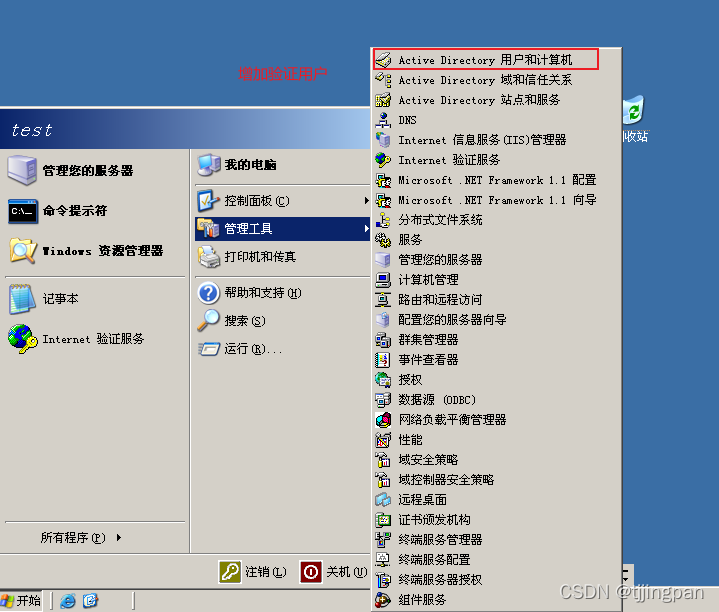

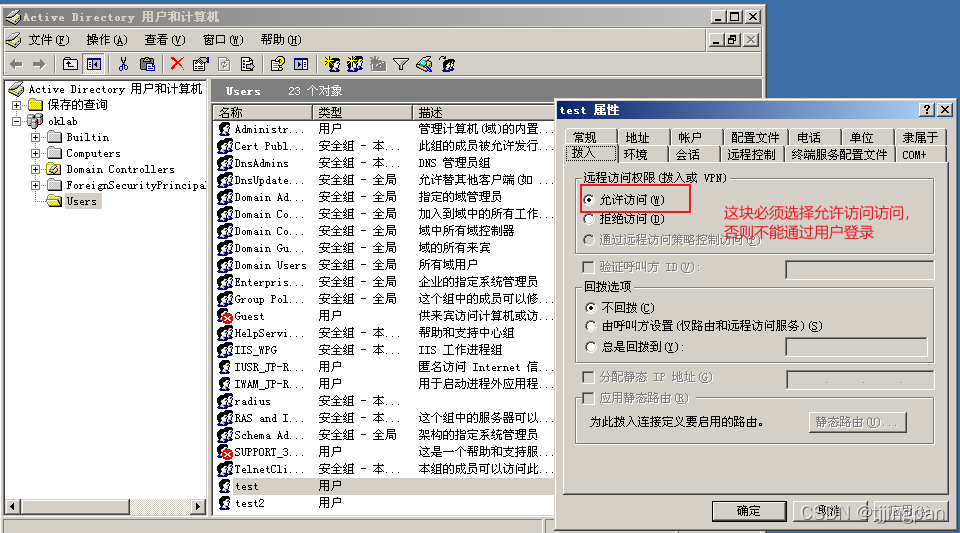

?增加认证用户?

?

华为路由器配置

super password level 3 cipher %$%$zhlNE:e"M05vmqPGOto5,..{%$%$

#radius 服务模板oklabserver

radius-server template oklabserver

radius-server shared-key cipher %$%$>]*5"xDAZ+\2#mX"Z]sDRTLy%$%$

radius-server authentication 202.100.1.200 1812

radius-server accounting 202.100.1.200 1813

aaa

authentication-scheme default

authentication-scheme oklab-authen #认证方案 oklab-authen

authentication-mode radius #认证模式 radius

authorization-scheme default

accounting-scheme default

accounting-scheme oklab-account #计费方案oklab-account

accounting-mode radius #计费模式 radius

domain default

domain default_admin

domain oklab #创建自定义域 oklab

authentication-scheme oklab-authen #在域中绑定认证方案 oklab-authen

accounting-scheme oklab-account #在域中绑定计费方案 oklab-account

radius-server oklabserver #在域中绑定radius 服务模板

local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$

local-user admin service-type http

local-user localuser password cipher %$%$f>Xt@Ip*`D%5cm79"7:OQW9X%$%$ #增加本地用户密码为cisco

local-user localuser privilege level 15

local-user localuser service-type telnet

interface GigabitEthernet0/0/0

ip address 202.100.1.10 255.255.255.0

user-interface con 0

authentication-mode password

user-interface vty 0 4

authentication-mode aaa

user-interface vty 16 20

配置验证

在Sta1上进行验证

#第一种用户名登录方式

<Sta1>test-aaa test 1.cisco radius-template oklabserver pap

<Sta1>

Info: Account test succeed. #验证通过

#第二种用户名登录方式

<Sta1>test-aaa test@oklab 1.cisco radius-template oklabserver pap

<Sta1>

Info: Account test succeed.

#第三种用户名登录方式

<Sta1>test-aaa oklab\test 1.cisco radius-template oklabserver pap

<Sta1>

Info: Account test succeed.在Sta2上验证

<Sta2>telnet 202.100.1.10

Press CTRL_] to quit telnet mode

Trying 202.100.1.10 ...

Connected to 202.100.1.10 ...

Login authentication

Username:localuser #输入本地用户名验证

Password: #cisco

<Sta1>

<Sta2>telnet 202.100.1.10

Press CTRL_] to quit telnet mode

Trying 202.100.1.10 ...

Connected to 202.100.1.10 ...

Login authentication

Username:test@oklab #输入输入Radius服务器上的用户

Password: #密码为1.cisco

<Sta1>

配置业务方案

不配置业务方案,不能进入system视图。

aaa

authentication-scheme default

authentication-scheme oklab-authen

authentication-mode radius

authorization-scheme default

accounting-scheme default

accounting-scheme oklab-account

accounting-mode radius

service-scheme oklab-service #配置业务方案

admin-user privilege level 15 #配置用户级别为15

domain default

domain default_admin

domain oklab

authentication-scheme oklab-authen

accounting-scheme oklab-account

service-scheme oklab-service

radius-server oklabserver #授权服务,radius有授权就用radius,radius没有用使用本地配置的授权

授权后就可以进入system-view视图

<Sta2>telnet 202.100.1.10

Press CTRL_] to quit telnet mode

Trying 202.100.1.10 ...

Connected to 202.100.1.10 ...

Login authentication

Username:test@oklab

Password:

<Sta1>syste

<Sta1>system-view

Enter system view, return user view with Ctrl+Z.其它配置指令

radius-server模板

radius-server template oklabserver

radius-server shared-key cipher %$%$>]*5"xDAZ+\2#mX"Z]sDRTLy%$%$

radius-server authentication 202.100.1.200 1812

radius-server accounting 202.100.1.200 1813

undo radius-server user-name domain-included #在客户使用使用test@oklab登录时,发送给radius服务器去年@oklab,发送给radius服务用户名只有test

#域名分隔符?

[Sta1-aaa]domain-name-delimiter ?

STRING<1-1> Identifier character \ / : < > | @ ' % #定义域名分隔符,默认为@