文章目录

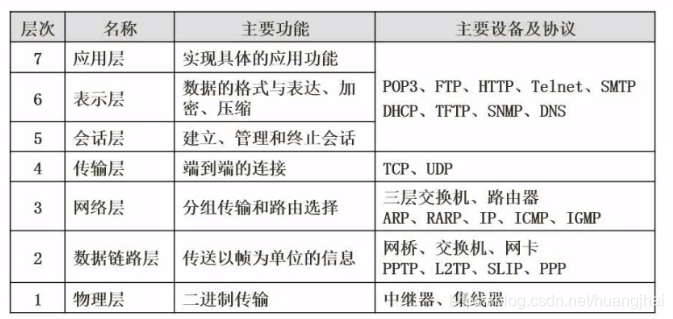

1. OSI/RM七层模型

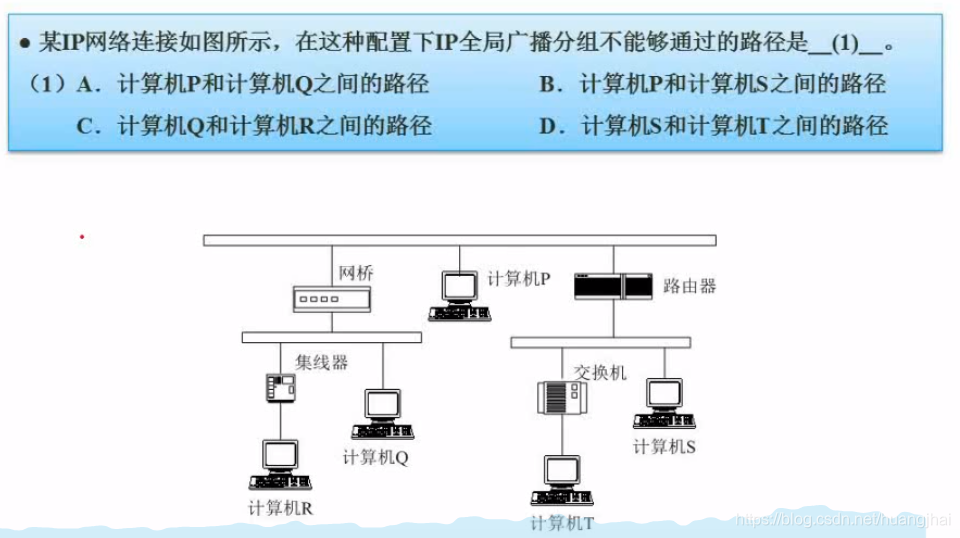

例题:

答案:B

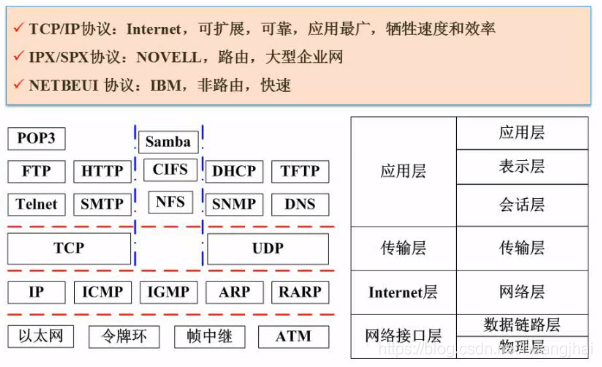

2. 网络技术标准与协议

CSMA/CD :载波监听与多路访问

TokingRing:令牌环

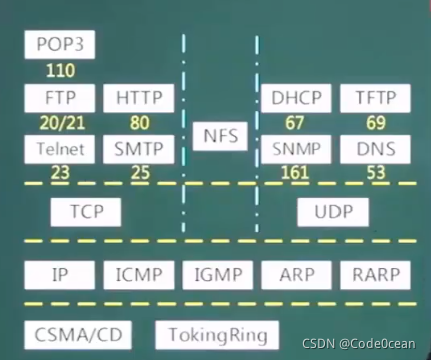

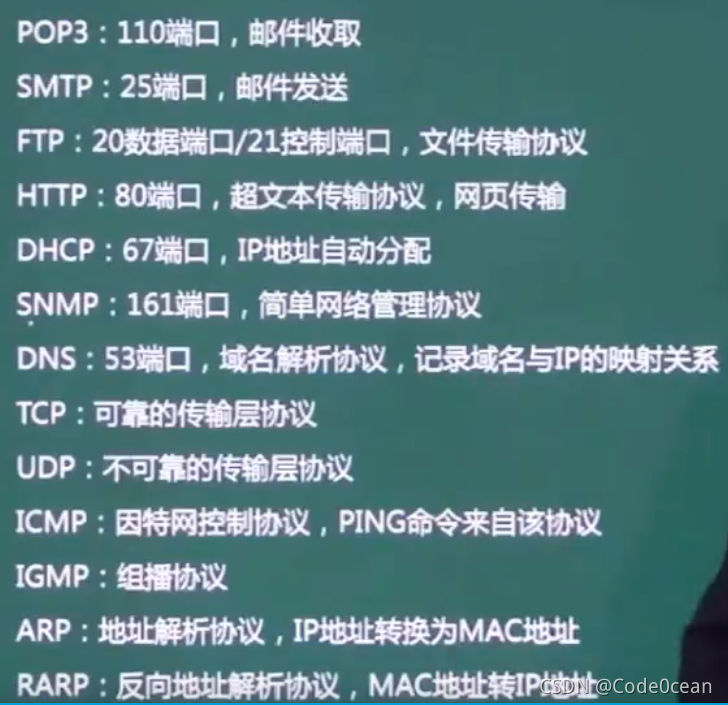

(1)POP3协议

POP3: 邮局协议版本3,POP3是邮件接收协议(SMTP是邮件发送协议),是TCP/IP协议族中的一员,本协议主要用于支持使用客户端远程管理在服务器上的电子邮件。提供了SSL加密的POP3协议被称为POP3S。

POP3协议特性:

- POP3协议默认端口:110;

- POP3协议默认传输协议:TCP;

- POP3协议适用的构架结构:C/S

- POP3协议的访问模式:离线访问

SMTP协议:SMTP传输的邮件报文采用的ASCII编码。ASCII编码即美国信息互换标准代码,是一种基于拉丁字母的一套电脑编码系统。

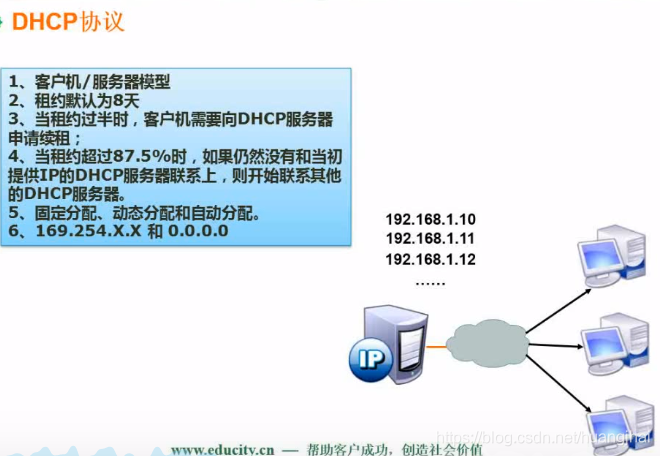

(2)DHCP协议

DHCP客户端可从DHCP服务器获得本机IP地址、DNS服务器的地址、DHCP服务器的地址、默认网关的地址等,但没有Web服务器、邮件服务器地址。

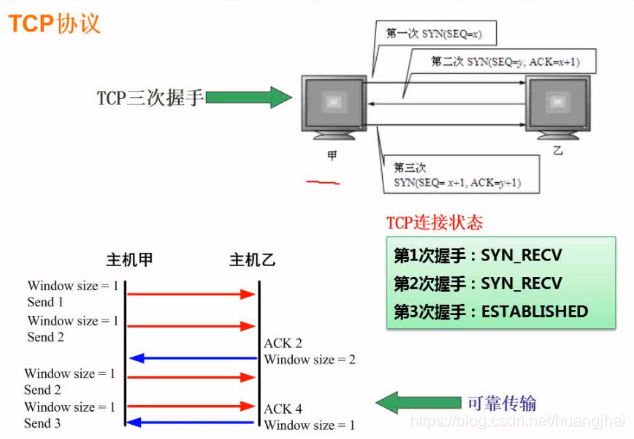

2.1 TCP协议

传输控制协议(TCP,Transmission Control Protocol)是一种面向连接的、可靠的、基于字节流的传输层通信协议。

TCP旨在适应支持多网络应用的分层协议层次结构。 连接到不同但互连的计算机通信网络的主计算机中的成对进程之间依靠TCP提供可靠的通信服务。TCP假设它可以从较低级别的协议获得简单的,可能不可靠的数据报服务。 原则上,TCP应该能够在从硬线连接到分组交换或电路交换网络的各种通信系统之上操作。

2.2 DHCP协议

DHCP(动态主机配置协议)是一个局域网的网络协议。指的是由服务器控制一段IP地址范围,客户机登录服务器时就可以自动获得服务器分配的IP地址和子网掩码。默认情况下,DHCP作为Windows Server的一个服务组件不会被系统自动安装,还需要管理员手动安装并进行必要的配置。

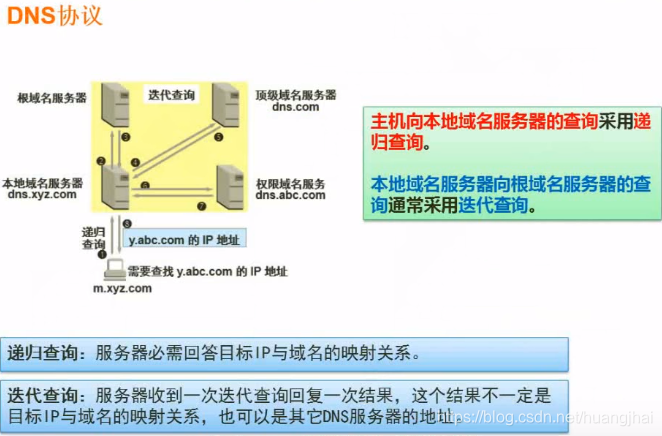

2.3 DNS协议

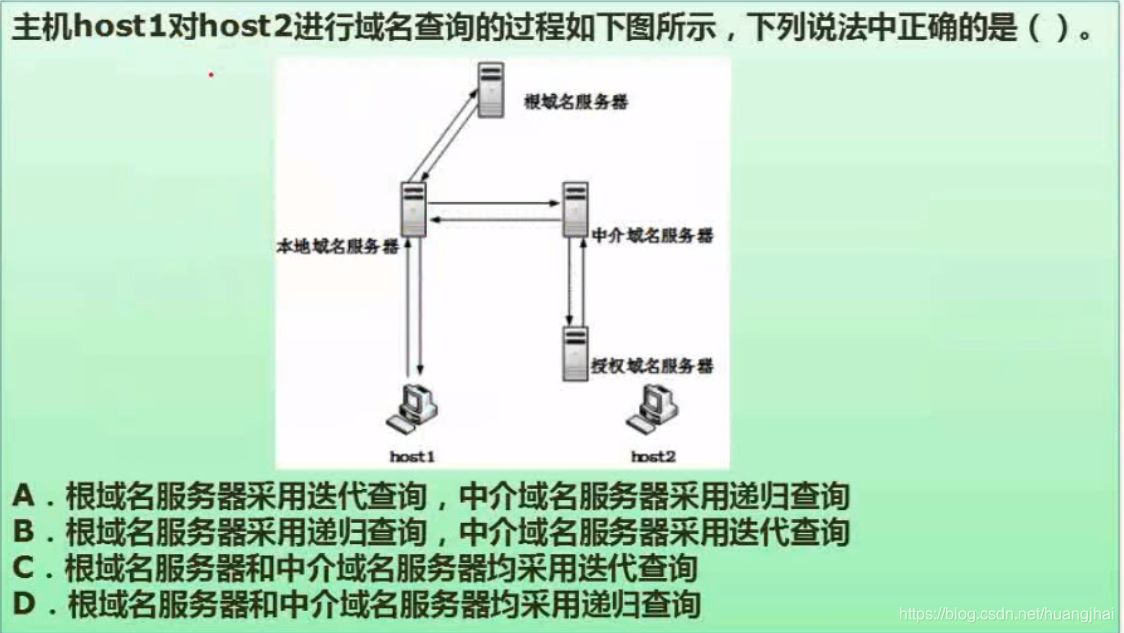

题目:

答案:A

2.4 FTP和TFTP

-

FTP协议

文件传送协议FTP(File Transfer Protocol)是Internet上使用比较广泛的文件传送协议。FTP提供交互式的访问,允许客户指明文件的类型与格式,并允许文件具有存取权限。FTP屏蔽了各种计算机系统的细节,因此适用于在异构网络中任意计算机之间传送文件。它的基本应用就是将文件从一台计算机复制到另一台计算机中。它要存取一个文件,就必须先获得一个本地文件的副本,如果修改文件,也只能对文件的副本进行修改,然后再将修改后的文件副本传回到原节点。 -

TFTP协议

简单文件传送协议TFTP(Trivial File Transfer Protocol)是一个小而易于实现的文件传送协议。TFTP是基于UDP数据报,需要有自己的差错改正措施。TFTP只支持文件传输,不支持交互,没有庞大的命令集。也没有目录列表功能,以及不能对用户进行身份鉴别。但它的代码所占内存较小,不需要硬盘就可以固化TFTP代码,很适合较小的计算机和特殊用途的设备。

TFTP和FTP一个主要的区别就是它没有交互式,且不进行身份验证。

FTP协议和TFTP协议二者之间区别:

- FTP 是完整、面向会话、常规用途文件传输协议;而 TFTP 用作 bones bare - 特殊目的文件传输协议。

- 因为 TFTP 不支持验证, 所以Windows NT FTP服务器不支持 TFTP

- 可以以交互方式使用 FTP; TFTP 允许文件只能单向的传送。

- FTP 提供用户身份验证; TFTP 却不。

- FTP 依赖于 TCP 是面向连接并提供可靠的控件; TFTP 依赖 UDP,需要减少开销, 几乎不提供控件。

- FTP 使用周知 TCP 端口号: 数据和连接对话框的 21 20; TFTP 使用它的文件传输活动 UDP 端口号 69。

- FTP使用的是TCP 21端口,而TFTP使用的是UDP 69端口; 一般防火墙都会封TCP端口而不会封UDP的,所以TFTP有时比FTP好用,不过TFTP传输的文件一般较小,你要传大文件就要用FTP了

2.5 MIME

MIME(多用途互联网邮件拓展,是描述信息内容类型(与安全无关)的因特网标准。MIME消息可包含文本、图像、音频、视频以及其他应用程序专用的数据。)

是设定某种扩展名的文件用一种应用程序来打开的方式类型,当该扩展名文件被访问的时候,浏览器会自动使用指定应用程序来打开。多用于指定一些客户端自定义的文件名,以及一些媒体文件打开方式。

2.6 SSH

SSH为Secure Shell的缩写,由IETF的网络小组所制定,SSH为建立应用层基础上的安全协议。SSH是目前较可靠,专为远程登录会话和其他网络服务提供安全性的协议。利用SSH协议可以有效放置远程管理过程中的信息泄漏问题。

2.7 HTTP和HTTPS

HTTPS安全超文本传输协议,它是一个安全通信通道,基于HTTP开发,用于在客户计算机和服务器之间交换信息。HTTPS使用安全套接字层(SSL)进行信息交换,简单来说,它是HTTP的安全版。

HTTPS和HTTP的区别:

- https协议需要到ca申请证书,一般免费证书很少,需要交费。

- http是超文本传输协议,信息是明文传输,https则是具有安全性的ssl加密传输协议

- http是https使用的是完全不同的连接方式,用到的端口也不一样,前者是80,后者是443

- http的连接很简单,是无状态的。

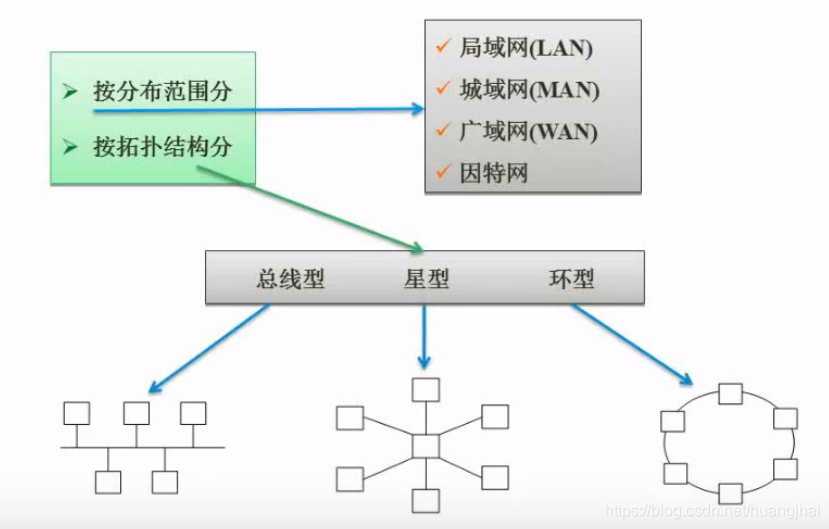

3. 网络类型与拓扑结构

网络类型按分布范围划分,分为局域网、城域网、广域网、因特网。

3.1 总线型

总线型拓扑结构是指采用单根传输线作为总线,所有工作站都共用一条总线。

总线型拓扑结构的优点是电缆长度短,布线、维护容易,便于扩充,总线中任一节点发生故障都不会造成整个网络的瘫痪,可靠性高;缺点是故障诊断、隔离困难,实时性不强。

3.2 星型

星型网络是由由一台规模较大的中央计算机与分散在各地的多台规模较小的计算机经过通信线路互连的一种计算机网络。

中央计算机作为主计算机,对信息交换、信息处理等进行控制。任何两台远程计算机之间的通信必须经过中央处理机。

3.3 环形

环形网络 是使用一个连续的环将每台设备连接在一起。它能够保证一台设备上发送的信号可以被环上其他所有的设备都看到。在简单的环形网中,网络中任何部件的损坏都将导致系统出现故障,这样将阻碍整个系统进行正常工作。而具有高级结构的环形网则在很大程度上改善了这一缺陷。 这种结构的网络形式主要应用于令牌网中,在这种网络结构中各设备是直接通过电缆来串接的,最后形成一个闭环,整个网络发送的信息就是在这个环中传递,通常把这类网络称之为"令牌环网"。

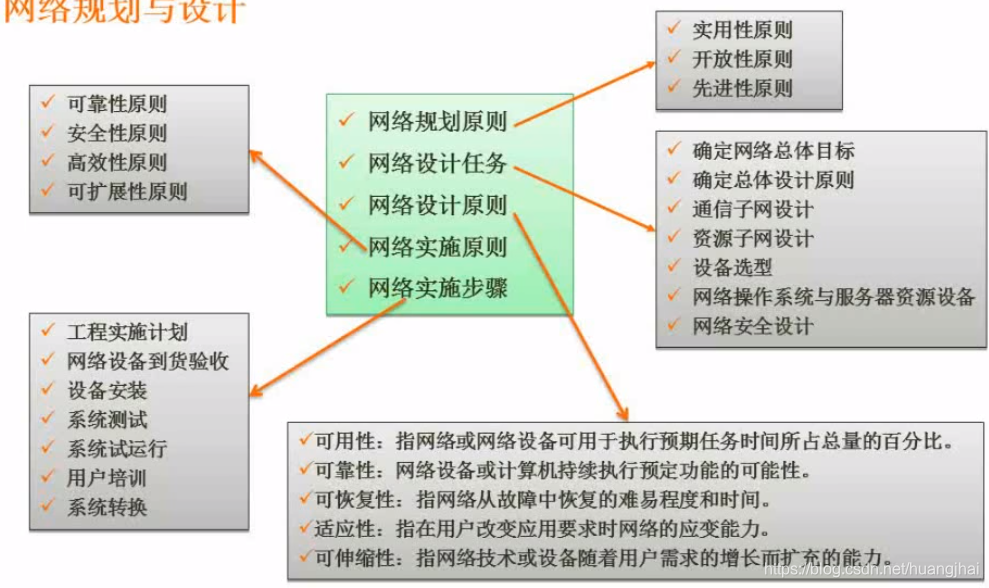

4. 网络规划与设计

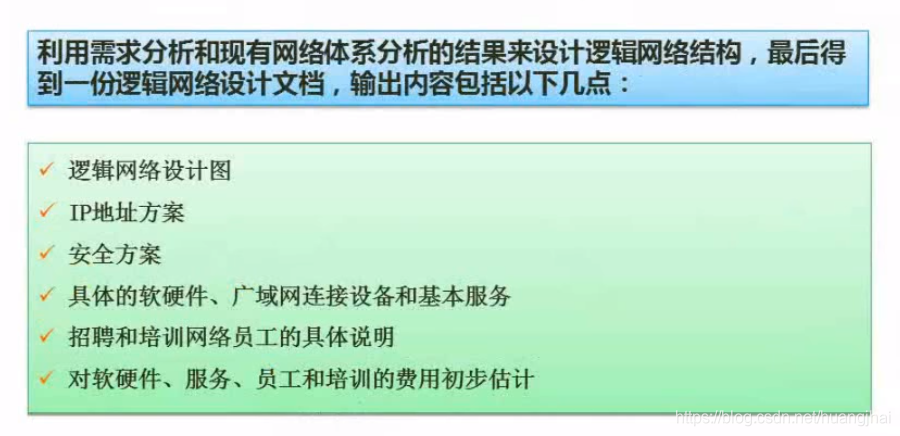

4.1 逻辑网络设计

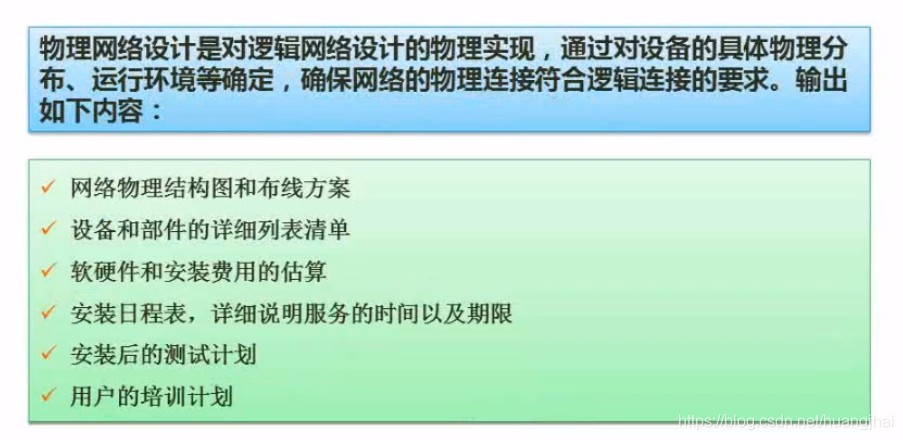

4.2 物理网络设计

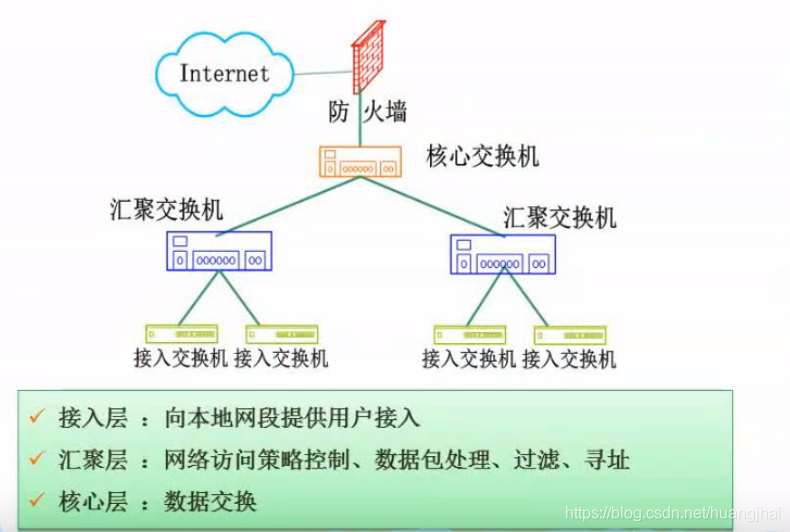

4.3 层次化网络设计

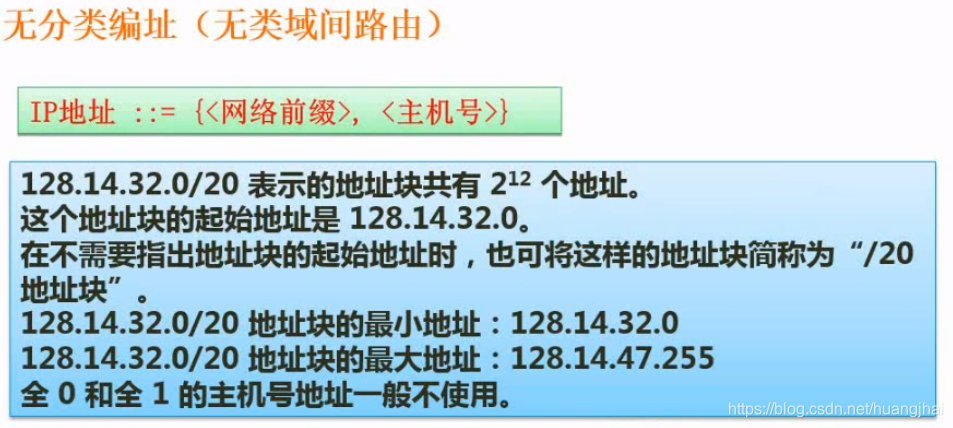

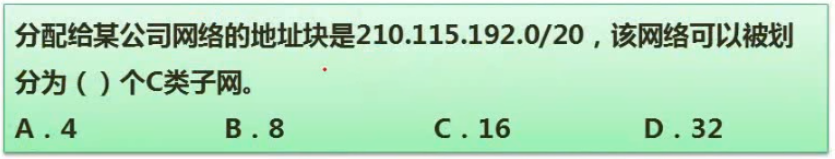

5. IP地址与子网划分

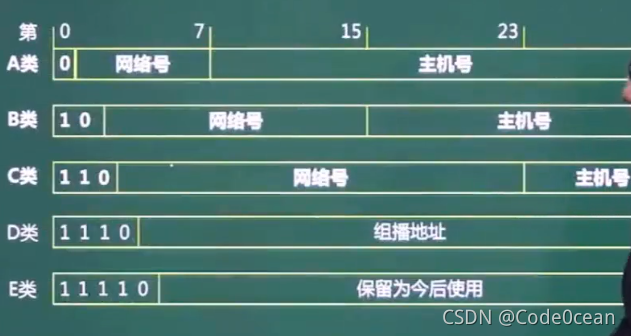

IPV4使用32位表示ip地址。

A类:开头限定为0,8位网络号,24位主机号

B类:开头限定为10,16位网络号,16位主机号.

C类:开头限定为110,24位网络号,8位主机号

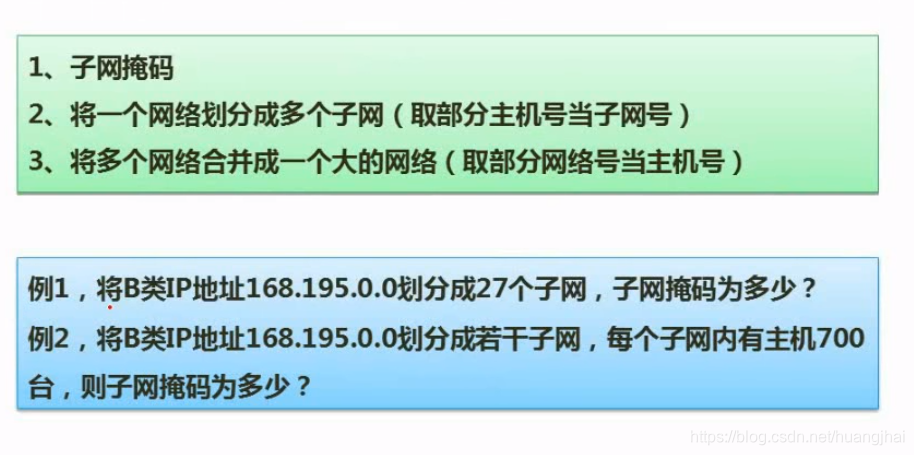

子网掩码网络号全为1,主机号全为0.

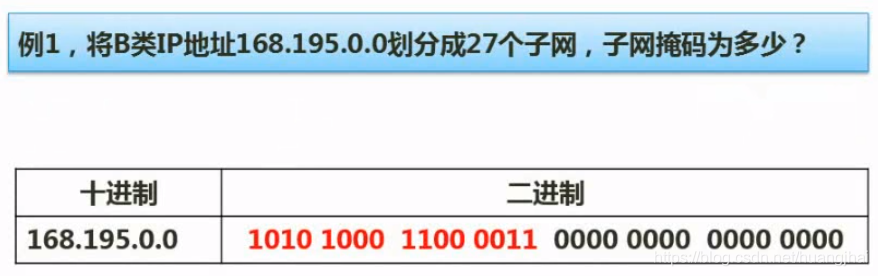

27个子网,需要借主机号5位作为网络号,得到子网掩码255.255.248.0

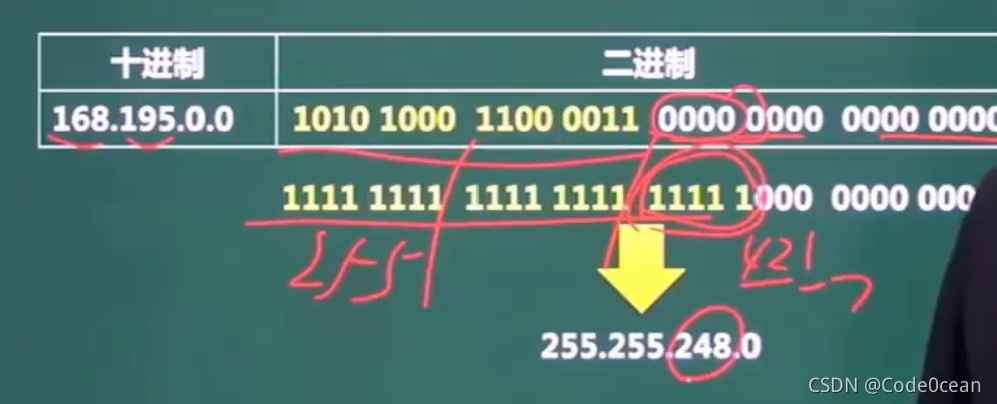

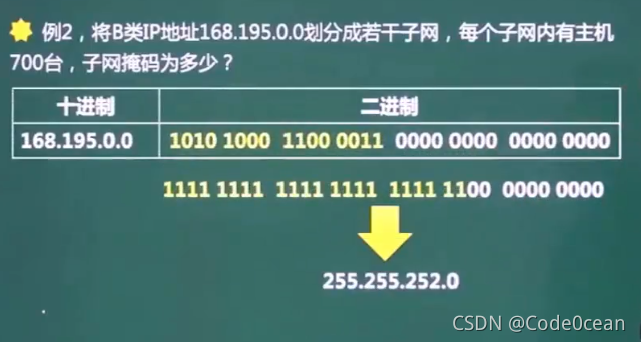

B类地址有16 位主机号 16 位网络号,每个子网有700台,主机号需要有十位来表示。主机号剩余的6位用作网络号。

具体讲解:https://www.bilibili.com/video/BV1rW411j7e7?p=64

特殊含义的IP地址如下:

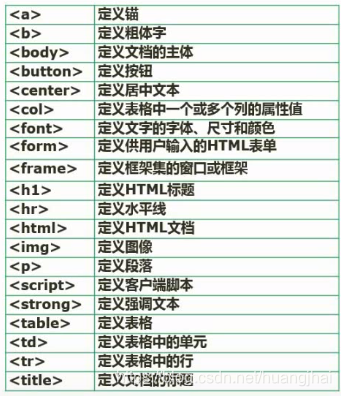

6. HTML

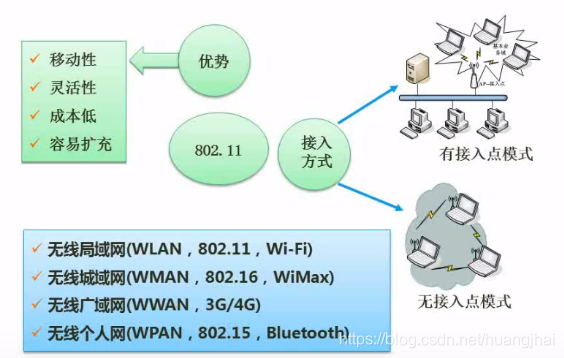

7. 无线网

蓝牙的通信距离最短

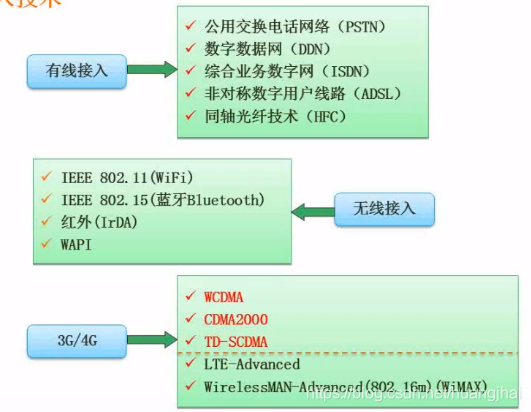

8. 网络接入技术

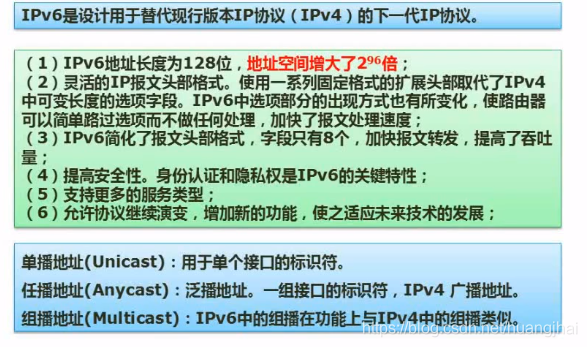

9. IPV6

IPV6时IPV4的2^96倍。

因为IPV4的地址是32位,地址空间2^32,而IPV6的地址是128位,地址空间2 ^ 128。

10. 网络相关常见命令

ipconfig:显示简要信息

ipconfig/all:显示详细信息,可查看DHCP服务是否已启动

ipconfig/renew:更新所有适配器

ipconfig/release:释放所有匹配的连接。

11. 网络安全

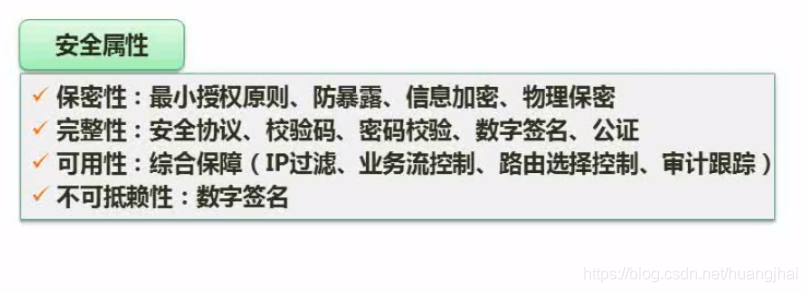

11.1 信息系统安全属性

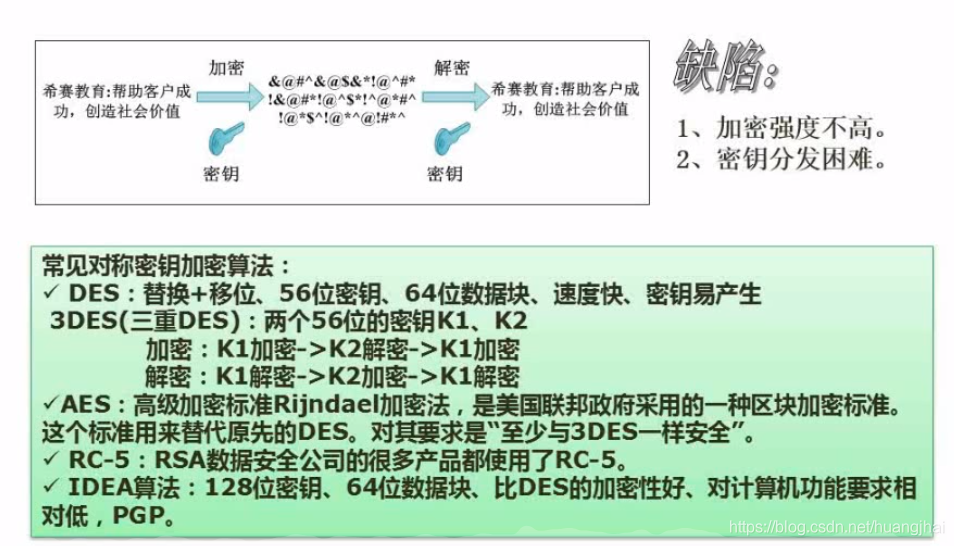

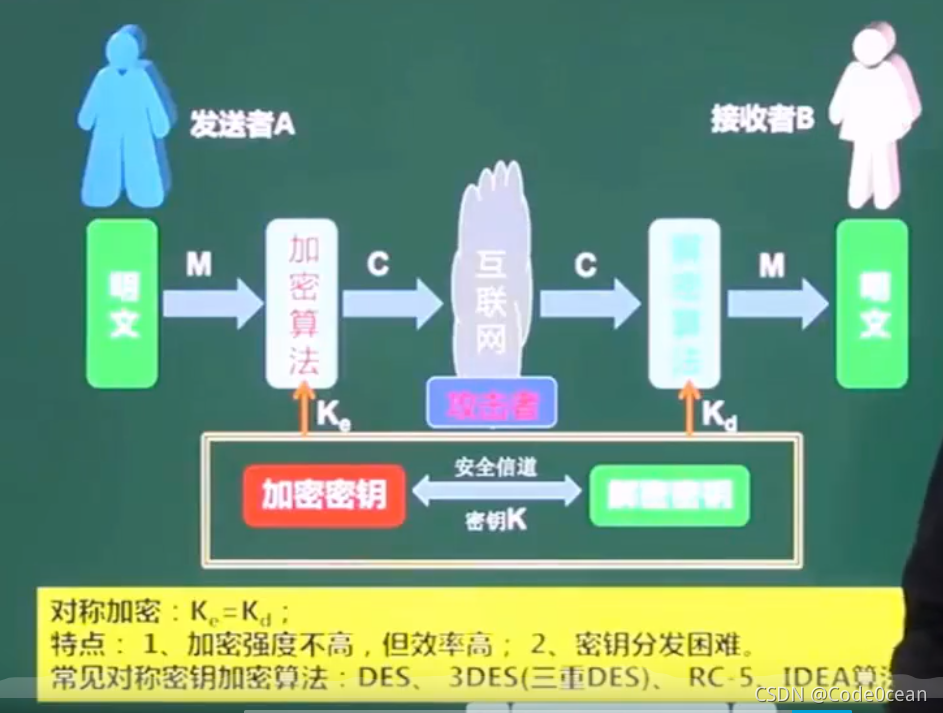

11.2 对称加密技术

常见的对称加密算法有:DES,3DES,RC-5,IDEA,AES。

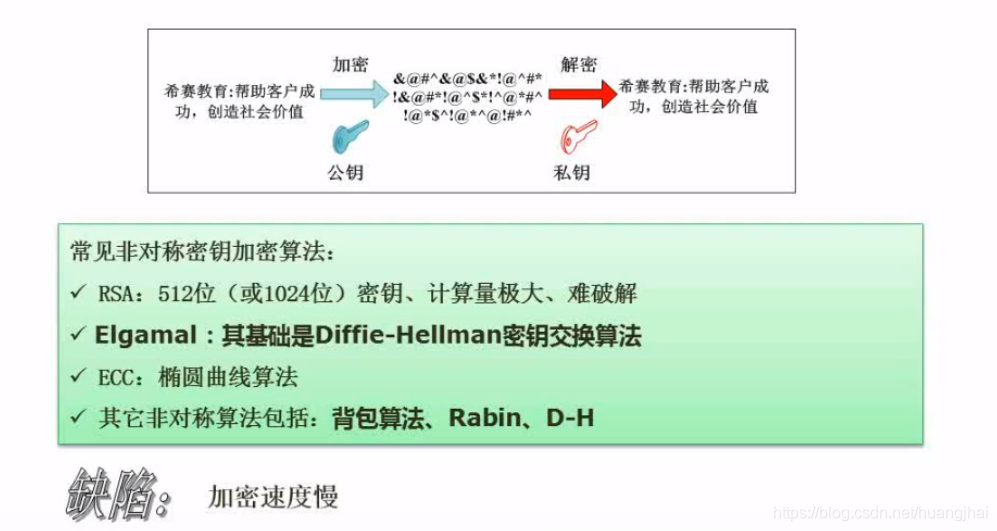

11.3 非对称加密技术

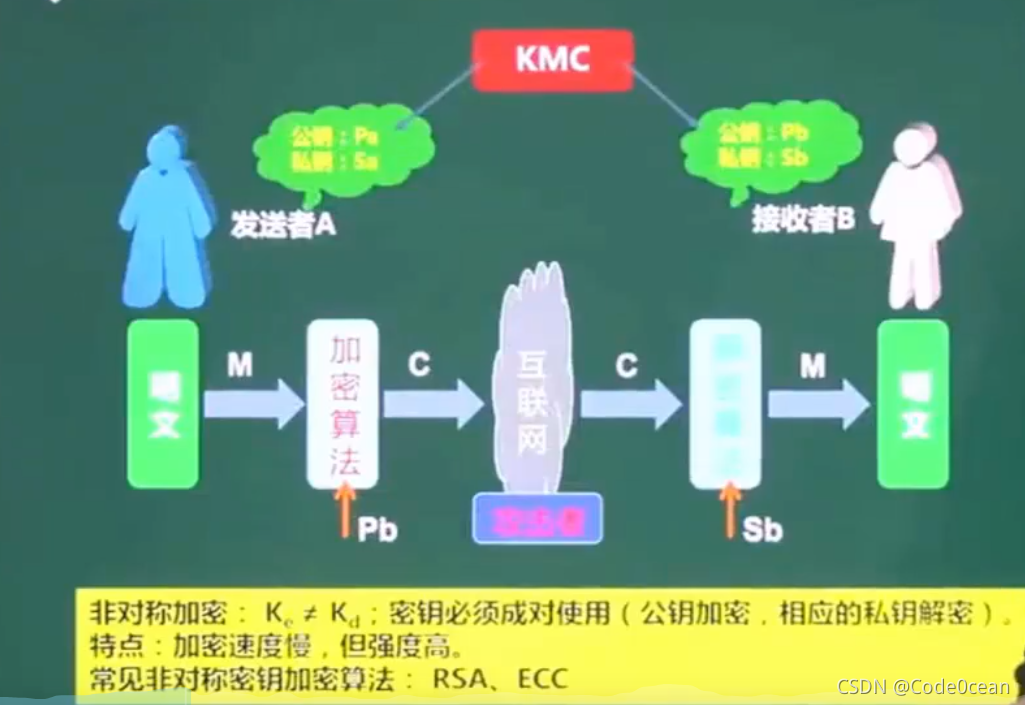

非对称加密算法也成为公开密钥加密算法,是指加密密钥和解密密钥完全不同,其中一个为公钥,另一个为私钥,并且不可能从任何一个推导另一个,常见的非对称加密算法有:ECC,DSA,RSA。

发送者A给接收者B发送信息,需要使用接收者b的公钥Pb进行加密,接收者B接收到后使用私钥Sb进行解密。反过来,接收者B给发送者A发送信息则要使用发送者A的公钥Pa进行加密,发送者A接收到内容后使用私钥Sa解密。

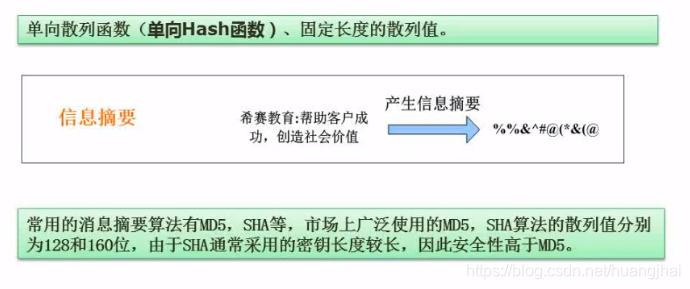

11.4 信息摘要

- MD5

MD5信息摘要算法,一种被广泛使用的密码散列函数,可以产生出一个128位(16字节)的散列值(hash value),用于确保信息传输完整一致。MD5由美国密码学家罗纳德·李维斯特(Ronald Linn Rivest)设计,于1992年公开,用以取代MD4算法。

这套算法的程序在 RFC 1321 标准中被加以规范。1996年后该算法被证实存在弱点,可以被加以破解,对于需要高度安全性的数据,专家一般建议改用其他算法,如SHA-2 2004年,证实MD5算法无法防止碰撞(collision),因此不适用于安全性认证,如SSL公开密钥认证或是数字签名等用途。

- SHA

安全散列算法(英语:Secure Hash Algorithm,缩写为SHA)是一个密码散列函数家族,是FIPS所认证的安全散列算法。能计算出一个数字消息所对应到的,长度固定的字符串(又称消息摘要)的算法。且若输入的消息不同,它们对应到不同字符串的机率很高。

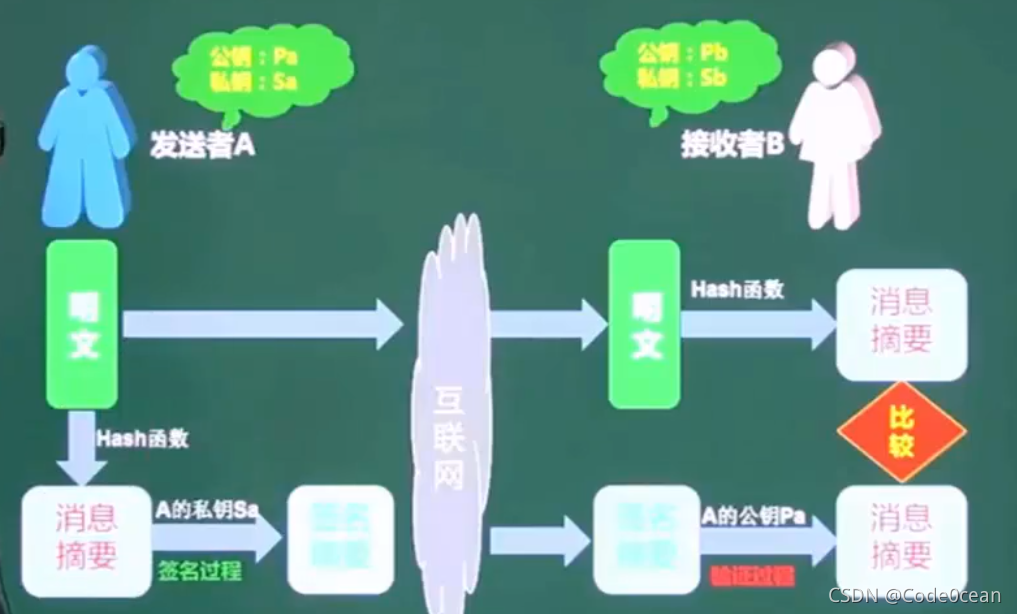

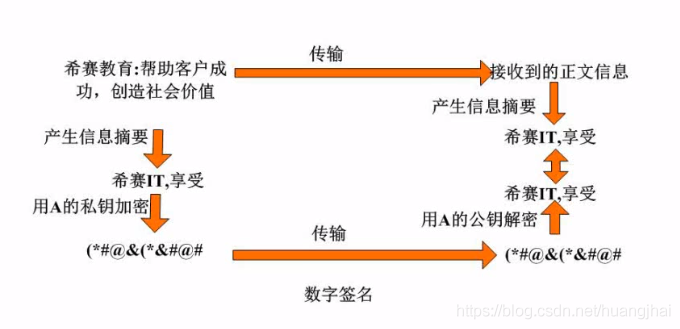

11.5 数字签名

数字签名(又称公钥数字签名)是只有信息的发送者才能产生的别人无法伪造的一段数字串,这段数字串同时也是对信息的发送者发送信息真实性的一个有效证明。它是一种类似写在纸上的普通的物理签名,但是在使用了公钥加密领域的技术来实现的,用于鉴别数字信息的方法。一套数字签名通常定义两种互补的运算,一个用于签名,另一个用于验证。数字签名是非对称密钥加密技术与数字摘要技术的应用

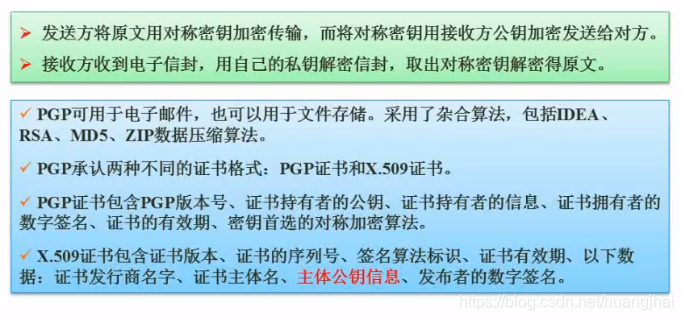

11.6 数据信封与PGP

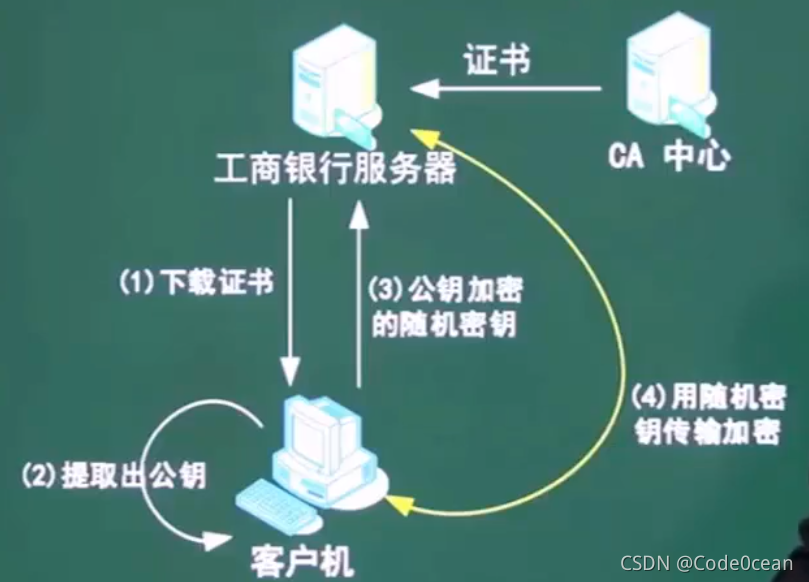

11.7 数字证书

网站向CA申请了数字证书,用户通过验证数字证书进而验证网站的合法性,它可以使用CA的公钥对该证书上的CA签名进行验证,如果通过验证,则说明该证书是由CA签发的。

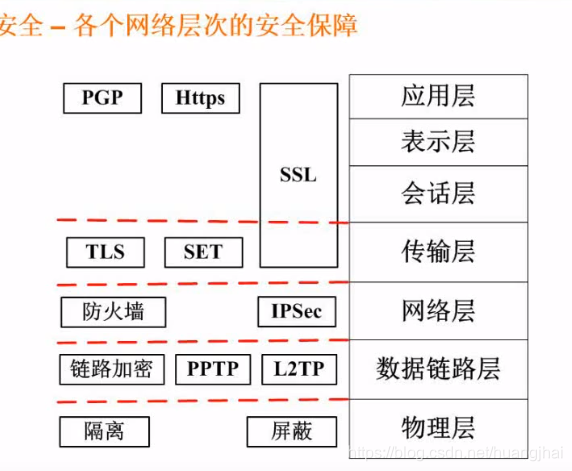

11.8 各个网络层次的安全保障

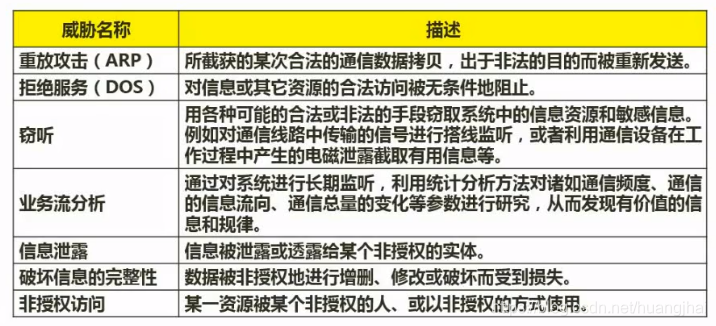

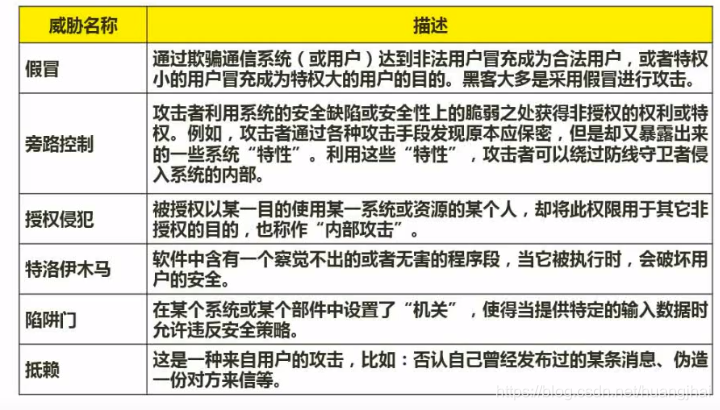

11.9 网络威胁与进攻

重放攻击

所谓重放攻击就是攻击者发送一个目的主机已接受过的包,来达到欺骗系统的目的,主要用于身份认证过程。

为了抵御重放攻击,在身份认证时可以采用时间戳的方式。

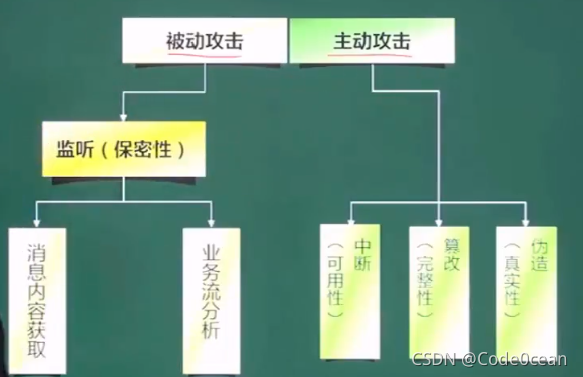

主动和被动攻击

主动攻击包括有拒绝服务工具、会话拦截、修改数据命令等操作。

被动攻击:系统干涉

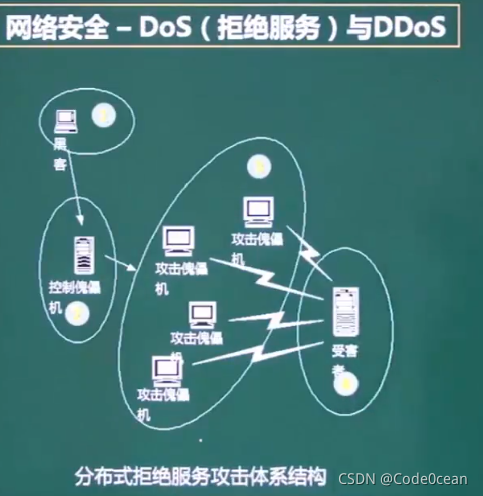

DoS拒绝服务和DDoS分布式拒绝服务

-

DoS, Denial of Service, 拒绝服务,一种常用来使服务器或网络瘫痪的网络攻击手段。

-

DDoS, Distributed Denial of Service, 分布式拒绝服务攻击,亦称作洪水攻击。

顾名思义,即是利用网络上已被攻陷的电脑作为“僵尸”,向某一特定的目标电脑发动密集式的“拒绝服务”要求,用以把目标电脑的网络资源及系统资源耗尽,使之无法向真正正常请求的用户提供服务。黑客通过将一个个“丧尸”或者称为“肉鸡”组成僵尸网络(即Botnet),就可以发动大规模DDoS或SYN洪水网络攻击,或者将“丧尸”们组到一起进行带有利益的刷网站流量、Email垃圾邮件群发,瘫痪预定目标,使雇主达到攻击竞争对手为目的的商业活动等。

漏洞扫描

漏洞扫描是基于漏洞数据库,通过扫描等手段对制定的远程或者本地计算机系统的安全脆弱性进行检测,发现可利用漏洞的安全检测(渗透攻击)行为。漏洞扫描技术是一类重要的网络安全技术。它和防火墙、入侵检测系统相互配合,能够有效提高网络的安全性。

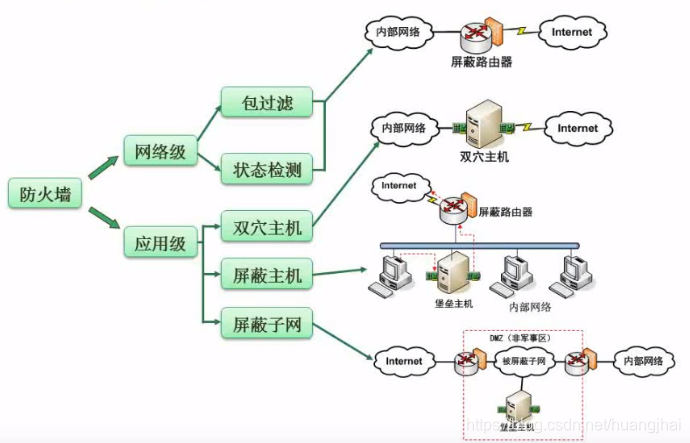

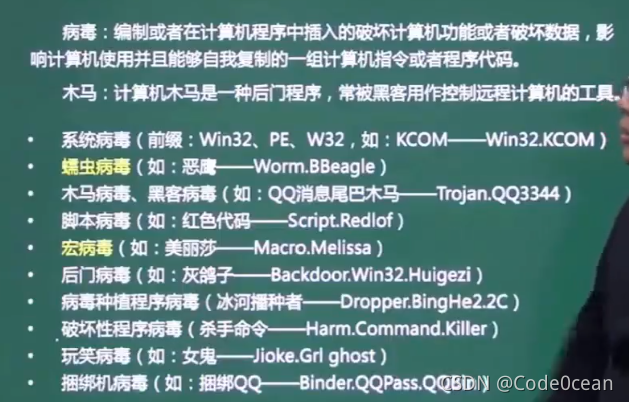

11.10 防火墙与常见病毒

防火墙最基本的功能就是控制在计算机网络中,不同信任程度区域间传送的数据流,防火墙对流经它的网络通信进行扫描,这样能够过滤掉一些攻击,以免在目标计算机上被执行。

防火墙还可以关闭不使用的端口,隐藏内部细节,所有的访问都经过防火墙,防火墙就能记录下这些访问并做出日志记录,同时也能够提供网络使用情况的统计数据。

-

包过滤防火墙:通过检查每个数据包的源地址、源端口、目标地址、目标端口和协议状态等因素,确定是否允许该数据表通过

-

应用级防火墙:在应用层上实现协议过滤和转发功能,针对特别的网络应用协议制定数据过滤规则。

-

数据库防火墙:针对关系型数据库保护需求应运而生的一种数据库安全主动防御技术,数据库防火墙部署于应用服务器和数据库之间。

-

Web防火墙:Web应用防火墙是入侵检测系统,Web应用防火墙是应用级网站的安全综合解决方案。

笔记总结来自:软件设计师考试教程