- 其他漏洞

- CSRF

- CSRF攻击:攻击者盗用了你的身份,以你的名义进行某些非法操作。CSRF能够使用你的账户发送邮件,获取你的敏感信息,甚至盗走你的财产。

- CSRF攻击场景(GET)

- CSRF 攻击是黑客借助受害者的Cookie骗取服务器的信任,但是黑客并不能获取到Cookie,也看不到Cookie的内容。另外,由于浏览器同源策略的限制,黑客无法从返回的结果中得到任何东西,CSRF所能做的就是给服务器发送请求.

- CSRF攻击场景(POST)

- 使用 POST方式接收数据一样阻挡不了CSRF攻击,只不过是增加了构造URL的难度而已。

- 检测CSRF漏洞

- 手工检测

- CSRF只能通过用户的正规操作进行攻击,实际土就是劫持用户操作。

- 预防跨站请求伪造

- 二次确认

- Token认证

- 在使用Token 防御 CSRF时,详细步骤如下

- 逻辑错误漏洞

- 挖掘逻辑漏洞

- 操作步骤

- ①发现网站所提供的功能模块。比如:修改密码、找回密码、修改个人资料等功能。

- 针对具体的功能确定业务流程,详细划分具体步骤,以购物为例介绍,购物流程如下。

- ·立刻购买,在“立刻购买”按钮旁边可以选择购买数量、购买样式等;

- 显示购买信息,在此步骤可以给卖家留言,填写购买数量、使用优惠券、匿名购买、找人代付等;

- ③拦截HTTP/HTTPS 请求,分析其参数项的含义;④修改参数值,尝试触发逻辑漏洞;

- 绕过授权验证

- 水平越权

- 水平越权就是相同级别(权限)的用户或者同一角色的不同用户之间,可以越权访问、修改或者删除的非法操作。如果出现此类漏洞,那么将可能会造成大批量数据泄露,严重的甚至会造成用户信息被恶意篡改。

- 密码找回逻辑漏洞

- 为了防止用户遗忘密码,大多数网站都提供了找回密码功能。常见的找回密码方式有:邮箱找回密码、根据密码保护问题找回密码、根据手机号码找回密码等。虽然这些方式都可以找回密码,但实现方式各不相同。无论是哪种密码找回方式,在找回密码时,除了自己的用户密码,如果还能找回其他用户的密码,就存在密码找回漏洞。

- 支付逻辑漏洞

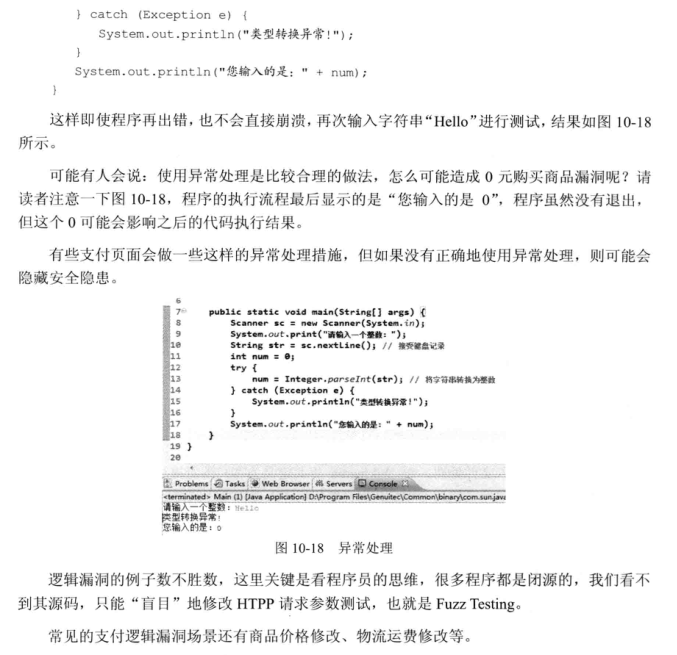

- 0元购买商品

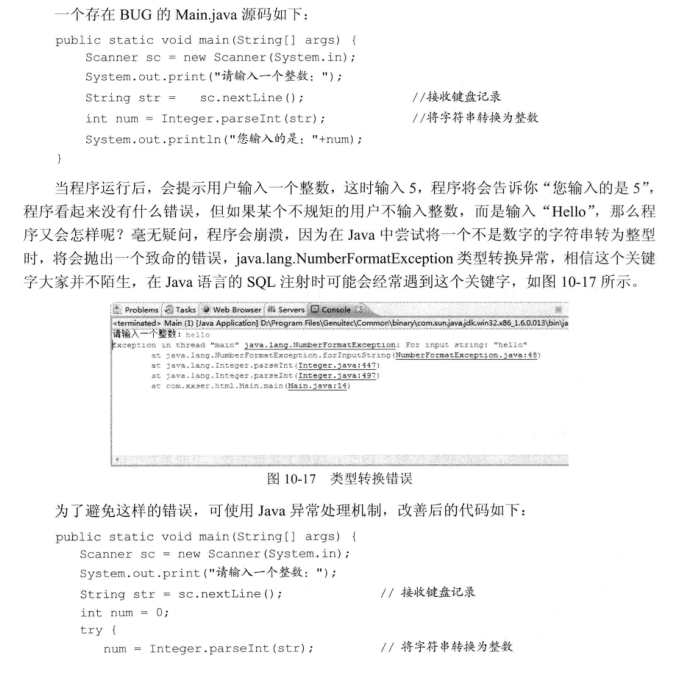

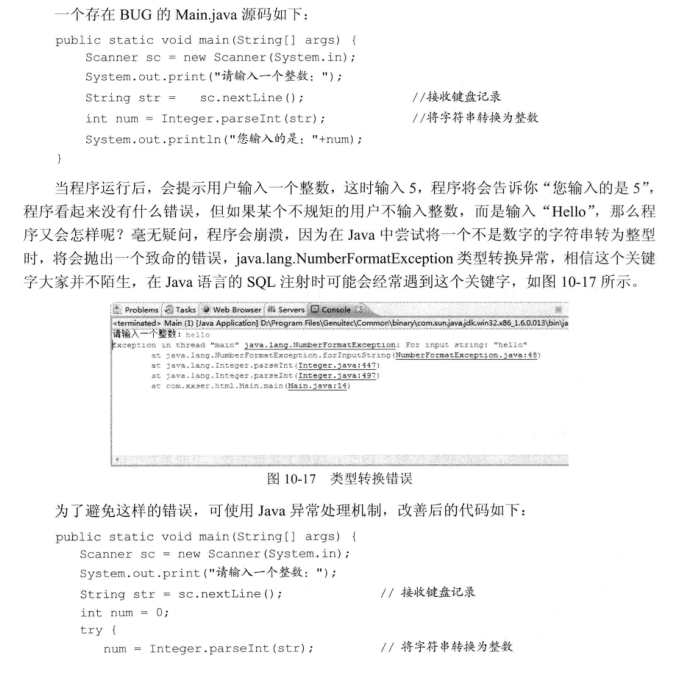

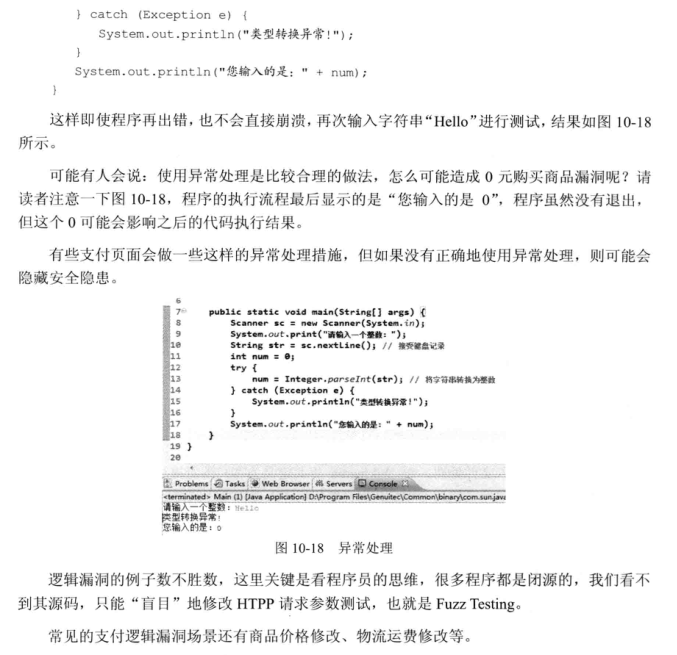

- 至今,大多数脚本语言都会支持异常处理机制,而异常处理机制有哪些好处呢?比如,我们的程序正在读取数据库,这时突然断网了,程序无法控制网络是否畅通,如果没有正确处理,则会产生致命的错误,可能程序都会因此而崩溃,而有了异常处理机制后,程序员可以将关键性的代码、可能会出现异常的代码块使用异常处理机制处理,即使这块代码真的出了问题,程序也不会因此问题而使整个软件崩溃,这就是异常处理。

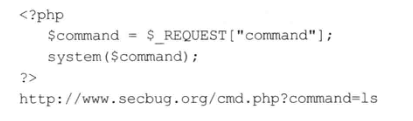

- 代码注入

- 对于代码注入(Code injection),OWASP将其定义为在客户端提交的代码在服务器端接收后当作动态代码或嵌入文件处理。而Wikipedia 将其定义为客户端所提交的数据未经检查就让Web 服务器去执行,这个范围比 OWASP定义的代码注入范围要广阔得多。

- 代码注入漏洞

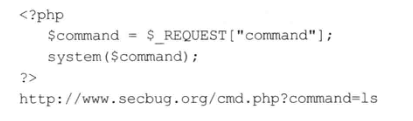

- OS命令执行

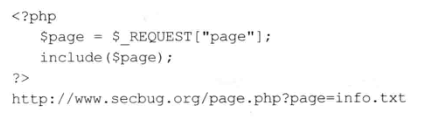

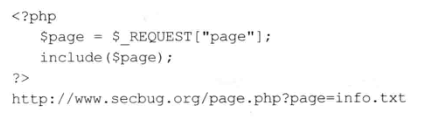

- 文件包含

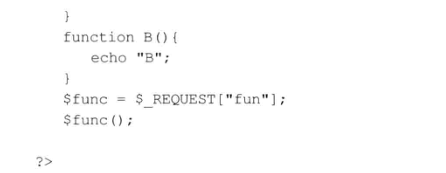

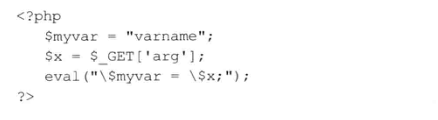

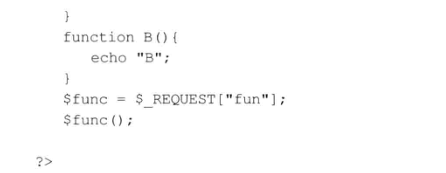

- 动态函数调用

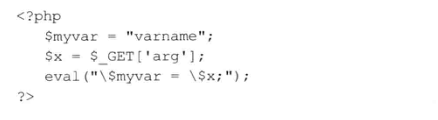

- 代码执行

- XML注入

- XML是The Extensible Markup Language(可扩展标识语言)的简写。XML最初设计的目的是弥补HTML的不足,后来逐渐用于网络数据的转换和描述。XML的设计宗旨是传输数据,而非显示数据。

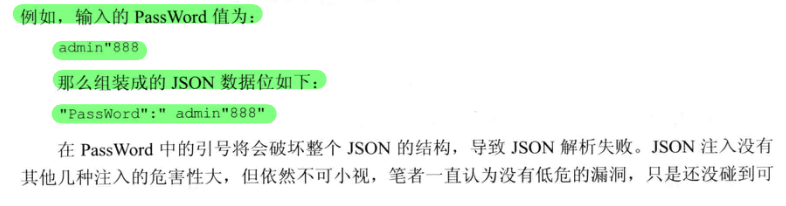

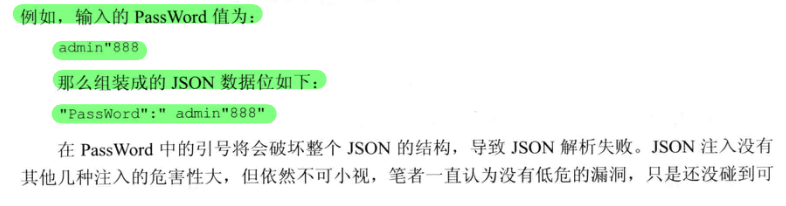

- JSON注入

- JSON可以将JavaScript中的对象转换为字符串,然后在函数、网络之间传递这个字符串。

- URL跳转与钓鱼

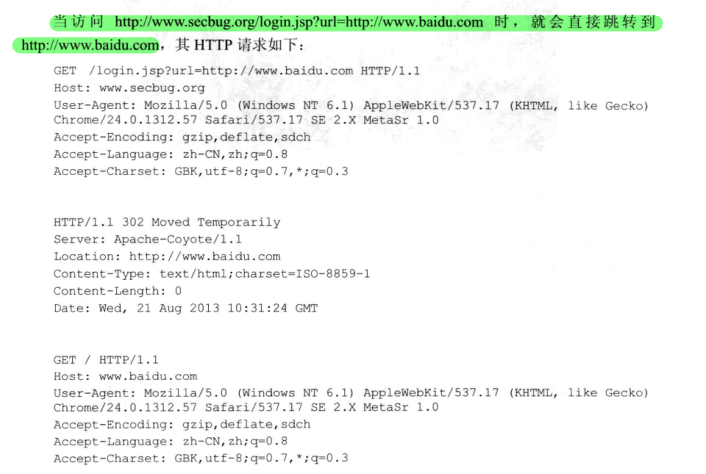

- URL跳转

- 客户端跳转

- 客户端跳转也被称为URL重定向,用户浏览器的地址栏URL会有明显的变化

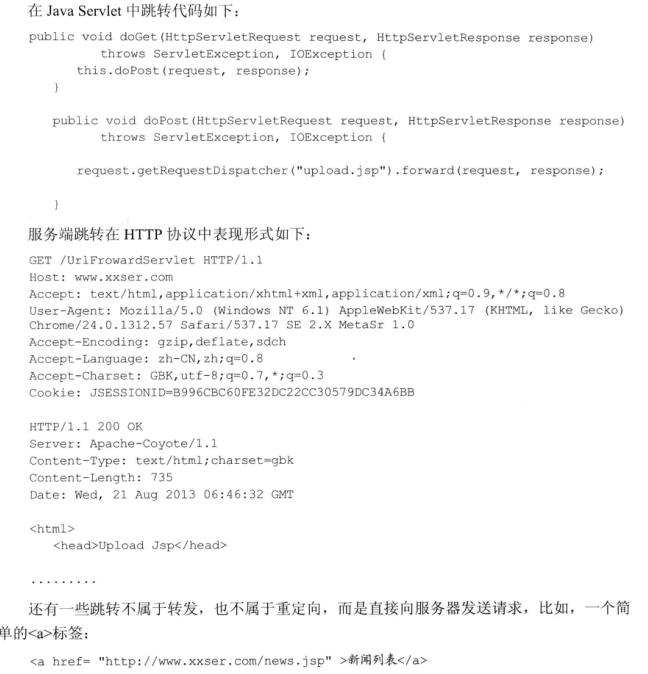

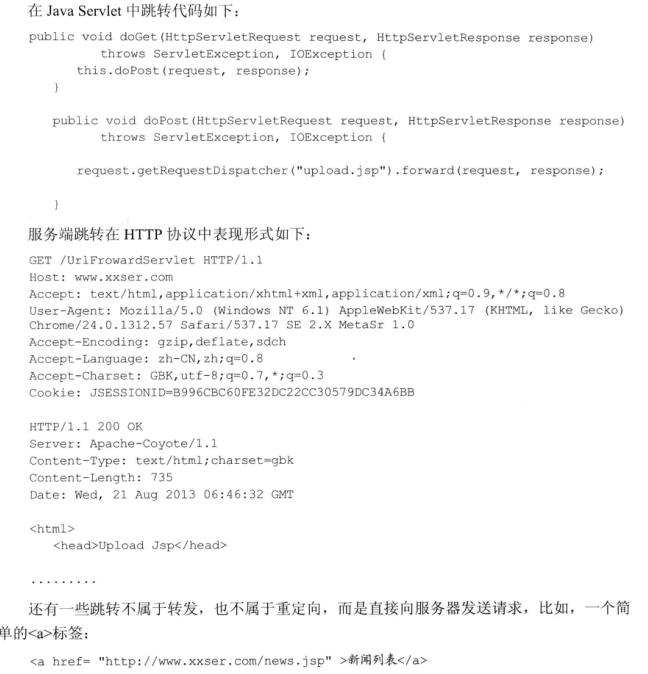

- 服务器端跳转

- 服务器端跳转也称为URL转发,服务器端跳转时,用户浏览的地址栏URL是不会变化的

|