MISC-BUUCTF-easycap

注意:得到的 flag 请包上 flag{} 提交

【1】下载附件,并解压:

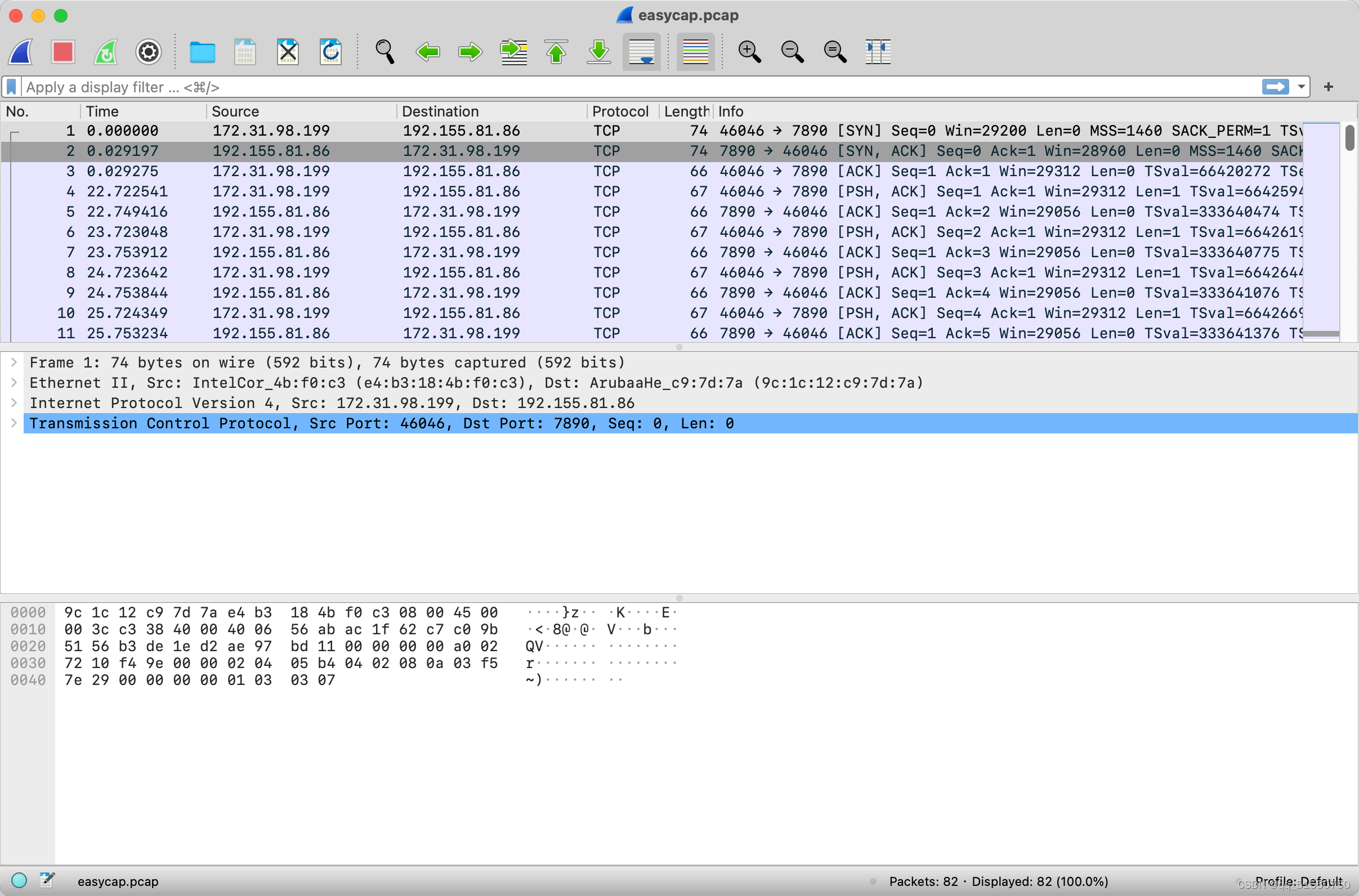

.pcap文件需要用Wireshark打开

【2】Wireshark打开easycap.pcap文件:

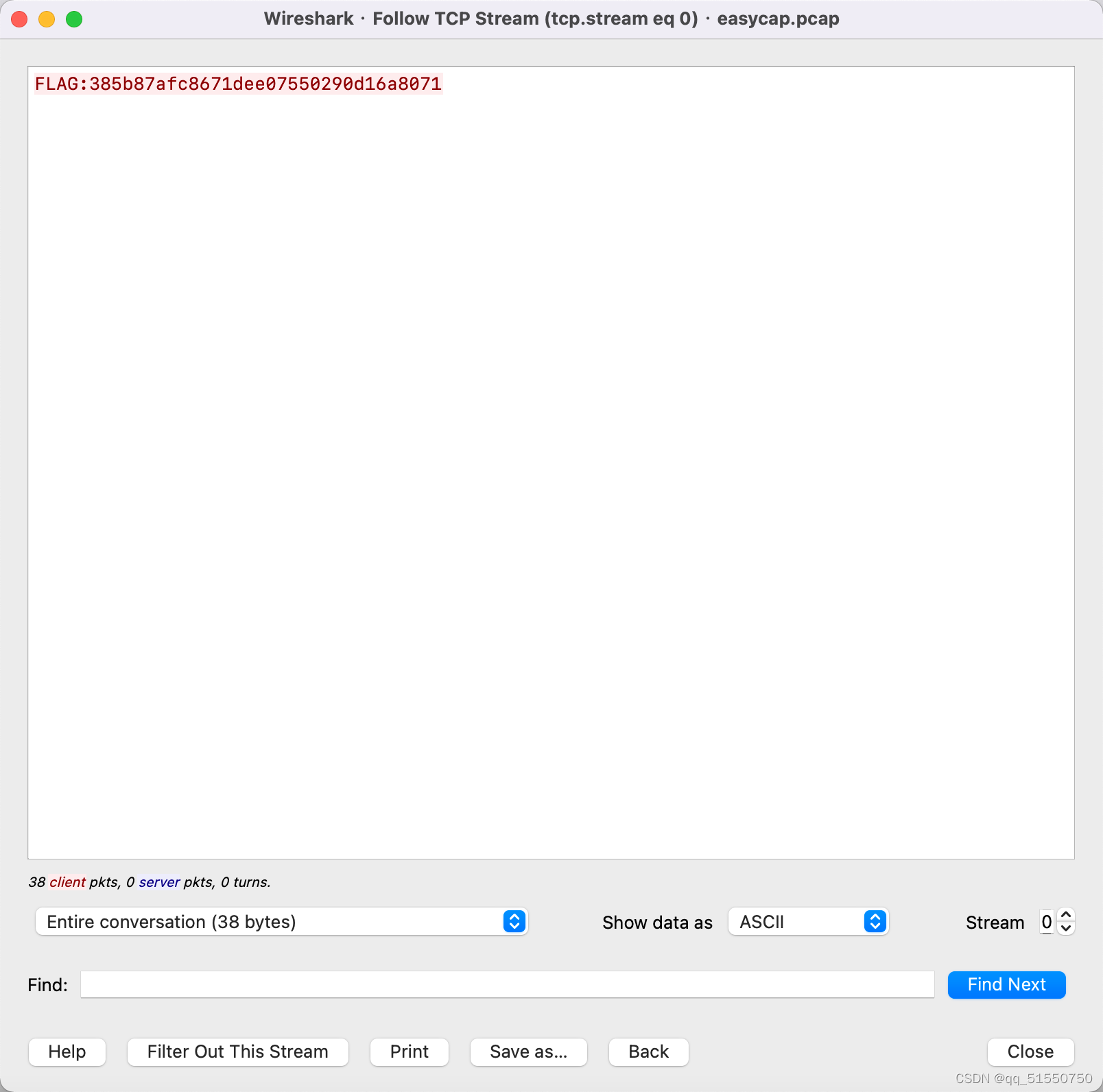

随便某一行,右键,follow-- TCP stream—出现flag:

flag{385b87afc8671dee07550290d16a8071}

easycap总结

Wireshark右键 跟踪TCP流

MISC-BUUCTF-隐藏的钥匙

路飞一行人千辛万苦来到了伟大航道的终点,找到了传说中的One piece,但是需要钥匙才能打开One

Piece大门,钥匙就隐藏在下面的图片中,聪明的你能帮路飞拿到钥匙,打开One Piece的大门吗? 注意:得到的 flag 请包上flag{} 提交

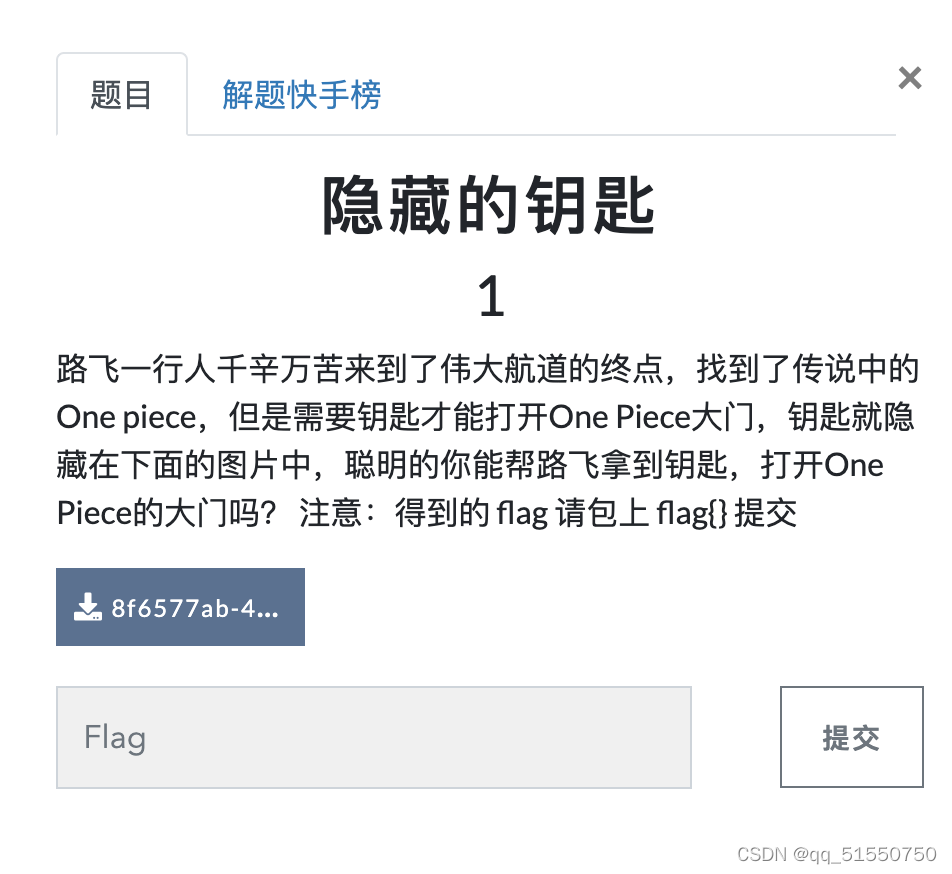

【1】下载附件并解压:

隐藏的钥匙.jpg

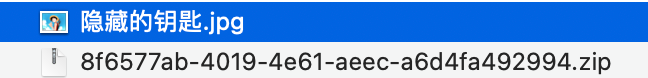

【2】binwalk分析:

这张图片藏了两张图片,尝试使用dd命令分离

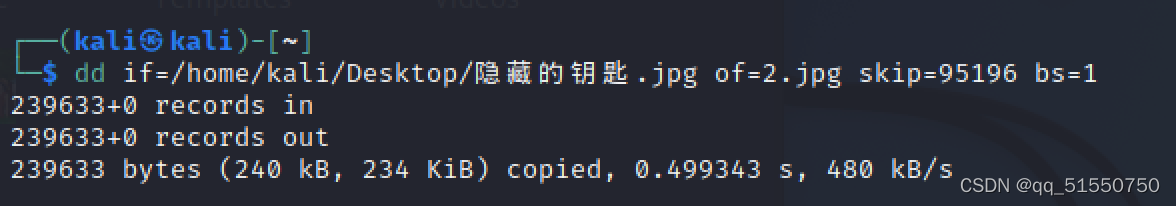

【3】dd命令分离出第二章图片:

dd命令格式:

dd if=原图片名称 of=分离出的 图片名称(自己命名) skip=偏移量(本题是95196) bs=1

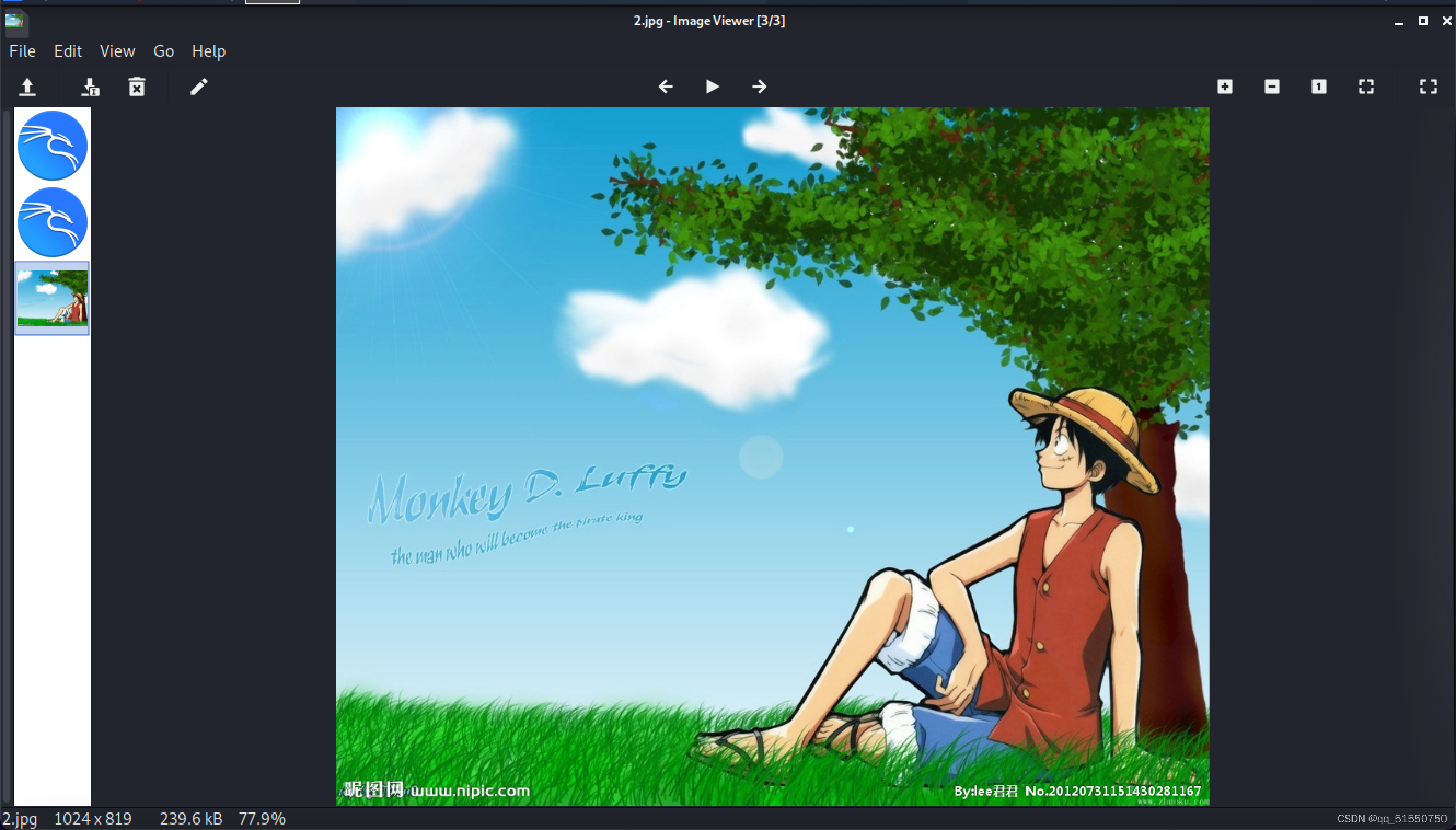

分离出的第二张图片2.jpg

看到右下角

如果尝试flag{20120731151430281167},不成功

然后又去stegsolve和winhex尝试了,这张分离出来的图片怎么都没有flag,考虑原来那张图片有没有flag

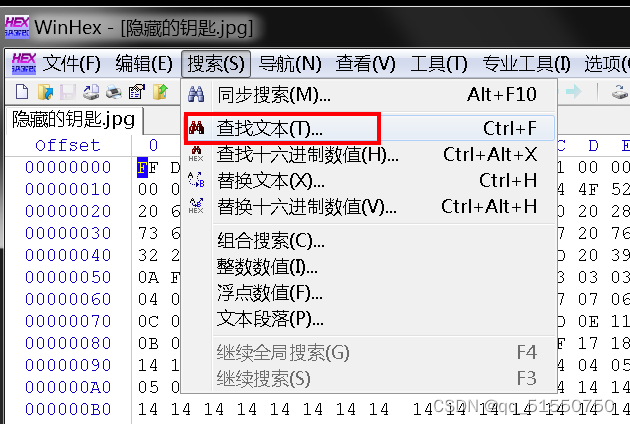

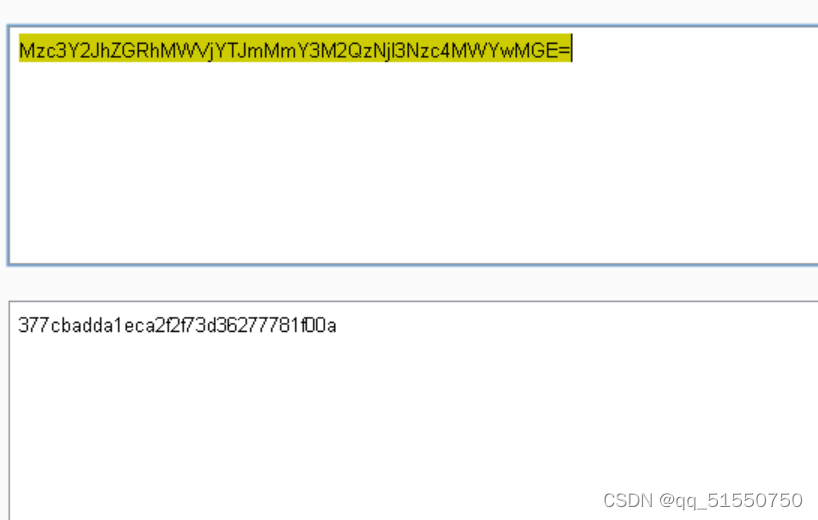

原先那张隐秘的图片.jpg用winhex打开:

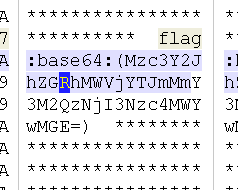

直接找到了flag

要用base64解码

尝试flag{377cbadda1eca2f2f73d36277781f00a}

隐藏的钥匙–题目–总结

原来就是很简单的下载的图片直接扔到winhex中,被我搞复杂了,下次还是要先用winhex看一下有没有flag的可能性