无线加密技术概述

随着信息技术的不断发展,人们对通信的要求也在不断提升。近年来,由于无线局域网(Wireless LAN)可以提供灵活方便的网络接入而倍受各厂商和众多消费者的青睐。越来越多的机场、餐厅、酒吧都可提供无线接入互联网的服务。使用者只要持有配备WLAN上网卡的笔记本电脑、PDA等移动终端,就可以随时随地地获取信息,实现移动办公。与此同时,保证WLAN的安全性也就成了这项技术的焦点

加密算法

- WEP加密:最早期的加密,十分容易破解

- tkip的加密算法:增加了key的生成、管理及传递的机制,不再是全网用户共享密钥,而是每个用户使用独立的key,并且通过安全的传递方法(四次握手)来传递用户数据所使用的key。使用Michael来实现MIC(消息完整性校验)

- ccmp的加密算法

采用AES的加密算法,比RC4的保密性好,但是需要升级硬件。

与TKIP使用相同的密钥分发和管理机制,使用128bit密钥。

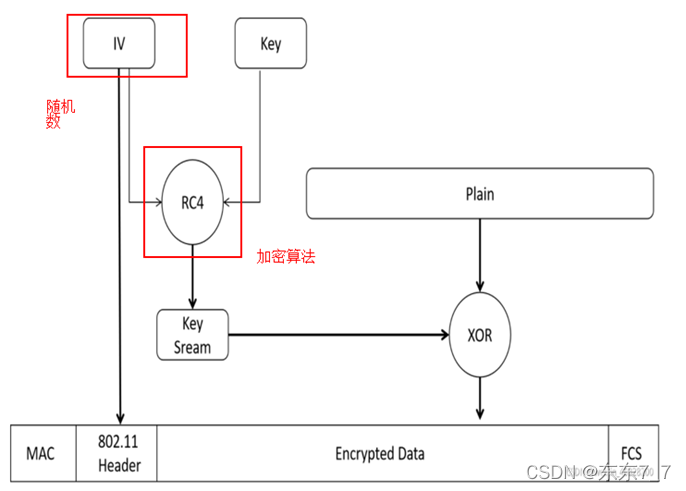

其实加密就是将一个密钥和一种加密算法形成密文,图中的Key即是WEP加密的密钥,IV是初始向量,主要是为了防止相同的明文加密成相同的密文,增强加密的安全性而生成的一串随机数,IV和Key可以通过RC4算法生成密钥流,密钥流和明文采用逐比特异或的方式,生成密文流,之后将IV和密文放入报文中传输。

加密方式

- 最早的使用的是wep(有线等效加密,2003 wpa出现迅速被淘汰)

WPA 标准作出了一些重大变革,其中包括消息完整性检查(确定接入点和客户端之间传输的数据包是否被攻击者捕获或改变),和临时密钥完整性协议(TKIP) - WPA2 标准于2006年正式被 WPA2 取代。 WPA 和 WPA2 之间最显着的变化之一是强制使用 AES 算法和引入 CCMP (计数器模式密码块链消息完整码协议)替代 TKIP

- 2017年WIFI联盟推出了WPA3,他的特征是保护公共/开放WiFi网络,正向加密,对抗Brute-Force(暴力破解),具有192位加密功能的WPA3-Enterprise。他的关键技术中改变了认证流程,使用SAE的认证方式,同时他禁止了wps这个风险很高的连接方式

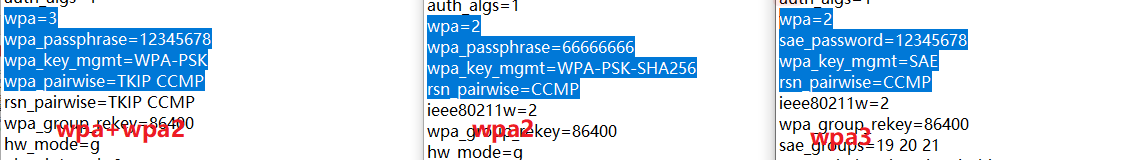

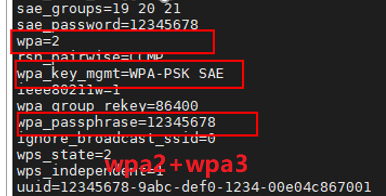

Hostapd配置方式

在hostapd中配置为四个字段

- wpa字段,主要规定加密方式

- wpa_key_mgmt,为认证方式

- wpa_passphrase为wpa的密码,sae_password为wpa3的密码

- rsn_pairwise,为加密算法

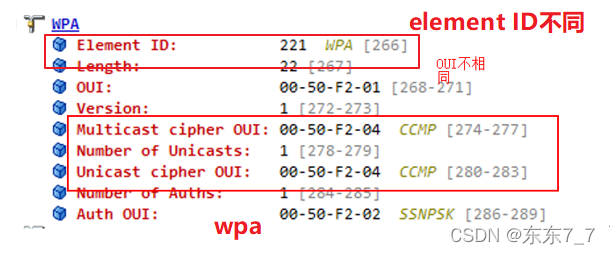

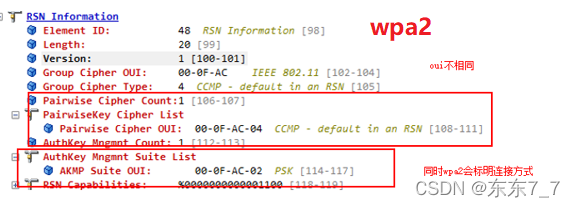

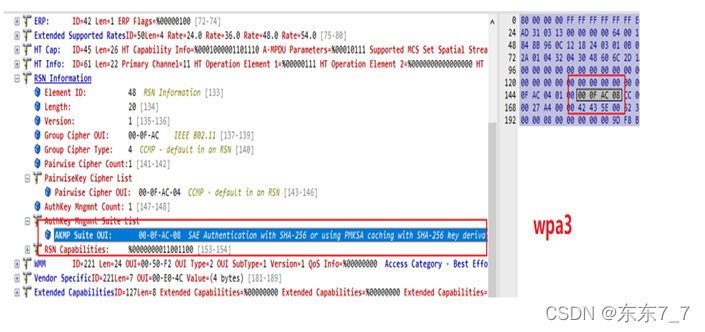

加密报文==》beacon

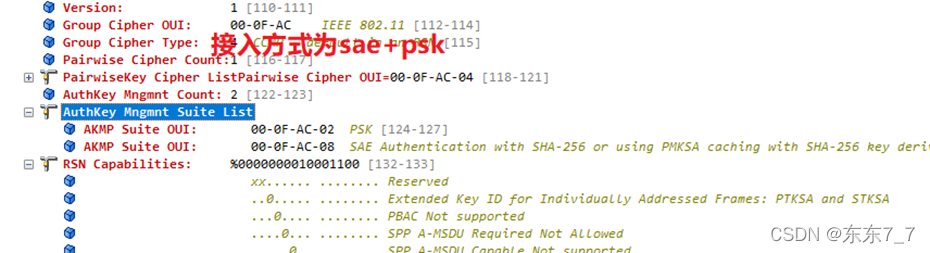

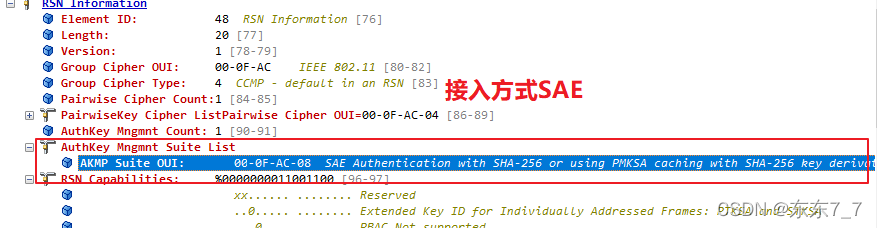

前部分是密码锁集合选项(cipher suite selector) 长度为四个字节,由厂商的 OUl (Group cipher OUI)以及代表密码锁的编号(Group cipher type)所组成。802.11i所使用的 OUI 为00-OF-AC,为 802.11工作小组所拥有。Group cipher type=2 为TKIP,Group cipher type=4 为CCMP

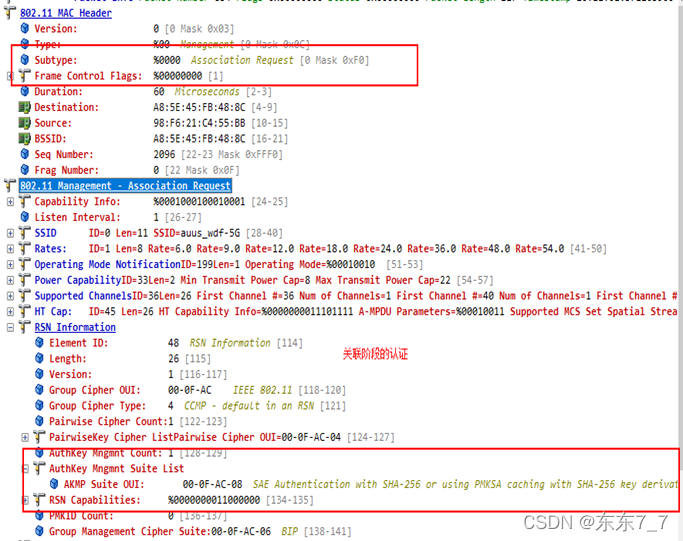

加密报文==》Association request

这个报文发生在关联阶段,是为了验证两方设备是否支持加密方式

同beacon 的格式类似,也是RSN字段

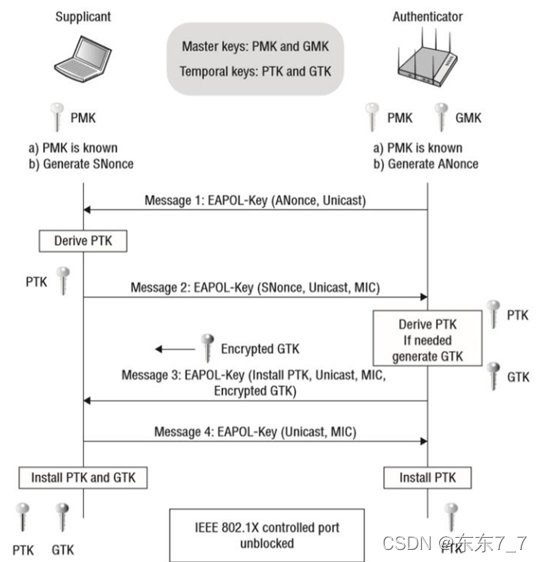

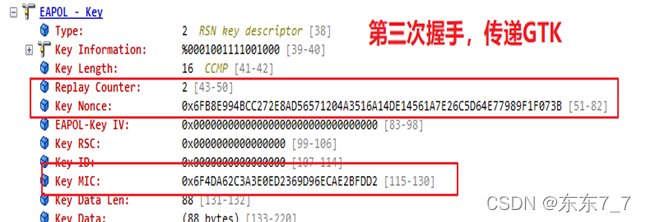

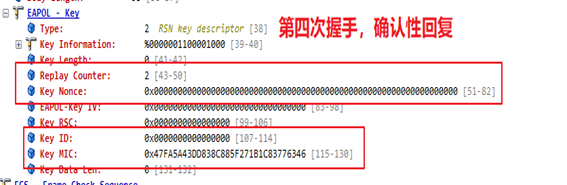

加密报文==》eapol-key

简单理解:四次握手的目的就是为了传递密钥GTK,同时计算出PTK,用来后面数据的加密

同时在第二次握手的时候会校验密码的正确性(校验PTK)

注:

PTK:四次握手后用于加密单播数据的密钥

GTK:四次握手后用于对组播和广播数据的加解密

双方完成认证以后,authenticator 的控制端口将会被打开,这样 802.11 的数据帧将能够正常通过

所有的单播数据帧将会被 PTK 保护,所有的组播数据以及广播数据将会被 GTK 保护。

每个sta的PTK都不同(因为ptk是根据ap mac sta mac ap随机数 sta随机数生成,参数和双方都有关)

所有与该AP建立关联的STA均使用相同的GTK(gtk是根据ap的随机数,mac,gmk生成,参数只和ap有关),AP用这个GTK来加密所有与它建立关联的STA的通信报文, STA则使用这个GTK来解密由AP发送的报文并检验其MIC。

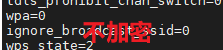

WPA3的模式

WPA3-Personal模式针对不同的网络环境提供了两种模式:

WPA3-SAE模式:仅支持SAE认证

WPA3-SAE transition模式:支持SAE和PSK认证(混合加密,wap2+wpa3)

WPA3-SAE模式特点

“对等实体同时验证(Simultaneous Authentication of Equals,简称SAE)”取代了“预共享密钥(Pre-Shared Key,简称PSK)”,提供更可靠的、基于密码的验证。WPA3-Personal通过证实密码信息,用密码进行身份验证,而不是进行密钥导出,从而为用户提供了增强的安全保护;

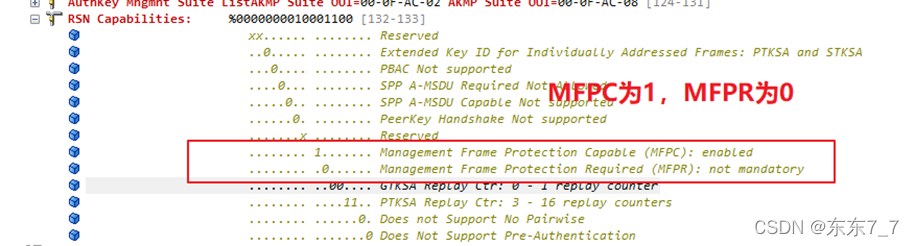

要求AP和客户端支持PMF(管理帧保护),RSN IE中的必须支持管理帧保护(Management Frame Protection Required)”位=1

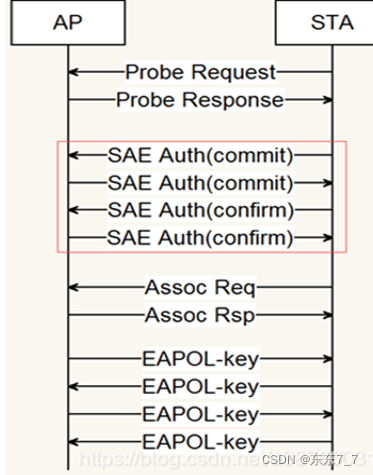

WPA3-SAE的认证流程

WPA3—sae修改了认证的流程,变为了4次交互

Commit:提供计算PMK需要的素材

Confirm:确认和验证双方的计算结果

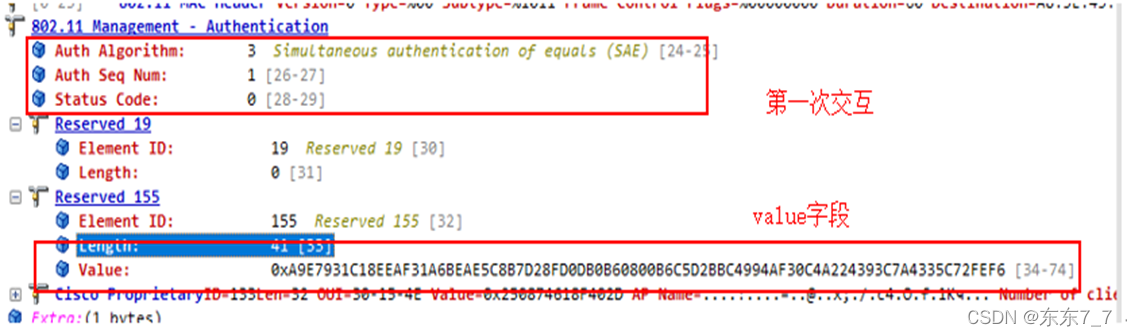

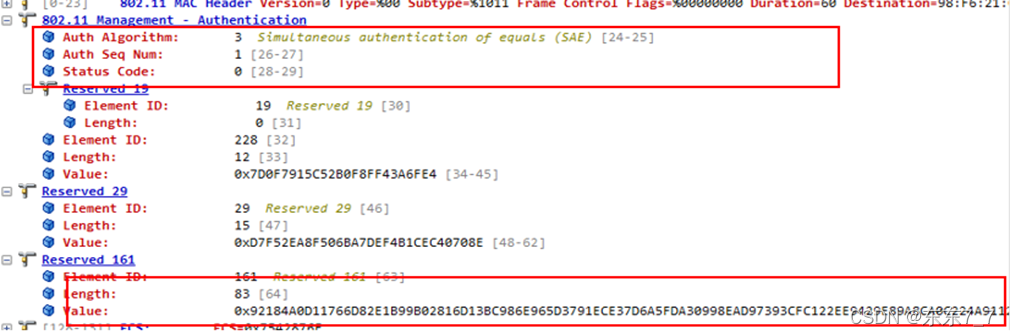

1)STA->AP Auth commit Message

手机将生成的PMK需要信息,通过SAE auth commit Message中的value字段传送给热点网络,热点网络结合接收到手机的信息生成PMK和KCK。如下图所示。

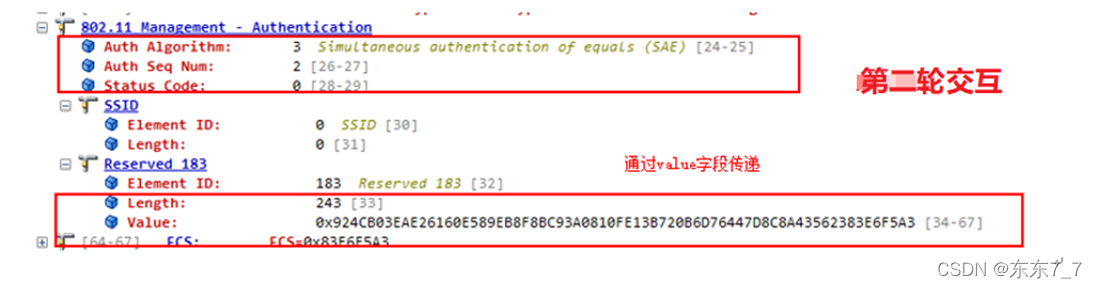

2)AP->STA Auth commit Message

热点网络通过SAE Auth commit message响应连接手机发送的SAE Auth commit message,并将连接手机需要生成PMK需要的信息通过value字段传输。如下图

3)STA->AP Auth Confirm Message

经过第一次交换后,连接手机将计算生成的信息通过Auth Confirm Message传输给热点网络。如下图Advertisement Protocol字段内容所示。

4)AP->STA Auth Confirm Message

热点网络收到连接手机的 Auth Confirm Message,获取连接手机提供的信息,按原约定计算方式确认是否正确。确认完成后,发送SAE Auth Confirm Message 携带信息给连接手机,连接手机确认信息是否正确

WPA3-SAE transition模式

特点:

- 过渡模式,允许逐步向WPA3-Personal网络迁移,同时保持与WPA2-Personal设备的互操作性,且不会干扰到用户;

- 网络配置为能够支持PMF(“能够支持管理帧保护(Management Frame Protection

Capable)”位=1和“必须支持管理帧保护(Management Frame Protection

Required)”位=0),而不是必须支持PMF。 - 过渡模式中,WPA3-Personal接入点(AP)在单个“基本服务集(Basic Service

Set,简称BSS)”上同时支持WPA2-Personal和WPA3-Personal

WPA3-SAE transition帧格式