目录

2.后缀.consultransom勒索病毒是如何感染我的电脑的?

4.如何避免后缀.consultransom勒索病毒进攻? ?

1.后缀.consultransom勒索病毒介绍?

后缀 .consultransom 勒索病毒是最近发现的勒索病毒感染之一,属于?Mallox 勒索病毒的新变种。用于加密计算机上的所有文件并阻止用户访问它们。实际上,当用户尝试访问这些文件时,会显示一条自定义消息,要求他们向黑客支付一定数量的免费赎金,以便他们的文件可以被解密并可以照常访问。

根据专家进行的研究,.consultransom 勒索病毒只是一种高度危险的加密病毒,用于附加用户主要使用的几乎所有可能的文件类型。在加密过程中,所有文件都附加了一个新的扩展名,在用户看来是 .mallox。在成功加密计算机上的所有文件后,该恶意软件还会在计算机上放置一个基于文本文件的勒索便条,名为 RECOVERY INFORMATION.txt 并放置在桌面或受感染的目录中。

根据?.consultransom 勒索病毒使用的赎金记录中包含的消息,它向用户提供了有关如何联系犯罪分子并在支付要求的赎金后寻求帮助以解密文件的信息。

从技术上讲,除非使用有效的解密密钥,否则 .consultransom勒索病毒?加密的文件很难恢复或恢复,为了获得这些文件,受害者需要支付要求的赎金费用。但是,根据安全专家的说法,这不是推荐的步骤,因为支付赎金甚至不能保证文件恢复。?

2.后缀.consultransom勒索病毒是如何感染我的电脑的?

网络犯罪分子通过伪造的标题信息向您发送垃圾邮件,诱使您相信它来自 DHL 或 FedEx 等运输公司。该电子邮件告诉您,他们试图向您交付包裹,但由于某种原因失败了。有时,这些电子邮件声称是您已发货的通知。无论哪种方式,您都无法抗拒对电子邮件所指内容的好奇——并打开附件(或单击电子邮件内的链接)。这样一来,您的计算机就会感染 .consultransom 勒索病毒。

还观察到?.consultransom 勒索病毒通过利用计算机上安装的程序或操作系统本身的漏洞来攻击受害者。通常被利用的软件包括操作系统本身、浏览器、Microsoft Office 和第三方应用程序。

时刻关注您在网上冲浪的内容,不要与垃圾邮件等可疑内容互动。

应使用官方、信誉良好的网站下载程序和文件。计算机应受到可靠的安全程序的保护,并定期检查是否存在危险。

??3.如何恢复后缀.consultransom勒索病毒?

此后缀病毒文件由于加密算法的原因,每台感染的电脑服务器文件都不一样,需要独立检测与分析加密文件的病毒特征与加密情况,才能确定最适合的恢复方案。

考虑到数据恢复需要的时间、成本、风险等因素,建议如果数据不太重要,建议直接全盘扫描杀毒后全盘格式化重装系统,后续做好系统安全防护工作即可。如果受感染的数据确实有恢复的价值与必要性,可添加我们的技术服务号(data966)进行免费咨询获取数据恢复的相关帮助。

4.如何避免后缀.consultransom勒索病毒进攻? ?

始终备份您的文件。拥有重要文件的可靠备用副本是必要的。这种解决方案比支付赎金便宜得多,而且不用担心被黑客欺骗。正如建议的那样,必须创建两个备份,一个在云中,另一个在可移动驱动器上,如外部硬盘、闪存驱动器、记忆棒或可写磁盘。

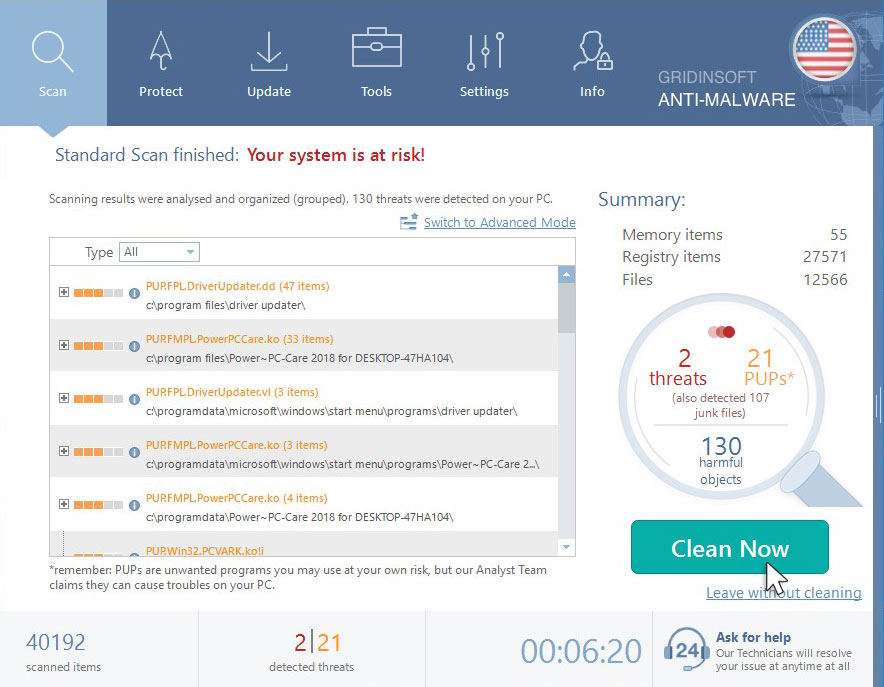

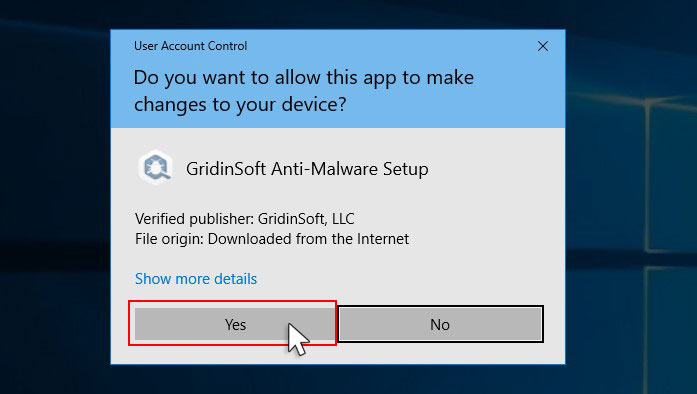

安装有效的防病毒程序以保护您的计算机免受 .consultransom 等勒索软件的侵害。让它通过实时扫描来保护计算机,以阻止任何恶意文件以及可疑的互联网流量。

始终更新您的软件,以确保修补黑客攻击的任何漏洞。激活软件的自动更新,以便您拥有最新且安全的版本。

不要打开可疑的电子邮件附件,尤其是在意外情况下。最安全的做法是保存附件并首先使用防病毒程序对其进行扫描。在打开附件之前,请确保该格式不是 .exe、.bat、.scr 和 .vbs 等可执行文件。

避免盗版软件。除了违反版权法外,您还有执行?.consultransom 等危险威胁的危险。黑客经常在这些可执行程序中嵌入病毒,因为下载和运行此类程序非常猖獗。