点击蓝字

关注我们

01

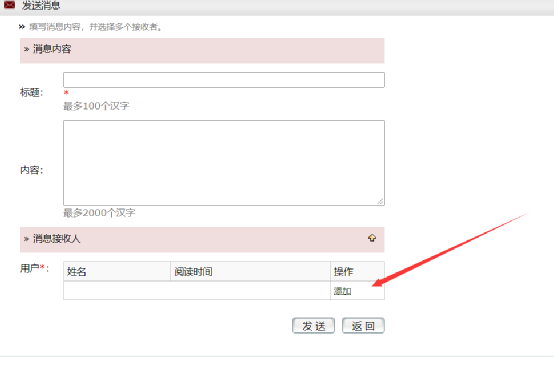

发现它的网址如此

通过信息收集—发现它的密码规则如下(因重点是COOKIE的伪造登录,故密码规则就不放图了,你懂的)

账户:xxxx

密码:?? Aa1xxxx

02

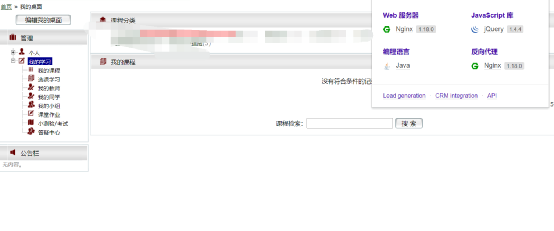

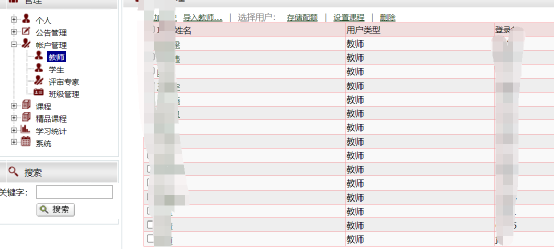

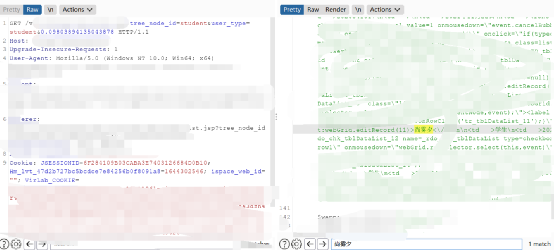

爆破一个弱口令的账户进去,发现是低权限,java写的网址(java写的一般涉及的都是越权,未授权之类的)

03

仔细捣鼓了许久,什么都没有发现…

get请求,无明显的越权操作….

get请求,无明显的越权操作….

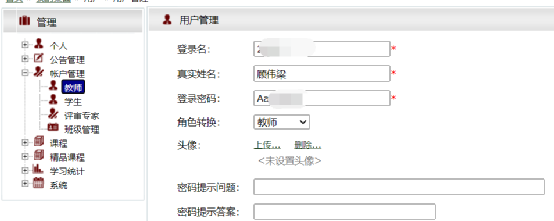

正当毫无思绪的时候,换了个思路去想,如果能拿到高权限的账户,就可以发现进一步有哪些操作,如果去发下拿下账户是高权限,此时,看到这我陷入了沉思,一般这种情况都会暴露用户名,再结合密码规则,去看看,看能不能够到管理员。

05

通过发现的用户名,打算进行弱口令尝试

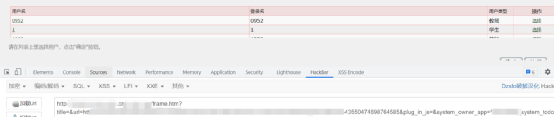

但是突然发现它的url有点怪…

http://xxxxx.xxxxx.edu.cn/xxxxxx/frame.htm?title=&url=http://xxxxx.xxxxx.edu.cn/xxxxxx /common/user_xxxxxx/&plug_in_js=&system_owner_app=/xxxxxx&_system_todo=newReceiver(true)

就直接马上想到未授权这一块….

直接掏出其他浏览器,不进行登录,进行进行访问..

好家伙,直接未授权,既然未授权存在,那么这个系统在web端多半就千疮百孔,现在的目标就是拿到高权限的用户,然后找到它的有价值的url直接未授权即可,然后再测试cookie的伪造……

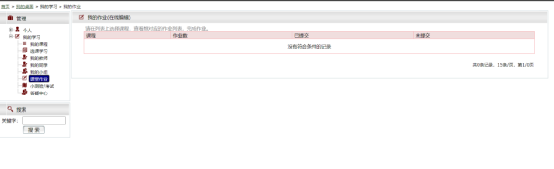

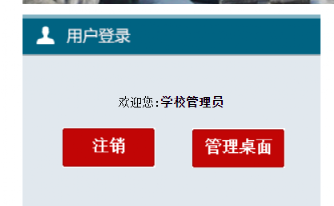

只撞到一个管理员权限..

06

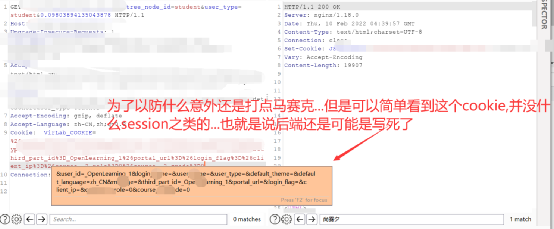

现在高权限用户拿到了,刚刚已经说了,存在未授权的漏洞,现在马上试试,看能不能在账户管理这个地方是否有未授权..(发现不存在未授权,但存在COOKIE伪造)

注意,我在burosuit中通过查看匹配,来判断是否能够访问成功。

当有cookie的时候

07

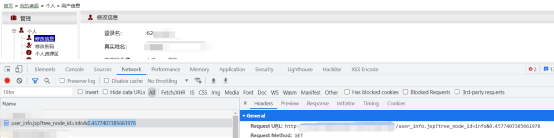

按道理来说,不应该如此,应该存在其他漏洞,于是我我就慢慢去删除COOKIE找到最后端验证的COOKIE,也就是COOkie的伪造是存在

后面的过程就是不停的伪造,管他什么未授权漏洞,还是COOKIE伪造,一锅烩了,全部COOKIE伪造就好。

到此为止,这个简单的系统就进去了。

08

总结思路:1.先是通过弱口令规则,发现存在未授权;2.再通过弱口令规则,找到管理员,进行继续找危害大的未授权url;3.再寻找过程中,发现账户账户管理处存在不存在未授权,而是存在COOKIE的伪造;4.点到为止

换个网址,好家伙,还通杀

总结:1.Java类型的网站,感觉挖的更多是越权,未授权的这一块;2.在测试过程中,每个点都不能放过;3.挖洞更多的是细心

实验推荐:cookie是保存在客户端的文本信息。它包含了网站的一些认证识别信息,虽然HTTP协议是无状态的,但是通过cookie网站也能『认识』用户和区分用户。因此劫持了cookie就意味着你劫持了他在某网站的信息了。

实验推荐

实验:Cookie注入(合天网安实验室)?点击开始实操>>

原创稿件征集

征集原创技术文章中,欢迎投递

投稿邮箱:edu@antvsion.com

文章类型:黑客极客技术、信息安全热点安全研究分析等安全相关

通过审核并发布能收获200-800元不等的稿酬。

体验靶场实操,戳链接领免费会员