1.基础

1.介绍

天玥数据库审计系统是针对数据库操作行为进行细粒度审计的合规性管理系统。它通过各类数据库访 问行为进行解析、分析、记录、汇报,用来帮助用户事前规划预防,事中实时监视、违规行为响应, 事后合规报告、事故追踪溯源,同时加强内外部行为监管、促进核心资产的正常运营,是国内审计数 据库类型最全,解析粒度最细的审计产品。

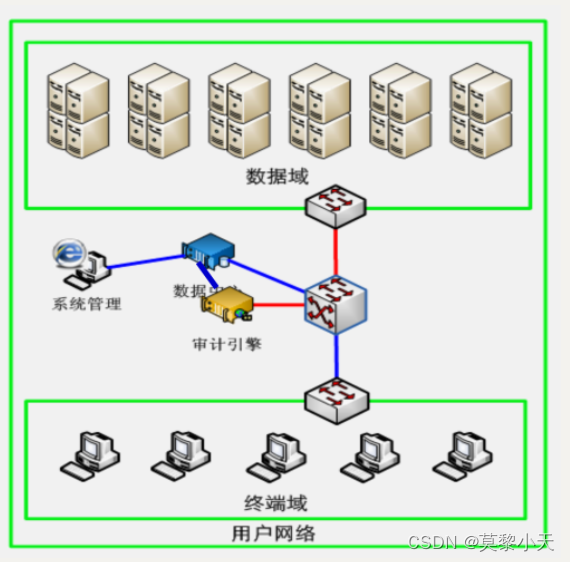

2.工作原理

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-RgFE3AMq-1648559402716)(C:\Users\huashuo\AppData\Roaming\Typora\typora-user-images\image-20220329174629673.png)]](https://img-blog.csdnimg.cn/a8f5848450704446b188618e29047ead.png?x-oss-process=image/watermark,type_d3F5LXplbmhlaQ,shadow_50,text_Q1NETiBA6I6r6buO5bCP5aSp,size_19,color_FFFFFF,t_70,g_se,x_16)

审计系统由引擎、审计管理中心两部分组成,二者可以在一台硬件,也可以是不同硬件

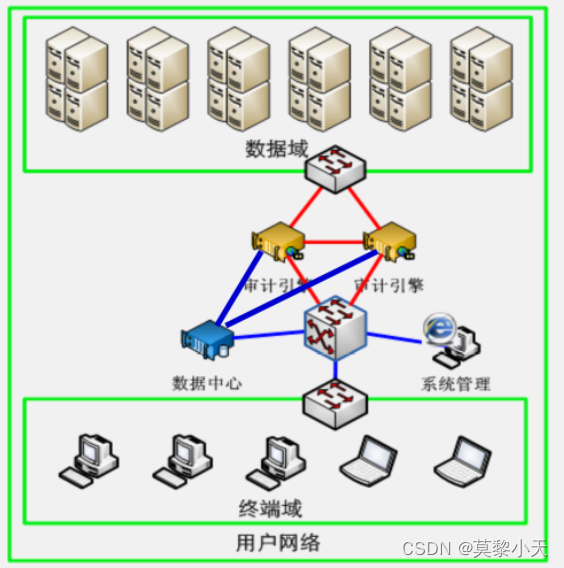

3.功能架构

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-phNoMkCL-1648559402718)(C:\Users\huashuo\AppData\Roaming\Typora\typora-user-images\image-20220329174731558.png)]](https://img-blog.csdnimg.cn/3fdc3225efde409faf533a0eb3985ac7.png?x-oss-process=image/watermark,type_d3F5LXplbmhlaQ,shadow_50,text_Q1NETiBA6I6r6buO5bCP5aSp,size_19,color_FFFFFF,t_70,g_se,x_16)

4.数据库支持类型

数据库协议全面支持、支持各种数据库

5.数据库审计功能

1.数据发现与分类

自动发现数据库类型、IP、端口、表名、字段以及敏感数据等信息,支持对数据进行自定义分类;

2.告警与防护

1.细粒度审计策略定义,基于IP/时间/规则/响应方式等因子配置,方便客户分类分级审计和响应。

2.内置安全规则,对于提权操作、库表删除等数据库操作,SQL注入、XSS攻击等攻击操作实时上报。

3.审计数据防护,对于审计到的敏感数据进行模糊化处理,防止数据泄露。

4.数据库防火墙:可全面、细粒度的控制数据传输,基于角色、内容、操作、时间等因子的细粒 度数据库管控,可达到数据库命令级控制。

3.分析与挖掘

1.通过审计数据,对数据库、响应时间、账号、数据库性能等进行分析,及时发现异常。

2.基于异常场景分析:内置异常分析算法,对于暴力破解、频次异常、撞库攻击等行为可自动生成审计报告

4.审计与追溯

1.丰富报表:内置大量默认报表模板,提供不同身份、不同行业客户所需的审计结果,多维度分数据库系统的风险。

2.行为轨迹:图形化展示数据库操作行为,可从账号、IP、命令等各维度追踪用户操作,发现异常行为。

3.三层架构前后台关联:业务操作先访问应用系统,应用再访问数据库,存在账号、路径追溯的问题

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-weUl5Blt-1648559402719)(C:\Users\huashuo\AppData\Roaming\Typora\typora-user-images\image-20220329175525464.png)]](https://img-blog.csdnimg.cn/0700c2cd4c234f4cb7f2862bf45ff704.png?x-oss-process=image/watermark,type_d3F5LXplbmhlaQ,shadow_50,text_Q1NETiBA6I6r6buO5bCP5aSp,size_19,color_FFFFFF,t_70,g_se,x_16)

4.常规审计:只能审计页面访问或数据库访问的单一过程,无法追踪溯源

关联审计:前后台关联,得到SQL的业务用户ID,得到页面动作引发的数据库变化

6.应用场景

1.敏感数据防泄密

? 敏感数据查询发现,数据泄露发现追溯

2.非法操作

数据库提权发现。 审计追溯

2.深入

1.机器区分

分体机:是指审计引擎与管理中心分 离,单独部署在一个设备上

一体机:指在同 1 个设备中部署审计引擎、 管理中心

2.管理方式

1.串口登陆方式

1.串口连接管理中心,波特率为9600,使用config/Admin@123登录系统后台账号(首次登录修改密码,请妥善保管新密码)

2.选择“2.Configure IP or Routing”配置管理口ip以及路由

3.串口连接引擎,按照1、2方法配置引擎的配置管理口ip以及路由 (一体机不用配置引擎)

2.SSH登陆方式

1.网线直连设备管理口,采用SSH登录config账号配置

2.分体管理中心/一体机默认管理口IP:192.168.1.100/24,路由为空

3.分体引擎默认管理口IP:192.168.1.101/24,路由为空

3.引擎部署模式

管理中心+引擎(旁路或串行)(分体机)===一体机系列

采用网络捕包分析的形式工作,交换机镜像或者 插件部署

部署流程

步骤一:配置管理中心IP与路由&引擎IP与路由

步骤二:登录Web页面导入功能授权(如无需导入授权,忽略此步骤)

步骤三:添加引擎

步骤四:配置审计策略

步骤五:下发策略

步骤六:在日志查询》审计事件中查询事件是否入库

1.旁路引擎

1.旁路方式部署

2.业务口通常连接在交换机的镜像口上

3.对原有网络不造成影响,审计产品的故障不影响现有网络的正常运行

审计单级部署

1.审计引擎旁路部署在核心交换机或数据交换机上

2.将核心交换机与数据交换机之间的流量通过镜像的方式发给审计引擎

3.审计引擎的管理口与管理中心(数据中心)直连通信

4.管理终端通过访问管理中心的管理口对其进行管理

常见场景:不改变原有的网络环境进行单个数据域进行审计

并行分布式部署

1.审计引擎旁路部署于各汇聚交换机上

2.将核心交换机与汇聚交换机之间的流量通过镜像的方式发给审计引擎。

3.审计引擎的管理口与管理中心通过交换机互联

4.单管理中心可实现对多个审计引擎的管理

常见场景:不改变原有的网络环境进行多个数据域进行审计,采用一个管理中心进行管理

2.串行引擎

1.在线部署

2.业务口串接在实际的网络环境中

3.支持透明桥模式

4.支持硬件Bypass,设备异常时不影响网络的正常运行

串行HA部署

1.审计引擎串行部署于核心交换机与数据域汇聚交换机之间

2.两个审计引擎之间通过心跳线实现双机热备

3.审计引擎的管理口与管理中心直连管理终端通过访问管理中心的管理口对其进行管理

常见场景:主要进行审计引擎双机热备

4.设备配置

1.设备控制台登陆

连接出厂设备Eth0管理口,WEB登录 https://192.168.1.100,config/Admin@123

2.授权导入

系统管理员登录,在【系统管理】->【授权】->【功能授权】中点击“导入授权”上传授权文件。

3.系统升级

系统管理员登录,在【系统管理】->【维护】->【升级操作】中点击“选择升级包”上传升级包对设备进行升级。

4.用户管理

系统默认三权分立,也就是默认存在的三个账号

admin/Admin@123:系统管理员,用于管理系统用户及权限分配;

audit/Admin@123:审计管理员,用于审计配置管理员与系统管理员的操作;

config/Admin@123:配置管理员,用于管理系统进行各项配置和查看统计信息。

admin 管理员可以新增、删除、编辑除系统内置用户外的其它用户。系统内置的admin、audit、config用户配置可以修改但不可被删除。用户不可将自身删除

注:首次登录需修改密码,且需定期修改密码

1.添加用户

系统管理员登录,在【系统管理】->【用户相关管理】中点击“ 添加”添加用户,设置用户基础信息。

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-wmL5FfSj-1648559554646)(C:\Users\huashuo\AppData\Roaming\Typora\typora-user-images\image-20220329201802396.png)]

2.重置密码

运维用户密码忘记后,管理员可以在用户属性中进行密码重置

3.资产发现

1.资源账号发现:系统通过对审计数据进行分析,自动发现被使用的用户资源账号

2.服务器自识别:服务器自识别可以帮助用户发现系统所在环境内的应用系统/服务器

4.数据发现

1.敏感级别管理:系统提供内置的 **A、B、C、D、E** 五种敏感级别,敏感级别通过风险值高低进行排序,风 险值越高级别越高。同时系统允许对敏感级别进行新增、编辑和删除。

2.敏感数据定义:内置敏感数据定义供用户发现数据库中敏感数据并进行分类,当内置不满足使用时可进行新增。

5.数据字典

1.字典分为与用户相关的资源和与数据库相关的资源,可以将用户指定字段翻译成用户指 定的内容,方便用户对系统资源进行辨识

5.策略配置

1.实现原理:通过配置审计策略下发至数据库审计系统,交换机将用户镜像流量引流到审计设备上,流量匹配上审计策略中的条件后,则按配置的响应方式进行处理

2.IP-MAC 审计策略用于审计主机的 IP 和 MAC 跟配置不一致的情况。

IP-MAC 审计策略中需要定义待审计主机的 IP 地址和 MAC 地址。当网络中发现 IP 地址跟策略指定的相同而 MAC 地址不同,或者 MAC 地址跟策略指定的相同而 IP 地址不同,则执行审计策略中指定的响应方式。

3.事件策略:包含4个要素(审计源、事件配置、规则、响应方式)

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-57u55E9C-1648559554647)(C:\Users\huashuo\AppData\Roaming\Typora\typora-user-images\image-20220329205656383.png)]](https://img-blog.csdnimg.cn/ad47fbfb9ab94f30a2b1263adb4f1a0a.png?x-oss-process=image/watermark,type_d3F5LXplbmhlaQ,shadow_50,text_Q1NETiBA6I6r6buO5bCP5aSp,size_20,color_FFFFFF,t_70,g_se,x_16)

4.会话策略:包含 3个要素(审计源、时间配置、响应方式)

6.统计报表

1.在审计到用户数据后需要对其进行统计分析,发现用户的异常行为

2.异常业务场景:内置异常分析算法,对于暴力破解、频次异常、撞库攻击、账号登录异常、行为异常等行为可自动发 现

7.风险分析

1.数据库访问审计:对各种环境下(包括ipv6)的数据库访问操作进行记录,支持关系型和非关系型的各种 主流数据库

2.行为轨迹:图形化展示数据库操作行为,可从账号、IP、命令等各维度追踪用户操作,发现异常行为

8.双机热备

作用:保证设备的冗余性,支持同步配置和审计数据,保证业务的连续性

一般分:管理中心HA、审计引擎HA

管理中心HA

步骤1:在主机上启用HA。

配置说明:配置管理员config登录数据库审计主机,在【系统管理】->【配置】 ->【HA配置】界面,在HA配置下选择对应的HA口,配置IP、VID、虚拟IP;在选择对应的管理口,配置配置IP、VID、虚拟IP;选择对应的监控网口

步骤2:在主机上添加备机

配置说明:配置管理员config登录数据库审计主机,在【系统管理】->【配置】 ->【HA配置】界面,在对端信息中填写备机的IP地址,启用HA。

步骤3:在备机上启用HA

配置说明:配置管理员config登录数据库审计备机,在【系统管理】->【配置】 ->【HA配置】界面,在HA配置下选择对应的HA口,配置IP、VID、虚拟IP;在选择对应的管理口,配置配置IP、VID、虚拟IP;选择对应的监控网口

步骤2:在备机上添加主机

配置说明:配置管理员config登录数据库审计备机,在【系统管理】->【配置】 ->【HA配置】界面,在对端信息中填写主机的IP地址,启用HA。