文章目录

21. 直连路由

路由器作用:为ip数据包进行路由(选路),路由器会尽可 能挑选一个最近最优的路径将报文送往其想去的目的地。

路由表:路由器用来转发数据包的一张“地图”。

dis ip routing-table 查看路由表指令

目标网段 下一跳 出接口

192.168.1.0/24 192.168.1.1 E0/0/0

直连路由(direct):直接相连,接口配置好ip地址并up后 自动生成的路由。

22. 静态路由

Static 手绘地图 纸质版路由

去包路由:

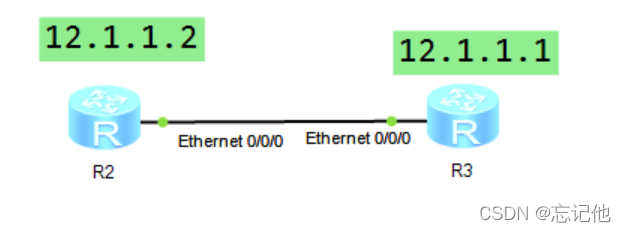

R1: [ ]ip route-static 192.168.2.0 24 12.1.1.2 目标网段 下一跳

R2: [ ]ip route-static 192.168.2.0 24 23.1.1.3

注意:配置路由的时候,目标网段始终不变。

回包路由:

R3:[]ip route-static 192.168.1.0 24 23.1.1.2

R2 :[]ip route-s 192.168.1.0 24 12.1.1.1

注意:在路由器上进行ping 包,默认报文的源地址是自己的出接口的地址。

缺省路由(默认路由)

缺省路由是一种特殊的静态路由。

常用查看命令:

dis cu 查看所有配置

dis ip routing-table 查看路由表

dis ip int brief 查看接口配置

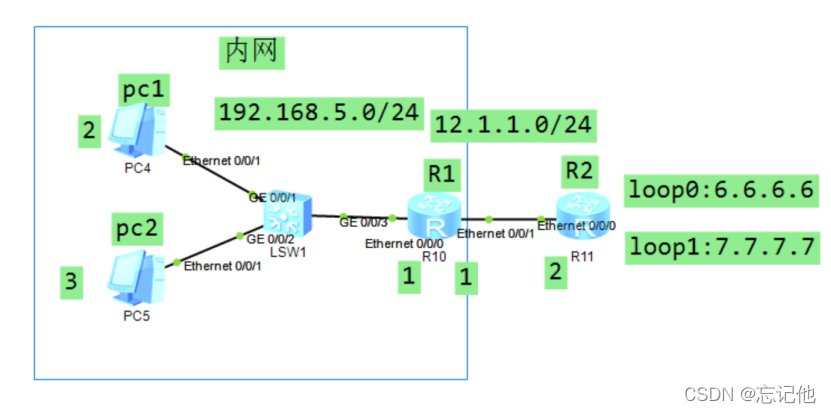

R1,R2配置:

R1: ip route-static 0.0.0.0 0 12.1.1.2 缺省路由

R2: ip route-s 192.168.5.0 24 12.1.1.1

注意:缺省路由是“替补”路由,只有当其他的路由都不 可达时,才会使用缺省路由。缺省路由适合用于边缘路由 器。

loopback逻辑虚拟接口,可以模拟pc,在接口选举动态路由协议的router-id。

int loopback 3

ip add 7.7.7.7 24

注意2:路由器的每个接口都是一个独立的网段。

22. 路由优先级和路由度量

外部优先级,内部优先级固定不能修改,外部 优先级可以修改,平时所描述的优先级都指外部优先级。(了解)

路由优先级:preference ,代表路由的优先程度,当多个 路由协议的路由都可到达某目标网段时,优先级数字越小越优先。

常用路由协议的默认优先级:

直连路由:direct 0 最优先

静态路由:static 60

Rip 100

ospf 10

注:优先级的取值范围1-255.

路由度量:(路由开销 cost) 对于同一个路由协议,当到达某目标网段有多条路由供选 择时,此时路由器会优选cost值较小的链路。

注意:先比较路由优先级,再比较路由度量。

路由备份和冗余:浮动静态路由

注:当一条路由的出接口down时,该路由会自动失效。

要求:数据优先走千兆链路。

R1:

ip route-static 172.16.1.0 255.255.255.0 12.1.1.2

ip route-static 172.16.1.0 255.255.255.0 21.1.1.2 preference 55

配置静态路由并将该路由的优先级改为55

R2:省略。

23. Rip(不常用)

routing information protocol ,路由信息协议。属 于动态路由协议的一种。是距离矢量类路由协议,以跳数 (hop)作为计算到达目标的路径的优劣(cost值)。最 多15跳,16跳不可达。

R1,R2,R3配置:

使用自然掩码的网段 例如:

12.1.1.0/24--->12.0.0.0

192.168.1.0/24--->192.168.1.0

172.16.1.0/24--->172.16.0.0

R1:

rip 1 启动

rip进程1

version 2 指定使用版本2

network 192.168.1.0 宣告直连主类网络

network 12.0.0.0 注意:版本1和版本2 不完全兼容。

R2,R3:省略。

Rip 原理分析

工作原理:配置好rip 的路由器会每隔30s向邻居路由器自 动发送rip 路由更新报文。报文里面携带了其所知道的所有路由。

24. ospf 简介

ospf:开放式最短路径优先(Open Shortest Path First) 协议是IETF定义的一种基于链路状态的内部网关路由协 议。

ospf 两层结构 (层次化结构) : 骨干区域 常规区域

ospf 基本配置

正掩码:/24 255.255.255.0

反掩码: -255.255.255.0 0.0.0.255

例如:255.255.252.0 反掩码:0.0.3.255

在反掩码里面,0 bit 表示精确匹配,1bit 表示任意匹配。

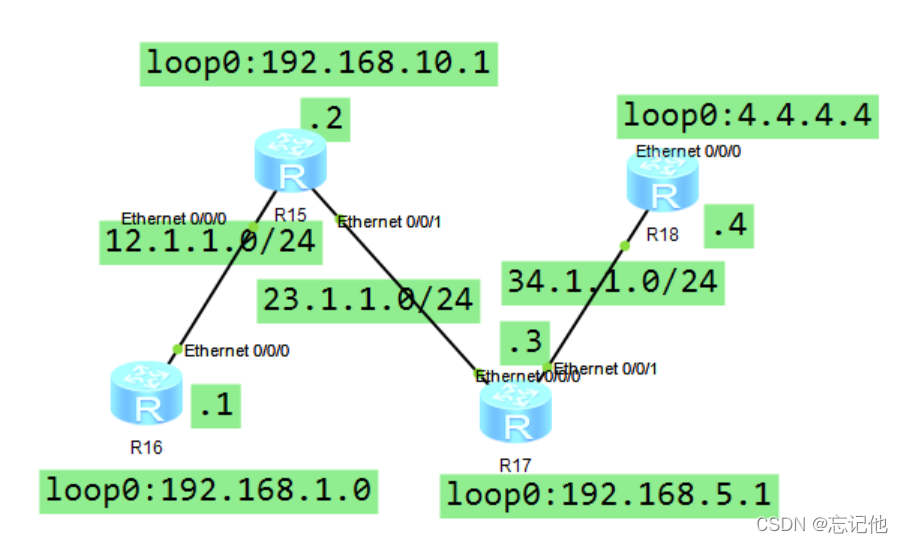

R1:

ospf 1 启动ospf进程1

area 0 进入区域0

network 192.168.1.0 0.0.0.255 宣告直连网段(只要能 够包含接口即可)

network 12.1.1.0 0.0.0.255

R2:

ospf 1

area 0

net 12.1.1.0 0.0.0.255

net 192.168.5.0 0.0.0.255

net 23.1.1.0 0.0.0.255

R3:

ospf 1

area 0

net 34.1.1.0 0.0.0.255

net 192.168.10.0 0.0.0.255

net 23.1.1.0 0.0.0.255

R4:

ospf 1

area 0

net 34.1.1.0 0.0.0.255

net 4.4.4.4 0

注意:ospf 宣告时,宣告的网段只要包含接口就可以。

router id :运行ospf路由器的身份id 。

router id选举:优先选择最大的逻辑接口地址—>再选择 最大物理接口地址。

注意1:router id 是在ospf 进程刚启动时开始选举,后面 如果有必要更改router id 则需要重启ospf进程。

注意2:由于接口的ip地址变动可能引发ospf router id 的 变动进而对网络产生影响,因此建议给ospf 手动指定固定 的router id。

注意3:在一个ospf 网络里面 ,每台路由器的router id都 必须是独一无二。

注意4:router id 并不一定是路由器接口的ip地址。

[]dis ospf peer brief 查看邻居表

<>reset ospf process 重置ospf进程

ospf原理分析 ospf 常见的五种报文:

hello 包 :10s 发送一次 ,该报文仅用作邻居的建立和维 持。并不携 带任何路由信息。报文小巧。

DBD 数据库描述报文

LSR 链路状态请求

LSU 链路状态回应

LSack链路状态确认

注意:ospf 在邻居刚建立的时候会发送路由信息(路由信 息使用DBD、LSR、LSU、LSack四种报文来发送),路由 同步以后,后面仅发送hello包来维持邻居关系即可。

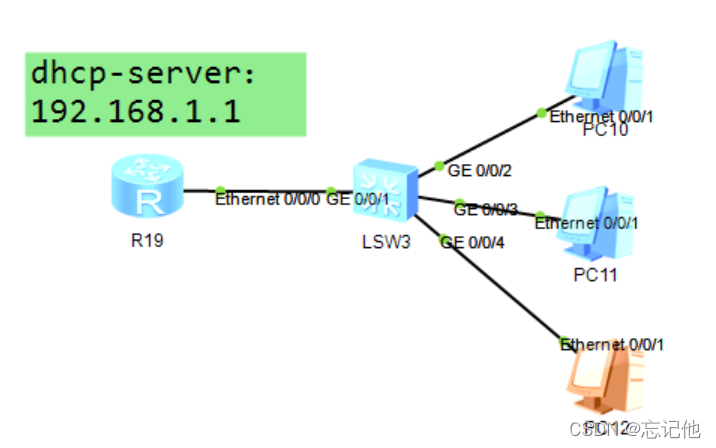

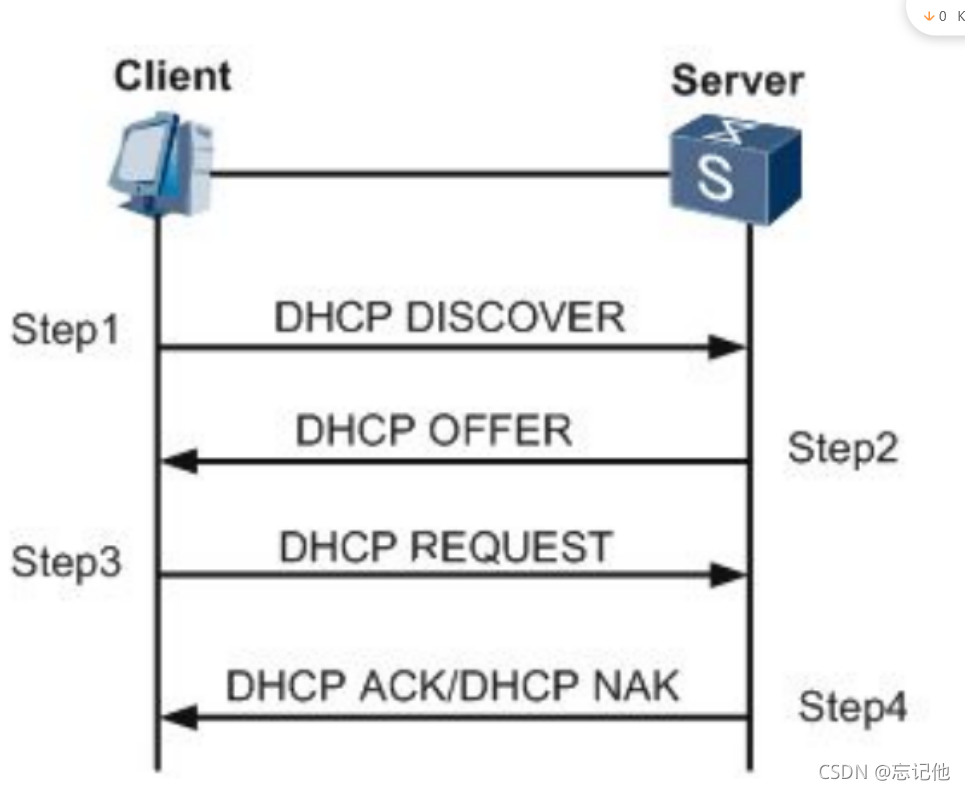

25. dhcp 简介

DHCP(Dynamic Host Configuration Protocol)动态 主机配置协议,给用户自动分配ip地址、网关、DNS等参 数。

可以提供DHCP功能的设备:路由器、家用路由器(小 米、tp-link等)、防火墙、三层交换机 、服务器 用户上网满足参数:IP地址 、网关、DNS。

dhcp 基本配置

DNS服务器:

dhcp enable 启用dhcp 功能

int e0/0/0

ip add 192.168.1.1 24

dhcp select global 配置dhcp选择从全局分配地址

ip pool 1 创建地址池1

gateway-list 192.168.1.1 网关

network 192.168.1.0 mask 24 ip和掩码

dns-list 114.114.114.114 192.168.1.1

DNS客户端查看:省略

第一个报文:dhcp discover

源地址:0.0.0.0 目标地址:255.255.255.255 广播

用户请求地址的时候,将自己的mac地址封装在dhcp的报文里面,服务器基于不同的mac地址来区分不同的计算机,进而分配不同的ip地址。

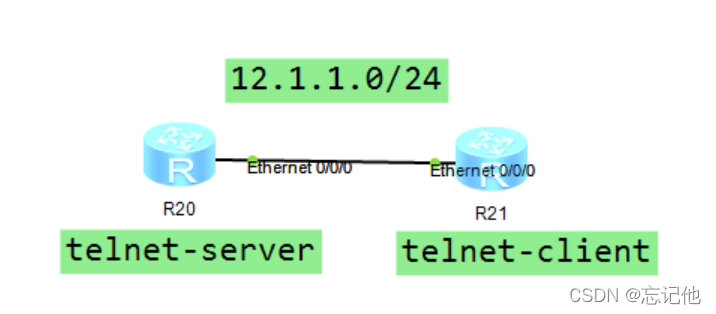

26. telnet 简介

作用:telnet 远程登录 是远程控制路由器、交换 机等网络设备的常用协议,为管理员远程 集中管理 和维护网络设备提供便利。

四层使用:TCP 23 号端口

telnet 配置

R1: server端

[R1]telnet server enable

[R1]stelnet server enable

aaa

local-user zhangsan privilege level 3 password cipher 123

local-user zhangsan service-type telnet

user-interface vty 0 4 同时允许5个用户登陆

authentication-mode aaa

vty:虚拟终端线路(虚拟接口),路由器为每个远 程登陆的用户开放一条虚拟线路

R2:client

<R2>telnet 12.1.1.1

[R1]dis users 查看登录的用户

桥接:使用真机telnet 模拟器

a 准备真机 loopback网卡 并配置ip地址

b 设置桥接云彩

c 真机(关闭防火墙 杀毒)

telnet 报文分析

telnet 缺点:数据明文传输,容易被三方人员攻 击。

27. SSH

security shell 安全的远程控制协议

端口:tcp 22号端口

特点:传输的数据是加密的,Linux 服务器也常用,使用AR2220路由器 。

配置:

aaa

local-user aa password cipher aa

local-user aa service-type ssh 定义该账户服务类型 ssh

local-user aa privi level 3

user-interface vty 0 4 protocol inbound ssh

authentication-mode aaa 使用aaa里面的用户名和 密码进行验

stelnet server enable 开启security telnet 服务

部分系统:(模拟器可以不敲)

rsa local-key-pair create

ssh user aa ssh

user aa authentication-type all

ssh user aa service-type all

路由器当客户端:stelent 12.1.1.2

29. 通过web管理交换机

http server load S2700-V100R005C01SPC100.web.zip 加载web配置操作系统

http server enable 启动web 配置服务

int vlanif 1 给交换机配置ip地址 用于管理

ip address 192.168.31.85 24

web登陆默认的用户名和密码:admin admin

30. ACL 访问控制列表

① ACL 简介 (三层技术) ACL :access control list 访问控制列表 用于数据包的访问控制。

acl 常用两种:

基本acl(2000-2999):只能匹配源ip地址。

高级acl(3000-3999):可以匹配源ip、目标ip、源端 口、目标端口等三层和四层的字段。

ACL 两种作用:

① 用来对数据包做访问控制

② 结合其他协议用来匹配范围

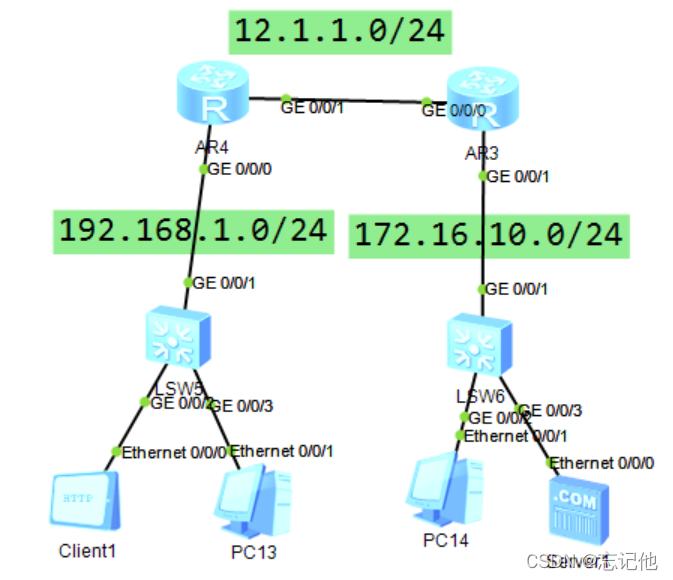

②基本ACL:basic acl

基础配置:ip地址和静态路由 使全网互通 略

需求:在R2配置基本acl 拒绝PC1 访问172.16.10.0 网络

注意:路由器用AR2220

R2:

acl 2000 创建

acl 2000 rule deny source 192.168.10.1 0

int gi 0/0/1 在接口的出方向调用acl

traffic-filter outbound acl 2000 outbound

调试:dis acl 2000

③ 高级ACL

需求:在R2上配置高级acl 拒绝PC1和PC2 ping server,但 是允许其HTTP 访问server。

注意:只有报文是① icmp、且② 源地址是192.168.10.x 、且③ 目标地址是172.16.10.2 才会被拒绝。需同时满足 这三个条件才会被匹配。

acl number 3000

rule 5 deny icmp source 192.168.10.0 0.0.0.255 destination 172.16.10.2 0

interface GigabitEthernet0/0/1

traffic-filter outbound acl 3000

其他需求:

需求:拒绝源地址192.168.10.2 telnet 访问 12.0.0.2

acl 3005

rule deny tcp source 192.168.10.2 0 destination 12.0.0.2 0 destination-port eq 23

需求:允许源地址1.1.1.1访问2.2.2.2.其他剩下的报文全部被拒绝。

acl 3008

rule 5 permit ip source 1.1.1.1 0 destination 2.2.2.2 0 rule 10 deny ip

需求:拒绝任何人上QQ :传输层 UDP 8000

acl 3101

rule deny udp destination-port eq 8000

注意: ① 如果某acl 没有被调用,该acl不起任何作用

② acl 属于三层技术 只能部署在三层设备上面 ,acl适合 用于不同网段互访的访问控制

③ 相同vlan 和网段的pc互访控制(这种情况不适合用 acl),建议使用端口隔离来实现。

④ ACL用于控制telnet

例如:只允许12.1.1.5 远程telnet R2

R2开启telnet (略)

R2:

acl number 2008

rule 5 permit source 12.1.1.5 0

rule 10 deny

user-interface vty 0 4 到vty 接口调用

acl 2008 inbound

⑤ACL 用于多层交换机

方式1:acl 写法和路由器保持一致。华为设备需在物理接 口下调用acl。

```bash

int Gi0/0/2

traffic-filter outbound acl 3006

方式2:

[ ]traffic-filter vlan 10 inbound acl 2000

acl 2000 只对vlan 10 生效,类似将acl 2000 调用到了vlanif 10口。

注1:一个接口的同一个方向,只能调用一个acl

注2:一个acl里面可以有多个rule 规则,从上往下依次执 注3:数据包一旦被某rule匹配,就不再继续向下匹配

注4: 用来做数据包访问控制时,默认隐含放过所有(华为 设备)

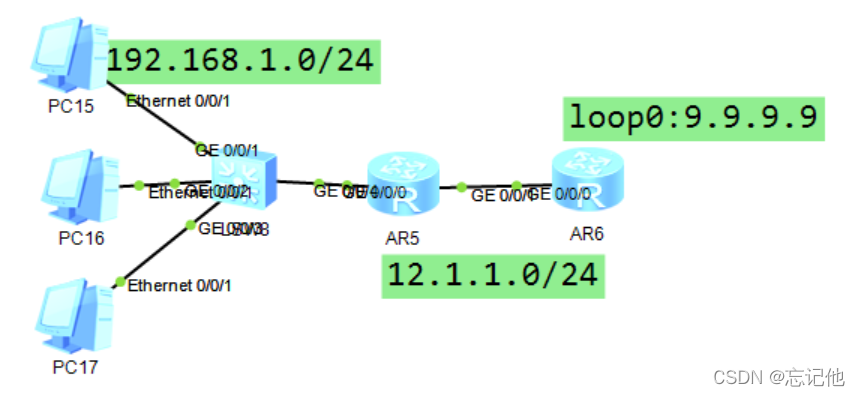

31. NAT 简介

注意:私网地址不能在公网(电信、联通、移动)上被路 由。公网地址是需要花钱租赁的。

配置静态nat :一对一 (nat static)

global:全球的 公网的 公共的 全局

inside:内网的 内部 局域网

R2:

int g0/0/0

ip add 12.1.1.2 24

int loop0

ip add 9.9.9.9

ip route-s 0.0.0.0 0 12.1.1.1

1.做DNS服务器:

R1:

int g0/0/1

ip add 12.1.1.1 24

dhcp enable 启用dhcp 功能

int e0/0/0

ip add 192.168.1.1 24

dhcp select global 配置dhcp选择从全局分配地址

ip pool 1 创建地址池1

gateway-list 192.168.1.1 网关

network 192.168.1.0 mask 24 ip和掩码

dns-list 114.114.114.114 192.168.1.1

2.配置pc15能ping通AR6再R1配置NAT:

R1:

ip route-s 0.0.0.0 0 12.1.1.2

int g0/0/1 (外网接口)

nat static global 12.1.1.2 inside 192.168.1.2

允许内网地址192.168.1.2 在出外网时转换成公网地址 12.1.1.2。

dis nat session all 查看nat 映射记录

静态一对一NAT映射目的:可以直接在外网通过访问公网 地址来访问内网的pc。即可以将内网的地址直接映射成公 网地址。

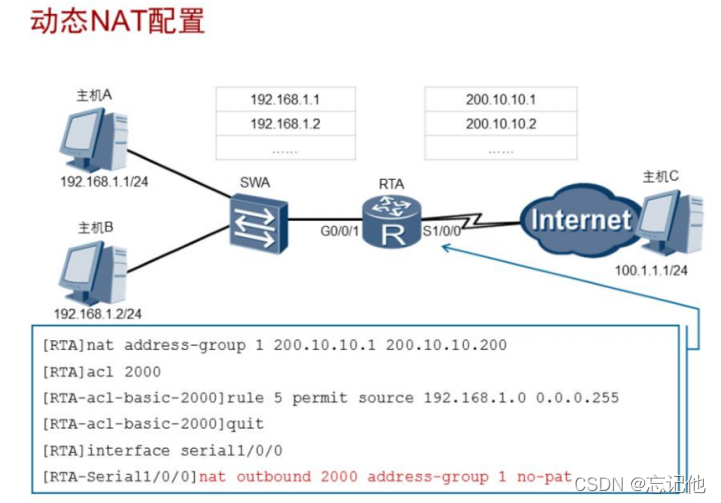

动态nat: 多对多 映射关系不固定 (不转换端口)

动态nat:多对多 映射关系不固定 (不转换端口)

原理解析,当内部主机A和主机B需要与公网中的目的主机通信时,网关 RTA会从配置的公网地址池中选择一个未使用的公网地址与之做映射。 每台主机都会分配到地址池中的一个唯一地址。当不需要此连接时,对 应的地址映射将会被删除,公网地址也会被恢复到地址池中待用。当网 关收到回包后,会根据之前的映射再次进行转换之后转发给对应主 机。

动态NAT地址池中的地址用尽以后,只能等待被占用的公用IP被释放后, 其他主机才能使用它来访问公网。

动态nat 配置:

acl number 2000 使用acl匹配私网地址范围

rule 5 permit source 192.168.1.0 0.0.0.255

nat address-group 1 12.1.1.1 12.1.1.5 建立公网地址池

interface Gi0/0/1

nat outbound 2000 address-group 1 no-pat(去掉的话就是NAPT)

注意:模拟器bug 不支持!!!

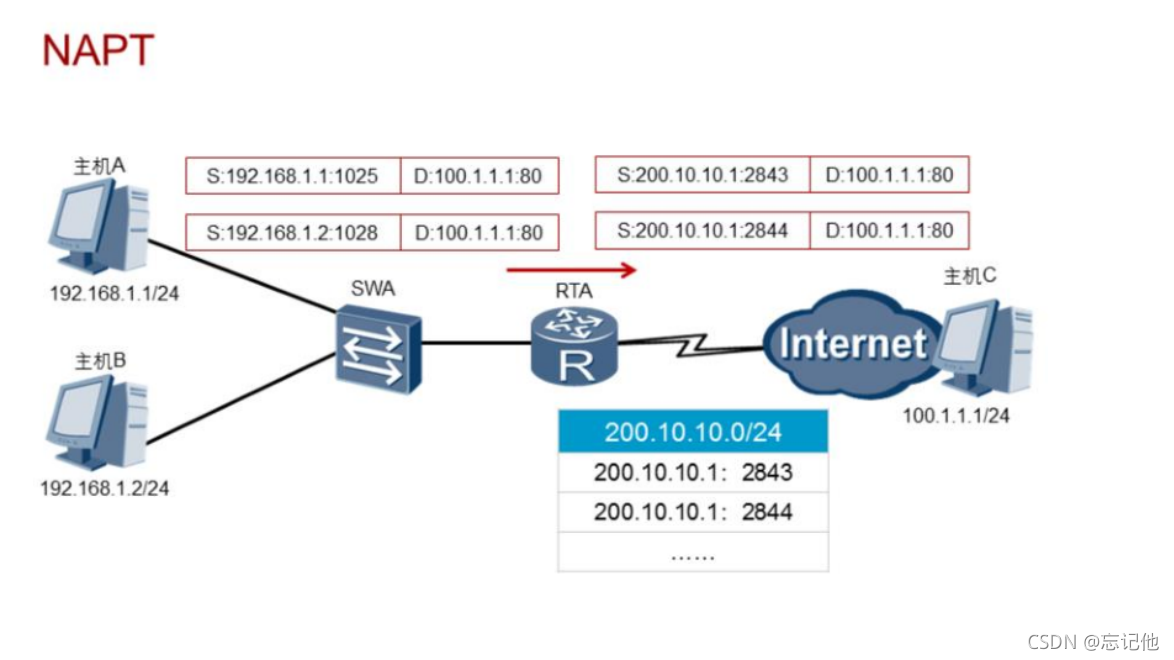

NAPT: 多对多 映射关系 不固定(转换端口)

Network Address Port Translation多对多 映射关系 不固定(转换端口)

配置同上。

网络地址端口转换NAPT允许多个内部地址映射到同一个公有地址的不同端口。

原理解析:RTA收到一个私网主机发送的报文,源IP地址是 192.168.1.1,源端口号是1025,目的IP地址是100.1.1.1,目的端口 是80。RTA会从配置的公网地址池中选择一个空闲的公网IP地址和端 口号,并建立相应的NAPT表项。这些NAPT表项指定了报文的私网IP 地址和端口号与公网IP地址和端口号的映射关系。之后,RTA将报文 的源IP地址和端口号转换成公网地址200.10.10.1和端口号2843,并 转发报文到公网。当网关 RTA收到回复报文后,会根据之前的映射表再次进行转换之后转发给 主机A。主机B同理。

NAPT 配置:

acl number 2000 使用acl匹配私网地址范围

rule 5 permit source 192.168.1.0 0.0.0.255

nat address-group 1 12.1.1.3 12.1.1.5 建立公网地址池

interface Gi0/0/1

nat outbound 2000 address-group 1

pc1:ping 9.9.9.9

[Huawei-GigabitEthernet0/0/1]dis nat session all

NAT Session Table Information:

Protocol : ICMP(1)

SrcAddr Vpn : 192.168.1.252

DestAddr Vpn : 9.9.9.9

Type Code IcmpId : 0 8 21292

NAT-Info

New SrcAddr : 12.1.1.4

New DestAddr : ----

New IcmpId : 10248

Protocol : ICMP(1)

SrcAddr Vpn : 192.168.1.252

DestAddr Vpn : 9.9.9.9

Type Code IcmpId : 0 8 21290

NAT-Info

New SrcAddr : 12.1.1.4

New DestAddr : ----

New IcmpId : 10246

Protocol : ICMP(1)

SrcAddr Vpn : 192.168.1.252

DestAddr Vpn : 9.9.9.9

Type Code IcmpId : 0 8 21291

NAT-Info

New SrcAddr : 12.1.1.4

New DestAddr : ----

New IcmpId : 10247

Protocol : ICMP(1)

SrcAddr Vpn : 192.168.1.252

DestAddr Vpn : 9.9.9.9

Type Code IcmpId : 0 8 21293

NAT-Info

New SrcAddr : 12.1.1.4

New DestAddr : ----

New IcmpId : 10249

Total : 4

pc2:ping 9.9.9.9

[Huawei]dis nat session all

NAT Session Table Information:

Protocol : ICMP(1)

SrcAddr Vpn : 192.168.1.253

DestAddr Vpn : 9.9.9.9

Type Code IcmpId : 0 8 21496

NAT-Info

New SrcAddr : 12.1.1.5

New DestAddr : ----

New IcmpId : 10241

Protocol : ICMP(1)

SrcAddr Vpn : 192.168.1.253

DestAddr Vpn : 9.9.9.9

Type Code IcmpId : 0 8 21495

NAT-Info

New SrcAddr : 12.1.1.5

New DestAddr : ----

New IcmpId : 10240

Total : 2

模拟器支持!!

Easy ip NAT :多对一 (基于接口)

#环境准备

int g0/0/1

un nat outbound 2000 address-group 1

#set the acl

acl 2001

rule permit source 192.168.1.0 0.0.0.255

使用acl匹配允许被nat 转换的内网地址的网段

int gi 0/0/1 (公网接口)

nat outbound 2001 公网接口调用acl 2000

PC1:

[Huawei-GigabitEthernet0/0/1]dis nat session all

NAT Session Table Information:

Protocol : ICMP(1)

SrcAddr Vpn : 192.168.1.252

DestAddr Vpn : 9.9.9.9

Type Code IcmpId : 0 8 21897

NAT-Info

New SrcAddr : 12.1.1.1

New DestAddr : ----

New IcmpId : 10242

Protocol : ICMP(1)

SrcAddr Vpn : 192.168.1.252

DestAddr Vpn : 9.9.9.9

Type Code IcmpId : 0 8 21895

NAT-Info

New SrcAddr : 12.1.1.1

New DestAddr : ----

New IcmpId : 10240

Protocol : ICMP(1)

SrcAddr Vpn : 192.168.1.252

DestAddr Vpn : 9.9.9.9

Type Code IcmpId : 0 8 21896

NAT-Info

New SrcAddr : 12.1.1.1

New DestAddr : ----

New IcmpId : 10241

Protocol : ICMP(1)

SrcAddr Vpn : 192.168.1.252

DestAddr Vpn : 9.9.9.9

Type Code IcmpId : 0 8 21898

NAT-Info

New SrcAddr : 12.1.1.1

New DestAddr : ----

New IcmpId : 10243

Total : 4

pc2:

[Huawei-GigabitEthernet0/0/1]dis nat session all

NAT Session Table Information:

Protocol : ICMP(1)

SrcAddr Vpn : 192.168.1.253

DestAddr Vpn : 9.9.9.9

Type Code IcmpId : 0 8 22088

NAT-Info

New SrcAddr : 12.1.1.1

New DestAddr : ----

New IcmpId : 10245

Protocol : ICMP(1)

SrcAddr Vpn : 192.168.1.253

DestAddr Vpn : 9.9.9.9

Type Code IcmpId : 0 8 22089

NAT-Info

New SrcAddr : 12.1.1.1

New DestAddr : ----

New IcmpId : 10246

Total : 2

不开启端口转换

注意:easy ip nat 内网数据包出外网时全部会转换成公网 接口的ip地址(12.1.1.1)。

工作原理:数据包在出外网时,路由器将基于源端口将报 文进行相应的地址转换。并进行相应的映射记录(缓存),当报文回来时,基于端口来区分内网不同的PC。为 了防止PC源端口相同,数据出包时源端口也会被转换掉。

NAT server: 端口映射

int gi 0/0/1 (公网接口)

nat server protocol tcp global 12.1.1.5 80 inside 192.168.1.200 80

将内网的192.168.1.200 的80端口 映射成外网12.1.1.5 的 80端口

优点:将服务器放置于防火墙(路由器)的后面,通过将 相关服务端口映射到防火墙(路由器)上面实现访问,服 务器得到保护。更加安全!!