网络安全基础

网络安全威胁类型

- 窃听:列如搭线窃听、安装通信监视器和读取网上的信息等;

- 假冒:当一个实体假扮成另一个实体进行网络活动时就发生了假冒;

- 重放:重复一份报文或报文的一部分,以便产生一个被授权效果;

- 流量分析:对网上信息流观察和分析推断出网上传输的有用信息;

- 数据完整性破坏:有意或无意地修改或破坏信息系统,或者在非授权和不能监测的方式下对数据进行修改;

- 拒绝服务:当一个授权实体不能获得应有的对网络资源的访问。SYN-Flooding;

- 资源的非授权使用:即与所定义的安全策略不一致的使用;

- 陷门和特洛伊木马:通过替换系统合法程序,或者在合法程序里插入恶意代码;

- 病毒:随着人们对计算机系统和网络依赖程度的增加,计算机病毒已经构成了对计算机系统和网络的严重威胁;

- 诽谤:利用计算机信息系统的广泛互联性和匿名性散步错误的信息,以达到诋毁某个对象的形象和知名度的目的;

网络安全漏洞

- 物理安全性:没关门,机房楼上就是测试;

- 软件安全漏洞:软件有恶意代码,留有后门等;

- 不兼容使用安全漏洞:我买的高通笔记本64位程序不兼容,退货;

- 选择合适的安全哲理:理想与现实,考虑性价比,够用就好;

网络攻击

- 被动攻击:典型的是监听,最难被检测,重点是预防,主要手段是加密;

- 主动攻击:假冒,重复,欺骗,消息篡改和拒绝服务,重点是检测而不是预防,手段有防火墙、IDS等技术;

安全措施目标

- 访问控制;

- 认证:身份认证、消息认证;

- 完整性:确保接收到的信息与发送的信息一致;

- 审计:不可抵赖;

- 保密:确保敏感信息不被泄露;

基本安全技术

- 数据加密;

- 数字签名;

- 身份认证;

- 防火墙;

- 入侵检测;

- 内容检查;

现代加密技术

- 共享密钥加密算法/对称加密算法:加密和解密密钥一样;

- 公钥加密算法/非对称加密算法:加密和解密密钥不一样;

共享密钥/对称加密算法 DES/3EDS/IDEA

DES

一种分组密码,在加密前,先对整个明文进行分组。每一个分组为64位,之后进行16轮迭代,产生一组64位密文数据,使用的密钥是56位;

3DES

使用两个密钥,执行三次DES算法,密钥长度是112位;

IDEA

国际数据加密算法(IDEA)使用128位密钥,把明文分成64位的块,进行8轮迭代;IDEA可以使用硬件或软件实现,比DES快;

共享密钥/对称加密算法 AES/RC4

- 高级加密标准:AES支持128,192和256位三种密钥长度,可通过硬件实现;

- 流加密算法和RC4:加密速度快,可以达到DES 10倍;

公钥加密算法

- 每个实体都有两个密钥:公钥公开,私钥自己保存;

- 公钥加密,私钥解密,可实现保密通信;

- 私钥加密,公钥解密,可实现数字签名;

- 典型公钥加密算法:RSA;

数字签名

数字签名是用于确认发送者身份和消息完整性的一个加密消息摘要,具有以下特点:

- 接收者能够核实发送者;

- 发送者事后不能抵赖对报文的签名;

- 接收者不能伪造对报文的签名;

A私钥签名,A公钥验证

报文摘要 哈希 散列

哈希 Hash(散列函数)

将一段数据(任意长度)经过一道计算,转换为一段定长的数据;

MD5

MD5以512位分组来处理输入的信息,且每一分组又被划分为16个32位子分组,经过了一系列的处理后,算法的输出由四个32位分组组成,将这四个32位分组级联后将生成一个128位散列值。

SHA

对于长度小于2^64位的消息,SHA1会产生一个160位的消息摘要。当接收到消息的时候,这个消息摘要可以用来验证数据的完整性。

特性

- 不可逆性(单向):几乎无法通过Hash结果推到出原文,即无法通过x的Hash值推到出x;

- 无碰撞性:几乎没有可能找到一个y,使得y的Hash值等于x的Hash的值;

- 雪崩效应:输入轻微变化,Hash输出值产生巨大变化;

散列值相同的话,文件应该也相同

哈希用例

HMAC

- 增加一个key做哈希 HMAC = Hash(文件+key);

- 需要双方预先知道这个key;

- HMAC:消除中间人攻击,源认证+完整性校验(数字签名也能实现);

数字证书与CA

数字证书

用来证明公钥拥有者身份的凭证。一般由数字证书认证机构签发,需要:

- 申请者通过非对称加密算法(RSA) 生成一对公钥和密钥,然后把需要的申请信息(国家,域名等)连同公钥发送给 证书认证机构(CA)

- CA构确认无误后通过消息摘要算法(MD5,SHA) 生成整个申请信息的摘要签名M, 然后 把 签名M和使用的摘要算法 用 CA自己的私钥 进行加密

证书包含了

- 公钥

- 证书拥有者身份信息

- 数字证书认证机构(发行者)信息

- 发行者对这份文件的数字签名及使用的算法

- 有效期

证书认证机构(CA)

数字证书认证机构(英语:Certificate Authority,缩写为CA),也称为电子商务认证中心、电子商务认证授权机构,是负责发放和管理数字证书的权威机构,并作为电子商务交易中受信任的第三方,承担公钥体系中公钥的合法性检验的责任。

证书链

流程:

我绝对相信你(A>B);你绝对相信他(B>C);等于我绝对相信他(A>C)。

- 客户端得到服务端返回的证书,通过读取得到 服务端证书的发布机构(Issuer)

- 客户端去操作系统查找这个发布机构的的证书,如果是不是根证书就继续递归下去 直到拿到根证书。

- 用 根证书的公钥 去 解密验证 上一层证书的合法性,再拿上一层证书的公钥去验证更上层证书的合法性;递归回溯。

- 最后验证服务器端的证书是 可信任 的。

虚拟专网VPN

一种建立在公网上的,由某一组织或某一群用户专用的通信网络;

分为:

- 二层VPN:L2TP和PPTP(基于PPP);

- 三层VPN:IPsec和GRE;

- 四层VPN:SSL;

实现VPN关键技术

- 隧道技术;

- 加解密技术;

- 密钥管理技术;

- 身份认证技术;

VPN解决方案

- 内联网VPN:实现总分机构互联;

- 外联网VPN:实现兄弟单位互联;

- Access/Rmote VPN:实现用户远程接入;

二层隧道协议

二层隧道协议有PPTP和L2TP,都是把数据封装在PPP帧中在因特网上传输;

PPP协议

点到点协议,用来通过拨号或专线方式建立点对点连接发送数据,使其成为各种主机、网桥和路由器之间简单连接的一种共通的解决方案;可以在点对点链路上传输多种上层协议的数据包,有校验位。

PPP包含链路控制协议LCP和网络控制协议NCP;

| 协议 | 上层协议 | 地址协商 |

|---|---|---|

| PPP | 多协议 | 能 |

| HDLC | IP | 不能 |

PPP协议认证功能 PAP和CHAP

- PAP:两次握手验证协议,口令以明文传送,被验证方首先发起请求;

- CHAP:三次握手,认证过程不发送认证口令,传送MMAC散列值;

IPSec原理

IPSec是IETF定义的一组协议,用于增强IP网络的安全性;

提供如下安全服务:

- 数据完整性;

- 认证;

- 保密性;

- 应用透明安全性;

功能分为三类:

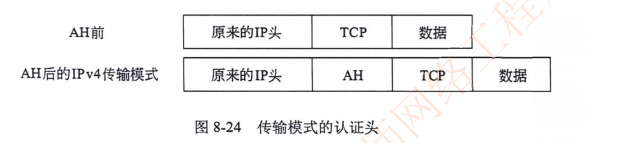

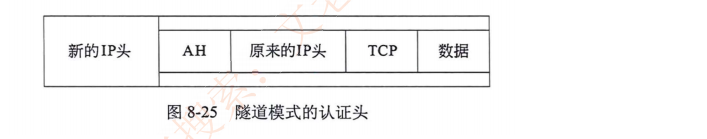

- 认证头(AH):提供数据完整性和数据源认证,但不提供数据保密服务 MD5、SHA;

- 封装安全负荷(ESP):提供数据加密功能,加密算法有DES、3DES、AES等;

- Internet密钥交换协议(IKE):用于生成和分发在ESP和AH中使用的密钥;

封装模式

传输模式

保护范围:主机到主机,IP头未被保护,通信终点也是IPSec终点

隧道模式

保护范围:路由器到路由器之间,IP包头被保护

SSL与HTTPS

安全套接层

传输层安全协议,面向用于实现Web安全通信;

SSL/TLS在Web安全通信中被称为HTTPS;

SSL基于TCP端口443;

组成

- 底层:记录层协议,提供机密性,真实性和重传保护;

- 高层:握手协议,告警协议,改变密码规格协议;

- TCP Layer:TCP层,只为TCP连接提供服务;

应用层协议

- S-HTTP安全的超文本传输协议;

- S-HTTP语法与HTTP一样,而报文头有所区别,进行了加密;

PGP

- 提供数据加密和数字签名两种服务;

- 采用RSA公钥证书进行身份验证;

- 使用IDEA进行数据加密;

- 使用MD5进行数据完整性验证;

应用广泛的原因:

- 支持多平台,免费使用;

- 基于比较安全的算法;

- 可以加密文件和电子邮件,也可以用于个人通信,应用集成PGP;

S/MIME,SET和Kerberos认证

- S/MIME:提供电子邮件安全服务;

- SET:安全的电子交易,用于保障电子商务安全;

- Kerberos:是用于进行身份认证的安全协议,支持AAA:认证、授权和审计;

防火墙

- 可以实现内部网络(信任网络)与外部不可信任网络之间或是内部网络不同区域隔离与访问控制;

- 技术与分类:包过滤、状态化防火墙、应用层网关、应用层检测DPI;

计算机病毒与防护

病毒

指一段可执行的程序代码,通过对其他程序进行修改,可以感染这些程序使其含有该病毒程序的一个拷贝。

四个阶段

- 潜伏阶段(震网病毒);

- 繁殖阶段(勒索病毒);

- 触发阶段(震网病毒);

- 执行阶段;

命名

<病毒前缀>.<病毒名>.<病毒后缀>

常见的病毒类型

IDS与IPS

- 入侵防御系统IPS;

- 入侵检测系统IDS;

不同:

部署位置不同:IPS一般串行部署,IDS一般旁路部署;

入侵响应能力不同:IPS能检测入侵,并能主动防御,IDS只能检测记录日志,发出警报;

入侵检测

- 入侵检测IDS是防火墙之后的第二道安全屏障;

入侵检测系统分类

- 按信息来源分:HIDS、NIDS、DIDS(主机/网络/分布式);

- 按响应方式分:实时检测和非实时检测;

- 按数据分析技术和处理方式分:异常检测、误用检测和混合检测;

- 异常检测:能够检测从未出现的攻击,但误报率高;

- 误用检测:已知入侵检测准确率高,对于未知入侵检测准确率低,高度依赖特征库;