前言

hvv中的应急响应需要我们可以对常见的攻击事件分析,所以了解漏洞的攻击特征是面试官经常问的。

Spring框架漏洞

漏洞原理

1.Spring Security OAuth2 远程命令执行(CVE-2016-4977)

Spring Security OAuth2是为Spring框架提供安全认证支持的一个模块。Spring Security OAuth2处理认证请求的时候如果使用了whitelabel views,response_type参数值会被当做Spring SpEL来执行,攻击者可以在被授权的情况下通过构造response_type值也就是通过构造恶意SpEL表达式可以触发远程代码执行漏洞。故是在需要知道账号密码的前提下才可以利用该漏洞。

Spring框架特征

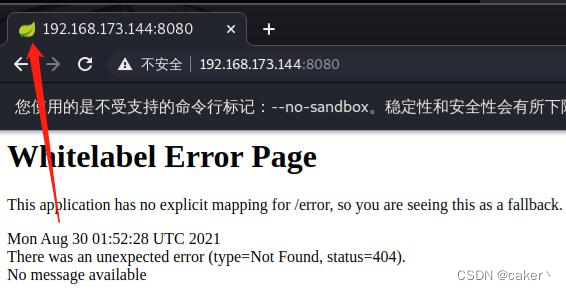

1.看web应用程序的ico小图标,是一个小绿叶子

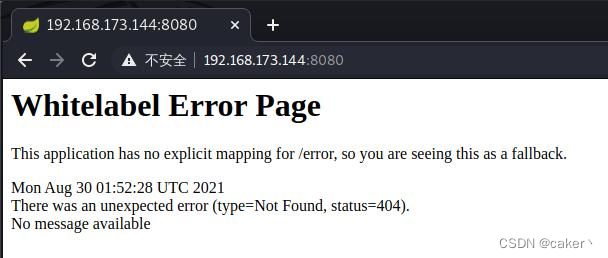

2.看报错页面,如果默认报错页面没有修复,那就是长这样

3.wappalyzer插件识别

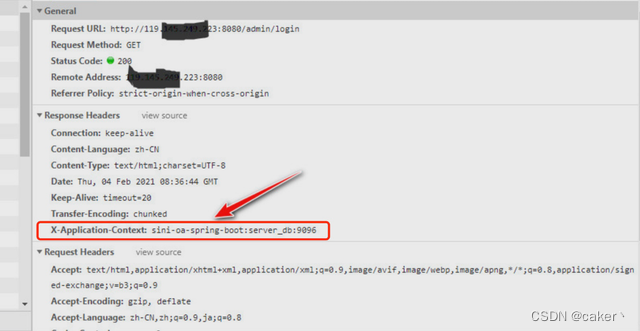

4.f12看X-Application-Context头

Struts2框架漏洞

漏洞原理

Struts2是一款基于Java开发的框架,web路径下会出现两种特殊的文件格式,即*.action文件与*.jsp文件;

现阶段已知的S2poc大多数都是远程命令执行漏洞,主要出现位置有:url中,报文内容中,content-type中;

- S2-052:REST插件使用到XStreamHandler处理xml数据,由于未对xml数据做任何过滤,在进行发序列xml数据转换为Object时导致RCE

- S2-053:Struts2在使用Freemarker模板引擎的时候,同时允许解析OGNL表达式,导致用户输入的数据本身不会被OGNL解析,但由于被Freemarker解析一次后变成离开一个表达式,被OGNL解析第二次,导致任意命令执行漏洞。

- S2-057:网站配置XML时如果没有设置namespace的值,并且上层动作配置中并没有设置或使用通配符namespace时,可能会导致远程代码执行漏洞的发生

- S2-059:攻击者可以通过构造恶意的OGNL表达式,并将其设置到可被外部输入进行修改,且会执行OGNL表达式的Struts2标签的属性值,引发OGNL表达式解析,最终造成远程代码执行的影响。

- S2-061:对S2-059的沙盒绕过。

攻击特征

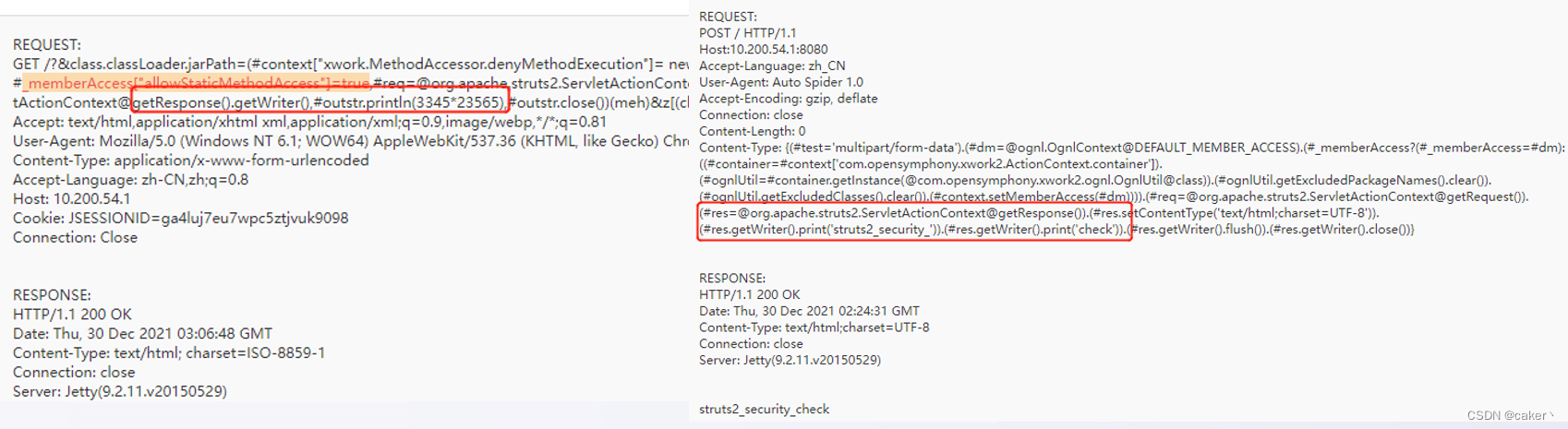

url中会出现的攻击特征主要是:

...*.action?method | ?redirect:${...}

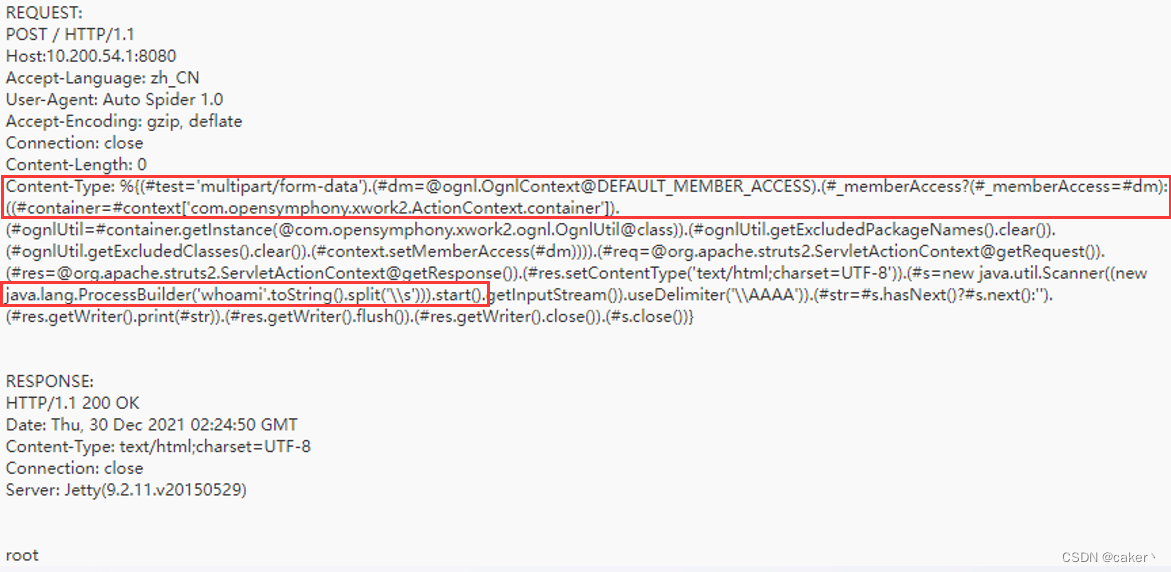

conten-type中出现的攻击特征主要有:

%{#context

报文体中出现的攻击特征主要有:

#_memberAccess

1.content-type出现异常字段,非MIME类型标识

2.字段格式为典型的注入代码格式%{ognl}

3.存在命令执行方法java.lang.ProcessBuilder().start()

4.执行命令“whoami”,返回包中返回执行成功信息“root”

5.出现类似于“3345*23565”的日志,通常都是扫描器扫描的日志

ThinkPHP 框架漏洞

thinkphp是一个国内轻量级的开发框架,采用php+apache,在更新迭代中,thinkphp也经常爆出各种漏洞,thinkphp一般有thinkphp2、thinkphp3、thinkphp5、thinkphp6版本,前两个版本已经停止更新,主要介绍下thinkphp5的漏洞

- ThinkPHP 5.0 命令执行漏洞

- ThinkPHP 5.x 命令执行漏洞

攻击特征

1.访问URL:/index/think\app/invokefunction

2.关键PHP函数:call_user_func_array、system、exec、shell_exec、eval

shiro框架漏洞

漏洞原理

Shiro默认使用了CookieRememberMeManager, 其处理cookie的流程是: 得到rememberMe的cookie值–>Base64解码–>AES解密–>反序列化.然而AES的密钥是硬编码的, 密钥泄漏的根本原因是开发人员在开发过程中部分代码直接使用了网上的一些开源的项目代码,就导致了攻击者可以构造恶意数据造成反序列化的RCE漏洞。

Apache Shiro框架提供了记住我的功能(RemeberMe),?户登录成功后会?成经过加密并编码的cookie。

cookie的key为RemeberMe,cookie的值是经过对相关信息进?序列化,然后使?aes加密,最后在使?base64编码处理形成的

在服务端接收cookie值时,按以下步骤解析:

- 检索RemeberMe cookie的值

- Base 64解码

- 使?ACE解密(加密密钥硬编码)

- 进?反序列化操作(未作过滤处理)

在调?反序列化的时候未进?任何过滤,导致可以触发远程代码执?漏洞

?户登陆成功后会?成经过加密并编码的cookie,在服务端接收cookie值后,Base64解码–>AES解密–>反序列化。攻击者只要找到AES

加密的密钥,就可以构造?个恶意对象,对其进?序列化–>AES加密–>Base64编码,然后将其作为cookie的rememberMe字段发送,Shiro将rememberMe进?解密并且反序列化,最终造成反序列化漏洞。只要rememberMe的AES加密密钥泄露,?论shiro是什么版本都会导致反序列化漏洞

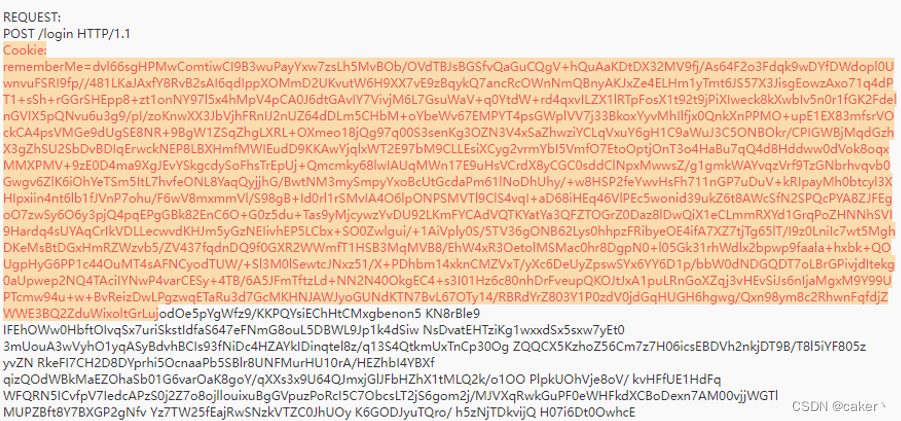

攻击特征

1.cookie头的rememberMe字段超长

2.解密rememberMe可获取异常信息

在线解密网站:https://vulsee.com/tools/shiroDe/shiroDecrypt.html https://simolin.cn/tools/shiro/

3.若有回显,可以看到执行的相关命令和回显结果