FOFA[参考一个大佬的]

https://fofa.info/

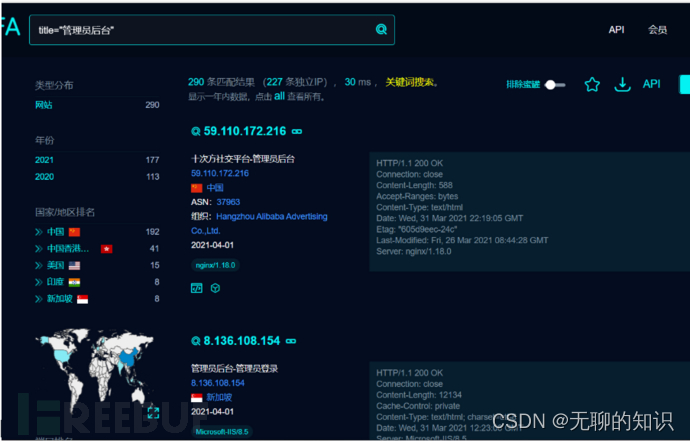

title

搜索包含“标题”的IP title=“标题”

domain

搜索所有子域名

host

搜索host内所有带有qq.com的域名

ip

搜索ip相关信息:ip=“58.63.236.248”

支持ip段搜索 ip=”111.1.1.1/16″ip=”111.1.1.1/24″

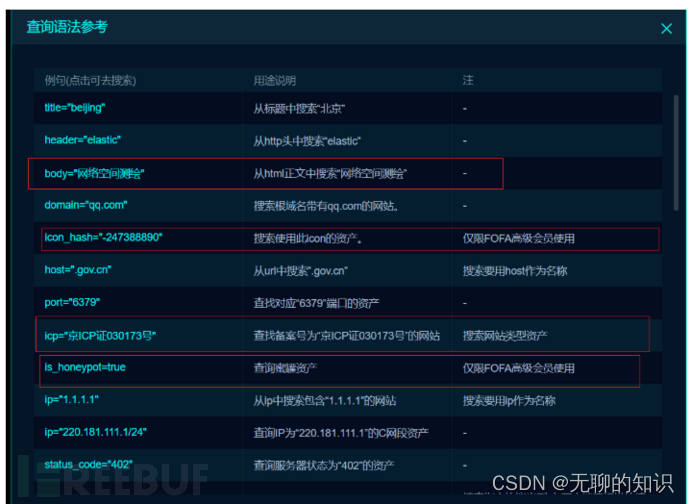

body

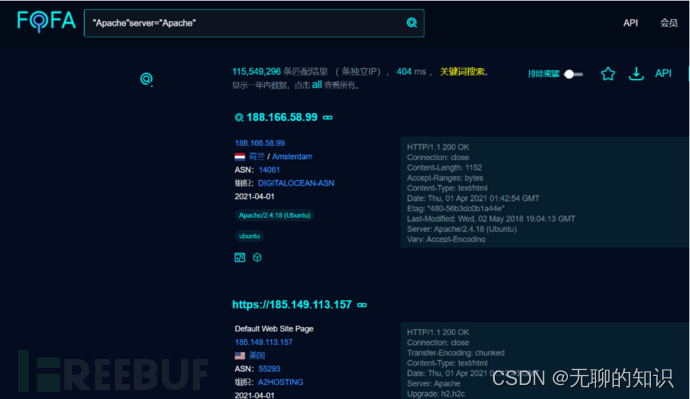

server

例:Apache出来了一个高危漏洞,我们需要去统计全球的Apache server=”Apache”

新功能:网络空间测绘 蜜罐:

蜜罐是一种软件应用系统,用来称当入侵诱饵,引诱黑客前来攻击。攻击者入侵后,通过监测与分析,就可以知道他是如何入侵的,随时了解针对组织服务器发动的最新的攻击和漏洞。还可以通过窃听黑客之间的联系,收集黑客所用的种种工具,并且掌握他们的社交网络。

设置蜜罐并不复杂,只要在外部因特网上有一台计算机运行没有打上补丁的微软Windows或者Red Hat

Linux即行,然后在计算机和因特网连接之间安置一套网络监控系统,以便悄悄记录下进出计算机的所有流量。然后只要坐下来,等待攻击者自投罗网。

在hw快要开始的时候,fofa最近更新在梳理资产时可以排除蜜罐数据。

方法1:在你想要的输入东西后面+is_honeypot=“false” 即可对当前结果过滤;

is_honeypot=“false”

例

使用方法2:在梳理资产的时候,点击那个蜜罐开关,便可以过滤蜜罐。

可以联合其他语法使用,如title、header、domain,host,ip等等进行联合查询。大大便利了白帽子们,

这功能很不错,哈哈。

FOFA还可以在实战中,关键步骤是定位资产归属,找到入口。

使用方法:通过关键字直接搜索

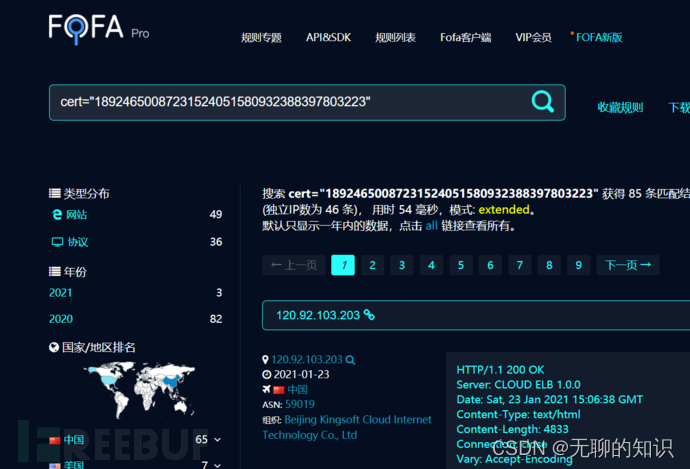

cert=“ xxxx”

FOFA还增加了网站的真伪查证,极大地方便了用户辨别;

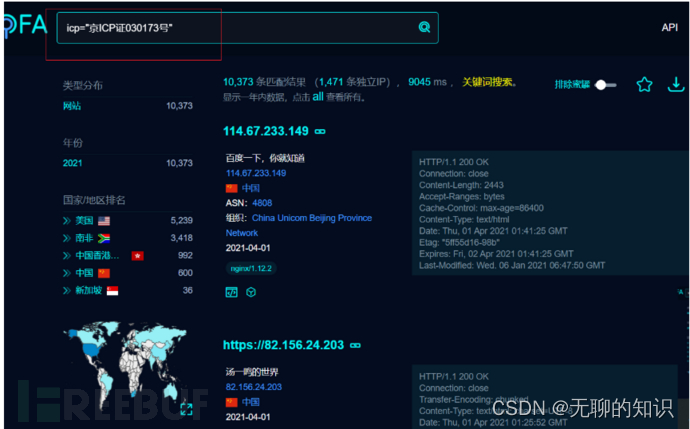

使用方法:直接使用icp=""查询语法;

1.先查备案号

2.使用fofa判断

icp=“京ICP证xxxx号”

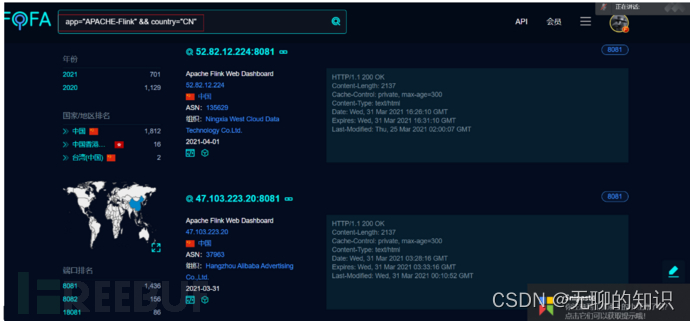

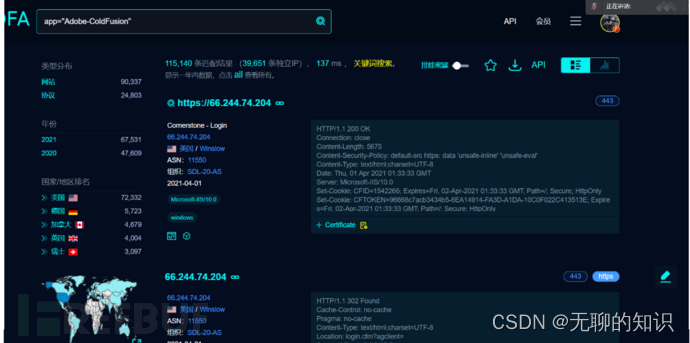

常见漏洞挖掘思路

前言:在某些平台上,爆出了新的漏洞之后,你就可以使用fofa,搜索一波,查找到符合条件的。然后就可以提交一波了,还可以搜索历史漏洞。

例:Apache Flink未授权访问+远程代码命令执行

app=“Adobe-ColdFusion”

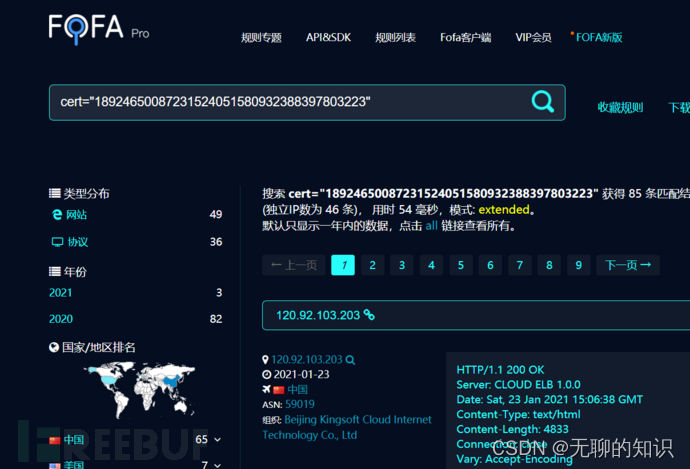

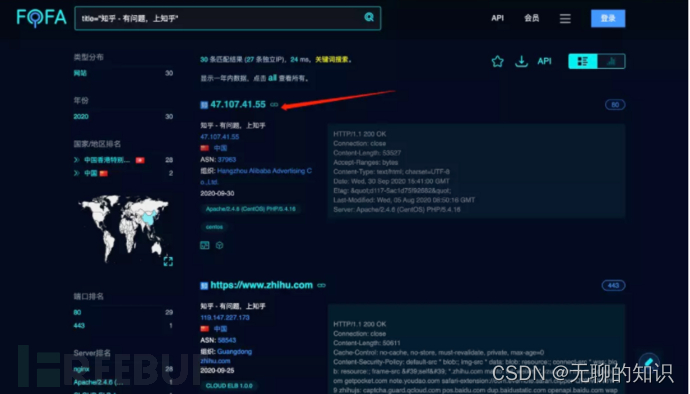

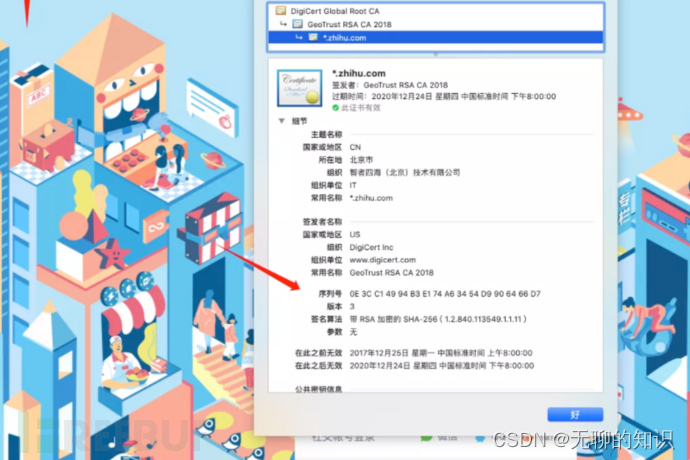

真实ip探测–fofa小技巧

1.先使用title搜一下,ip与目标网站有关的。

2.看到结果很多,我们就拿第一个来试试把。

3.然后查找证书0E 3C C1 49 94 B3 E1 74 A6 34 54 D9 90 64 66 D7

4.然后转换为10进制 18924650087231524051580932388397803223

5.使用fofa,搜证书就行/

360

https://quake.360.cn

基本信息部分

ASN网络自治域相关部分

主机名与操作系统部分

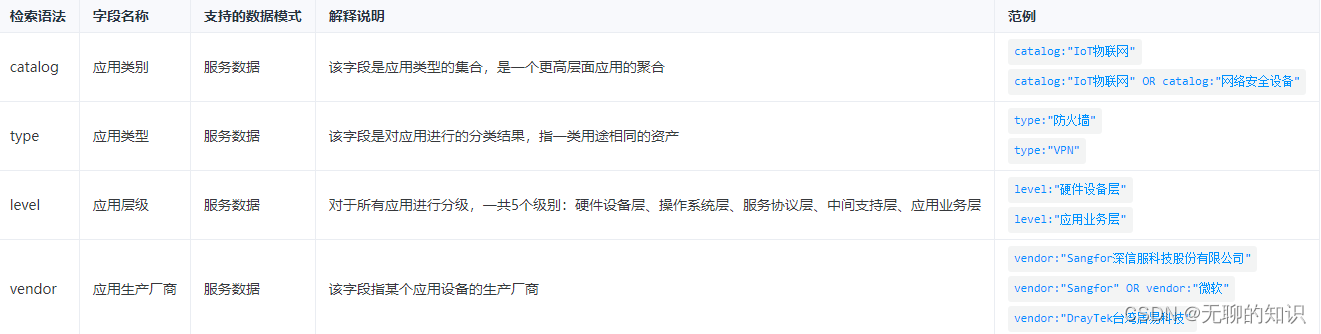

服务数据部分

精细化应用识别部分

IP归属与定位部分

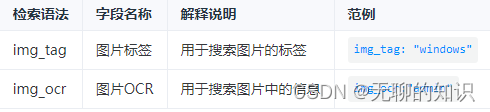

图像数据部分

Shodan

限定国家和城市

限定国家country:“CN”

限定城市city:“ShangHai”

限定主机名或域名

hostname:.org

hostname:“google”

hostname:baidu.com

限定组织或机构

org:“alibaba”

限定系统OS版本

os:“Windows Server 2008 R2”

os:“Windows 7 or 8”

os:“Linux 2.6.x”

限定端口

port:22

port:80

指定网段

net:“59.56.19.0/24”

指定使用的软件或产品

product:“Apache httpd”

product:“nginx”

product:“Microsoft IIS httpd”

product:“mysql”

指定CVE漏洞编号

vuln:“CVE-2014-0723”

指定网页内容

http.html:“hello world”

指定网页标题

http.title:“hello”

指定返回响应码

http.status:200

指定返回中的server类型

http.server:Apache/2.4.7

http.server:PHP

指定地理位置

geo:“31.25,121.44”

指定ISP供应商

isp:“China Telecom”

ssh default password

ssh default password country:“JP”

FTP anon successful

钟馗之眼

查看test.com的网络设备的操作系统类型、开放的端口、及运行的服务

site:test.com os port service

搜索在 80 端口上运行 http 服务的网络设备

+port:“80” +service:“http”

搜索在名古屋的、在 80 端口上运行 ssl的网络设备

city:nagoya +port:80 +service:ssl

搜索在美国的、运行着 windows 操作系统的网络设备

country:us +os:windows

通过 ZoomEye 搜索运行微软 NTP 应用的设备

app:“Microsoft NTP”

搜索在东京的网络摄像头

city:tokyo +device:webcam

在 102 号端口运行 s7 协议、组件为 6ES7 315-2EH14-0AB0 的工业控制设备

port:102 +module_id: 6ES7 215-1BG40-0XB0

鹰图

ip=“1.1.1.1”

搜索IP为 ”1.1.1.1”的资产

ip=“220.181.111.1/24”

搜索起始IP为”220.181.111.1“的C段资产

ip.port=“6379”

搜索开放端口为”6379“的资产

ip.country=“CN” 或 ip.country=“中国”

搜索IP对应主机所在国为”中国“的资产

ip.province=“江苏”

搜索IP对应主机在江苏省的资产

ip.city=“北京”

搜索IP对应主机所在城市为”北京“市的资产

ip.isp=“电信”

搜索运营商为”中国电信”的资产

ip.os=“Windows”

搜索操作系统标记为”Windows“的资产

app=“Hikvision 海康威视 Firmware 5.0+” && ip.ports=“8000”

检索使用了Hikvision且ip开放8000端口的资产

ip.port_count>“2”

搜索开放端口大于2的IP(支持等于、大于、小于)

ip.ports=“80” && ip.ports=“443”

查询开放了80和443端口号的资产

ip.tag=“CDN”

NEW 特色语法 查询包含IP标签"CDN"的资产

is_domain=true

搜索域名标记不为空的资产

domain=“qq.com”

搜索域名包含"qq.com"的网站

domain.suffix=“qq.com”

搜索主域为qq.com的网站

header.server==“Microsoft-IIS/10”

搜索server全名为“Microsoft-IIS/10”的服务器

header.content_length=“691”

搜索HTTP消息主体的大小为691的网站

header.status_code=“402”

搜索HTTP请求返回状态码为”402”的资产

header=“elastic”

搜索HTTP请求头中含有”elastic“的资产

web.title=“北京”

从网站标题中搜索“北京”

web.body=“网络空间测绘”

搜索网站正文包含”网络空间测绘“的资产

after=“2021-01-01” && before=“2021-12-21”

搜索2021年的资产

web.similar=“baidu.com:443”

查询与baidu.com:443网站的特征相似的资产

web.similar_icon==“17262739310191283300”

查询网站icon与该icon相似的资产

web.icon=“22eeab765346f14faf564a4709f98548”

查询网站icon与该icon相同的资产

icp.number=“京ICP备16020626号-8”

搜索通过域名关联的ICP备案号为”京ICP备16020626号-8”的网站资产

icp.web_name=“奇安信”

搜索ICP备案网站名中含有“奇安信”的资产

icp.name=“奇安信”

搜索ICP备案单位名中含有“奇安信”的资产

icp.type=“企业”

搜索ICP备案主体为“企业”的资产

protocol=“http”

搜索协议为”http“的资产

protocol.transport=“udp”

搜索传输层协议为”udp“的资产

protocol.banner=“nginx”

查询端口响应中包含"nginx"的资产

app.name=“小米 Router”

搜索标记为”小米 Router“的资产

app.type=“开发与运维”

查询包含组件分类为"开发与运维"的资产

app.vendor=“PHP”

查询包含组件厂商为"PHP"的资产

app.version=“1.8.1”

查询包含组件版本为"1.8.1"的资产

cert=“baidu”

搜索证书中带有baidu的资产

cert.subject=“qianxin.com”

搜索证书使用者是qianxin.com的资产

cert.subject_org=“奇安信科技集团股份有限公司”

搜索证书使用者组织是奇安信科技集团股份有限公司的资产

cert.issuer=“Let’s Encrypt Authority X3”

搜索证书颁发者是Let’s Encrypt Authority X3的资产

cert.issuer_org=“Let’s Encrypt”

搜索证书颁发者组织是Let’s Encrypt的资产

cert.sha-1=“be7605a3b72b60fcaa6c58b6896b9e2e7442ec50”

搜索证书签名哈希算法sha1为be7605a3b72b60fcaa6c58b6896b9e2e7442ec50的资产

cert.sha-256=“4e529a65512029d77a28cbe694c7dad1e60f98b5cb89bf2aa329233acacc174e”

搜索证书签名哈希算法sha256为4e529a65512029d77a28cbe694c7dad1e60f98b5cb89bf2aa329233acacc174e的资产

cert.sha-md5=“aeedfb3c1c26b90d08537523bbb16bf1”

搜索证书签名哈希算法shamd5为aeedfb3c1c26b90d08537523bbb16bf1的资产

cert.serial_number=“35351242533515273557482149369”

搜索证书序列号是35351242533515273557482149369的资产

cert.is_expired=true

搜索证书已过期的资产

cert.is_trust=true

搜索证书可信的资产

as.number=“136800”

搜索asn为"136800"的资产

as.name=“CLOUDFLARENET”

搜索asn名称为"CLOUDFLARENET"的资产

as.org=“PDR”