样本收费、不公开

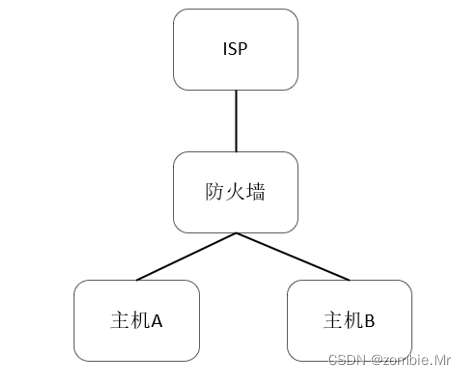

1、拓扑

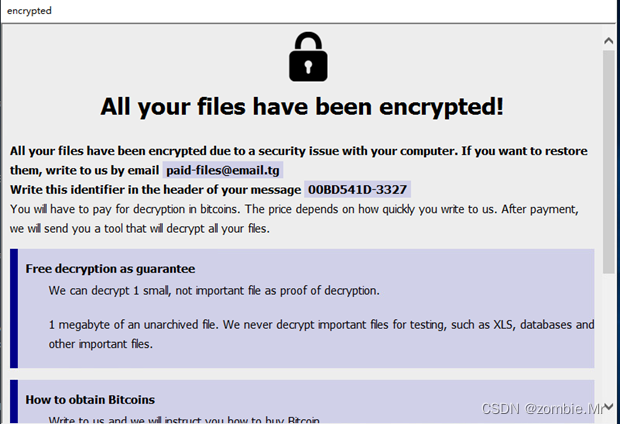

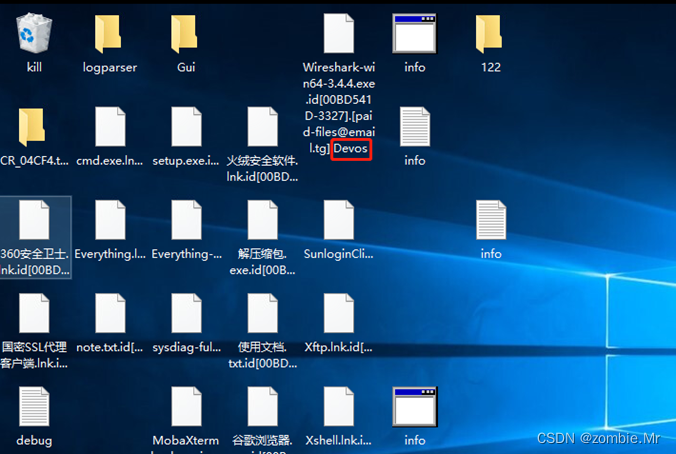

2、2022-5-7 09:00,发现主机A出现文件无法读取的问题 并弹出文件被加密的提示,进一步确认后判断中了勒索软件病毒,文件、应用、程序均被加密,导致无法使用。

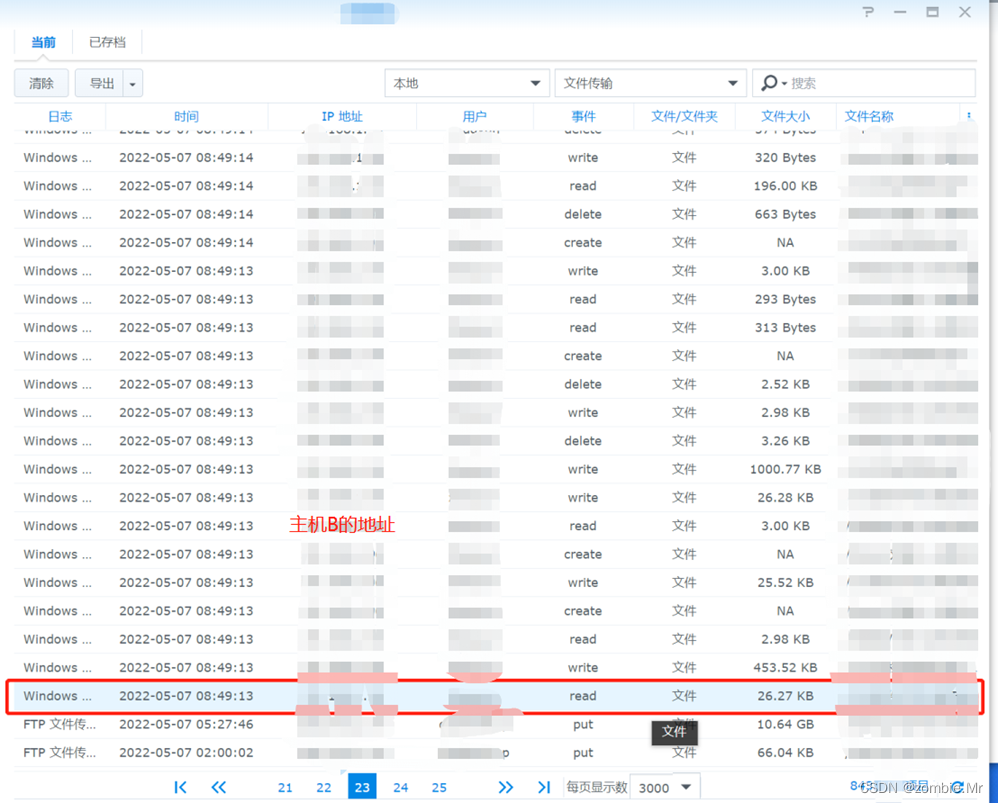

通过主机A的日志进行溯源,确定主机A是被主机B操作的,也就是说主机B是更优先感染的。

随机登录主机B,发现主机B的密码已被攻击者修改,主机B是虚拟化部署,通过挂载PE镜像的方式,进行了密码重置。登录后确定主机B也已被感染。(这里远程密码已被修改、无法进入、需要大白菜PE工具再次破解密码)

处理过程

分析问题

主机B经过检查后,是有3389端口通过防火墙映射(DNAT)在公网,所以重点沿这这一条线进行问题跟踪。影响的感染范围不确定,所以第一步控制勒索病毒不要蔓延。主机A是被445入侵,所以关闭SMB服务,主机B可能是被拿到系统权限,所以做断网处理。

处理过程

防火墙排查

防火墙是对外出口,首先关闭主机B的3389端口映射,进一步查看防火墙的NAT日志或访问日志。后确认防火墙对于访问类别的日志不会做存储,只会做外发。攻击防护日志仅有泛洪攻击的记录,这条线断掉。

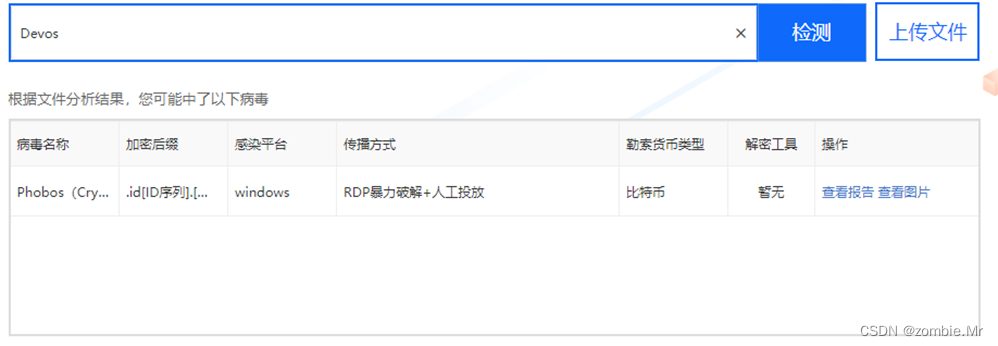

首先进行勒索文件的样本分析,确认勒索病毒的家族。可通过在线沙箱上传被加密文件,或通过https://edr.sangfor.com.cn/#/information/ransom_search网站,输入加密名称检查。

通过加密文件的格式:” .id[ID序列].[邮箱].后缀 后缀包”确定勒索病毒家族为

Phobos(Crysis变种)勒索病毒。此时通过查询此勒索软件加密的文件暂不可逆(恢复)

遂主机B通过虚拟快照的方式恢复,主机A通过备份文件恢复,保证业务恢复。后续根据查到的此勒索软件的特性进行溯源分析。

日志分析

以下通过时间线的顺序阐述

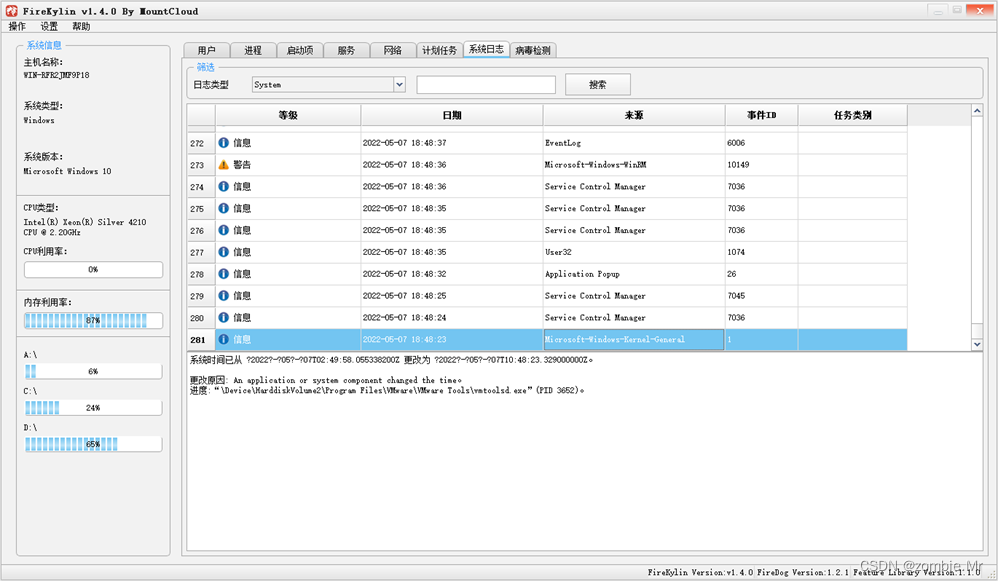

因事件管理器、控制面板、组策略等均因勒索软件修改受限访问,通过通过evtxLogparse工具导出系统日志进行查看。

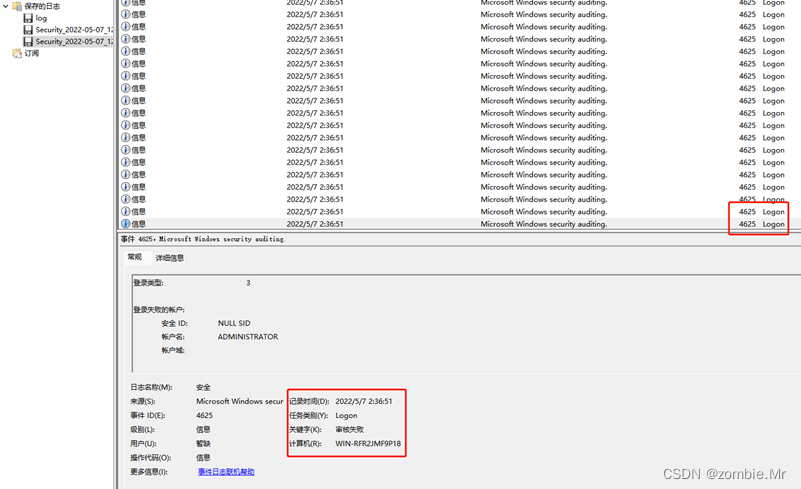

从可查到的安全事件日志里可得出最早在2022-05-07 凌晨02:36分时有外部尝试通过RDP登录,期间一直尝试通过RDP爆破登录主机B。

TIPS:eventID:4624表示登录成功,4625表示登录失败

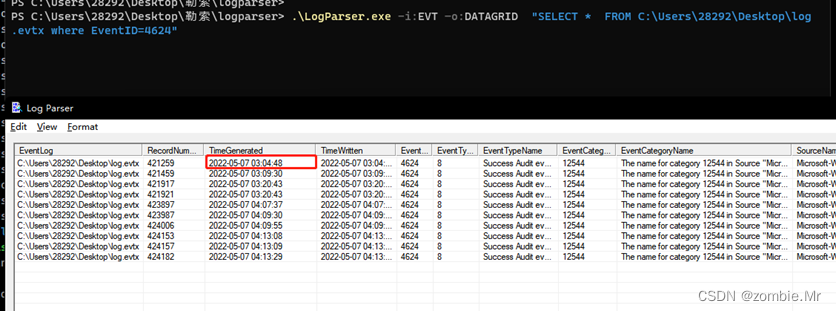

通过logparser对日志文件进行分析(此工具支持SQL查询比较方便),得出最早在05-07 凌晨03:04分已爆破成功,通过RDP登录了主机B。

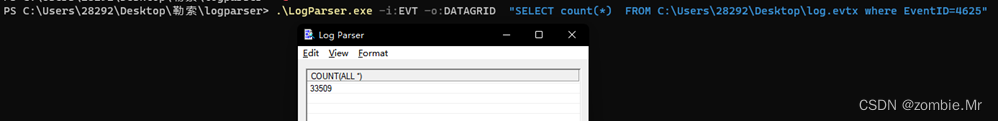

通过聚合查询05-07当天截止中午12:00进行了33509次密码爆破

通过聚合查询05-07当天截止中午12:00进行了33509次密码爆破

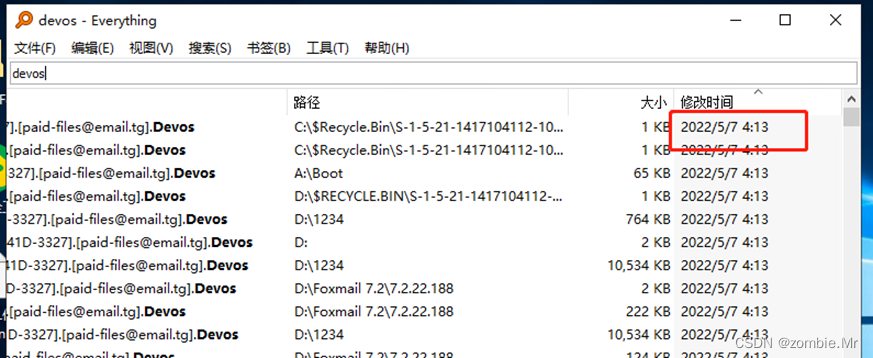

通过Everthing工具查询最早被锁的文件时间是 2022-05-07 04:13分

共计有43万余个对象被锁

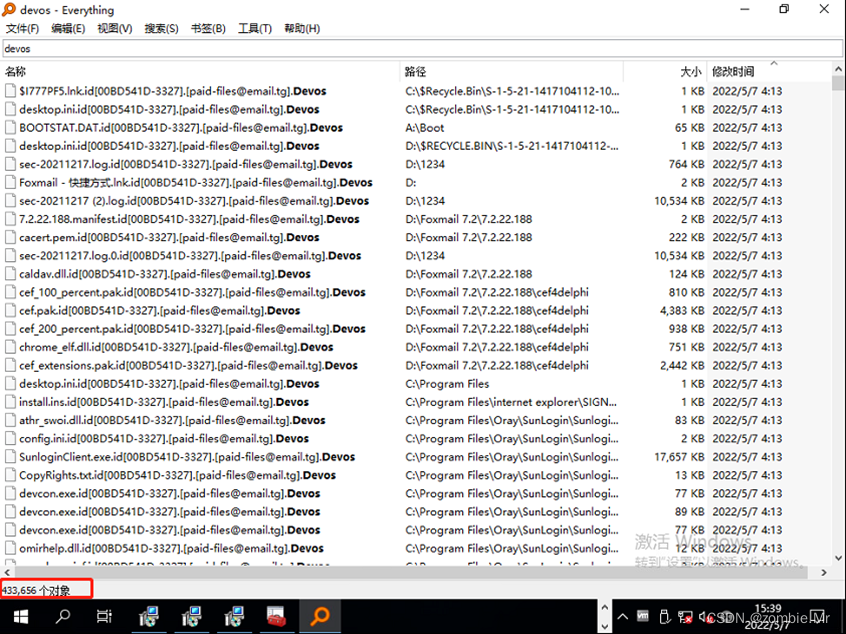

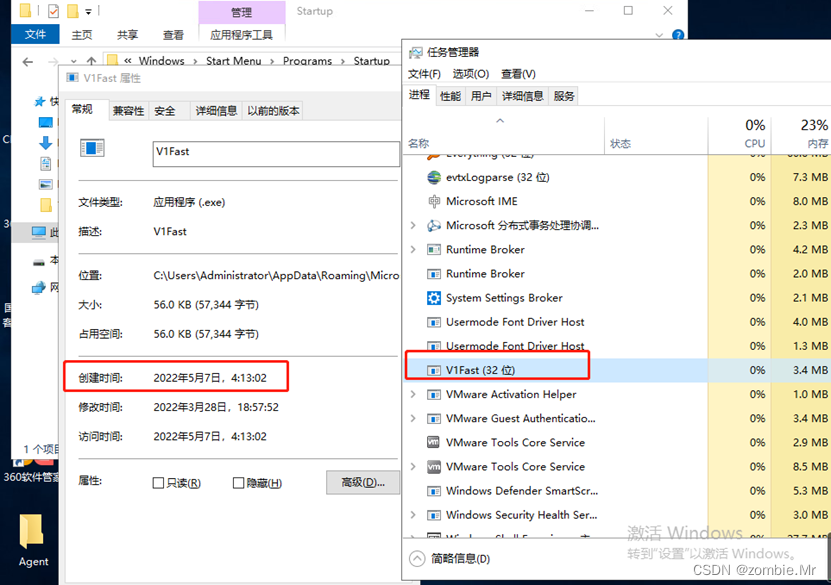

通过第一个被锁定的文件时间2022-05-07 04:13分,查询附近时间新建的文件,锁定了勒索软件的主程序。

通过第一个被锁定的文件时间2022-05-07 04:13分,查询附近时间新建的文件,锁定了勒索软件的主程序。

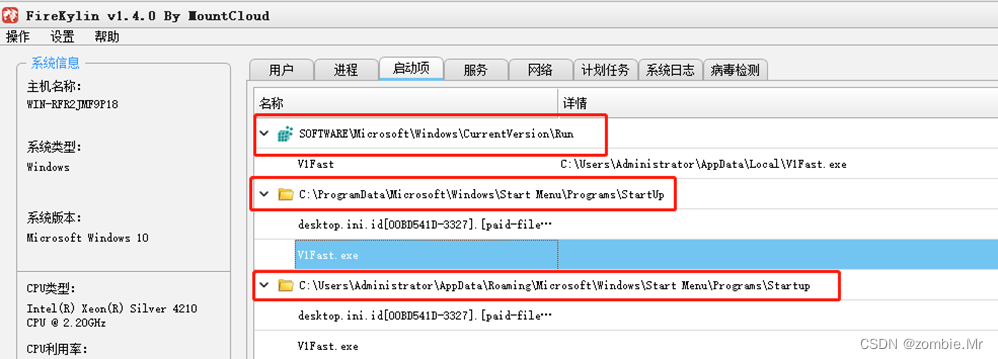

通过FireKylinV1.4.0工具导出并分析主机B的相关日志和状态,确定此程序的所有路径及启动项,确定勒索软件设置了开机自启动

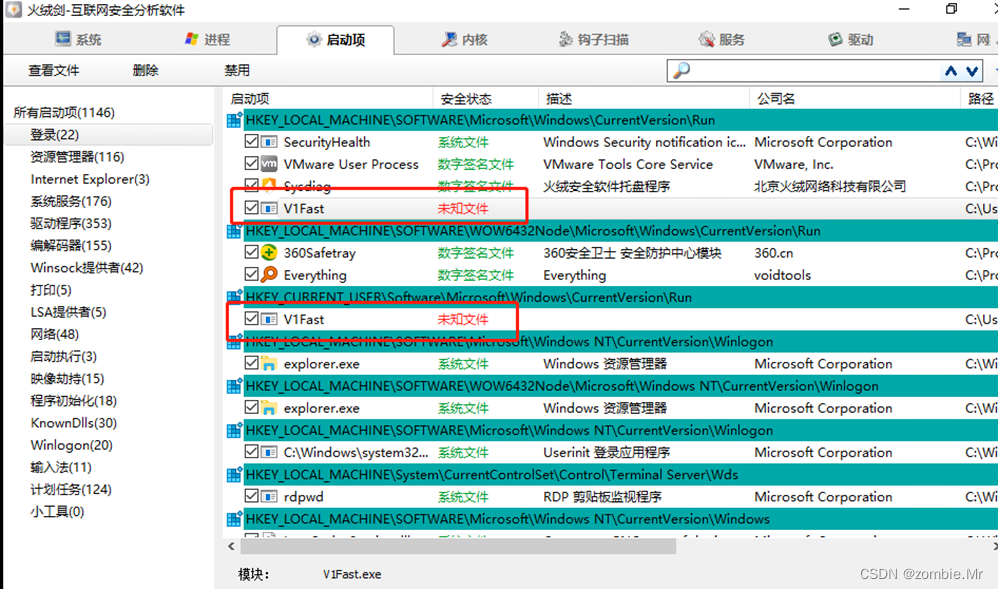

TIPS:也可通过火绒剑,针对勒索软件可直观的看到勒索软件是未签名状态

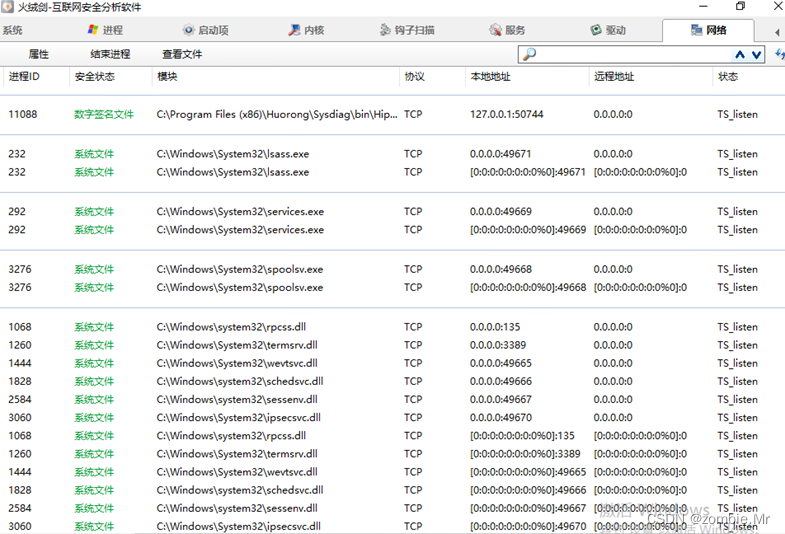

通过火绒检查主机B的网络连接状态,确认主机B未再感染其他主机

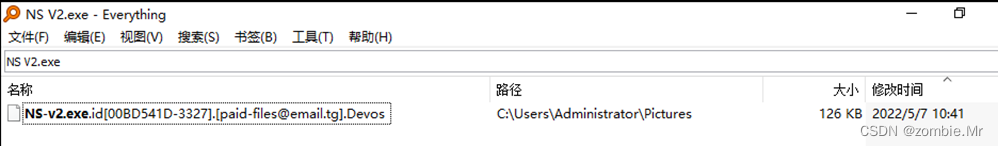

TIPS:Crysis变种勒索病毒是有内网资产扫描的工具,NS-V2.exe,用来范围扫描内网资产,寻求横向感染,但在此V1Fast勒索软件可能存在二次运行,给自己的工具NS-V2.exe资产扫描工具一并进行了加密

TIPS:Crysis变种勒索病毒是有内网资产扫描的工具,NS-V2.exe,用来范围扫描内网资产,寻求横向感染,但在此V1Fast勒索软件可能存在二次运行,给自己的工具NS-V2.exe资产扫描工具一并进行了加密

后续通过wireshark等工具进行流量分析,确认主机B未在尝试发起链接。

通过Eventlog确定,尝试进行爆破的均为海外地址(荷兰、美国、俄罗斯等),且不固定从防火墙也可看到是有主机发起了Post-scan扫描。

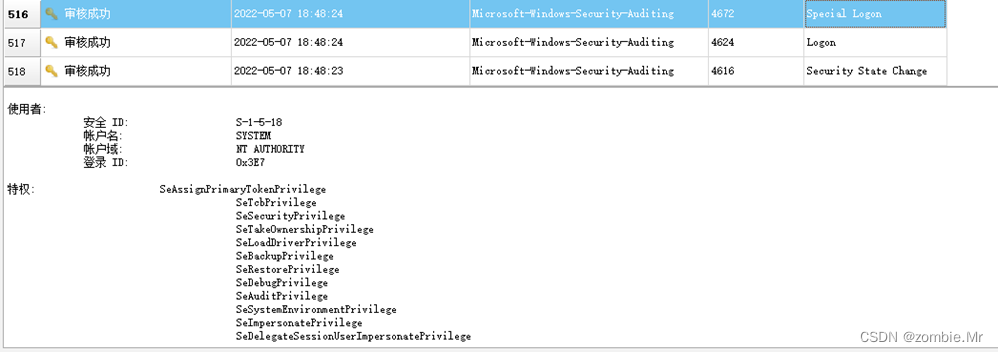

暴力破解RDP密码成功后 攻击者手动登录进行投毒,分别进行了提权、修改时间、关闭日志记录、关闭组策略、关闭Windows更新

暴力破解RDP密码成功后 攻击者手动登录进行投毒,分别进行了提权、修改时间、关闭日志记录、关闭组策略、关闭Windows更新

被勒索软件成功攻击,核心还是安全意识薄弱,做了RDP 3389远程桌面的外网映射,登录口令不够复杂,导致被多台终端联合进行爆破成功。

勒索软件成功登录主机B后,通过主机B保存的主机A信息,成功对主机A也进行了勒索加密。

.Devos勒索病毒属于Phobos勒索病毒家族,主要通过RDP协议暴力破解进入操作系统,然后运行勒索病毒软件,通过查找本机访问记录、已存储的用户名密码等信息遍历局域网服务器,然后将有读写权限的目录通过软件进行加密。

规避建议

1、不将远程桌面端口开放到互联网,无法避免时通过防火墙限制仅允许特定IP访问或者部署防护服务(RDPGuard),多次登录失败自动锁定IP。

2、开启自动更新服务,及时为系统打补丁。

3、安装杀毒软件,及时更新病毒库。

4、定期对重要文件以及数据库做非本地备份

5、其他文章里有linux防止爆破脚本、SSH锁+IP自动拉黑;

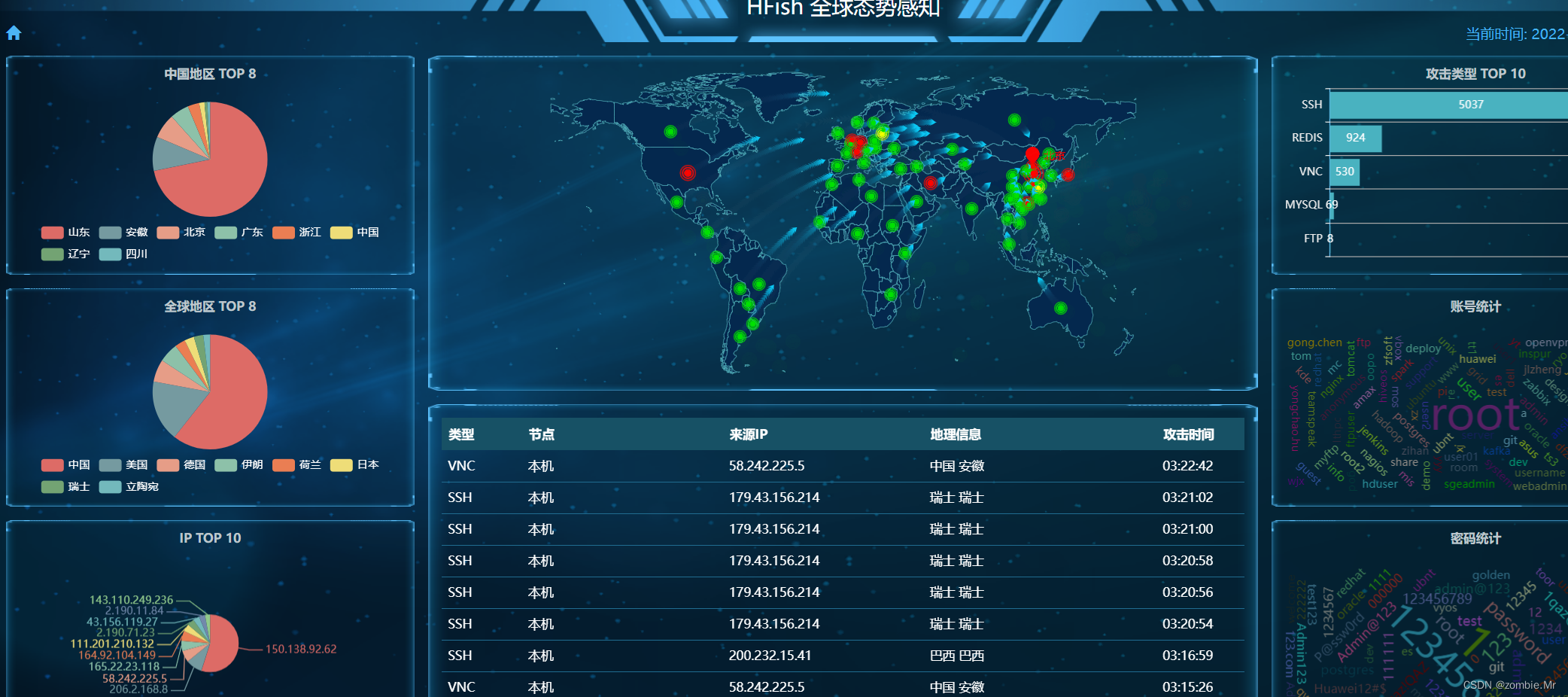

诱捕溯源分析

Docker部署蜜罐、注意只把部分DNAT到公网

docker run -d --name hfish -p 445:21 -p 2222:22 -p 23:23 -p 69:69 -p 3306:3306 -p 3389:5900 -p 6379:6379 -p 8080:8080 -p 8081:8081 -p 8989:8989 -p 9000:9000 -p 9001:9001 -p 9200:9200 -p 11211:11211 --restart=always imdevops/hfish:latest

WEB:http://192.168.1.X:9001、默认账号密码admin admin

防火墙扫描分析

这里使用的KALI最新版系统

MSF6执行

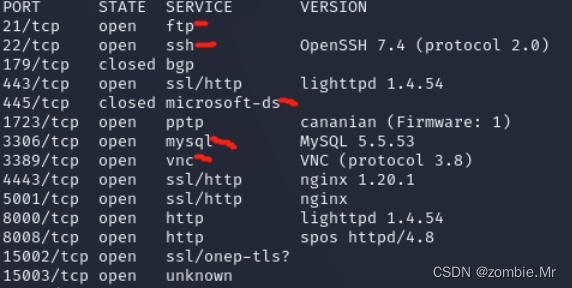

nmap -sV 公网IP -p 1-65535 (扫描所有DNAT端口和软件版本)

发现部分SSH与RDP协议端口、已全部关闭