IP地址是由互联网编号分配机构(IANA,Internet AssignedNumbersAuthority)先把IP地址分给各大洲的机构,然后各大洲的机构把IP地址分给运营商,再由运营商把固定的IP地址分配给用户。

假如出现分配的IP地址和设备不匹配的话,就有可能出现IP地址盗用的情况。

首先我们要先了解几种不同的IP地址盗用类型。

1.IP地址静态盗用

该方法是指用户配置或者修改计算机IP设置时,使用他人合法IP地址或者未经合法分配的 IP地址,典型的例子是在用户非法入网和恶意隐藏自己的身份,还有一部分用户是IP设置信息因故丢失后没有记住原有的合法信息,随意配置。

2.成对修改 IP—MAC地址

MAC地址是网卡的物理地址,也就是我们常说的网卡地址,使用网卡自带的配置程序或者修改注册表即可使网卡配置程序支持修改MAC地址,成对修改 IP—MAC地址后就可使非法用户的主机完全冒充所盗用IP—MAC主机。这种盗用方式比较隐蔽,如果没有发生IP冲突的话则很难发现,危害极大。

3.IP地址动态盗用

这种方法主要利用Socket编程,绕过上层网络软件,直接发送伪造源IP地址的IP数据包,从而实现动态修改自己对外通信的IP地址 ,也被称为IP地址电子欺骗。

在网络管理中,IP地址盗用经常发生,不仅对网络的正常使用造成影响,也会互联网的潜在安全隐患,比如IP地址盗用也是黑客常用的方法之一,主要用来隐藏自己的身份,隐匿自己的网络行踪。那么我们又要如何防止IP地址的盗用?

1.交换机控制技术

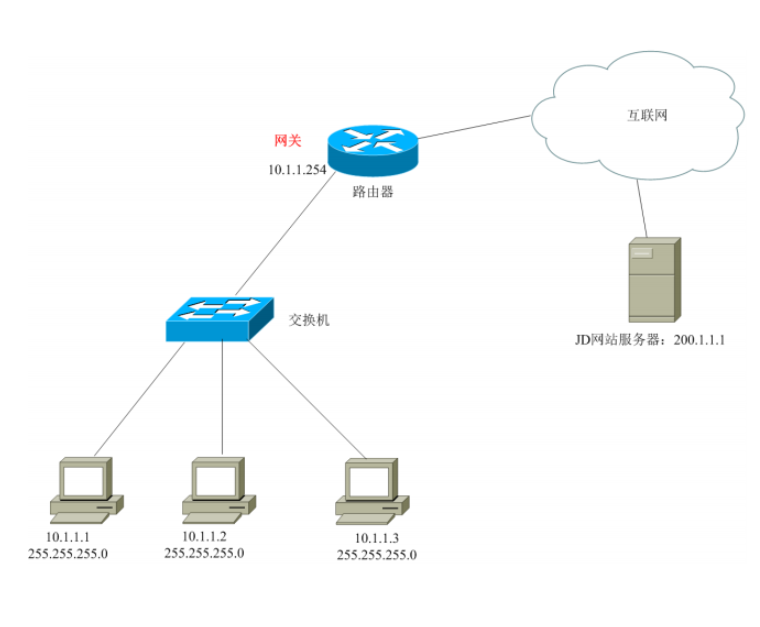

①交换机端口绑定

指将交换机的端口配置成单地址工作模式,就是把交换机端口和该端口上的计算机MAC地址绑定,这种方法可以有效地防范IP地址静态盗用,但不能完全防范成对修改IP—MAC地址方式盗用。

②VLAN划分法

利用交换机的VLAN技术,合理划分IP地址段,使每个IP只能在指定的VLAN(虚拟局域网)中使用,在其他 VLAN中则无效 。此方法可以防范不同VLAN中的IP地址盗用,但不能防范同一个VLAN中的IP盗用。

2.路由器隔离技术

①静态ARP表技术

在路由器中静态设置ARP表,当有盗用IP地址上网时,仍然按静态设置ARP表来转发数据包,数据包将不能到达目的地,从而阻止盗用IP继续使用网络,这种属于被动防范。

②路由器动态隔离技术

在路由器中使用SNMP协议动态获取当前的ARP表并与实现存储的合法的IP—MAC映射表比较,如果不一致,则认为发生了IP地址盗用。我们可以采取下列行为来主动阻止非法访问。

一是向盗用IP的主机发送ICMP不可达的欺骗包,阻止其继续发送数据;二是修改路由器的存取控制列表,禁止其非法访问;三是用合法的IP—MAC 地址映射覆盖动态ARP表中非法的IP—MAC映射表项。但是,该方法仍然不能防范成对修改IP—MAC地址这种方式的IP地址盗用。

3.透明网关过滤技术

该透明网关作为内网和外网通信的桥梁,在内部主机访问外网时使用ARP协议来解析和应答,在与外部主机访问内网时则使用静态路由表来响应,最终实现防范IP地址盗用。该技术方案对透明网关的性能要求较高,容易产生瓶颈,且无法控制盗用IP地址访问内网。

4.基于 802.1X的用户认证方案

802.1X是一种基于端 口(包括物理和逻辑 )的认证协议,因此也被称为“端口级别的鉴权”。它采用RADIUS(远程认证拨号用户服务)方法,并将其划分为三个不同小组:请求方(客户端 )、认证方和授权服务器。

在用户没有认证前,交换机端口处于封闭的状态,只允许认证数据包(802.1x格式 )通过该端口,认证通过后,端口对用户开放,允许正常的网络访问,而且 IP地址是由接入服务器动态分配,因此不存在 IP地址盗用问题。

该方案的缺点一是由于认证流与业务流的分离,如果用户用自定义的数据报文代替EAP认证报文就可以不需认证进行局域网访问,如果用户伪造认证流数据包就可以完全实现整个网络访问;二是 802.1x的优势和安全性很大程度上依赖于私有拨号客户端,一旦客户端被破解或者被仿造,那么这些都将形同虚设;

三是认证基于端口,一旦认证通过则端口处于开放状态,此时其它用户通过该端口接入时,不需再次认证即可访问全部网络资源。

5.防火墙与代理服务器

使用防火墙与代理服务器相结合,也能较好地解决IP地址盗用问题:防火墙用来隔离内部网络和外部网络,用户访问外部网络通过代理服务器进行。

这样可以把IP防盗放到应用层来解决,变IP管理为用户身份和口令的管理,因为用户对于网络的使用归根结底是网络应用。

这样的话,盗用IP地址只能在子网内使用,失去盗用的意义;合法用户可以选择任意一台IP主机使用,通过代理服务器访问外部网络资源,而无权用户即使盗用IP,也没有身份和密码,不能使用外部网络。

IP地址作为我们上网的必要条件之一,每一个都有不可替代的价值。尤其是互联网时代下,IP地址已包含了多方面的信息,我们要谨慎对待。

比如前几年发生在非洲IP地址盗窃案。从2016年开始,加利福尼亚的独立安全研究员Ron Guilmette 便一直跟踪观察非洲的IP地址块。

他发现留给非洲的IP地址块以某种方式流转到了基于互联网的营销公司的手中,IP地址对垃圾邮件发送者和网络罪犯的运营至关重要,这些犯罪分子需要不断地更换大量IP地址维持运营。此次案件共涉及被盗 IP地址超过五千万美元。

尤其是在IPV4枯竭的情况下,虽然IPV6正在快速发展,但是铺设IPV6的价格不菲,也需要一定时间,并不是所有国家都能够负担。