引言

之前写过几期古关于HTTPS的文章,主要是讲HTTPS的加密过程和浏览器的检测机制。然后还有对MITM的一些讲解。具体如下:

1、Ettercap关于中间人MITM攻击的一些扩展

2、中间人攻击HTTPS可行性分析

简单回顾一下:HTTPS = TLS + HTTP,在传输层进行加密。但这种加密方式只能保证客户端和服务器之间的通信不被中间网络设备窃听,但是不能保证用户数据不被云服务商窃听。正好相反,云服务商知道用户发送和接收的消息。

TLS

TLS(Transport Layer Security),是一种安全协议,翻译过来为“传输层安全性协议”。它的前身是SSL,安全套接层(Secure Sockets Layer)。目的是为互联网通信提供数据隐私保护和数据完整性保障。为什么叫传输层加密协议?若加密在会话层或应用层完成,则所有的传输层控制信息对攻击者来说都是可知的。若加密由传输层来完成,则仅仅在网络层及以下各层的控制信息是暴露的。若加密由网络层来完成,则网络层协议控制信息对网络层的PDU所通过的每一个节点都是不可知的,因而中间节点无法正确选择路由。所以网络层一般不能提供端到端保护。这样,传输层就是实现端到端加密的最低层。

1994年,网景公司(Netscape)推出首版网页浏览器——网景导航者,同时推出了HTTPS协议,以SSL进行加密,这就是SSL的起源。

不久后,国际互联网工程任务组IETF将SSL进行标准化,1999年公布TLS 1.0标准文件(RFC 2246)。随后又公布TLS 1.1(RFC 4346,2006年)、TLS 1.2(RFC 5246,2008年)和TLS 1.3(RFC 8446,2018年)。

在浏览器、电子邮件、即时通信、VoIP、网络传真等应用程序中,广泛使用这个协议。许多网站,如Google、Facebook、Wikipedia等也以这个协议来创建安全连线,发送资料。目前已成为互联网上保密通信的工业标准。

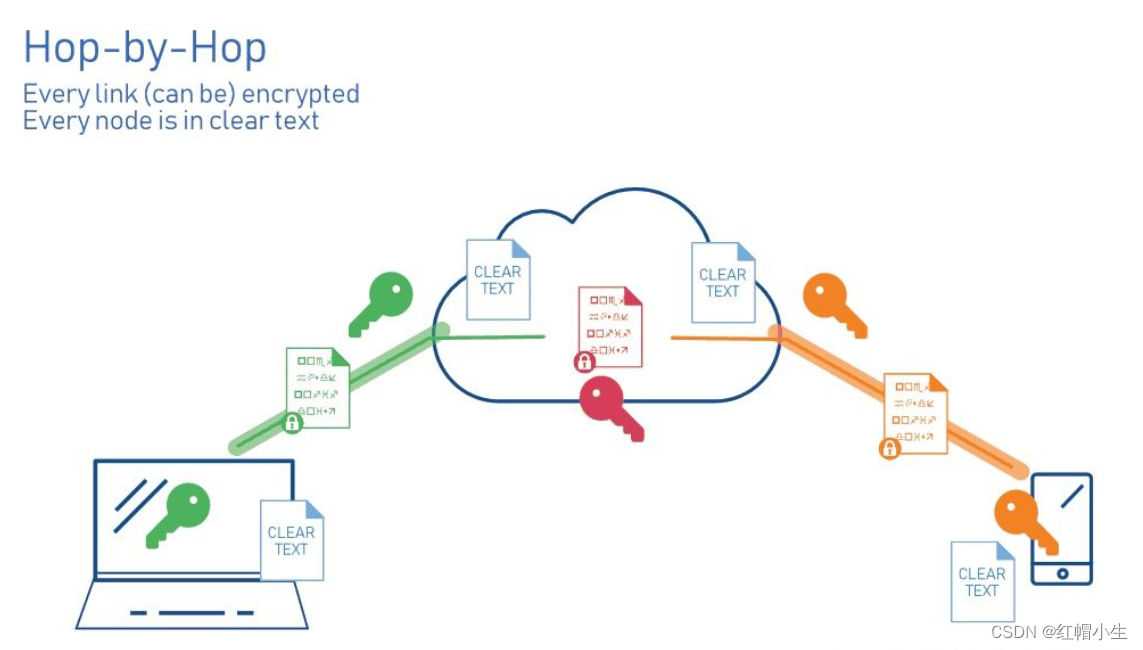

但是TLS有一个缺点,就是我们上面说的:TLS保证的是客户端和服务器之间的通信不被中间网络设备窃听,但无法保证不被云服务商窃听。如图:

可以看到,TLS 是逐段加密,云服务商可以查看数据明文。

数据的加密传输看似很安全,不会像明文那样在互联网上裸奔。但这种安全感仅仅是一种假象,因为解密数据的密钥存储在服务器中,云服务商可以像拿着钥匙开锁那样,打开和关闭加密,随意查看数据内容。

虽然目前广泛使用的AES-256加密算法,从数学理论角度来说无法破译,黑客破解加密算法的威胁是不存在的,但是密钥丢失或被盗才是数据泄漏的根本原因。因为这些密钥由云服务商的系统管理员保管。相当于你把贵重物品锁在保险柜中,但钥匙是由其他人保管。在这个模型中,你必须完全信任第三方负责任和有能力抵御外部及内部的威胁。如果服务商丢失了密钥,你的通信将失去保护。

密钥的集中式存储也非常容易遭受攻击。虽然大型互联网公司似乎在安全方面拥有几乎无法穿透的网络防御,但是实际情况并非如此。6000万Dropbox账号信息被窃取;10亿雅虎用户的账号信息泄露等事件表明:集中式存储为黑客提供单一攻击点,对于黑客来说,这等同于面对一座金矿,破坏大门就可以获取全部数据。

即使防御了外部攻击,组织内部集中管理密钥也好不到哪去。据调查报告显示,54%的信息技术安全人员承认,他们不知道所有的加密密钥和证书存放在何处,或者谁拥有使用他们的权限。很容易想象员工会意外地丢失密钥及数据信息本身。即使是像微软这样的大公司,通常为管理密钥的管理员账号设置了默认的空白密码,被劫持的管理员账号可以访问集中密钥存储库,可以轻松解密大量公司数据。

解决以上问题的一种最佳实践就是采用“端到端加密”。

端到端加密

端到端加密是通信安全的最高标准,只有发送方和指定的接收方可以访问数据内容,其他任何第三方机构和个人都不能访问服务器上的加密数据。

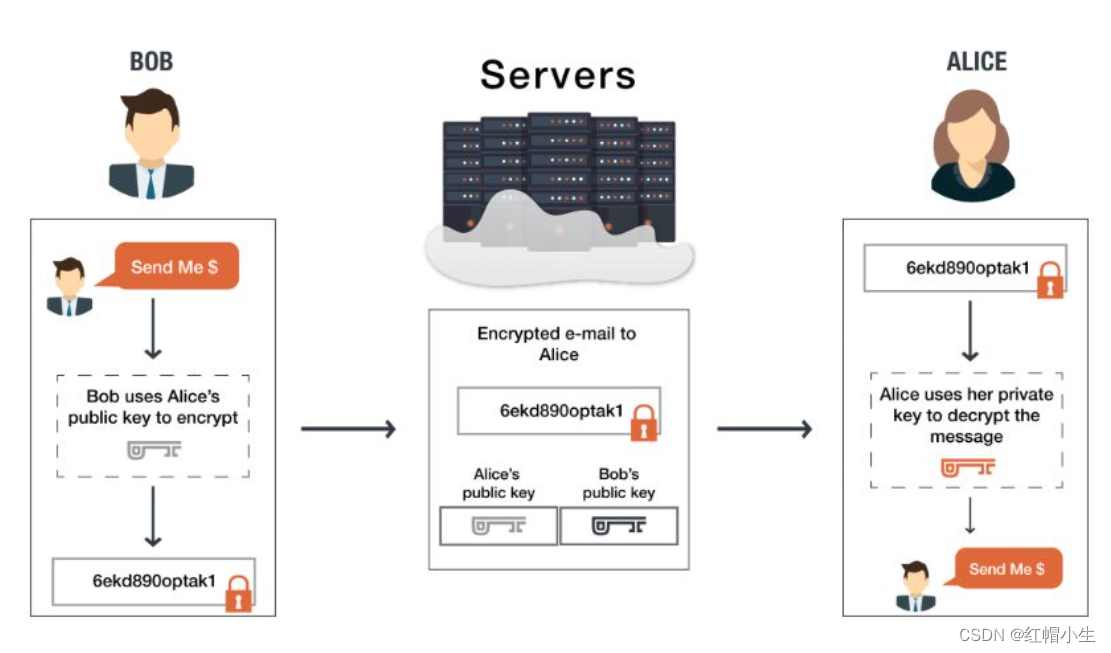

在端到端加密中,加密发生在终端设备。消息和文件在离开手机或电脑之前被加密,一直到目标设备才会被解密。因此,黑客无法在通信传输途中窃听,也无法通过入侵服务器来获取数据,因为他们没有私钥。密钥存储在用户的个人设备上,只能通过用户设备访问,极大的增加了窃取数据难度。如图:

可以看到,数据在起始设备端加密,仅在到达授权设备时解密,任何中间点(如云服务提供商)都只有密文。密钥仅在用户设备本地维护,不依靠服务商或机构内部集中管理。使用端到端加密可以防止明文数据泄露,同时防止黑客的集中攻击。

举例来说,使用端到端加密的通讯提供商,无法将其客户的通讯数据提供给当局,因为没有密钥的第三方难以破译系统中传输或储存的数据。

端到端加密对数据的整个生命周期加以保护,是唯一可用的、有效保护数据安全的选项,攻击者想要获取端到端加密的数据极其困难。

APP、网站这些应用,ISP可以访问其服务器上的用户数据,因为这些云服务商持有数据的解密密钥。当我们使用这些互联网服务时,数据会在服务商的服务器上解密。因此,服务商能够为用户推送有针对性的广告、对用户所有行为进行大数据分析,识别和提取用户的敏感数据。相比之下,构建良好的端到端加密系统具备以下优势:

- 确保不被窃听:通过端到端加密,攻击者乃至运营商都无法通过中间网络设备窃听信息;

- 保护隐私:任何ISP都无法读取你的数据,数据在他们的服务器上一直保持加密状态,黑客和其他第三方也无法读取;

- 保护管理员:由于管理员不持有密钥,任何针对管理员以及获取服务器权限的攻击都将失效。

一些IM软件如:WhatsApp、Signal、telegram、iMessage等,都采用了端到端加密。

走在前沿

苹果公司在加密通信和隐私保护这方面无疑是走在世界的前沿。我个人不是果粉,但公平地说,在隐私保护这块,没有其他科技巨头比苹果做得更好。去年10月,苹果甚至为 Safari 浏览器的书签提供端到端加密。这意味着任何人,甚至是苹果,都无法访问用户保存的 Safari 书签。我们简要看下苹果的一些保护措施:

- 为icloud备份添加端到端加密

当您的数据被端到端加密后,只有您可以访问它,因为只有您拥有解密密钥。当数据被简单加密时,用户和拥有数据的实体(在这里是苹果)都持有解密密钥,可以在任何时候访问数据。 - 端到端加密更多的云数据

如果你是iCloud用户,你的一些数据可能会以两种不同的方式存储在苹果的服务器上:一种单独存储在iCloud本身。另一种基于是端对端加密,包括你的日历、联系人、iCloud Drive中的文件、笔记、照片、提醒、Safari书签、Siri快捷键、语音备忘录、钱包和iCloud电子邮件。 - 提供端到端加密的云分区

iCloud Drive是苹果的云存储解决方案,相当于Dropbox。iCloud Drive允许你将数据存储在苹果的云里。但是,数据只是被加密了。如果苹果不想对所有的iCloud Drive进行端到端加密,它仍然可以选择为用户提供两个最佳选择。

iCloud Drive可以包含一个特殊的分区,可以作为文件夹查看,默认情况下是端到端加密的。你放置在那里的任何文件也会自动进行端到端加密,而在你的iCloud驱动器的其他部分的文件只会保持加密。 - 提供一个安全的隐藏照片文件夹

很多人都有不愿让别人看到的照片。这些照片可能是为他们的伴侣准备的亲密照片,或者是他们发现想要与医生分享的奇怪肿块的照片。谁都不想看到这个,于是苹果会会这些照片提供一个安全的隐藏照片文件夹。 - 为任何应用程序提供面部id安全

用户长期以来提出的另一个要求是,能够Face ID或Touch ID用来解锁某个应用程序。苹果应该将应用程序的认证选项提升到系统级别,让用户选择在Face ID或Touch ID之后锁定任何应用程序。这对于包含个人通信的应用程序(如电子邮件应用程序)和包含照片和财务信息的应用程序(如苹果自己的照片和钱包应用程序)来说尤其有用。 - 扩展(并修复)icloud私有中继功能

苹果在safari扩展私有中继功能,这样就可以阻止应用程序知道你的IP地址和确切位置。这将为用户提供更大的隐私保护,因为许多人通过他们专用的应用程序而不是浏览器访问网站,例如facebook和Reddit。 - 修复邮件隐私保护

邮件隐私保护是苹果最近推出的另一个杀手级隐私保护功能。它在后台私下加载远程邮件内容,防止发件人知道你的IP地址和你的位置。这是防止跟踪像素窥探iCloud电子邮件用户的绝佳方法。 - 自动带共享照片日期和位置数据

当你用iPhone拍照时,它会在文件中嵌入位置、时间和日期的原始数据。这就是为什么你可以在地图上按时间顺序和位置查看你的照片——非常酷的功能。

然而,默认情况下,当你发送短信或电子邮件给某人时,这些原始数据将保留在照片中(CNET有一个解释,说明你如何手动删除它)。苹果应该添加一个系统设置,允许用户在收到短信或电子邮件时选择自动从照片中删除日期和位置原始数据。这将为您提供更多的隐私和安全性,而不必记住每次手动删除原始数据。 - 给Safari一个仅限HTTPS模式

在隐私保护方面,Safari是最好的浏览器之一,Safari会强制网站加载HTTPS版本来达到保护隐私的目的。 - 在设置中集成应用程序隐私标签

2020年,苹果推出了应用程序隐私标签。它们可以在应用程序的应用商店列表中查看,并帮助您查看应用程序对数据的处理方式。

不过,今年4月,欧盟的《数字市场法案》再次补充更新,苹果即将面临将Siri、Appstore、浏览器、Messages和FaceTime等一系列服务进行重大改进的要求。法案涉及的条款要求苹果的通信、语音与视频通话应用必须与开通协同工作,尤其是端到端的加密服务,要求在所有加密信息服务中强制进行CSAM扫描。甚至要求苹果手机开放侧载。

这些举措使得端到端加密名存实亡,苹果的应用安全,隐私的保护都将成为过去式。面对这样的规则,苹果表现的态度也十分强硬,而代价就是罚款,并且一罚再罚。

2021年,苹果公司最终决定对iOS相册引入CSAM扫描的计划做出了让步,在外界对其隐私的危险性提出严厉批评后同意推迟。

总之,DMA法案的提出,使得苹果在安全和隐私方面的保护大打折扣。不过苹果依然在努力对抗这一切。因为安全性是苹果设备与其他竞品的一大优势。

反观国内情况,微信、QQ等用户数量极其庞大的IM软件,却没有使用端到端加密。2013年的QQ数据库泄露事件,有7000多万用户数据被泄露。引发一系列安全问题和隐私保护问题,若采用端到端加密则不会出现这样大规模的隐私泄露。

更多内容敬请关注(公众号)“极客随想”。